M. Hesse, N. Pohlmann:,

“Kryptographie (IV): Von der Geheimwissenschaft zur alltäglichen Nutzanwendung – Asymmetrische Verschlüsselungsverfahren”,

IT-Sicherheit & Datenschutz – Zeitschrift für rechts- und prüfungssicheres Datenmanagement,

Vogel-Verlag,

09/2006

In den letzten Ausgaben haben wir zunächst in die Grundlagen der Kryptographie eingeführt und danach die die Entwicklung von elementaren Verfahren zur komplexeren symmetrischen Produktverschlüsselung verfolgt. Dabei haben wir zuletzt das Problem der Verwaltung von symmetrischen Schlüsseln angesprochen. Hier kommt die auf mathematischen Komplexitätsproblemen beruhende asymmetrische Verschlüsselung ins Spiel, die gerade beim Austausch von Schlüsseln pragmatische Vorteile bietet.

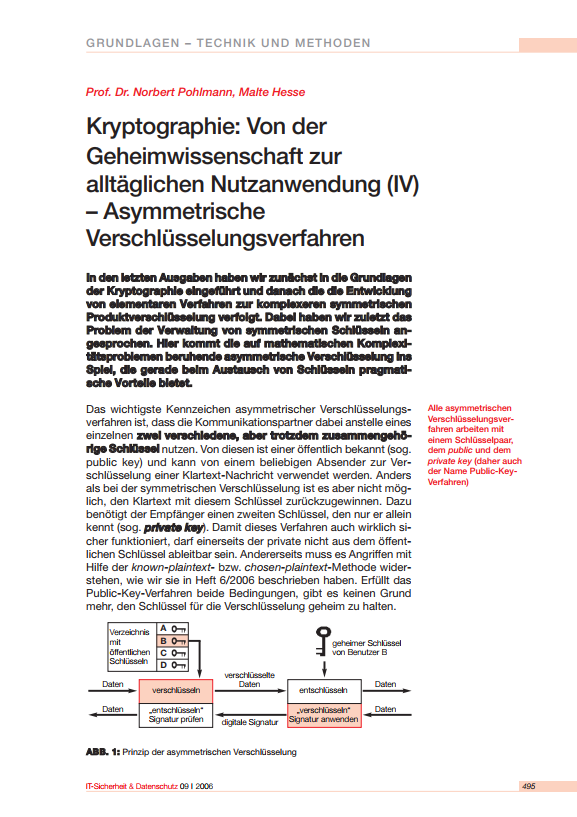

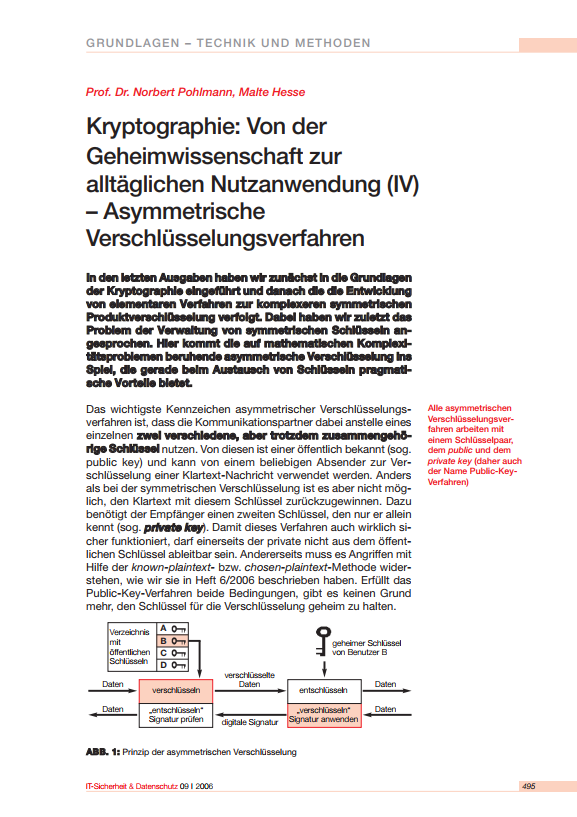

Das wichtigste Kennzeichen asymmetrischer Verschlüsselungsverfahren ist, dass die Kommunikationspartner dabei anstelle eines einzelnen zwei verschiedene, aber trotzdem zusammengehörige Schlüssel nutzen. Von diesen ist einer öffentlich bekannt (sog. public key) und kann von einem beliebigen Absender zur Verschlüsselung einer Klartext-Nachricht verwendet werden. Anders als bei der symmetrischen Verschlüsselung ist es aber nicht möglich, den Klartext mit diesem Schlüssel zurückzugewinnen. Dazu benötigt der Empfänger einen zweiten Schlüssel, den nur er allein kennt (sog. private key). Damit dieses Verfahren auch wirklich sicher funktioniert, darf einerseits der private nicht aus dem öffentlichen Schlüssel ableitbar sein. Andererseits muss es Angriffen mit

Hilfe der known-plaintext- bzw. chosen-plaintext-Methode widerstehen, wie wir sie in Heft 6/2006 beschrieben haben. Erfüllt das Public-Key-Verfahren beide Bedingungen, gibt es keinen Grund mehr, den Schlüssel für die Verschlüsselung geheim zu halten. Einwegfunktionen

Beide Bedingungen sind allerdings nicht so einfach einzuhalten. Das liegt zum einen daran, dass der geheime Schlüssel vom Prinzip her immer aus dem öffentlichen Schlüssel ableitbar ist, da zwischen beiden eine mathematische Relation besteht. Daher werden für Public-Key-Verfahren Algorithmen gewählt, die auf der Lösung von Problemen der Komplexitätstheorie beruhen. Idealerweise handelt es sich um Funktionen, bei denen die Verschlüsselung einfach zu berechnen, aber die Entschlüsselung ohne den privaten Schlüssel unendlich komplex, d. h. praktisch unmöglich ist. Das ist z. B. bei Verfahren der Fall, die auf Exponentialfunktionen und diskreten Logarithmen oder dem Problem der Faktorisierung von Produkten zweier großer Primzahlen beruhen (s. Abb. 2). Derartige Funktionen werden auch als One-Way- oder Einwegfunktionen

bezeichnet. Die dabei eingesetzten Schlüssel sind insgesamt deutlich länger als bei symmetrischen Verschlüsselungsverfahren.

…

kostenlos downloaden |