Cheater im Visier – Wie Spielentwickler den Kampf gegen Betrug führen – Sicherheitsbedrohungen in der Gaming-WeltM. Ayas, Prof. Norbert Pohlmann (Institut für Internet-Sicherheit), D. Stroz:“Cheater im Visier: Wie Spielentwickler den Kampf gegen Betrug führen – Sicherheitsbedrohungen in der Gaming-Welt.”, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, […] weitere Informationen |  |

Different Seas, Different Phishes – Large-Scale Analysis of Phishing Simulations Across Different IndustriesO. Braun, M. Große-Kampmann, J. Hörnemann, Prof. Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban:“Different Seas, Different Phishes – Large-Scale Analysis of Phishing Simulations Across Different Industries”,in ACM ASIA Conference on Computer […] weitere Informationen |  |

Spielerisch gegen Cyberbedrohungen – IT-Sicherheitstrainings mit Serious GamesD. Bothe, J. Hörnemann, Prof. Norbert Pohlmann (Institut für Internet-Sicherheit):“Spielerisch gegen Cyberbedrohungen – IT-Sicherheitstrainings mit Serious Games”,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 2/2025 Spielerisch gegen Cyberbedrohungen – IT-Sicherheitstrainings mit Serious […] weitere Informationen |  |

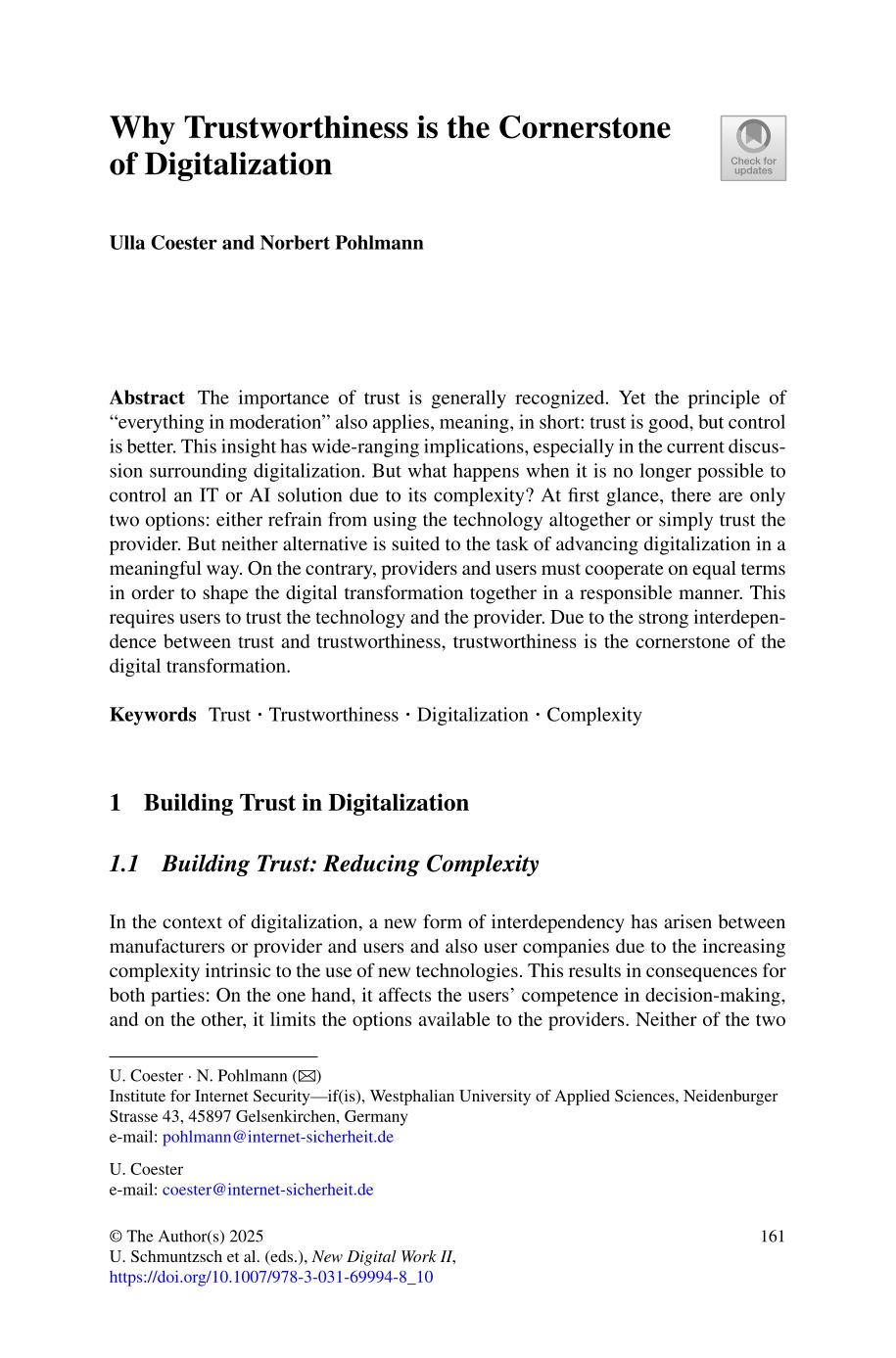

Why Trustworthiness is the Cornerstone of DigitalizationU. Coester, Prof. Norbert Pohlmann (Institut für Internet-Sicherheit): “Why Trustworthiness is the Cornerstone of Digitalization”. In the Book “New Digital Work II – Digital Sovereignty of Companies and Organizations””, Editors: U. […] weitere Informationen |  |

Exploring the Effects of Cybersecurity Awareness and Decision-Making Under RiskO. Braun, M. Große-Kampmann, J. Hörnemann, Prof. Norbert Pohlmann (Institut für Internet-Sicherheit), D. Theis, T. Urban: “Exploring the Effects of Cybersecurity Awareness and Decision-Making Under Risk”,in: Zhao, J., Meng, W. (eds) […] weitere Informationen |  |

Trust Media – ISCC-Zertifikate – Stärkung des Vertrauens in digitale MedienProf. Norbert Pohlmann (Institut für Internet-Sicherheit), S. Posth:“Trust Media – ISCC-Zertifikate: Stärkung des Vertrauens in digitale Medien”,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 1/2025 Der digitale Medienkonsum hat sich zunehmend ins […] weitere Informationen |  |

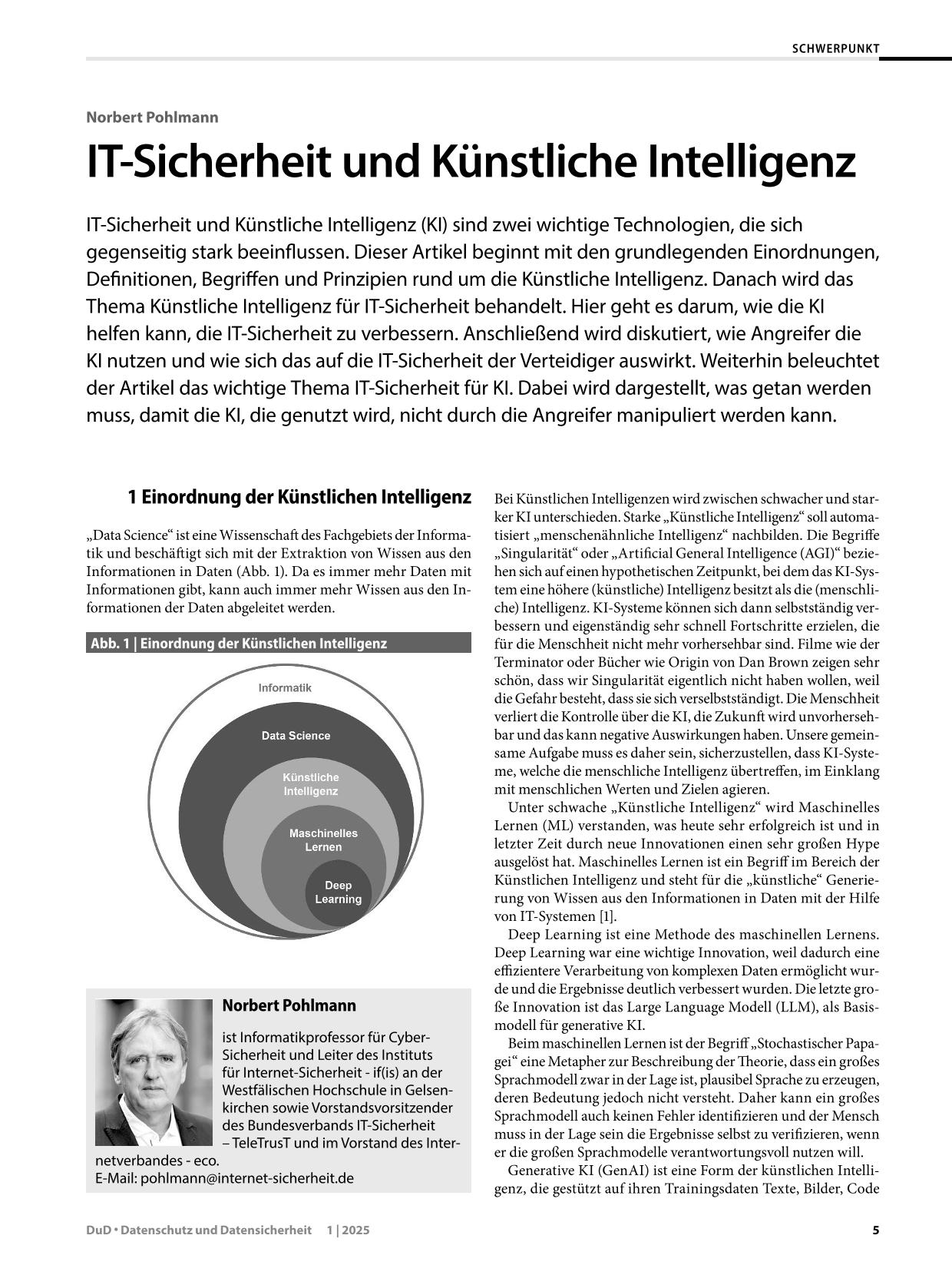

IT-Sicherheit und Künstliche IntelligenzNorbert Pohlmann (Institut für Internet-Sicherheit): „IT-Sicherheit und Künstliche Intelligenz“, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 1/2025 IT-Sicherheit und Künstliche Intelligenz (KI) sind zwei […] weitere Informationen |  |

Understanding Regional Filter Lists: Efficacy and ImpactB. Acharya, C. Böttger, N. Demir, T. Holz, J. Hörnemann, M. Große-Kampmann, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban: „Understanding Regional Filter Lists: Efficacy and Impact“, Proceedings of The 25th Privacy […] weitere Informationen |  |

Warum Vertrauenswürdigkeit der Grundstein für die Digitalisierung istU. Coester, Norbert Pohlmann (Institut für Internet-Sicherheit):„Warum Vertrauenswürdigkeit der Grundstein für die Digitalisierung ist“,DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation,Vieweg Verlag, 1/2025 In der sprunghaft fortschreitenden […] weitere Informationen |  |

Im Netz Verfolgt – Wie UbiTrans das Internet sicherer machtM. Alissa, C. Böttger, Norbert Pohlmann (Institut für Internet-Sicherheit):„Im Netz Verfolgt – Wie UbiTrans das Internet sicherer macht“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 6/2024 Jede Online-Aktivität hinterlässt digitale […] weitere Informationen |  |

Vertrauen ist gut Reputationssysteme sind besser – Kollektive Intelligenz für die Bewertung von IT-SicherheitslösungenA. Maraev, Norbert Pohlmann (Institut für Internet-Sicherheit): “Vertrauen ist gut, Reputationssysteme sind besser – Kollektive Intelligenz für die Bewertung von IT-Sicherheitslösungen”, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 5/2024 Vertrauen ist […] weitere Informationen |  |

Produktionstechnisches Vorgehen und Demonstration der Erstellung einer Selbstlernakademie für IT-SicherheitT. Dobbrunz, A. Harrer, M. Naß, N. Pohlmann, S. Warmer:„Produktionstechnisches Vorgehen und Demonstration der Erstellung einer Selbstlernakademie für IT-Sicherheit“, Sandra Schulz, Natalie Kiesler (Hrsg.), DELFI 2024, Bonn Erstellung einer Selbstlernakademie […] weitere Informationen |  |

Entwicklung, Evaluation und Distribution einer Selbstlernakademie zum Thema IT-SicherheitT. Dobbrunz, A. Harrer, M. Naß, Norbert Pohlmann (Institut für Internet-Sicherheit), S. Warmer:„Entwicklung, Evaluation und Distribution einer Selbstlernakademie zum Thema IT-Sicherheit“, Sandra Schulz, Natalie Kiesler (Hrsg.),DELFI 2024, Bonn Entwicklung, Evaluation und […] weitere Informationen |  |

HBBTV und die Datensammelwut – Wie Sender Tracking und Cookies einsetzenC. Böttger, N. Demir, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban:„HBBTV und die Datensammelwut – Wie Sender Tracking und Cookies einsetzen“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 4/2024 HBBTV und die […] weitere Informationen |

Exploring the Effects of Cybersecurity Awareness and Decision-Making Under RiskO. Braun, J. Hörnemann, M. Große-Kampmann, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban: „Exploring the Effects of Cybersecurity Awareness and Decision-Making Under Risk”, The 6th International Conference on Science of Cyber […] weitere Informationen |  |

Rüstzeug für mehr Security-Awareness – SecAware.nrw – das kostenlose Selbstlernangebot, nicht nur für HochschulenM. Naß, Norbert Pohlmann (Institut für Internet-Sicherheit):, S. Remmers: “Rüstzeug für mehr Security-Awareness – SecAware.nrw – das kostenlose Selbstlernangebot, nicht nur für Hochschulen”, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 3/2024 […] weitere Informationen |  |

Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und AbgrenzungNorbert Pohlmann (Institut für Internet-Sicherheit): „Cybersicherheit,IT-Sicherheit und Informationssicherheit – Definition und Abgrenzung“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 2/2024 Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und AbgrenzungWas ist der Zusammenhang zwischen […] weitere Informationen |  |

Modern Endpoint Security – Mehr Schutz vor AngriffenS. Siebe, Norbert Pohlmann (Institut für Internet-Sicherheit):„Modern Endpoint Security – Mehr Schutz vor Angriffen“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 2/2024 Modern Endpoint Security – Mehr Schutz vor Angriffen„Modern Endpoint Security“ […] weitere Informationen |  |

To trust or not to trust Was Vertrauen schafft: Anforderungen an KI-Anbieter und -LösungenU. Coester, Norbert Pohlmann (Institut für Internet-Sicherheit):„To trust or not to trust – Anforderungen an und Wege zu Vertrauen in KI-Lösungen und -Anbieter“,KES – Die Zeitschrift für Informationssicherheit,DATAKONTEXT-Fachverlag, 1/2024 To trust […] weitere Informationen |  |

Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-AnbieterU. Coester, Norbert Pohlmann (Institut für Internet-Sicherheit): “Vertrauenswürdigkeit von KI: Klare Anforderungen an die KI-Anbieter”, atp magazin – praxisnahe Magazin für Automatisierungstechnik und digitale Transformation in der produzierenden Industrie, Vulkan-Verlag, 3/2024 […] weitere Informationen |  |