RSA-Konferenz 2023Die RSA-Konferenz ist eine Veranstaltung, die sich auf die Themen Cyber-Sicherheit und IT-Sicherheit fokussiert. Die Konferenz bringt Experten, Unternehmen und Organisationen aus der ganzen Welt zusammen, um über die neuesten […] weitere Informationen |  |

Cyberangriffe steigen in DeutschlandCyberangriffe sind böswillige Aktivitäten, die darauf abzielen, Computernetzwerke, Informationssysteme, Infrastrukturen oder persönliche Computerausrüstungen zu infiltrieren, zu beschädigen, zu stören oder zu kompromittieren. In der heutigen digitalisierten Welt sind Cyberangriffe ein […] weitere Informationen |  |

Vertrauenswürdigkeits-Plattform für KI-Lösungen u DatenräumeVertrauenswürdigkeits-Plattform für KI-Lösungen u DatenräumeDas Institut für Internet-Sicherheit – if(is) der Westfälischen Hochschule Gelsenkirchen startet zu Beginn 2023 mit dem dreijährigen Forschungsprojekt „Vertrauenswürdigkeits-Plattform für KI-Lösungen und Datenräume“. Das Projekt wird […] weitere Informationen |  |

Das am if(is) gegründete Startup TrustCerts gewinnt den Startup Award der it-saStartup TrustCertsZum zweiten Mal infolge gewinnt mit TrustCerts ein Startup aus Gelsenkirchen, das am Institut für Internet-Sicherheit – if(is) an der Westfälischen Hochschule Gelsenkirchen gegründet wurde den begehrten ATHENE Startup […] weitere Informationen |  |

IT-Sicherheit ist eine gesellschaftliche AufgabeIT-Sicherheit ist eine gesellschaftliche AufgabeEine hundertprozentige Sicherheit gibt es in der IT nicht. Unternehmen stehen im permanenten Wettkampf mit Cyberkriminellen. Und doch könnte die IT-Sicherheitslage deutlich besser sein, erklärt Prof. […] weitere Informationen |  |

IT-Sicherheitstag 2022 – Der Weg zu einem guten SchutzAktuelle Angriffe wie Ransomware, Supply Chain oder DDoS und ihre erfolgreiche Gegenmaßnahmen17. November, 9:30 bis 17 Uhr IT-Sicherheitstag 2022 Die IT-Sicherheitsprobleme nehmen Jahr für Jahr zu. Das lässt sich unter anderem […] weitere Informationen |  |

Was gibt’s Neues in der IT-Sicherheit?Aktuelle Folge des Backup-Podcasts fasst Lage zusammen Wie steht es um die IT-Sicherheit, wo hat Corona uns vorangebracht, was steht uns im Rahmen der Digitalisierung noch bevor? Die neueste Ausgabe […] weitere Informationen |  |

Restrisiko VideoIdent-VerfahrenRestrisiko VideoIdent-VerfahrenKommentar von Prof. Norbert Pohlmann zu den Restrisiken beim VideoIdent-Verfahren Mit wie viel Restrisiko können wir beim VideoIdent-Verfahren leben? Mit dem zunehmend höheren Grad der Digitalisierung wird die Identitätsfeststellung […] weitere Informationen |  |

Umfrage zur „Vertrauenswürdigkeit von Herstellerunternehmen und IT-Lösung“Vertrauenswürdigkeit von Herstellerunternehmen und IT-LösungIn dieser Woche starten wir – das Institut für Internet-Sicherheit – if(is) in Kooperation mit Ulla Coester, xethix Empowerment – die Nutzerstudie zu unserer, in Planung […] weitere Informationen |  |

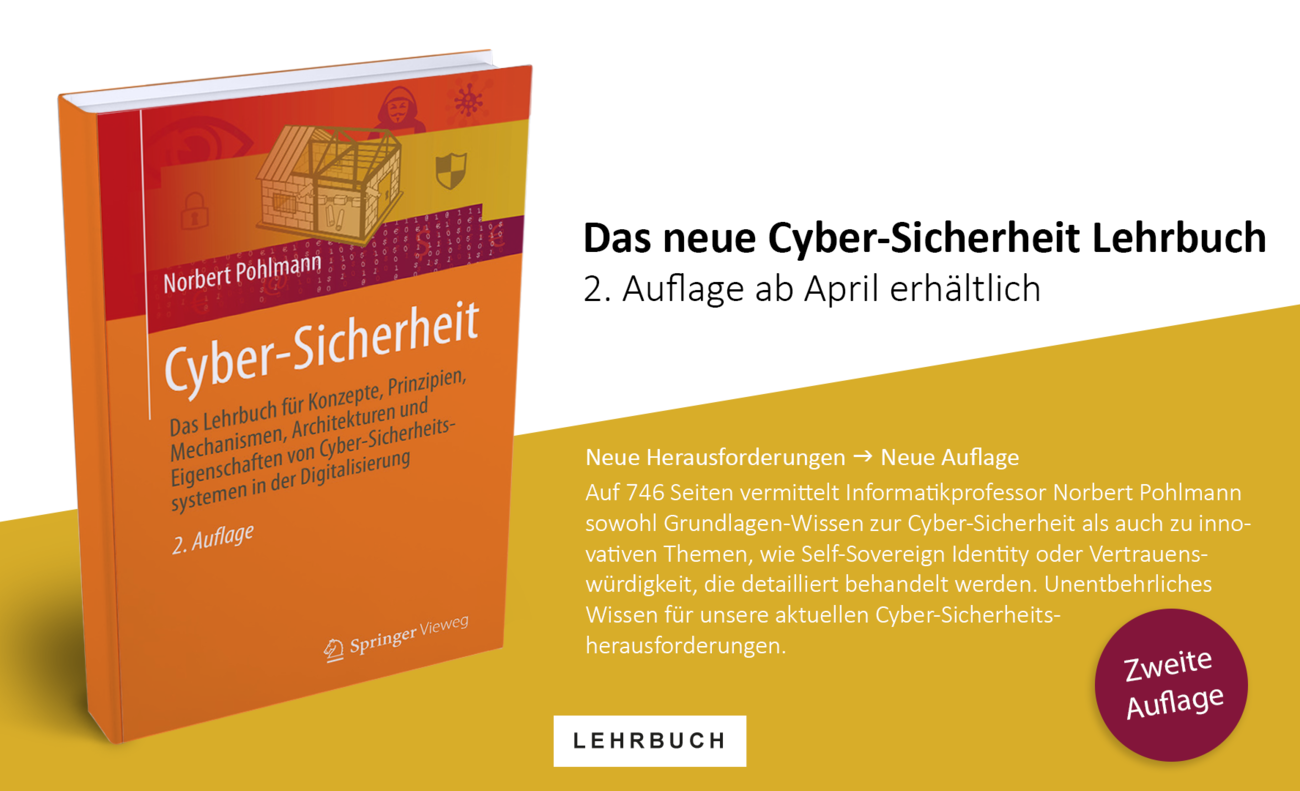

Lehrbuch Cyber-Sicherheit: Neue Herausforderungen –> Aktualisierte Auflage2. überarbeitete Auflage des Lehrbuchs erscheint mit neuen Kapiteln und noch mehr VorlesungenLehrbuch Cyber-Sicherheit: Neue Herausforderungen –> Aktualisierte AuflageDie Digitalisierung hat Geschäftsmodelle und Verwaltungsprozesse radikal verändert. Der digitale Wandel eröffnet […] weitere Informationen |  |

Tagesspiegel-Standpunkt: Wir brauchen mehr Fokussierung auf CybersicherheitFokussierung auf CybersicherheitKlare Forderungen an alle Stakeholder stellt Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is), in seinem aktuellen Statement im Tagesspiegel. Der IT-Security-Experte will aber nicht nur […] weitere Informationen |  |

IT-Sicherheitslage in Deutschland: Unternehmen sollten ihre Cyber-Sicherheitsmaßnahmen jetzt überprüfenCybersicherheitsmaßnahmen jetzt überprüfenEine dezidierte Überprüfung der vorhandenen Cyber-Sicherheitsmaßnahmen und eine realistische Einschätzung der Handlungsfähigkeit im Fall eines Angriffs, hält Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is) und […] weitere Informationen |  |

Spionagesoftware Pegasus in der Kritik – „Wir müssen viel mehr tun, um die wichtigen IT-Systeme zu schützen“Spionagesoftware Pegasus in der KritikIT-Security-Experten und Teile der Politik sind sich einig, die Spionagesoftware Pegasus bedeutet tiefe Einschnitte in die Grundrechte. Politiker der Ampelkoalition haben sich dafür ausgesprochen, die Verwendung […] weitere Informationen |  |

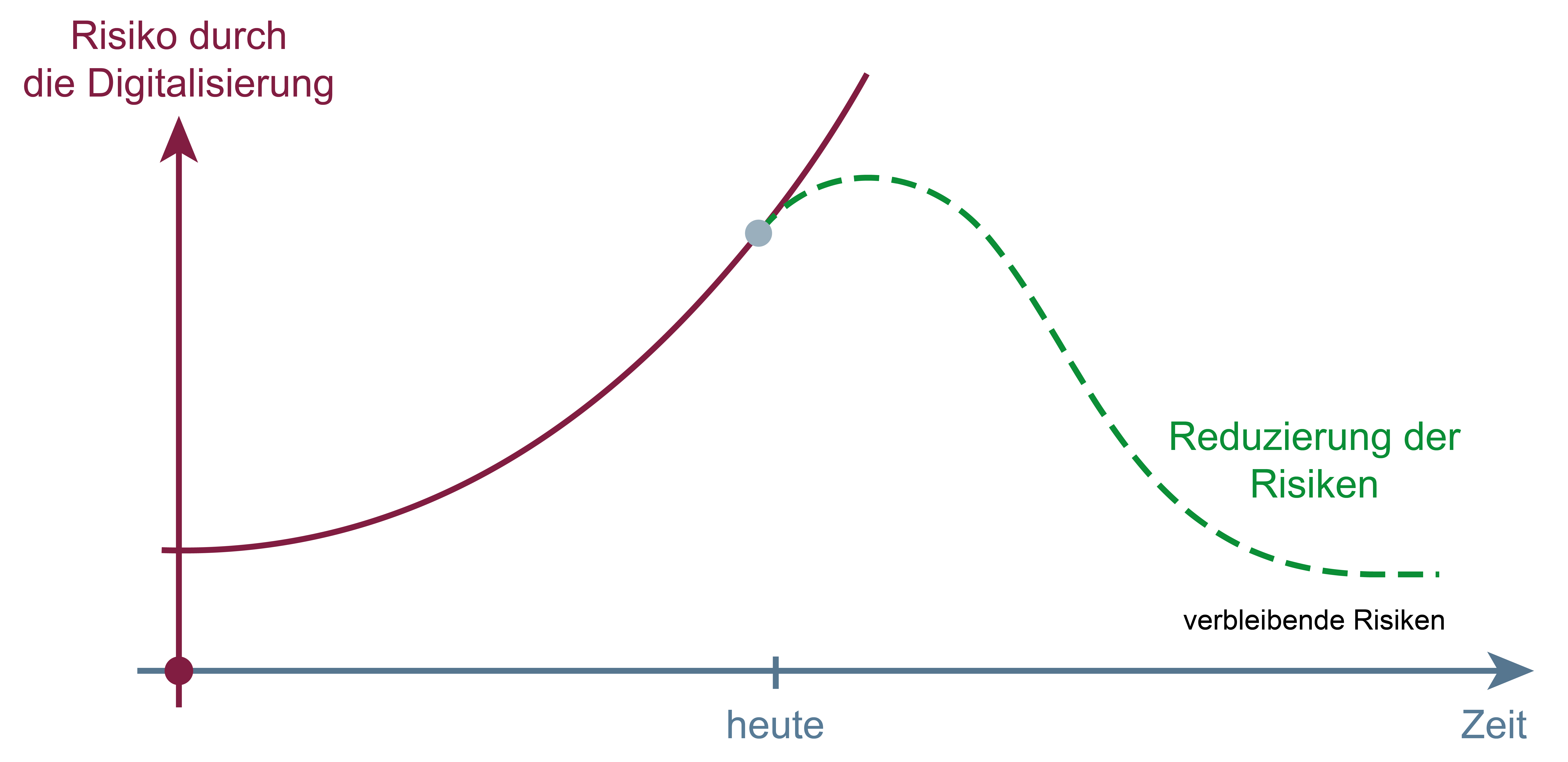

Digital Insight-Interview: Den Worten Taten folgen lassen – Maßnahmen zur Steigerung der Cybersicherheit müssen jetzt umgesetzt werden!Den Worten Taten folgen lassen …Cybersicherheit ist die zentrale Voraussetzung für die digitale Transformation. Ohne eine sichere IT-Infrastruktur ergibt die fortschreitende Digitalisierung keinen Sinn, denn wir steigern nur unsere Angreifbarkeit […] weitere Informationen |  |

Building Trustworthiness and Acceptance of IT Security SolutionsTrustworthiness and AcceptanceHow can companies create trust in IT security solutions? Through trustworthiness, argue Prof. Norbert Pohlmann from eco & Ulla Coester from xethix Empowerment. In Part I of this […] weitere Informationen |  |

Trustworthiness Creates Trust – The model of trustworthiness provides a framework for developing strategies to engender trust in their company and their solutions.Trustworthiness Creates Trust Prof. Norbert Pohlmann from the eco Association and Ulla Coester from xethix Empowerment on the approach IT companies need to take to engender trust. Digital assets require […] weitere Informationen |  |

Selbstlernakademie: Neues Projekt macht WissenschaftlerInnen fit für Cyber-SecurityÜber eine neue Herausforderung können sich jetzt das Institut für Internet-Sicherheit – if(is) der Westfälischen Hochschule Gelsenkirchen und das an der Fachhochschule Dortmund ansässige Institut für die Digitalisierung von Arbeits- […] weitere Informationen |  |

IT-Sicherheitstag 2021, die Online-Konferenz von Heise in Kooperation mit dem Institut für Internet-Sicherheit – if(is) der Westfälischen Hochschule GelsenkirchenIT-Sicherheitstag 2021, die Online-Konferenz von Heise in Kooperation mit dem Institut für Internet-Sicherheit – if(is) der Westfälischen Hochschule Gelsenkirchen Die diesjährige Ausgabe des IT-Sicherheitstags bietet Sicherheitsverantwortlichen Antworten auf folgende Fragen: […] weitere Informationen |  |

Artikelserie über Facetten der KI – IT-Systeme: So lässt sich Vertrauenswürdigkeit für KI-basierte Anwendungen schaffenArtikelserie über Facetten der KI – IT-Systeme: So lässt sich Vertrauenswürdigkeit für KI-basierte Anwendungen schaffen von den Autoren Ulla Coester und Prof. Dr. Norbert Pohlmann. Vertrauen, Vertrauensgeber und Vertrauensnehmer Vertrauen […] weitere Informationen |  |

Ein Plädoyer für mehr IT-Sicherheit: Wie viel Sicherheit braucht unsere Freiheit?Ein Plädoyer für mehr Cyber-Sicherheit: Wie viel Sicherheit braucht unsere Freiheit?Wir leben im IT-Schlaraffenland mit unzähligen Vorzügen. Aber es gibt auch Risiken und Grenzen in unserem smarten, digitalen Alltag und […] weitere Informationen |  |