Firewall-Element - Prof. Dr. Norbert Pohlmann

Firewall-Element | |

| Was ist eine Firewall-Element?

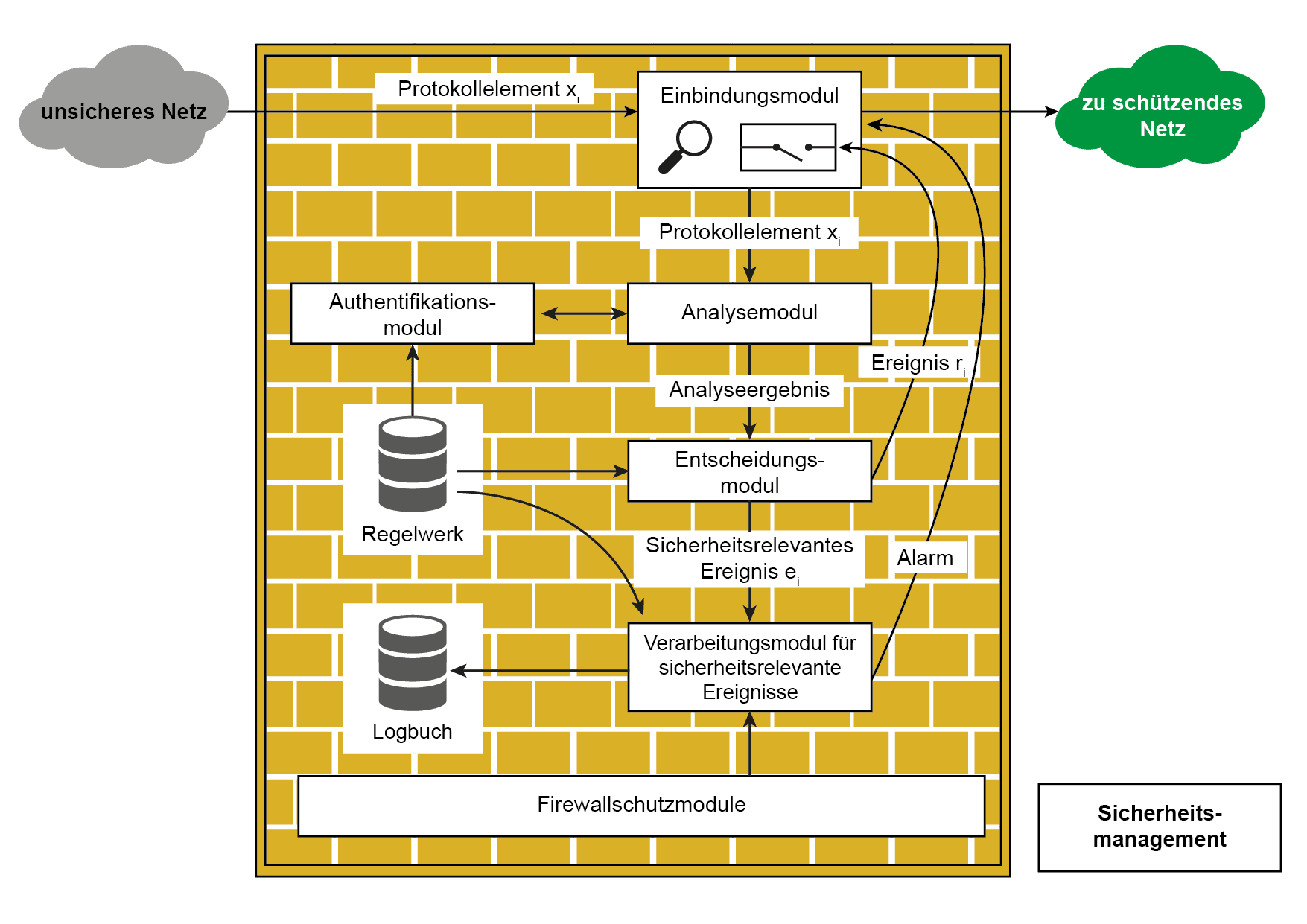

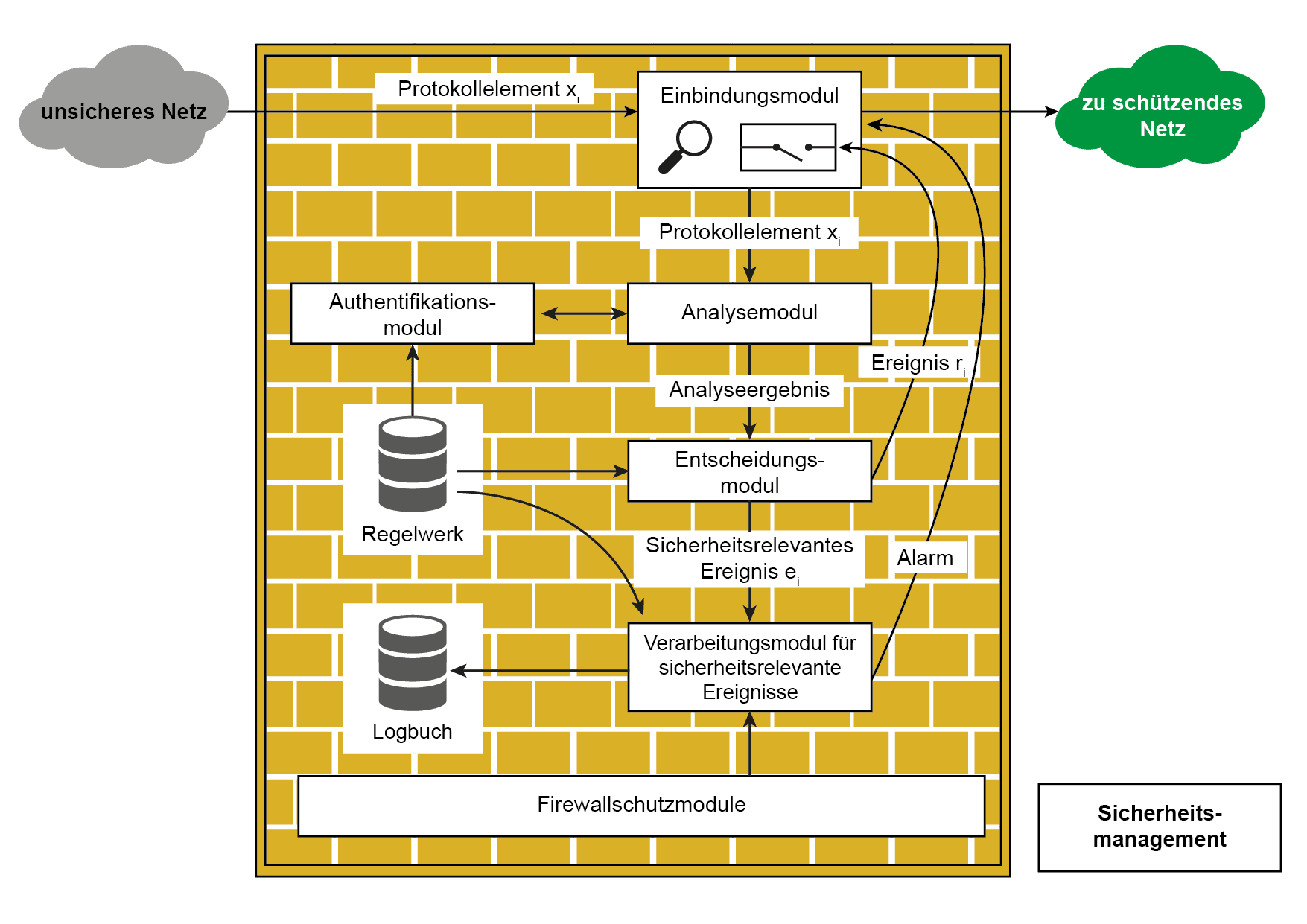

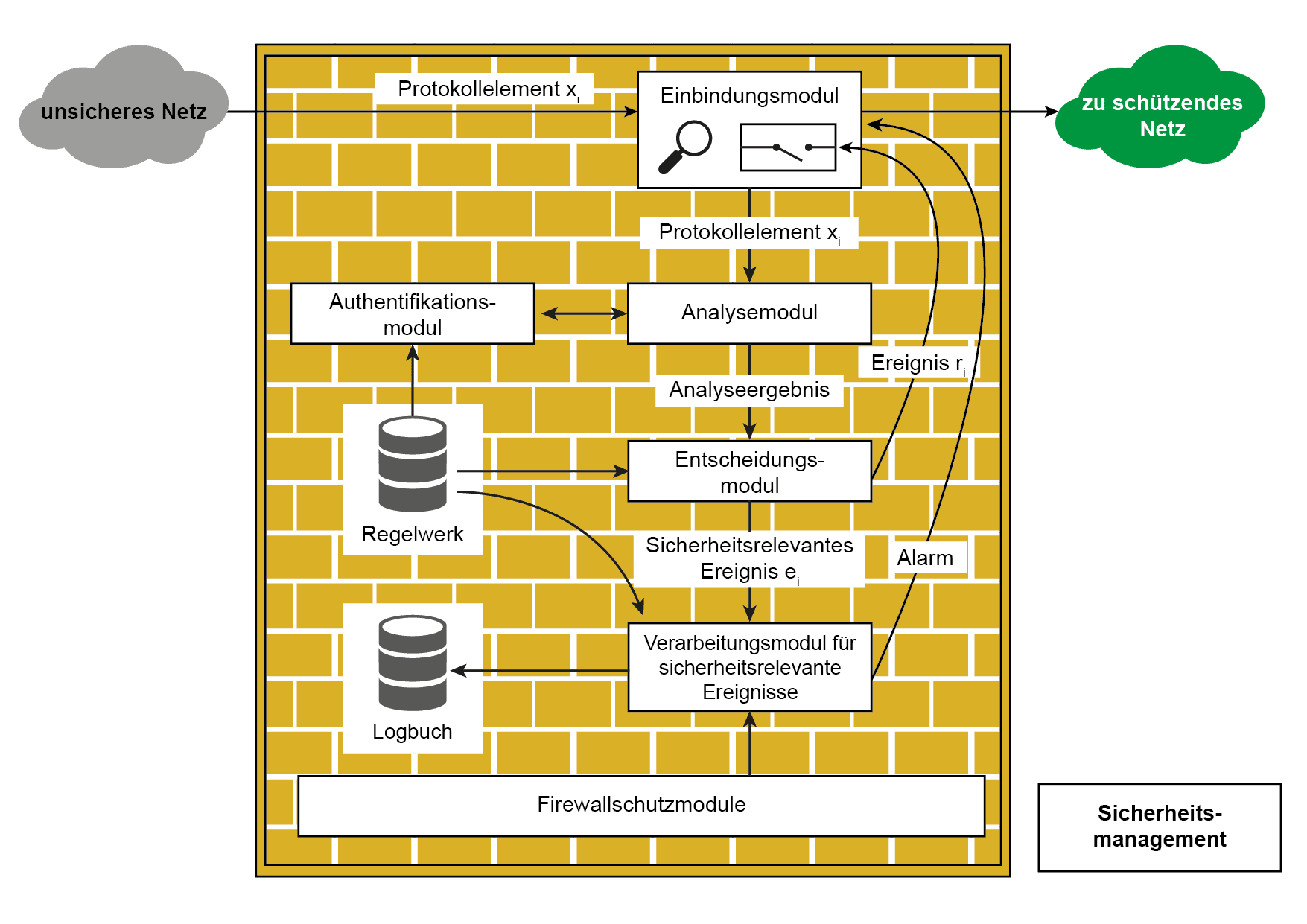

Ein Firewall-Element ist ein separates Kommunikationssicherheitssystem. Es besteht in der Regel keine direkte Verbindung mit den Sicherheitsfunktionen der Betriebssysteme, der Netzkomponenten und der IT-Systeme. Ein Firewall-Element hat keinen Einfluss (Erweiterung, Veränderung) auf die verwendeten Kommunikationsprotokolle und -dienste. Ein Firewall-Element wird von der Organisation verwaltet, die es betreibt, und ist im Prinzip unabhängig von allen anderen Organisationen in dieser Verwaltung. Beispiele von Firewall-Elementen sind z.B.: • Packet Filter Prinzipielle Aufbau und Funktionsweise eines aktiven Firewall-Elementes Einbindungs- und Durchsetzungsmodul: Das Einbindungs- und Durchsetzungsmodul realisiert die Einbindung des aktiven Firewall-Elements in das Kommunikationssystem sowie die Durchsetzung der im Regelwerk festgehaltenen Sicherheitspolitik. In Abhängigkeit des verwendeten Firewall-Elementes (Packet Filter, Stateful Inspection, Application Gateway mit Proxys usw.) wird das Einbindungsmodul an unterschiedlichen Stellen der Protokollarchitektur eingebunden. Analysemodul Im Analysemodul werden die Kommunikationsdaten des Protokollelementes (xi) den Möglichkeiten des aktiven Firewall-Elements entsprechend analysiert. Die Ergebnisse der Analyse werden an das Entscheidungsmodul weitergeleitet. Im Entscheidungsmodul werden die Analyseergebnisse ausgewertet und mit den im Regelwerk festgelegten Definitionen der Sicherheitspolitik verglichen. Hier wird anhand von Access-Listen überprüft, ob das ankommende Protokollelement passieren darf oder nicht. Falls ja, wird das Einbindungsmodul zum Durchlass aktiviert. Regelwerk Das Regelwerk ist die technische Umsetzung der Sicherheitspolitik und wird mithilfe eines Security-Managements erstellt. Verarbeitungsmodul für sicherheitsrelevante Ereignisse In diesem Verarbeitungsmodul werden alle sicherheitsrelevanten Ereignisse (ei) verarbeitet, die im aktiven Firewall-Element erzeugt werden. In Abhängigkeit des Regelwerks wird ein sicherheitsrelevantes Ereignis mit den dazugehörigen Protokolldaten je nach Einstellung in eine Log-Datei geschrieben oder über den Alarmmechanismus als spontane Meldung an ein Security-Management weitergeleitet. Authentisierungsmodul Das Authentisierungsmodul sorgt für die Identifikation und Authentisierung der Instanzen (Prozesse in den IT-Systemen, Nutzer etc.), die über das aktive Firewall-Element kommunizieren möchten. Firewall-Schutzmodul Das aktive Firewall-Element muss nicht nur Sicherheitsdienste erbringen, sondern auch selbst gegen Angriffe resistent sein. Im Firewall-Schutzmodul verbergen sich aktive Sicherheitsfunktionen, die für den sicheren Betrieb des aktiven Firewall-Elements selbst sorgen, wie z.B.: • Integritätstest: Dieser Sicherheitsmechanismus gewährleistet, dass Veränderungen der Software (Betriebssystem, Firewall, Sicherheitsmechanismen etc.), des Regelwerks und des Logfiles erkannt werden. • Authentisierungsmechanismus: Dieser Sicherheitsmechanismus sorgt dafür, dass nur vom (dazu berechtigten) Security-Management das Regelwerk beeinflusst und die Protokolldaten aus dem Logfile ausgelesen werden können. • Betriebssicherungsmechanismen: Hier werden Sicherheitsmechanismen zusammengefasst, die für den sicheren Betrieb der aktiven Firewall-Elemente sorgen (Überprüfung des Überlaufs von Logbüchern und Speichermedien, …) Logfile Im Logfile stehen alle Protokolldaten der sicherheitsrelevanten Ereignisse, die während des Betriebs eines aktiven Firewall-Elements aufgetreten sind und dem Regelwerk entsprechend registriert werden sollen. Security Management Mithilfe des Security-Managements können die Regeln für die aktiven Firewall-Elemente festgelegt und die Protokolldaten der sicherheitsrelevanten Ereignisse aus den Logbüchern analysiert werden.

|

| |