Transpositionsverfahren - Prof. Dr. Norbert Pohlmann

Transpositionsverfahren | |

| Inhaltsverzeichnis Was ist ein Transpositionsverfahren?

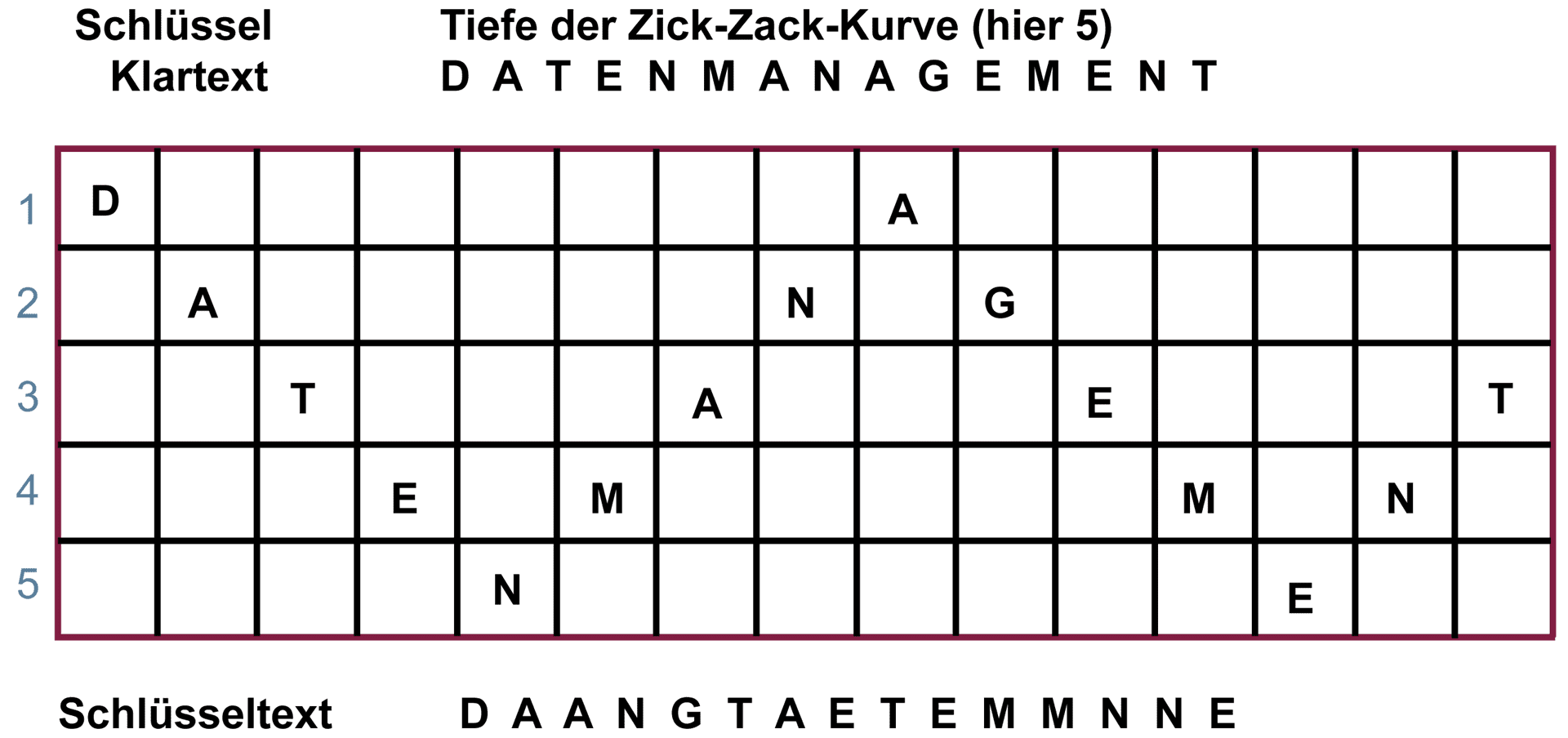

Zickzack-VerfahrenIn der Abbildung wird als Beispiel das Zickzack-Verfahren vorgestellt. Der Klartext wird hierbei in einer Zickzack-Kurve, zum Beispiel über fünf Zeilen verteilt, aufgeschrieben und anschließend zeilenweise von oben nach unten ausgelesen (der Schlüsselwert beträgt 5). In dem Beispiel werden die einzelnen Klartext-Zeichen permutiert: Das erste Zeichen D bleibt erhalten, das zweite Zeichen ist nun das neunte (A), das dritte Zeichen ist das zweite (erneut A), das vierte das achte (N) usw. Auch für die Permutationsverfahren gilt, dass sie prinzipiell mithilfe der Kryptoanalyse entschlüsselt werden können. Dennoch ist klar, dass diese elementaren Verschlüsselungsoperationen in der modernen Kryptografie immer noch eine Rolle spielen.  Kombination elementarer VerschlüsselungsverfahrenTranspositionsverfahren spielen heute in ihrer ursprünglichen Form keine Rolle mehr. Aber sie werden in der Kombination mit anderen elementaren Verschlüsselungsverfahren, wie Substitutionsverfahren, in Kombination und iterativ in modernen Kryptographie-Verfahren verwendet, siehe AES.  Weitere Informationen zum Begriff “Transpositionsverfahren”:

„Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Smart Energy – Reale Gefährdung?“ „Vortrag: Sicheres und vertrauenswürdiges Arbeiten im Homeoffice“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Transpositionsverfahren Description Transpositionsverfahren sind elementare Verschlüsselungsoperationen, bei denen einzelne Zeichen des Klartextes nach einer bestimmten Regel permutiert / vertauscht werden. Diese Methode wird in modernen Kryptosystemen neben anderen Operationen eingesetzt. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |