Trojanisches Pferd - Prof. Dr. Norbert Pohlmann

Trojanisches Pferd | |

| Was ist ein Trojanisches Pferd?

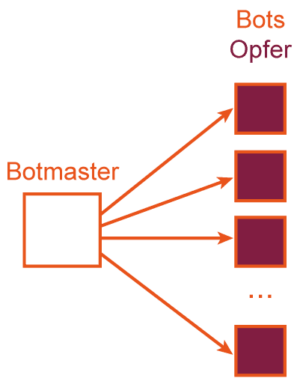

Seine ursprüngliche Bedeutung hat das Trojanische Pferd aus der griechischen Mythologie. Einst sollen die Griechen ein großes hölzernes Pferd gebaut haben, das sie während des Krieges mit Troja den Trojanern schenkten. In diesem Holzpferd versteckten sie unzählige griechische Soldaten. Die Trojaner brachten das geschenkte Pferd hinter ihre Stadtmauern. So gelang es den Griechen, die Stadt einzunehmen und den Krieg zu gewinnen.  Angriffsstruktur: Trojanische-PferdDie Trojanische-Pferd-Schadfunktion ist im Prinzip ein 1:N-Angiff, bei dem der Botmaster unerlaubt Daten auf einem kompromittierten IT-System (Bots) stiehlt und/oder Daten sowie Funktionen manipuliert.  Weitere Informationen zum Begriff “Trojanisches Pferd”:

„Die Vertrauenswürdigkeit von Software“ „Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-Jungel“ „Kann Big Data Security unsere IT-Sicherheitssituation verbessern?“ „Daten gegen Diebstahl sichern“ „Next-Generation Patch-Management – Remediation, der Systemsanierer für ein sicheres Netzwerk“ „European Multilateral Secure Computing Base“ „Personal Firewall – Sicherheitsmechanismen für PC gegen Internet-Bedrohungen“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Cyber-Sicherheitslage – Cyber-Sicherheitsstrategien“ „Security: Kann es Sicherheit im Netz geben?“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Trojanisches Pferd Description Ein Trojanisches Pferd ist eine Malware-Schadfunktion, die den Zugriff auf Werte eines kompromittierte IT-Systems (Notebook, Smartphone, …) ermöglicht. Je nach Programmierung kann auch eine Backdoor einrichtet oder Kamera und Mikrofon aktiviert werden. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |