Maßnahmen zur Vermeidung von Überberechtigungen – Wie Unternehmen die Angriffsflächen reduzieren könnenM. Johannes, Norbert Pohlmann (Institut für Internet-Sicherheit): “Maßnahmen zur Vermeidung von Überberechtigungen – Wie Unternehmen die Angriffsfläche reduzieren können”, IT-Sicherheit-Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 1/2024 Maßnahmen zur Vermeidung von Überberechtigungen: […] weitere Informationen |  |

Sharing is Caring: Towards Analyzing Attack Surfaces on Shared Hosting ProvidersJ. Hörnemann, N. Pohlmann, T. Urban, Matteo Große-Kampmann: “Sharing is Caring: Towards Analyzing Attack Surfaces on Shared Hosting Providers”, GI-Sicherheit: Sicherheit, Schutz und Zuverlässigkeit. 2024 Towards Analyzing Attack SurfacesAbstract: In […] weitere Informationen |  |

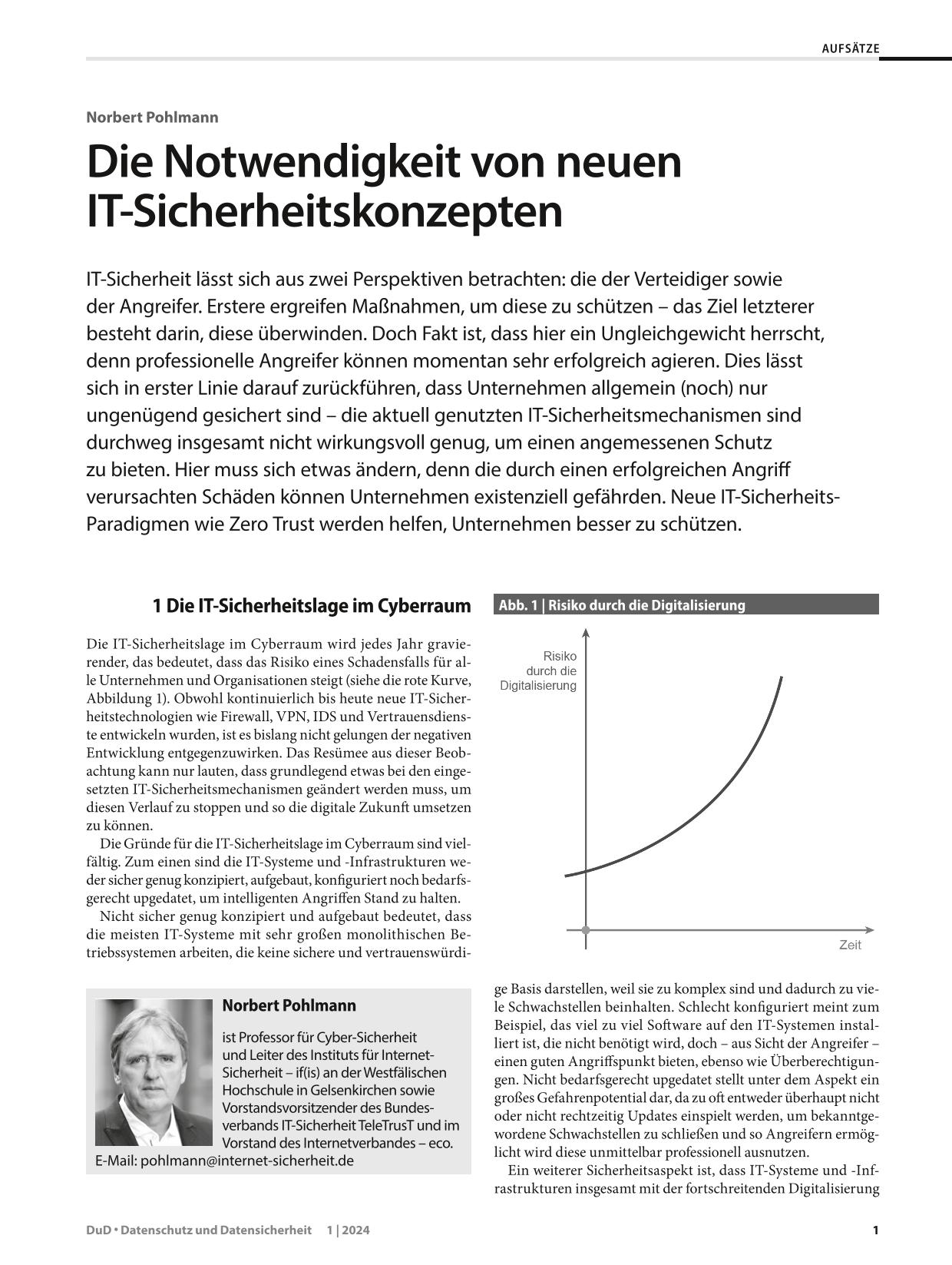

Die Notwendigkeit von neuen IT-SicherheitskonzeptenNorbert Pohlmann (Institut für Internet-Sicherheit): „Die Notwendigkeit von neuen IT-Sicherheitskonzepten”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 1/2024 Die Notwendigkeit von neuen Cyber-SicherheitskonzeptenIT-Sicherheit lässt […] weitere Informationen |  |

Wie Datenräume helfen, neue Geschäftsmodelle zu entwickeln – Sicher, vertrauenswürdig und dezentralNorbert Pohlmann (Institut für Internet-Sicherheit), J. Rotthues: „Wie Datenräume helfen, neue Geschäftsmodelle zu entwickeln – Sicher, vertrauenswürdig und dezentral“, IIT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 6/2023 Wie Datenräume helfenIn der heutigen Zeit werden sehr […] weitere Informationen |  |

A Large-Scale Study of Cookie Banner Interaction Tools and Their Impact on Users’ PrivacyN. Demir, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban, C. Wressnegger: „A Large-Scale Study of Cookie Banner Interaction Tools and their Impact on Users’ Privacy”, 23rd Privacy Enhancing Technologies Symposium (PETS) […] weitere Informationen |  |

DS-GVO im Online-Marketing – Balanceakt zwischen Datenschutz und UnternehmensgewinnJ. Meng, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban:„DS-GVO im Online-Marketing – Balanceakt zwischen Datenschutz und Unternehmensgewinn“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag,5/2023 DS-GVO im Online-MarketingVor vier Jahren betrat die Datenschutz-Grundverordnung (DS-GVO) die Bühne und […] weitere Informationen |  |

On the Similarity of Web Measurements Under Different Experimental SetupsN. Demir, M. Große-Kampmann, T. Holz, J. Hörnemann, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban, C. Wressnegger: “On the Similarity of Web Measurements Under Different Experimental Setups”. In Proceedings of the […] weitere Informationen |  |

Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher SprachintelligenzP. Farwick, Norbert Pohlmann (Institut für Internet-Sicherheit): „Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher Sprachintelligenz“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 4/2023 Chancen und Risiken von ChatGPT ChatGPT ist […] weitere Informationen |  |

Confidential Computing – Intel TDX: Geschützt in der Public CloudS. Gajek, Norbert Pohlmann (Institut für Internet-Sicherheit),„Confidential Computing – Intel TDX: Geschützt in der Public Cloud”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 08/2023 Confidential Computing – Intel TDXVertrauenswürdigkeit ist ein […] weitere Informationen |  |

Dreiklang der IT-Sicherheit: Menschen, Prozesse, TechnologieJ. Hörnemann, T. Neugebauer, Norbert Pohlmann (Institut für Internet-Sicherheit): „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie – Zurück auf Los“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 3/2023 Im Rahmen der digitalen Transformation ist es […] weitere Informationen |  |

Ohne Vertrauen geht es nicht – Kriterien für das Vertrauen von Anwenderunternehmen in Hersteller und deren IT-SicherheitslösungenM. Brauer, U. Coester, Norbert Pohlmann (Institut für Internet-Sicherheit):: „Ohne Vertrauen geht es nicht – Kriterien für das Vertrauen von Anwenderunternehmen in Hersteller und deren IT-Sicherheitslösungen“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 2/2023 […] weitere Informationen |  |

Angriffe auf die Künstliche Intelligenz – Bedrohungen und SchutzmaßnahmenD. Adler, N. Demir, Norbert Pohlmann (Institut für Internet-Sicherheit):„Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag,1/2023 Angriffe auf die Künstliche IntelligenzKünstliche Intelligenz (KI) ermöglicht es, komplexe Zusammenhänge und […] weitere Informationen |  |

Telematik-Infrastruktur 2.0 – Cloud-Infrastruktur für ein sicheres GesundheitswesenNorbert Pohlmann (Institut für Internet-Sicherheit), D. Schwarzkopf, T. Urban: „Telematik-Infrastruktur 2.0 – Cloud-Infrastruktur für ein sicheres Gesundheitswesen“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 6/2022 Telematik-Infrastruktur 2.0Damit die medizinische Versorgung […] weitere Informationen |  |

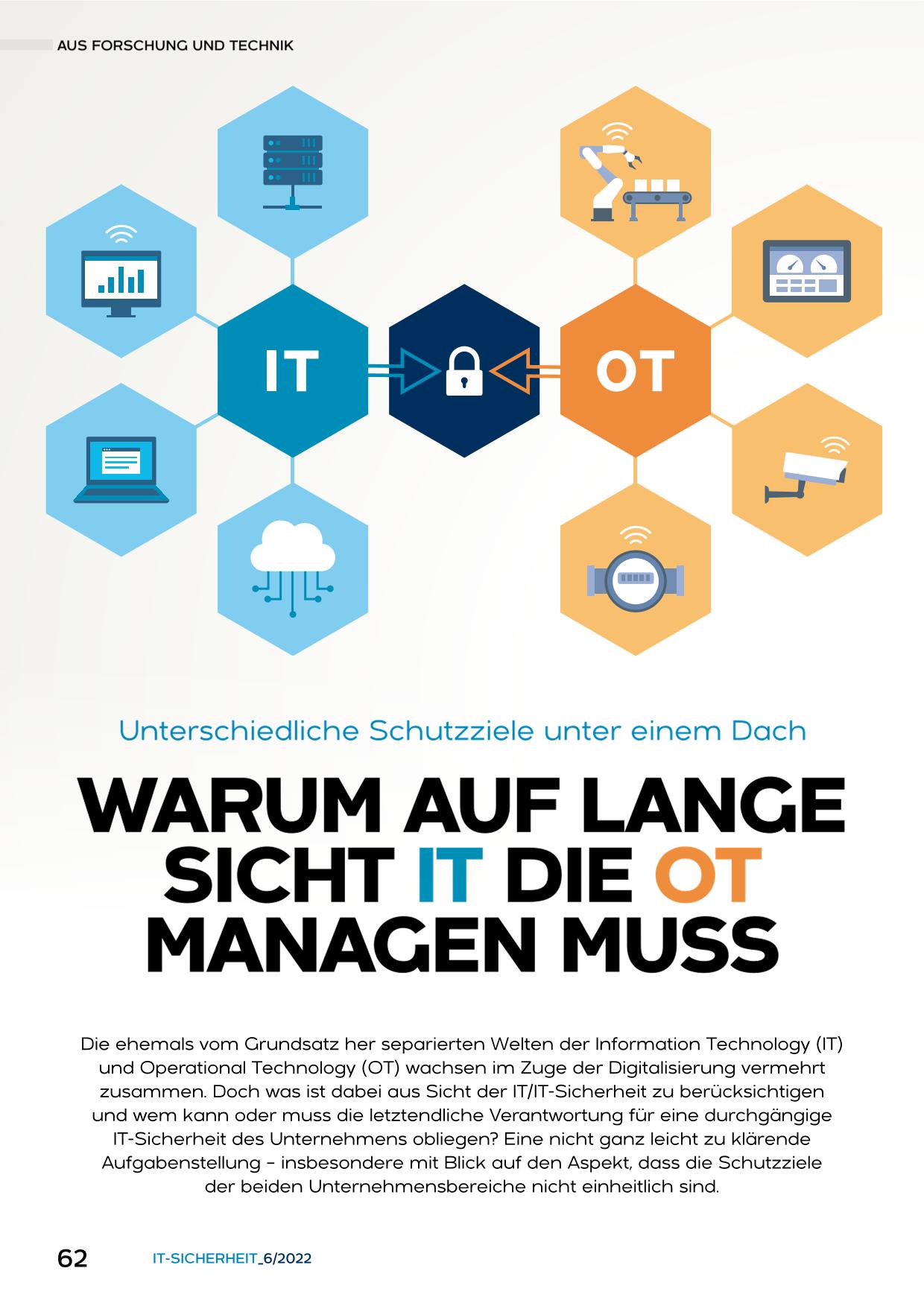

Warum auf lange Sicht IT die OT managen muss – Unterschiedliche Schutzziele unter einem DachS. Müller, Norbert Pohlmann (Institut für Internet-Sicherheit): „Warum auf lange Sicht IT die OT managen muss – Unterschiedliche Schutzziele unter einem Dach“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 6/2022 […] weitere Informationen |  |

Artikel Confidential Computing – IT-Sicherheit und Datenschutz in der CloudL. Demming, Norbert Pohlmann (Institut für Internet-Sicherheit), J. Rotthues: „Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 5/2022 Artikel Confidential ComputingDie Datenökonomie nimmt eine zunehmend wichtige Rolle […] weitere Informationen |  |

Wie Sicherheit im Internet messbar wird – Internet-Kennzahlen für mehr Transparenz bei Risiken und SicherheitsstatusC. Böttger, S. Falay, Norbert Pohlmann (Institut für Internet-Sicherheit):„Wie Sicherheit im Internet messbar wird – Internet-Kennzahlen für mehr Transparenz bei Risiken und Sicherheitsstatus“,IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz,DATAKONTEXT-Fachverlag, 4/2022 Wie Sicherheit im Internet messbar […] weitere Informationen |  |

Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassenJ. Christl, A. Wozniczka, Norbert Pohlmann (Institut für Internet-Sicherheit):„Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 3/2022 Wie sich Lieferketten […] weitere Informationen |  |

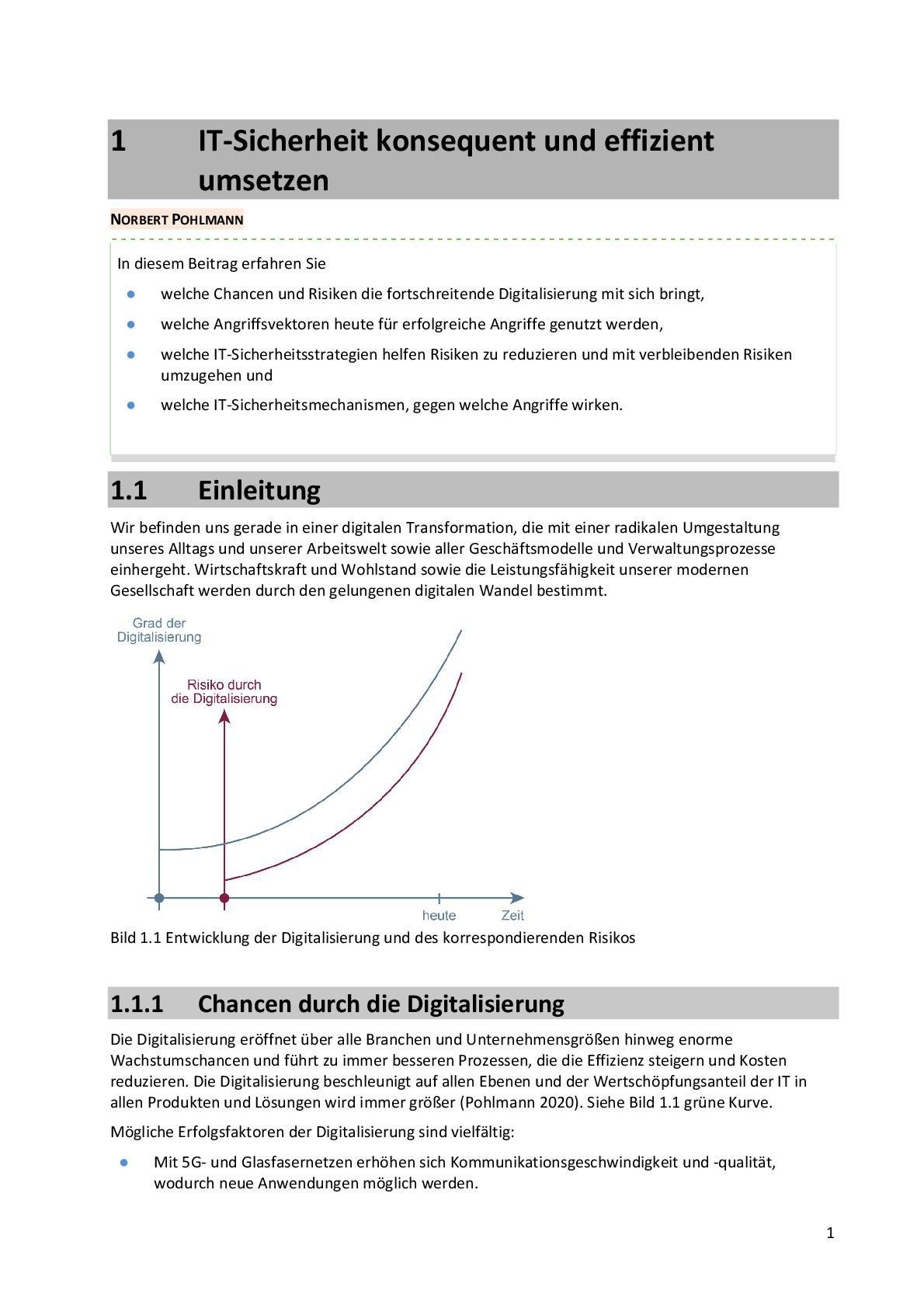

IT-Sicherheit konsequent und effizient umsetzenNorbert Pohlmann (Institut für Internet-Sicherheit):„IT-Sicherheit konsequent und effizient umgesetzt“, in „IT-Sicherheit – Technologien und Best Practices für die Umsetzung im Unternehmen“, Hrsg. M. Land, H. Löhr, Carl Hanser Verlag, München 2022 […] weitere Informationen |  |

Lokaler BefehlsempfängerT. Hüsch, N. Pohlmann: „Lokaler Befehlsempfänger – Was einen Compliance-gerechten Sprachassistenten von „Alexa“ unterscheidet“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 2/2022 Motivation für einen dezentralen Sprachassistenten – lokaler […] weitere Informationen |  |

Cybersicherheit auf Plattormen: Steigerung des Patientenwohls durch vertrauenswürdige und sichere Verarbeitung von medizinischen DatenN. Pohlmann, T. Urban: „Cybersicherheit auf Plattformen: Steigerung des Patientenwohls durch vertrauenswürdige und sichere Verarbeitung von medizinischen Daten“, in „Gesundheit im Zeitalter der Plattformökonomie“, Hrsg. Jens Baas, Medizinisch Wissenschaftliche Verlagsgesellschaft, […] weitere Informationen |  |