Norbert Pohlmann (Institut für Internet-Sicherheit):

„IT-Sicherheit konsequent und effizient umgesetzt“,

in „IT-Sicherheit – Technologien und Best Practices für die Umsetzung im Unternehmen“,

Hrsg. M. Land, H. Löhr,

Carl Hanser Verlag, München 2022

IT-Sicherheit konsequent und effizient umgesetzt

Einleitung

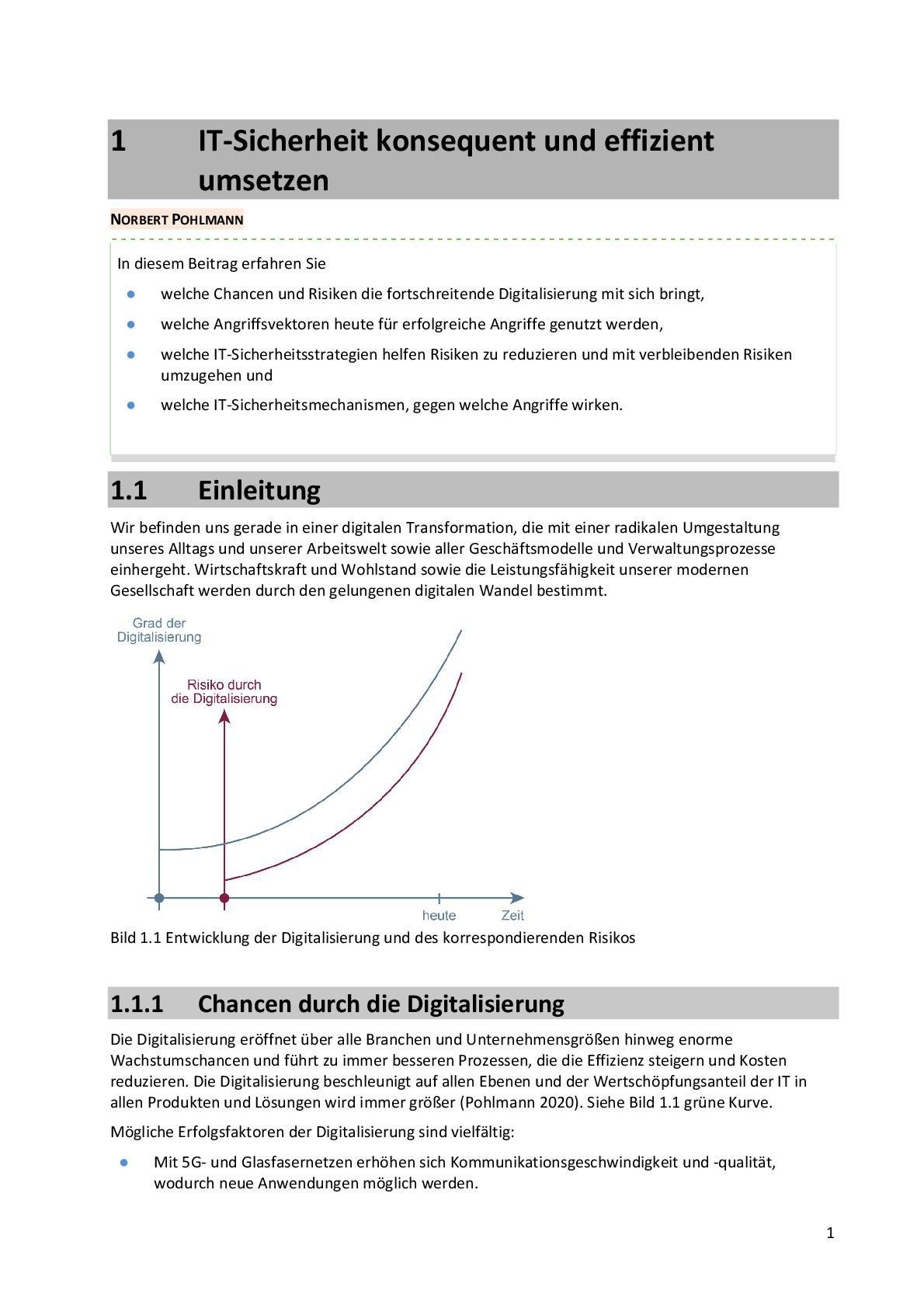

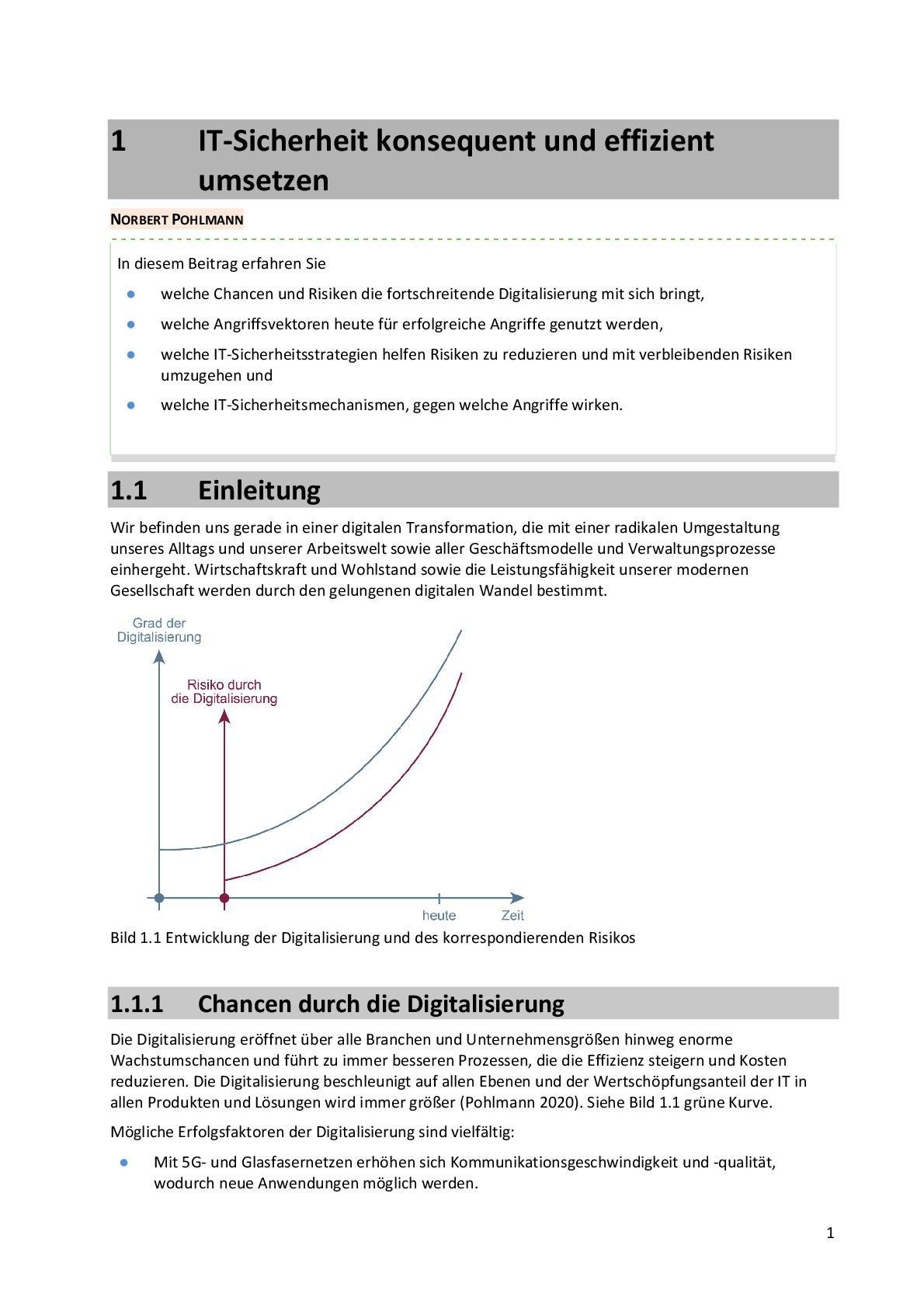

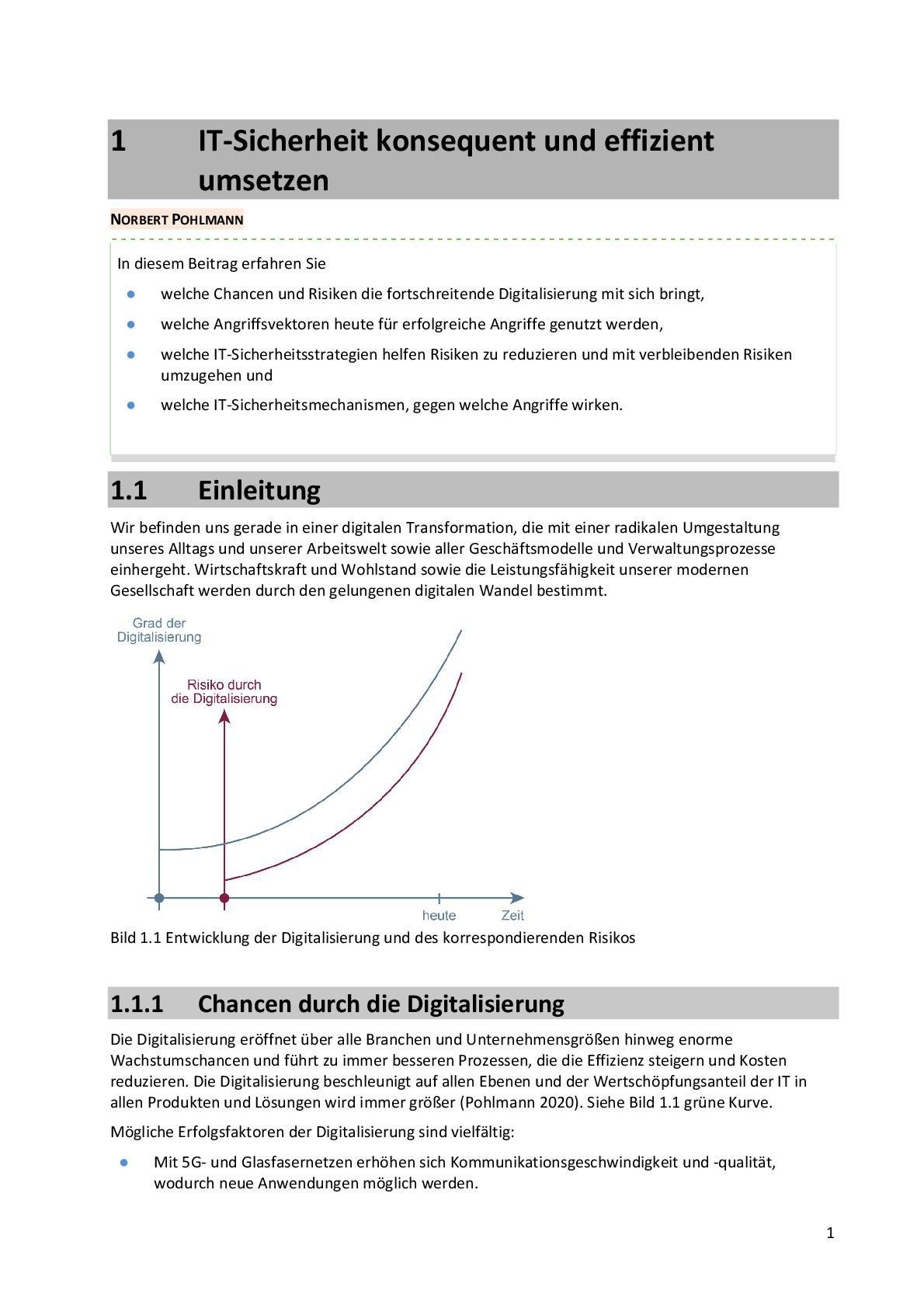

Wir befinden uns gerade in einer digitalen Transformation, die mit einer radikalen Umgestaltung unseres Alltags und unserer Arbeitswelt sowie aller Geschäftsmodelle und Verwaltungsprozesse einhergeht. Wirtschaftskraft und Wohlstand sowie die Leistungsfähigkeit unserer modernen Gesellschaft werden durch den gelungenen digitalen Wandel bestimmt.

Chancen durch die Digitalisierung

Die Digitalisierung eröffnet über alle Branchen und Unternehmensgrößen hinweg enorme Wachstumschancen und führt zu immer besseren Prozessen, die die Effizienz steigern und Kosten reduzieren. Die Digitalisierung beschleunigt auf allen Ebenen und der Wertschöpfungsanteil der IT in allen Produkten und Lösungen wird immer größer. Mögliche Erfolgsfaktoren der Digitalisierung sind vielfältig: - Mit 5G- und Glasfasernetzen erhöhen sich Kommunikationsgeschwindigkeit und -qualität, wodurch neue Anwendungen möglich werden.

- Smarte Endgeräte wie Smartwatches, Smartphones, PADs oder IoT-Geräte bringen viele neue sinnvolle Anwendungen mit sich.

- Zunehmend leistungsfähige zentrale IT-Systeme wie Cloud-Systeme, Edge-Computing oder Hyperscaler schaffen Innovationen mit großen Potentialen.

- Da immer mehr Daten zur Verfügung stehen, ist die Verwendung von KI (ML …) ein weiterer Treiber von neuen Geschäftsmodellen.

- Moderne Benutzerschnittstellen, wie Sprache und Gestik, vereinfachen die Bedienung der smarten Endgeräte.

- Die Optimierung von Prozessen schafft ein enormes Rationalisierungspotential, das es zu heben gilt, um wettbewerbsfähig zu bleiben und Wachstumschancen zu nutzen.

- Neue Optionen wie Video-Konferenzen, Cloud-Anwendungen ermöglichen im Homeoffice zu arbeiten und damit die Personenmobilität zu reduzieren sowie letztendlich die Umwelt zu schonen.

Risiken durch die Digitalisierung

Wir müssen aber auch feststellen, dass seit Beginn der IT – sowie jetzt mit der zunehmenden Digitalisierung – die IT-Sicherheitsprobleme jedes Jahr größer werden und auf absehbare Zeit definitiv nicht abnehmen. Eine wichtige Erkenntnis ist, dass die heutigen IT-Architekturen unserer Endgeräte, Server, Netzkomponenten und zentralen IT-Dienstleistungen nicht sicher genug konzipiert und aufgebaut sind, um den Angriffen intelligenter Hacker erfolgreich entgegenzuwirken. Die Vielzahl der lokalen und zentralen Anwendungen, die unterschiedlichen Zugänge zum Internet, die Masse der IT-Systeme und IT-Infrastrukturen sowie die zunehmenden Abhängigkeiten innerhalb der Supply Chain machen die Komplexität der IT immer größer und damit auch die Anfälligkeit für bösartige Angriffe. Täglich können wir den Medien entnehmen, wie sich kriminelle Hacker die unzureichende Qualität der Software zu Nutze machen, indem sie Malware installieren und damit Passwörter sowie Identitäten stehlen, Endgeräte ausspionieren oder die IT-Systeme verschlüsseln, um Lösegeld für die notwendigen Schlüssel zur Entsperrung zu erpressen. Aufgrund der generierten Datenmengen werden die Angriffsziele mit fortschreitender Digitalisierung kontinuierlich lukrativer.

Die Robustheit und Resilienz unserer IT-Systeme sind nicht hinreichend und der Level an Cyber-Sicherheit entspricht nicht dem „Stand der Technik“. Mit dem höheren Grad an Digitalisierung steigt momentan das Risiko eines Schadensfalls. Daraus ergibt sich in der Konsequenz, dass durch Diebstahl, Spionage und Sabotage der deutschen Wirtschaft jährlich ein Gesamtschaden von mehr als 220 Milliarden Euro entsteht.

IT-Sicherheitsbedürfnisse sind Grundwerte der IT-Sicherheit, die mithilfe von IT-Sicherheitsmechanismen befriedigt werden können. IT-Sicherheitsbedürfnisse werden auch als IT-Sicherheitsziele bezeichnet. - Gewährleistung der Vertraulichkeit

Vertraulichkeit ist wichtig, damit keine unautorisierten Personen oder Organisationen in der Lage sind, übertragene oder gespeicherte Informationen zu lesen. Siehe auch: Verschlüsselung oder Steganografie - Gewährleistung der Authentifikation

Mithilfe des IT-Sicherheitsmechanismus Authentifikation wird verifiziert, wer der Partner bei der Kommunikation oder Transaktion ist beziehungsweise welcher Nutzer auf Betriebsmittel und Informationen zugreift. - Gewährleistung der Authentizität

Mithilfe des IT-Sicherheitsmechanismus Authentizität wird verifiziert, dass Informationen oder Identitäten echt sind. - Gewährleistung der Integrität

Beim IT-Sicherheitsbedürfnis „Gewährleistung der Integrität“ wird überprüft, ob Informationen, die übertragen werden oder gespeichert sind, unverändert, das heißt original, sind. - Gewährleistung der Verbindlichkeit

Das IT-Sicherheitsbedürfnis „Gewährleistung der Verbindlichkeit“ sorgt für die Gewissheit, dass die Prozesse und die damit verbundenen Aktionen auch verbindlich sind. Siehe auch: Digitale Signatur - Gewährleistung der Verfügbarkeit

Dieses IT-Sicherheitsbedürfnis sorgt für die Gewissheit, dass die Informationen und Dienste auch zur Verfügung stehen. Siehe auch: Distributed Denial of Service (DDoS) / Anti-DDoS-Verfahren - Gewährleistung der Anonymisierung/Pseudonymisierung

Mit diesem IT-Sicherheitsbedürfnis wird gewährleistet, dass eine Person nicht oder nicht unmittelbar identifiziert werden kann.

…

kostenlos downloaden

Artikel:

“Risiko von unsicheren Internet-Technologien“ „Wertschöpfung der Digitalisierung sichern – Vier Cybersicherheitsstrategien für den erfolgreichen Wandel in der IT“ „IT-Sicherheit im Lauf der Zeit“ „Das Manifest zur IT-Sicherheit – Erklärung von Zielen und Absichten zur Erreichung einer angemessenen Risikolage in der IT“ „Strafverfolgung darf die IT-Sicherheit im Internet nicht schwächen“ „Wie wirtschaftlich sind IT-Sicherheitsmaßnahmen“ „Risikobasierte und adaptive Authentifizierung“

„Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“

„Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“

„Ideales Internet-Frühwarnsystem“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes im Internet“ Vorlesungen: „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Bücher: Lehrbuch Cyber-Sicherheit – Das Lehrbuch für Konzepte, Mechanismen, Architekturen und Eigenschaften von Cyber-Sicherheitssystemen in der Digitalisierung Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download - Sicher im Internet: Tipps und Tricks für das digitale Leben

- Der IT-Sicherheitsleitfaden

- Firewall-Systeme – Sicherheit für Internet und Intranet, E-Mail-Security, Virtual Private Network, Intrusion-Detection-System, Personal Firewalls

Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)

Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit) Marktplatz IT-Sicherheit

Summary Article Name IT-Sicherheit konsequent und effizient umsetzen Description In diesem Beitrag erfahren Sie welche Chancen und Risiken die fortschreitende Digitalisierung mit sich bringt, welche Angriffsvektoren heute für erfolgreiche Angriffe genutzt werden, welche IT-Sicherheitsstrategien helfen Risiken zu reduzieren und mit verbleibenden Risiken umzugehen und welche IT-Sicherheitsmechanismen, gegen welche Angriffe wirken. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo |