Cyber-Sicherheit-Sensoren - Prof. Dr. Norbert Pohlmann

Cyber-Sicherheit-Sensoren | |

| Inhaltsverzeichnis Was sind Cyber-Sicherheit-Sensoren?

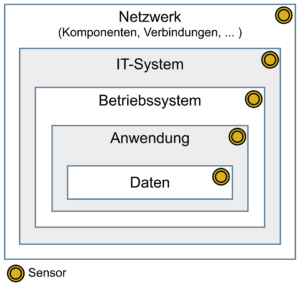

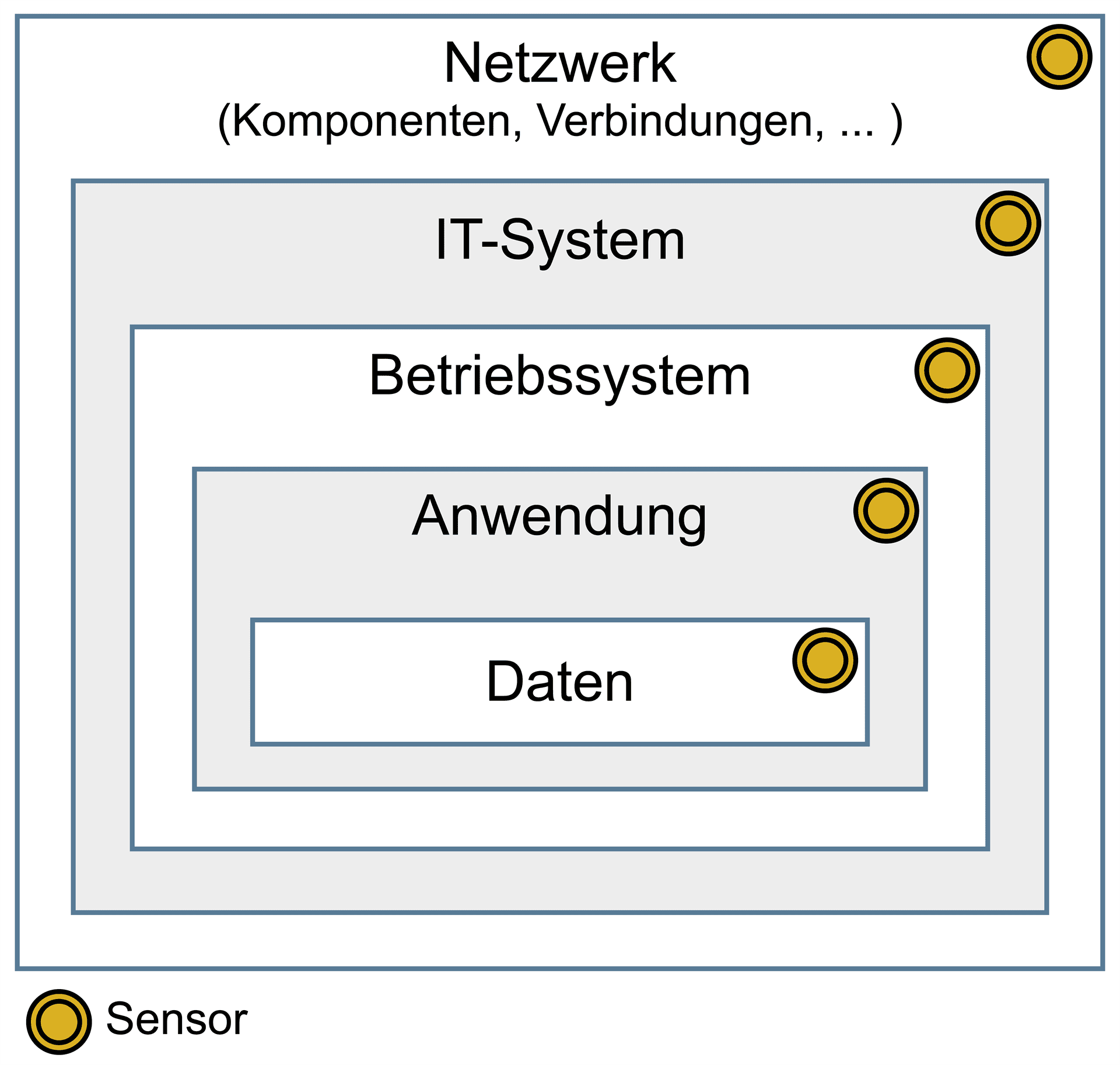

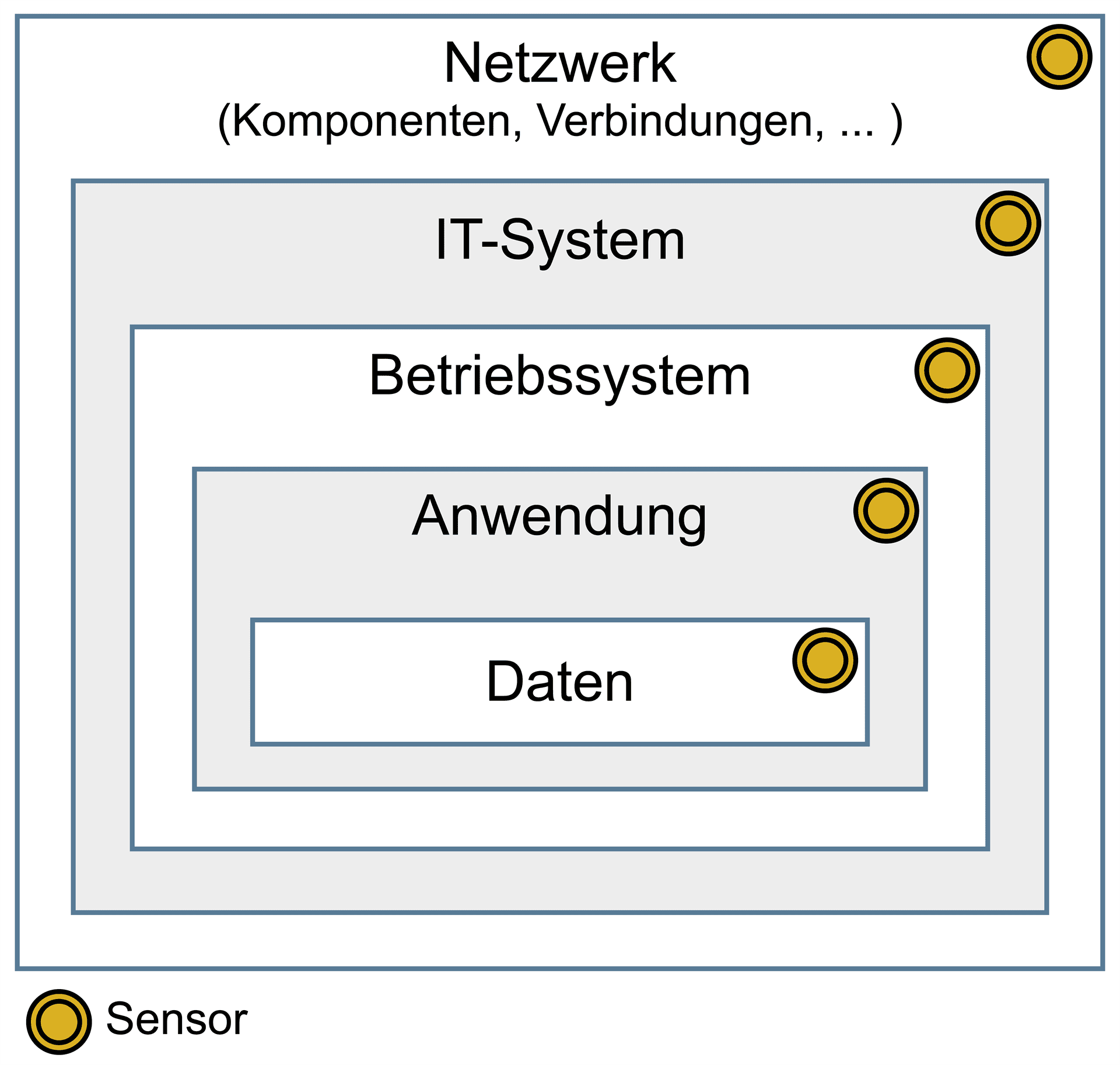

Ort der Messung von Cyber-Sicherheit-SensorenFür die Platzierung des Sensors und den Ort der Messungen gibt es verschiedene Möglichkeiten. Datenebene Anwendungsebene Betriebssystemebene IT-Systemebene Netzwerkebene  Beispiele von Cyber-Sicherheit-Sensoren

Idealer Cyber-Sicherheit-SensorenEin idealer Cyber-Sicherheit-Sensor hat Zugriff auf alle Daten und extrahiert daraus alle sicherheitsrelevanten Informationen so, dass diese für das Erkennen aller Angriffe und Angriffspotenziale genutzt und von der notwendigen Speichergröße langfristig gespeichert werden können. Siehe auch: Cyber-Sicherheits-Frühwarn- und Lagebildsystem Messmethoden von Cyber-Sicherheit-SensorenBei den Messungen kann zwischen einer aktiven und passiven Messung unterschieden werden. Aktive Messung Passive Messung Weitere Informationen zum Begriff “Cyber-Sicherheit-Sensoren”:

„Diskriminierung und weniger Selbstbestimmung? Die Schattenseiten der Algorithmen“ „Sicherheitsrisiko Smartphone: Die Kehrseiten unbegrenzter Mobility“ „Präsentationsangriffe auf biometrische Systeme – Identitätsklau der physischen Art“ „Warum auf lange Sicht IT die OT managen muss“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Cyber-Sicherheit braucht Künstliche Intelligenz – keine Künstliche Intelligenz ohne Cyber-Sicherheit“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Cyber-Sicherheit-Sensoren Description Cyber-Sicherheit-Sensoren sammeln sicherheitsrelevante Informationen, mit denen der aktuelle Status einer definierten IT-Infrastruktur erfasst und dargestellt werden kann. Dafür werden die Cyber-Sicherheit-Sensoren über die gesamte zu betrachtende IT-Infrastruktur verteilt und an wichtigen Punkten platziert, um einen repräsentativen Überblick zu erhalten. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |