Spoofing - Prof. Dr. Norbert Pohlmann

Spoofing | |

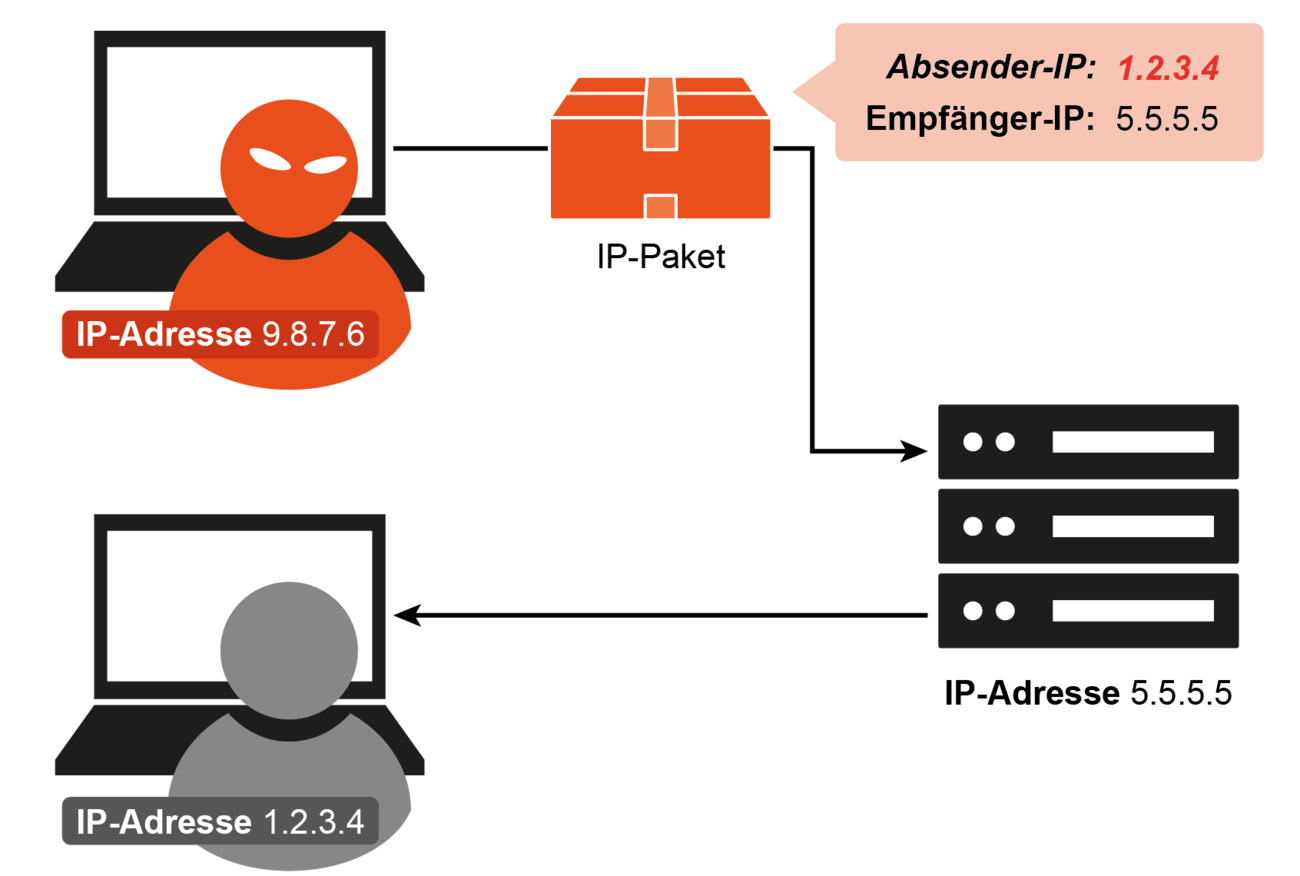

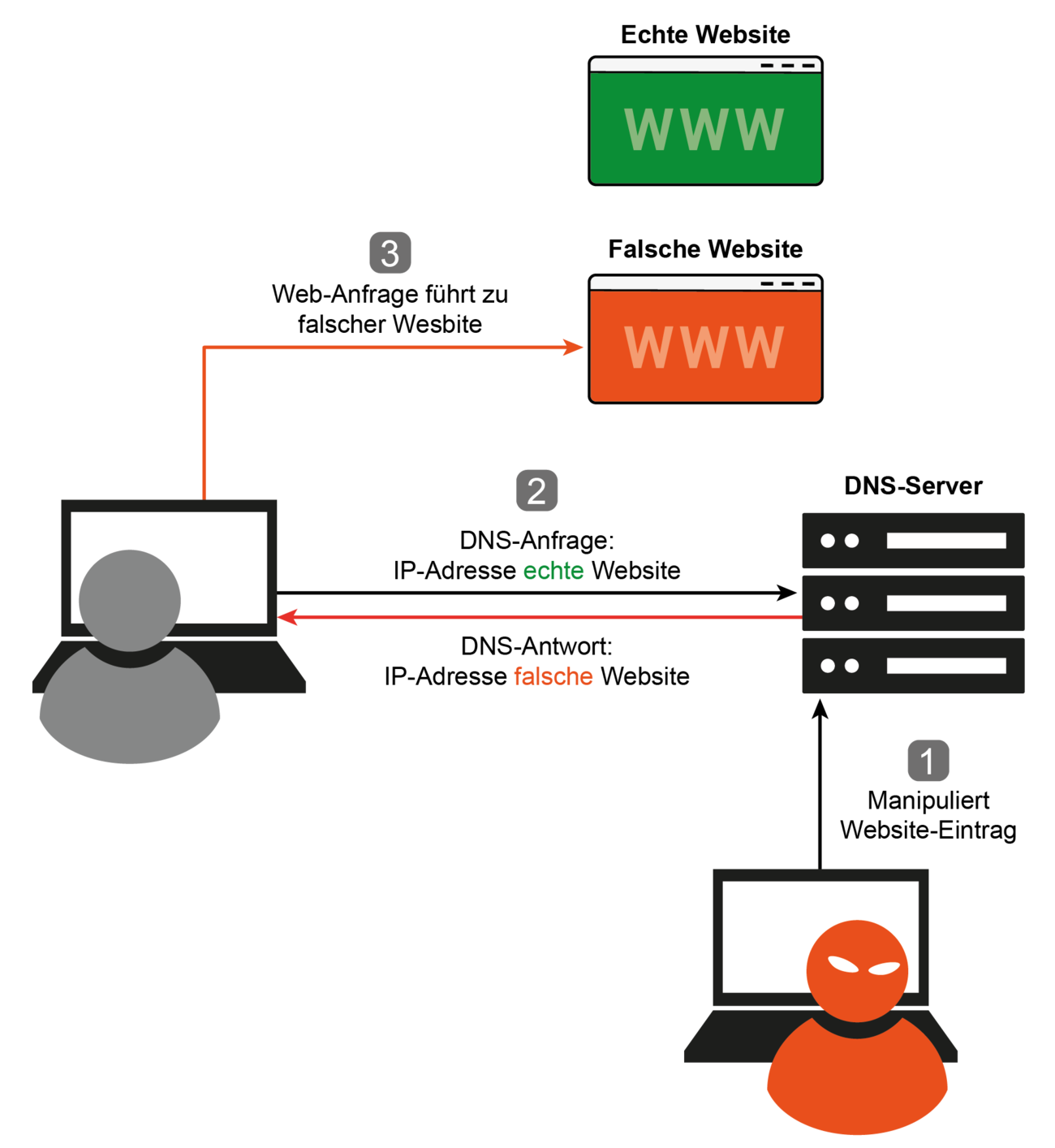

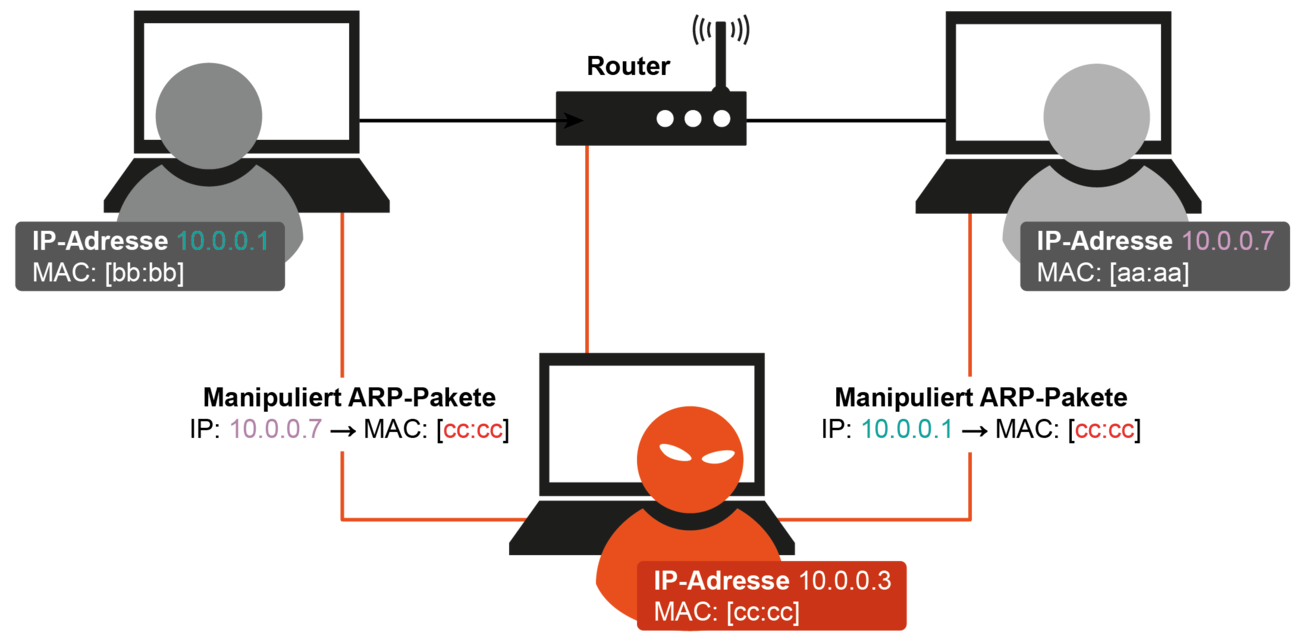

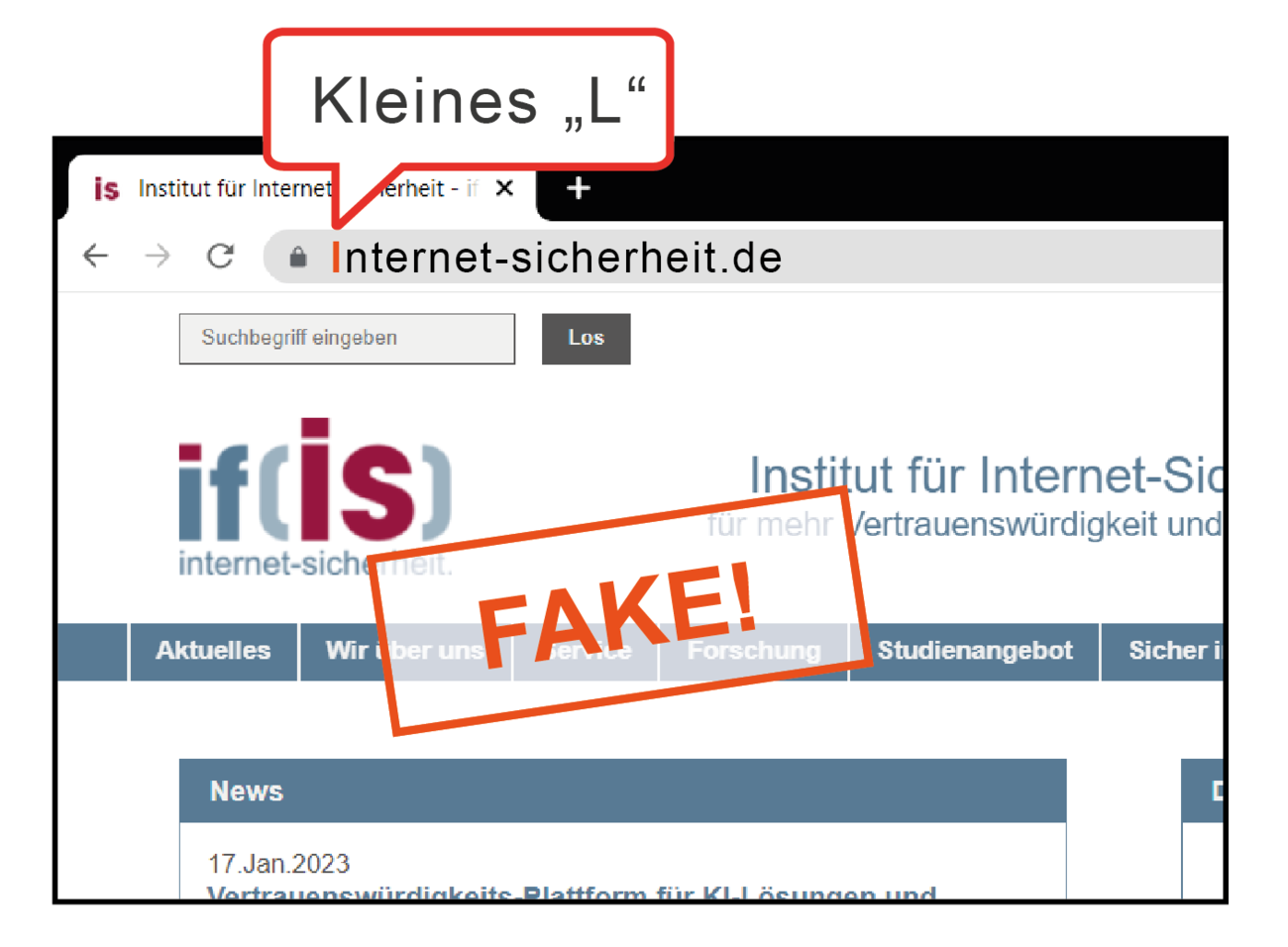

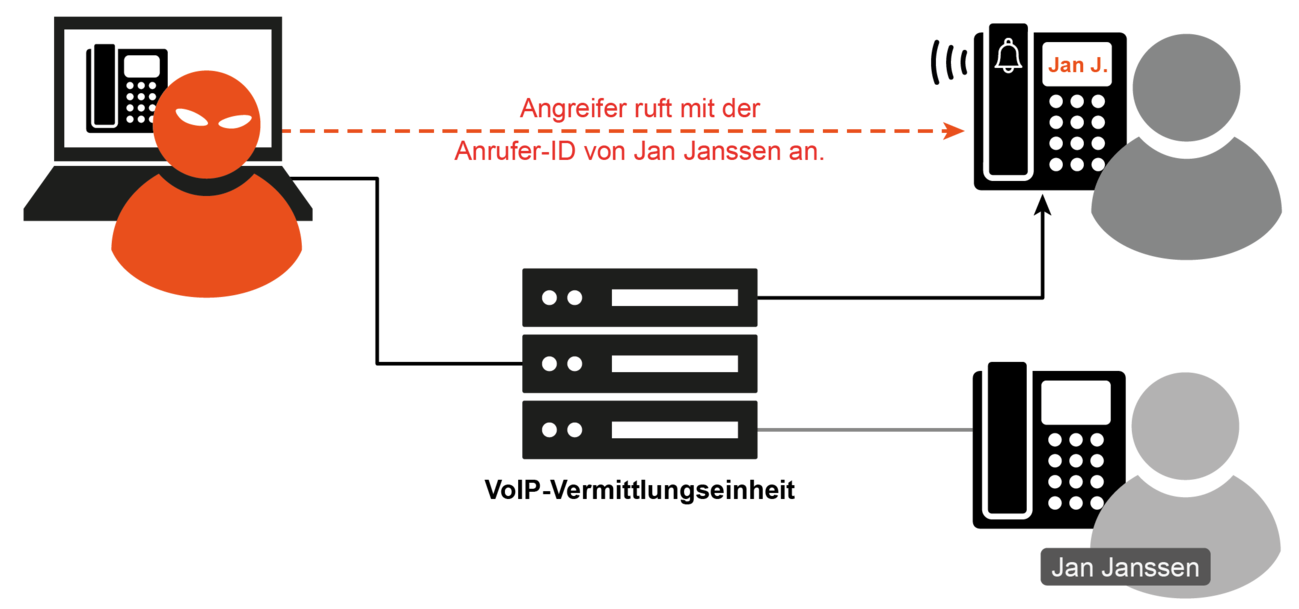

| Inhaltsverzeichnis Was ist Spoofing?Spoofing beschreibt Täuschungsmethoden einer digitalen Identität (Adressen) in der Informationstechnologie auf verschiedenen Kommunikationsebenen und Anwendungen. Dabei wird eine gefälschte Identität so dargestellt, als sei sie die echte Identität. Wodurch es möglich ist Aktionen zu initiieren, die nur mittels der echten Identität hätten ausgelöst werden dürfen. Da mittels Spoofing-Angriffen große Schäden verursacht werden können, ist diese Angriffsmethode besonders kritisch. Verschiedene TäuschungsmethodenEs gibt verschiedene Täuschungsmethoden, die auf unterschiedlichen Kommunikationsebenen und Anwendungen umgesetzt werden. Mail-SpoofingBei Mail-Spoofing wird zum Beispiel eine falsche E-Mail-Absender-Adresse verwendet, um einen Angriff damit umzusetzen. Der Absender (Angreifer, Hacker) kann sehr einfach eine beliebige E-Mail-Adresse angeben, die der Empfänger im E-Mail-Header sieht. Das ist möglich, da bei SMTP die Absenderadresse nicht vom E-Mail-System auf Echtheit geprüft wird. Auf den ersten Blick kann der Empfänger nicht erkennen, ob die angezeigte E-Mail-Adresse des Absenders echt ist oder gefälscht wurde. Im Header lassen sich zwar Indizien finden, die darauf hinweisen, dass es sich um eine falsche E-Mail-Absender-Adresse handelt – dies ist jedoch für den normalen Nutzer nicht wirklich erkennbar. Siehe: Angriffsvektor: Missbräuchliche Ausnutzung einer Business-Beziehung mit einem High-Level-Phishing Angriff  IP-SpoofingIP-Spoofing bezeichnet in IP-Netzwerken das Versenden von IP-Paketen mit gefälschter Absender-IP-Adresse. Das Fälschen der Absender-IP-Adresse ist einfach umsetzbar, da die IP-Adressen im Header eines IP-Pakets ohne weitere Sicherheitsmaßnahmen grundsätzlich nicht vor Manipulation geschützt sind. In IP-Paketen wird zum Beispiel eine falsche Absender-Adresse eingetragen. Dadurch geht das empfangende IT-System (z. B. IP-Adresse 5.5.5.5) davon aus, dass das IP-Paket von dem IT-System (z. B. IP-Adresse 1.2.3.4) kommt, dem die Absender-IP-Adresse zugeordnet worden ist. IP-Spoofing kann von Angreifern verwendet werden, um Sicherheitsmaßnahmen wie z. B. IP-adressbasierte Authentifizierung im Netzwerk zu täuschen. IP-Spoofing kann insbesondere dann eingesetzt werden, wenn eine bi-direktionale Kommunikation nicht erforderlich ist, weil beispielsweise die Antworten für den Angreifer vorhersehbar oder nicht notwendig sind. Das Verschleiern einer IP-Kommunikation ist bei TCP-Verbindungen auf diese Weise allerdings nicht möglich, weil die Antwort-Pakete zu dem IT-System (IP 1.2.3.4) der gefälschten IP-Adresse geschickt werden. Aber mit dieser Art des IP-Spoofings lassen sich beispielsweise DoS- oder DDoS-Angriffe auf das IT-System (IP 1.2.3.4) mittels der manipulierten Absender-IP-Adresse umsetzen.  DNS-SpoofingBeim DNS-Spoofing manipuliert der Angreifer die Einträge im Domain Name System (DNS) – in der Abbildung einen gezielten DNS-Server. Dadurch erhält ein IT-System (linke Notebook in der Abbildung) beim Auflösen eines bestimmten Domainnamens eine falsche IP-Adresse als Antwort. Dieser Angriff ermöglichst es somit, Datenverkehr zu einem anderen Server umzuleiten. In der Abbildung wird statt der echten Webseite dann eine falsche Webseite aufgerufen.  ARP- und MAC-SpoofingARP- und MAC-Spoofing-Angriffe finden auf der Sicherungsschicht des OSI-Schichtenmodells statt. Dabei werden MAC-Adressen gefälscht oder die Zuordnungen zwischen MAC-Adressen und IP-Adressen manipuliert. Angreifer erhalten dadurch in lokalen Netzwerken Einblick in den Datenverkehr und können auf MAC-Adressen basierende Einschränkungen umgehen oder den Datenverkehr umleiten.  URL-SpoofingBeim URL-Spoofing werden dem Nutzer Webseiten vorgetäuscht. Mittels einer von Angreifer manipulierte URL (Uniform Ressource Locator) wird dem Nutzer eine falsche Identität vorgespiegelt, indem ihm suggeriert wird, dass eine Weiterleitung auf eine seriöse Webseite erfolgt. Das Ziel dahinter ist, den Nutzer (Opfer) auf einen anderen Server oder auf einer mit Malware verseuchten Webseite zu leiten.  Anrufer-ID-SpoofingBei Anrufer-ID-Spoofing oder Telefon-Spoofing wird von Angreifern bei einem Anruf vorsätzlich eine falsche Anrufer-ID eingefügt, wodurch sich zum einen die Identität des Anrufers verschleiern lässt und es zum anderen möglich ist, den Angerufenen über die Identität zu täuschen. Wird dabei eine vertrauenswürdige Absender-Telefonnummer verwendet, dann ist es leicht möglich, den Angerufenen zu manipulieren. Anrufer-ID-Spoofing kann sehr leicht mithilfe von VoIP-Diensten (Voice over Internet Protocol) oder einem IP-Telefon umgesetzt werden, weil entweder die Absender-Telefonnummer oder jene, die angezeigt werden soll, frei wählbar ist. Diese Angriffsmethode kommt oft bei Social Engineering Angriffen zum Einsatz.

Weitere Informationen zum Begriff “Spoofing”:

„Influence of security mechanisms on quality of service with VoIP“ „Attack-Test and Verification Systems, Steps Towards Verifiable Anomaly Detection“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Concept of Smart Building Cyber-physical Systems Including Tamper Resistant Endpoints“ „Influence of security mechanisms on quality of service with VoIP“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Unternehmen brauchen einen sicheren und vertrauenswürdigen Digitalisierungsprozess“ „Sicherheit von Blockchain-Anwendungen“ „Blockchain – Hype oder Trend?“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Spoofing Description Spoofing beschreibt Täuschungsmethoden einer Identität in der IT. Die gefälschte Identität wird so dargestellt, als sei sie die echte Identität. Dadurch lassen sich Aktionen initiieren, die nur die echte Identität hätte auslösen dürfen. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |