Distributed Denial of Service (DDoS) / Anti-DDoS-Verfahren - Prof. Dr. Norbert Pohlmann

Distributed Denial of Service (DDoS) / Anti-DDoS-Verfahren | |

| Inhaltsverzeichnis Was ist Distributed Denial of Service (DDoS)?

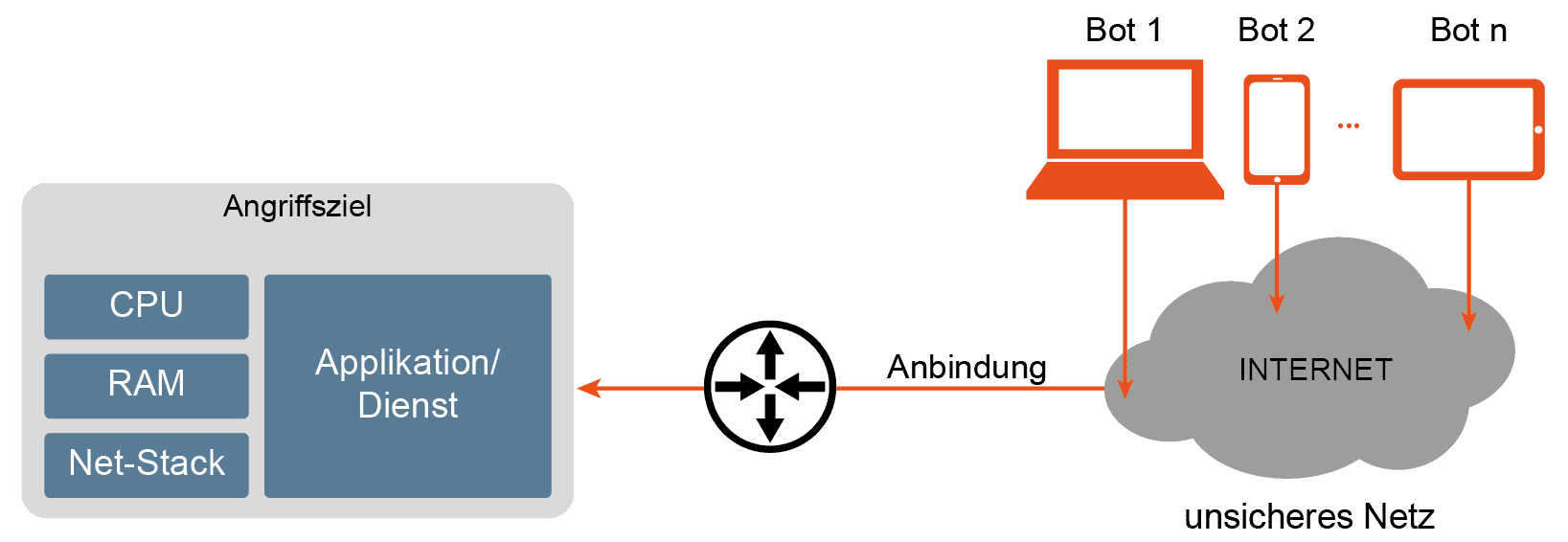

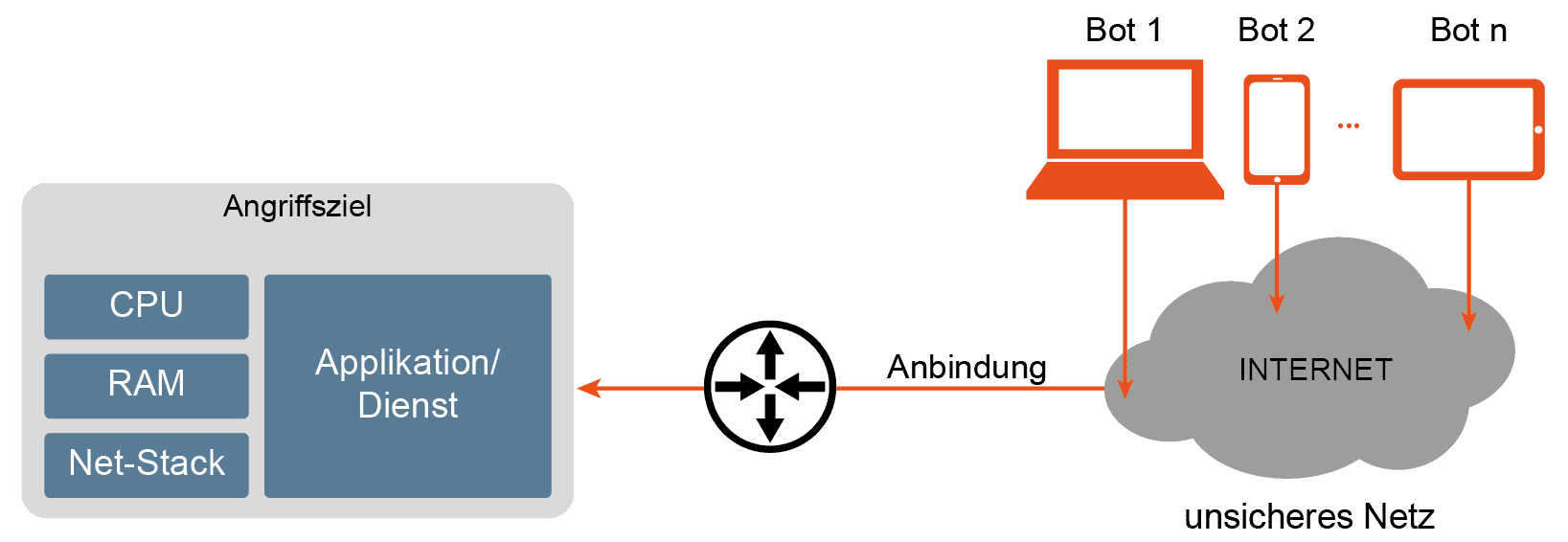

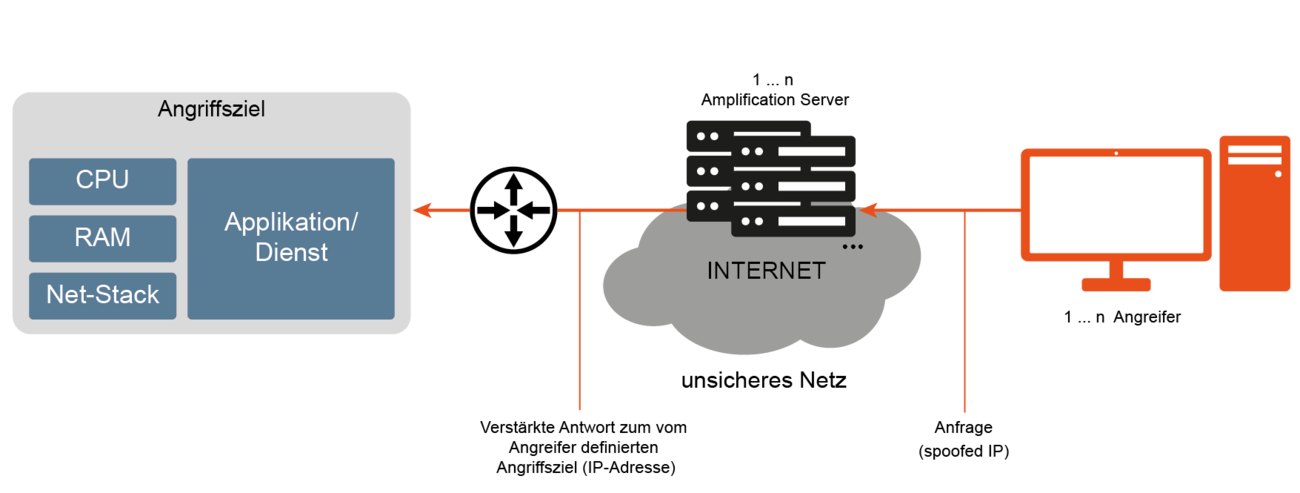

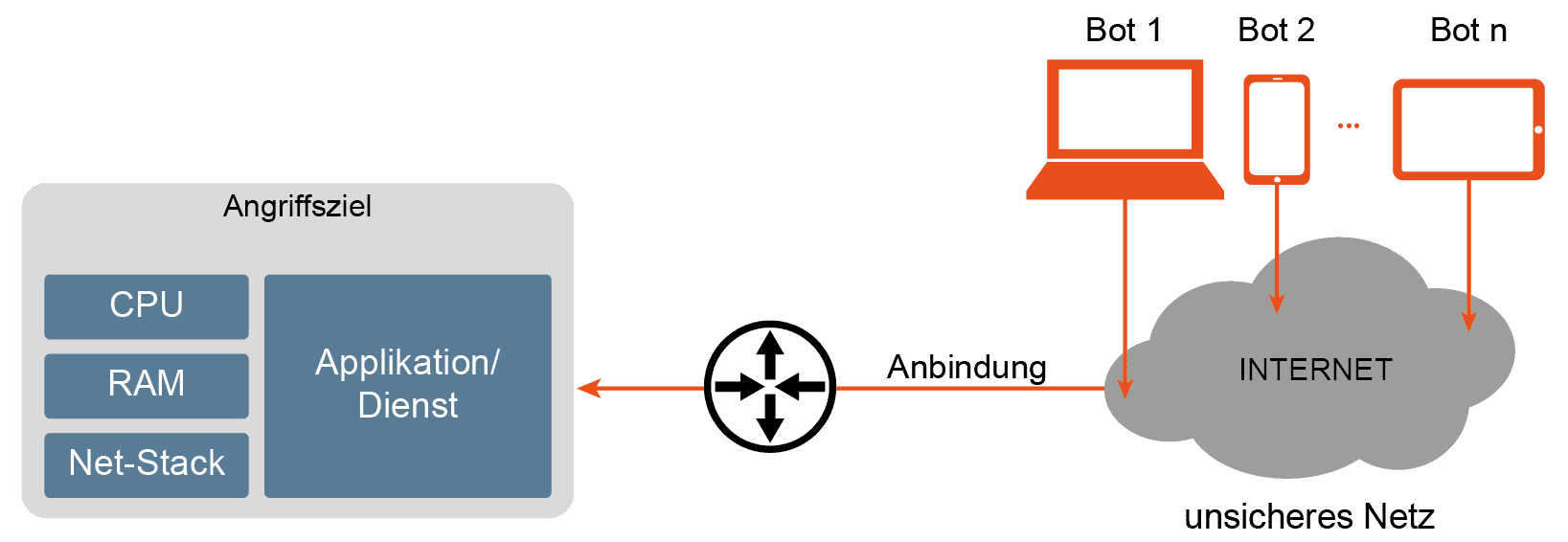

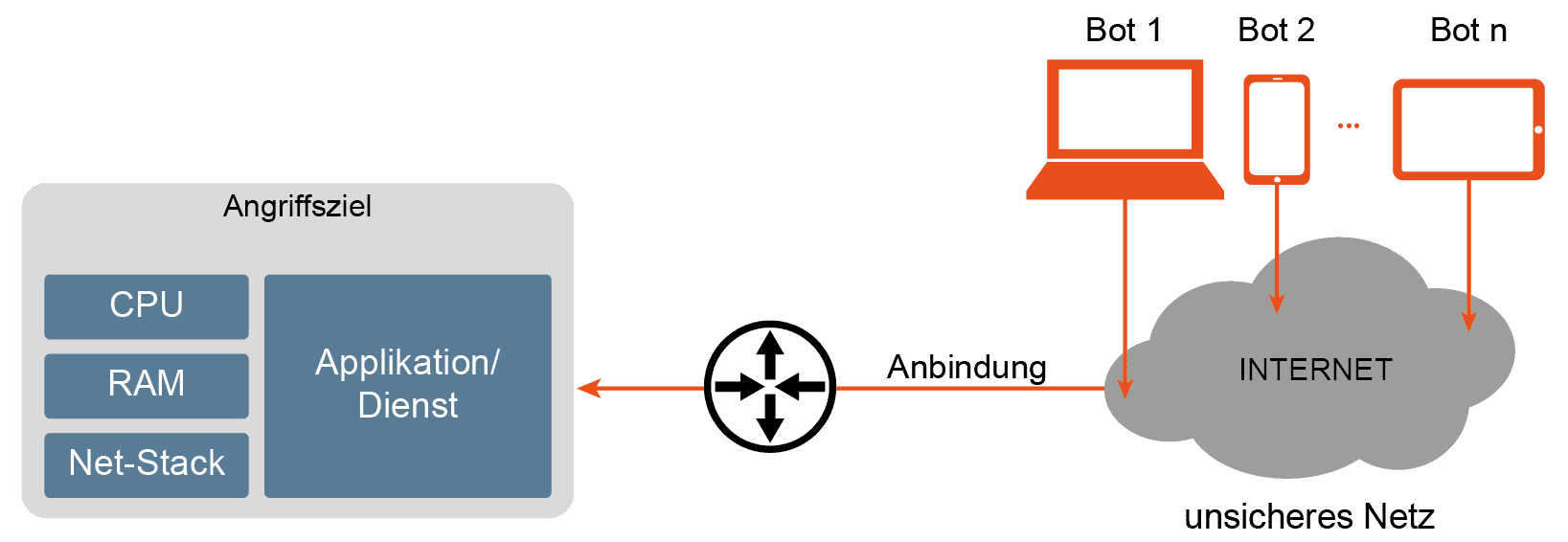

Es gibt Botnetze mit sehr vielen Bots (kompromittierten IT-Systemen mit Malware): 1000, 10.000, 100.000 oder sogar 1.000.000. Wenn ein Angreifer 100.000 Bots nutzen kann, jeder Bot 100 KBit/s upstream hätte (also nur ein Bruchteil der verfügbaren Bandbreite), dann könnte der Angreifer mit 10 G Bit einen DDoS Angriff durchführen. Bei 500.000 Bots und 200 KBit/s Bandbreite hätte der Angreifer 100 GBit/s zur Verfügung. Anti-DDoS-Verfahren haben das Ziel DDoS-Angriffe zu erkennen und zu verhindern. Dazu gibt es unterschiedliche Cyber-Sicherheitsmechanismen.  Gezielte Überlastung von Internet-DienstenDurch eine Kombination unterschiedlicher DDoS-Angriffsmethoden kann ein Angreifer unterschiedliche Teile eines Internet-Dienstes speziell überlasten sowie flexibel auf unzureichende Abwehrmaßnahmen und deren Schwachstellen reagieren. DDoS-Angriff zur Überlastung der verfügbaren BandbreiteDer Angreifer produziert so viele unsinnige Datenpakete, dass die Bandbreite nicht mehr ausreicht, um die gewünschten Datenpakete zum Server zu transportieren. Bei hoher Last wird die Quality of Service schlecht und bei extremer Last muss der Router die meisten Datenpakete verwerfen, weil die Warteschlangen voll sind. Dadurch sind die eigentliche Anwendung oder der Dienst nicht mehr nutzbar. DDoS-Angriff zur Überlastung des verfügbaren RAMsHier kann ein Crash oder ein Überlastungszustand durch Angreifer aufgrund von Fehlern in der Implementierung oder Eigenarten verschiedener Protokollfamilien, insbesondere auch bei eingesetzten Verschlüsselungsverfahren, hervorgerufen werden. Ebenfalls kann eine Auslastung des RAM durch sehr viele unvollständige Verbindungsanfragen eines Angreifers hervorgerufen werden, was die Verfügbarkeit eines Dienstes schnell stark einschränkt. DDoS-Angriff zur Überlastung der verfügbaren CPU-RessourcenAnwendungsspezifisch erzeugte Anfragen durch Angreifer, die auf Fehler oder wenig performant implementierte Teile einer Anwendung zielen. Dazu gehören auch harmlos anmutende Funktionen wie Hashing und datenbankintensive Suchanfragen, die zum Beispiel die CPU-Ressourcen für reale, gewünschte Anfragen nicht mehr verfügbar machen. Diese Angriffe werden auch „Low and Slow“ genannt, wenn sich die für einen solchen Angriff benötigten Netzwerkpakete hinsichtlich Frequenz und Payload kaum oder gar nicht vom gewöhnlichen Datenverkehr unterscheiden lassen. Reflection und AmplificationEin DDoS-Trend der vergangenen Jahre sind Reflection- beziehungsweise Amplification-Angriffe, auch Distributed-Reflected-Denial-of-Service (DRDoS) genannt. Diese Angriffe machen sich in erster Linie fremde Server mit UDP-Netzwerkprotokollen zunutze, die ein relativ kleines Anfragepaket mit sehr großen Paketen beantworten. Die Reflection-Eigenschaft beruht auf IP-Spoofing, womit die Antwort an eine beliebige anzugreifende Ziel-IP gelenkt wird. Der Angreifer muss für so einen Angriff keine Kontrolle über den fremden Server gewinnen. Prominentester Vertreter solcher Angriffe ist der eigentlich veraltete NTP Monlist-Befehl. Dieser sendet als Antwort die Adressen der letzten 600 IT-Geräte, die sich mit dem NTP-Server verbunden haben. Daraus ergibt sich ein Verstärkungsfaktor von über 200, der das Protokoll damit sehr attraktiv für Angreifer macht. Das bedeutet, wenn der Angreifer 1 Byte zu einem Amplification Server sendet, schickt dieser 200 Byte an das Angriffsziel.  Viele weitere Protokolle sind anfällig für derartigen Missbrauch, darunter DNS, SNMP und sogar P2P-Protokolle verschiedener Botnetze. Ein anderes Beispiel für das Ausnutzen von Software für Amplification ist die Pingback-Funktion der bekannten CMS- beziehungsweise Blogging-Software WordPress. Diese Funktion erlaubt es, Anfragen von einer WordPress-Instanz zu anderen Webseiten zu schicken, um Querverweise zwischen Blogs zu generieren. Diese Funktion lässt sich einfach für Verfügbarkeitsangriffe missbrauchen, kann aber inzwischen mithilfe eines Plug-ins, das gezielt entsprechende Pingback-Funktionen im XML-RPC-Modul von WordPress deaktiviert, verhindert werden. Ein Angreifer schickt hierbei Pingback-Requests mit der anzugreifenden Webseite als Ziel an beliebig viele WordPress-Seiten. Diese kontaktieren daraufhin alle das anzugreifende IT-System. Als Nebeneffekt stehen dem Angreifer mit dieser Methode nahezu beliebig viele verschiedene Source-IP-Adressen für einen DRDoS-Angriff zur Verfügung, der in erster Linie auf eine Überlastung der verfügbaren Anbindung seitens des angegriffenen Dienstbetreibers zielt. Besonders kritisch wird ein derartiger Angriff, wenn ein Botnetz-Betreiber mehrere Amplification-Server von verschiedenen Teilen seines Botnetzes aus parallel ansteuert. Laut Akamai PLXsert Q4 2014 State of the Internet – Security Report liegt der Anteil von Reflection-Angriffen im Vergleich zu allen DDoS-Angriffen inzwischen bei etwa 40 %. Anti-DDoS-Verfahren (Abwehrstrategien gegen Angriffe auf die Verfügbarkeit)Auf einen DDoS-Angriff sollte jedes Unternehmen vorbereitet sein, dessen Geschäft von der Verfügbarkeit seiner Internet-Dienste abhängig ist. Aber auch alltäglicher Geschäftsbetrieb kann durch einen DDoS-Angriff stark beeinträchtigt werden, beispielsweise wenn ein VPN-Gateway beziehungsweise dessen Anbindung überlastet wird oder Mailserver nicht mehr erreichbar sind. Eine Abwehrstrategie eines Unternehmens gegen DDoS-Angriffe kann dabei aus drei grundlegenden Kategorien bestehen: Cyber-Sicherheitsrichtlinien zum Schutz vor Verfügbarkeitsangriffen

On-Site-RobustheitsmaßnahmenOn-Side-Mechanismen machen IT-Systeme robuster, können aber DDoS-Angriffe nicht gänzlich verhindern.

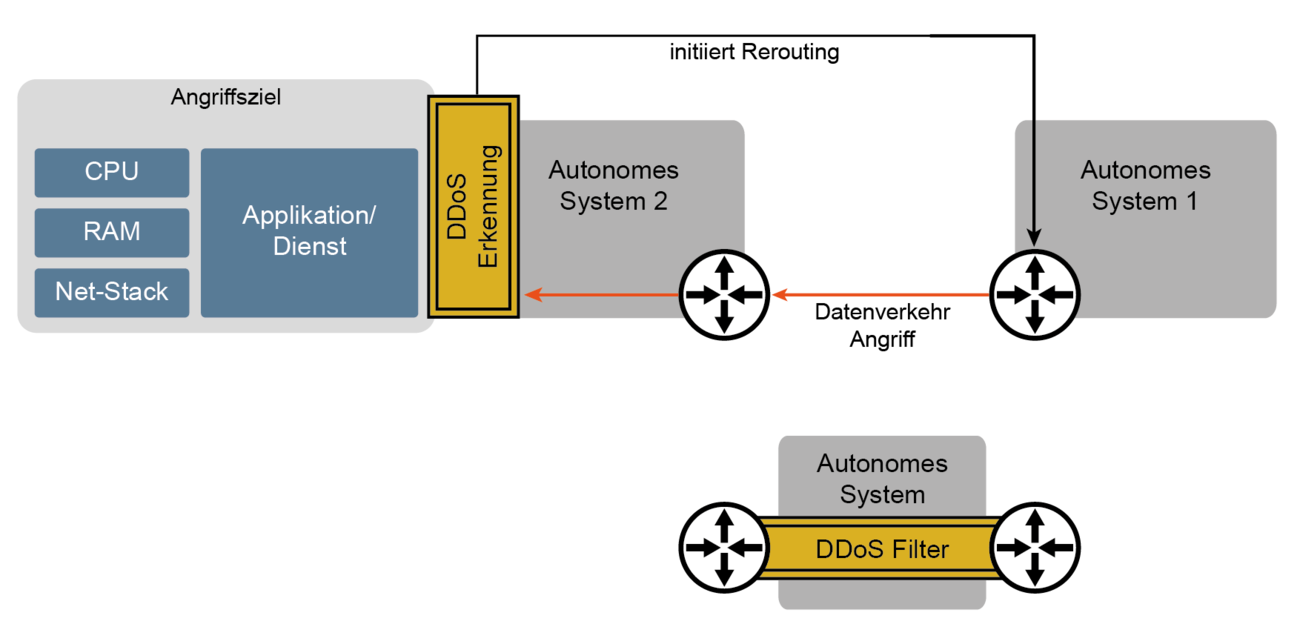

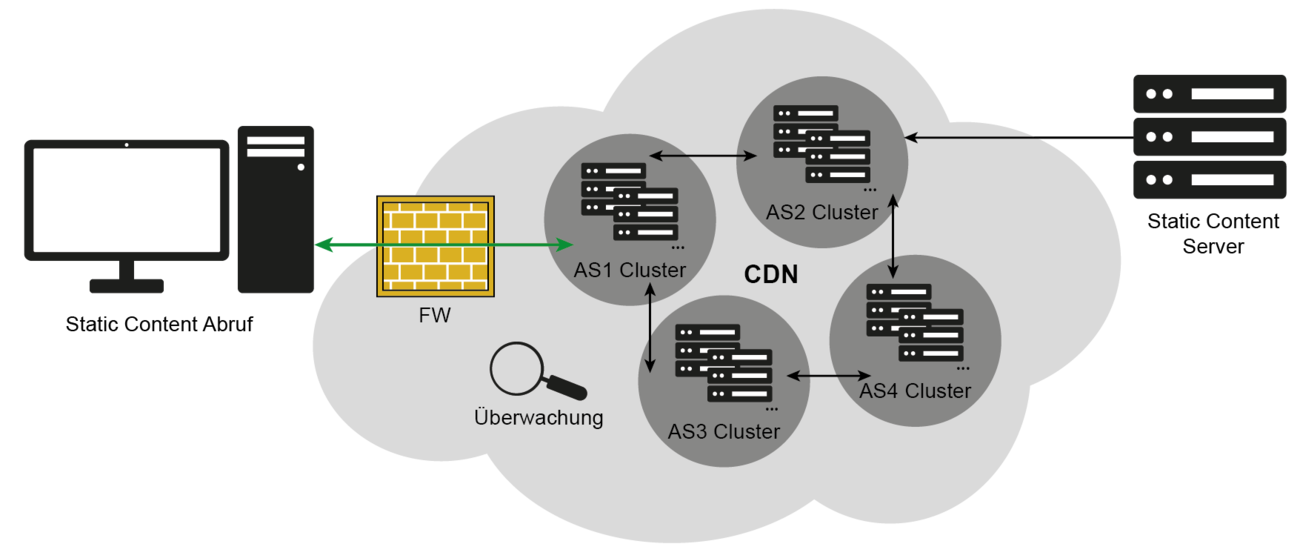

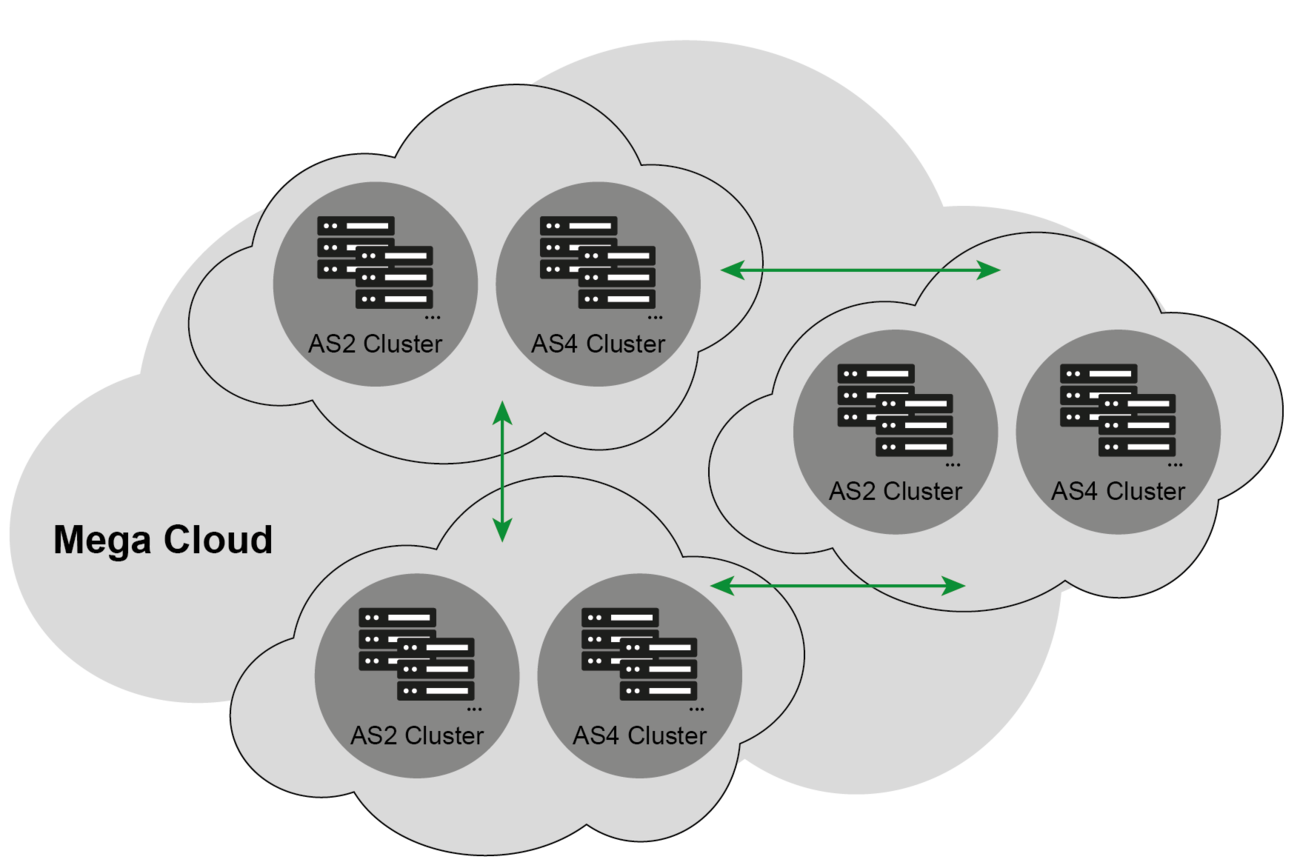

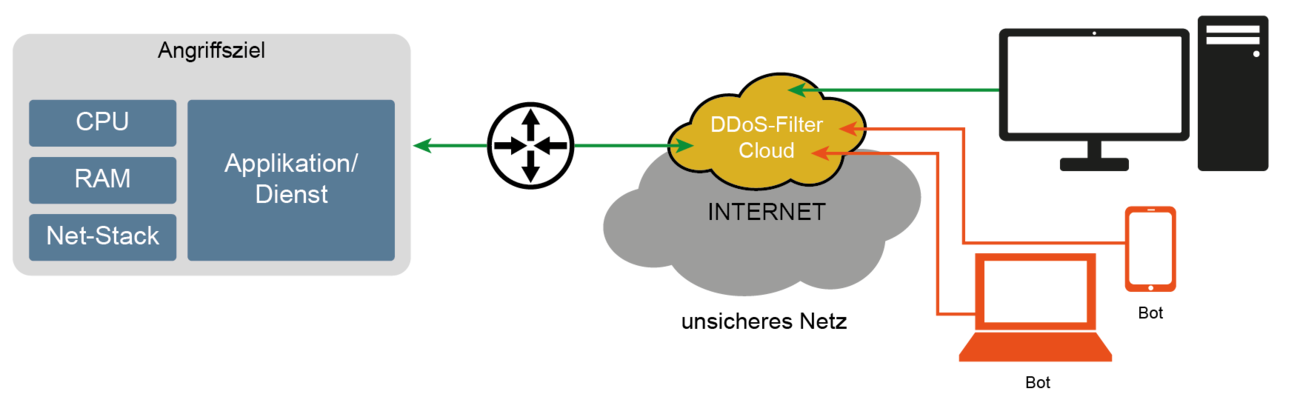

Ein schnell installierter Basisschutz gegen Verfügbarkeitsangriffe auf die eigenen Dienste sind DDoS-Appliances. Auch viele Next-Generation-Firewalls bieten inzwischen DDoS-Schutzfunktionen.  Off-Site-Robustheitsmaßnahmen / Nutzung von DienstleisternBei Off-Side-Möglichkeiten wird im Prinzip die Internet-Anbindung anders strukturiert, sodass Redundanzen geschafft werden, mit denen sich eine Ausschöpfung der Ressourcen verhindern lässt. Traffic-Scrubbing-Netze (Verkehrssäuberungs-Netze – spezielle autonome Systeme) Robustheitsanbieter betreiben spezielle autonome Systeme, die sehr gut dabei helfen, DDoS-Traffic zu filtern. Bei dieser Methode ist die Infrastruktur speziell für die Filterung von DDoS-Angriffen konzipiert. Mithilfe dieser Abwehr-Technologie kann eine gesamte Infrastruktur mittels eines BGP-Rerouting-Mechanismus vor DDoS-Angriffen geschützt werden.  Content-Delivery-Network (CDN) Ein Content-Delivery-Network (CDN) verteilt statische Inhalte redundant via Caching oder Replikation auf Servern, die an vielen verschiedenen Standorten in verschiedene autonome Systeme eingebunden sind.  Mega-Cloud Eine weitere Lösung ist eine Mega-Cloud. Hier können Anwendungen, Datenbanken, Webseiten und Inhalte direkt in einer gesicherten Cloud abgelegt werden. Die Cloud-Umgebung bietet viele redundante Ressourcen in einer weltweit verteilten Umgebung.  Cloud-Filter – redundante Kapazitäten mit Filtertechnologie Dienstleister von Cloud-Filternetzen vereinen alle bisher vorgestellten Konzepte in einer Lösung. Sie bieten unterschiedliche Schutzstufen für Webserver und Infrastrukturen. Die Anbieter agieren hier als Reverse-Proxy über einem weltweiten Content Delivery Network (CDN) mit DNS-Servern, Caching, Blocklisten, BGP Origin Protection, Web-Application-Firewall (WAF), Malware-Scanner, Spam-Schutz und in Bezug auf Schutz vor DDoS-Angriffen verschiedenen modernen Cyber-Schutzmechanismen.  Zusammenfassung: Distributed Denial of Service (DDoS)Mit dem Internet-of-Everything kommt – mit Zombie-Armeen (mit Malware infizierte IT-Systeme) aus vielen schlecht gesicherten Embedded-Devices – ein zusätzlicher Schwung von erfolgreichen DDoS-Angriffen. Die Angriffe kommen schnell und meist unvorhergesehen. Verantwortliche in Firmen und Organisationen, deren Umsatz und Geschäftsbetrieb von Internet-Diensten abhängig ist, sollten sich um Robustheitsmaßnahmen mit passender Abwehrstrategie bei DDoS-Angriffen kümmern. Mit Cyber-Sicherheitsrichtlinien zum Schutz vor Verfügbarkeitsangriffen, sicheren Konfiguration von Diensten sowie On-Site-Robustheitsmaßnahmen kann die Robustheit vergrößert werden. Weitere Informationen zum Begriff “Distributed Denial of Service (DDoS) / Anti-DDoS-Verfahren”:

„E-Mail Spam Threats and Mitigation Recent research results“ „Von überall her – Internetdienste vor DDoS-Angriffen schützen“ „IT-Sicherheit konsequent und effizient umsetzen“ „Kann Big Data Security unsere IT-Sicherheitssituation verbessern?“ „Die Vertrauenswürdigkeit von Software“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Venture Capital-Stammtisch Düsseldorf – Cyber-Sicherheit vor dem Hintergrund von Krisensituationen“ „IT Security Talks im Rahmen der it-sa 365 – Vertrauenswürdigkeit schafft Vertrauen“ „TeleTrusT Konferenz 2021 – Vortrag zu Vertrauen und Vertrauenswürdigkeit“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Distributed Denial of Service (DDoS) Description Ein Distributed Denial of Service (DDoS) Angriff zielt darauf, verfügbare Ressourcen (CPU, RAM, Bandbreite …) eines IT-Systems zu erschöpfen, um dieses lahmzulegen. DDoS-Angriffe werden in der Regel von Internet-Aktivisten und/oder kompromittierten IT-Systemen umgesetzt. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |