Bewertung der kryptografischen Stärke - Prof. Dr. Norbert Pohlmann

Bewertung der kryptografischen Stärke | |

| Inhaltsverzeichnis Was ist eine Bewertung der kryptografischen Stärke?

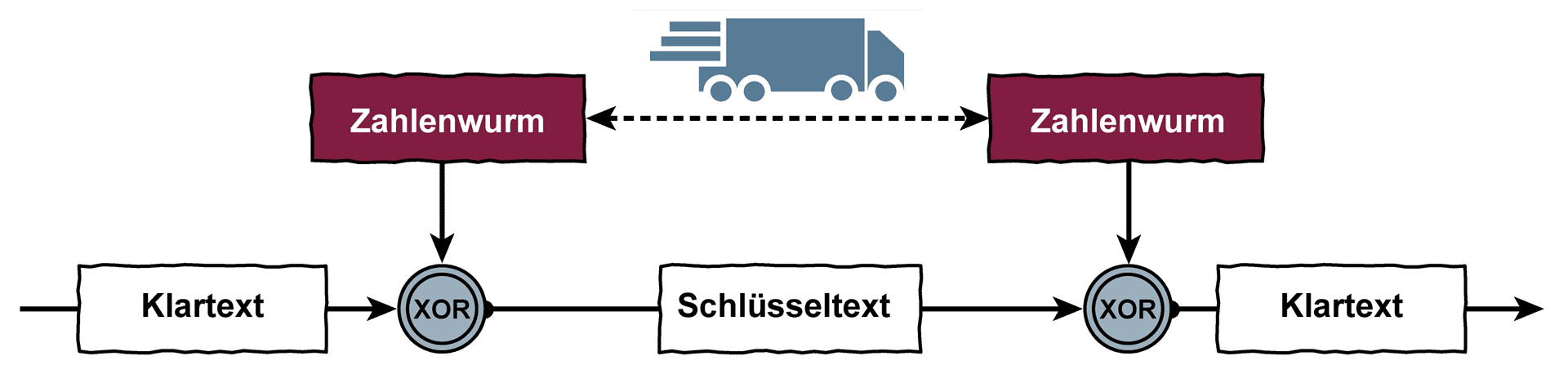

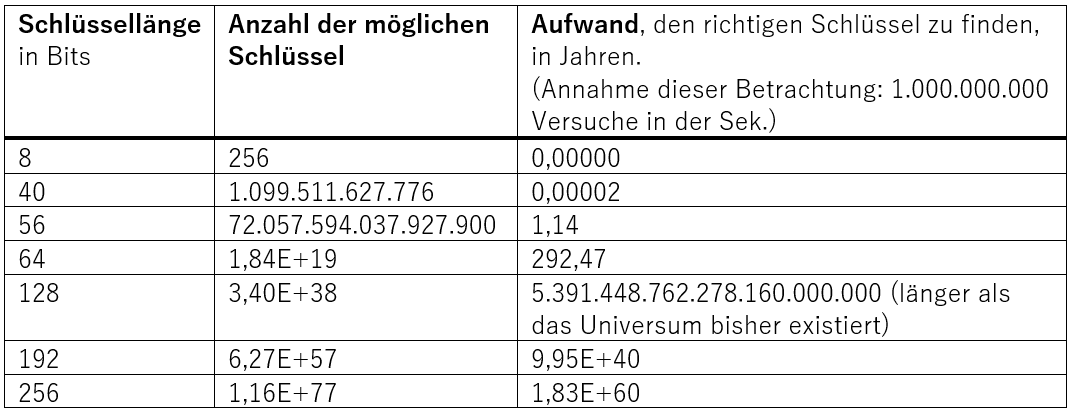

Eine Garantie für die Sicherheit des kryptografischen Verfahrens ist damit nicht gegeben, allerdings minimiert sich so die Gefahr, dass kryptografische Verfahren genutzt werden, die nachweislich unsicher sind. Absolute Sicherheit von KryptosystemenAbsolute Sicherheit liegt vor, wenn es theoretisch unmöglich ist, das Verschlüsselungssystem zu brechen. Diese Anforderung erfüllt zurzeit nur das Einmal-Schlüssel-Verfahren mit definierten Eigenschaften, siehe „Der Einmal-Schlüssel“.  Rechnerische, praktische Sicherheit von KryptosystemenBei der rechnerischen oder praktischen Sicherheit ist es zwar theoretisch möglich, das Kryptosystem zu brechen, praktisch wird dazu jedoch so enorm viel Rechnerzeit beziehungsweise Speicherplatz benötigt, dass dieser Weg einem jeden Kryptoanalytiker aussichtslos erscheint und deswegen nicht umgesetzt werden kann. Die rechnerische, praktische Sicherheit kann durch eine mathematische Analyse der Komplexität festgestellt werden. Wichtig ist, dass sich die rechnerische, praktische Sicherheit im Laufe der Zeit durch die Verbesserung der IT-Systeme verändert.  Aufwand für den Angreifer bei der vollständigen Suche (Brute Force)Je länger der Schlüssel ist, umso aufwendiger wird das Durchprobieren aller möglichen Schlüssel. Siehe auch Brute Force-Angriff Aufwand für den Angreifer  Ein Wettlauf um die SicherheitFür die Sicherheit einer Verschlüsselung sind vier Faktoren ausschlaggebend: Bei symmetrischen Verschlüsselungsverfahren wird heute davon ausgegangen, dass die praktische Sicherheit gegeben ist, wenn die Schlüssellänge mindestens 128 Bit beträgt. Um einen solchen Schlüssel durch eine vollständige Suche zu ermitteln, sind 2128 Versuche nötig. Damit entsteht ein praktisches Problem, denn mit den derzeitigen Ressourcen ist die Berechnung in einer angemessenen Zeit nicht möglich. Da aber die Rechenleistung von IT-Systemen ständig wächst, müssen auch die Schlüssellängen von Zeit zu Zeit angepasst werden. Gegenüber den vor 20 Jahren gebräuchlichen Verfahren wie DES mit 64-Bit-Schlüssel hat sich diese inzwischen verdoppelt, und die meisten Anwendungen nutzen heute schon den AES mit 256-Bit-Schlüssel, um den AES für die nächsten Jahre nutzen zu können. Alle 10 bis 20 Jahre ist ein Wechsel von kryptografischen Verfahren notwendig, die mit einem längeren Schlüssel arbeiten! Daher muss bei allen Cyber-Sicherheitssystemen, die mit kryptografischen Verfahren arbeiten, mit eingeplant werden, dass kryptografische Verfahren im Laufe der Zeit ein Update brauchen oder gewechselt werden müssen. Das Wechseln kann einen großen Aufwand verursachen. Siehe auch: Krypto-Agilität  Da IT-Systeme immer mehr Rechnerleistung und Speicherplatz zur Verfügung haben, sind vor allem die verwendeten Schlüssellängen regelmäßig anzupassen.

Weitere Informationen zum Begriff “Bewertung der kryptografischen Stärke”:

„Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ „S/MIME“ Zurück zur Übersicht Summary  Article Name Bewertung der kryptografischen Stärke Description Die Bewertung der kryptografischen Stärke von Kryptoverfahren werden von Kryptografie-Spezialisten mithilfe der Kryptoanalyse auf der Basis allen Design-Aspekten durchgeführt. Erst wenn es nach ca. fünf Jahren nicht gebrochen wurde, gilt es als praktisch sicher. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |