S/MIME - Prof. Dr. Norbert Pohlmann

S/MIME | ||||||||||||||||||||||||||||||||||||

| Inhaltsverzeichnis Was ist Secure/Multipurpose Internet Mail Extensions – S/MIME?

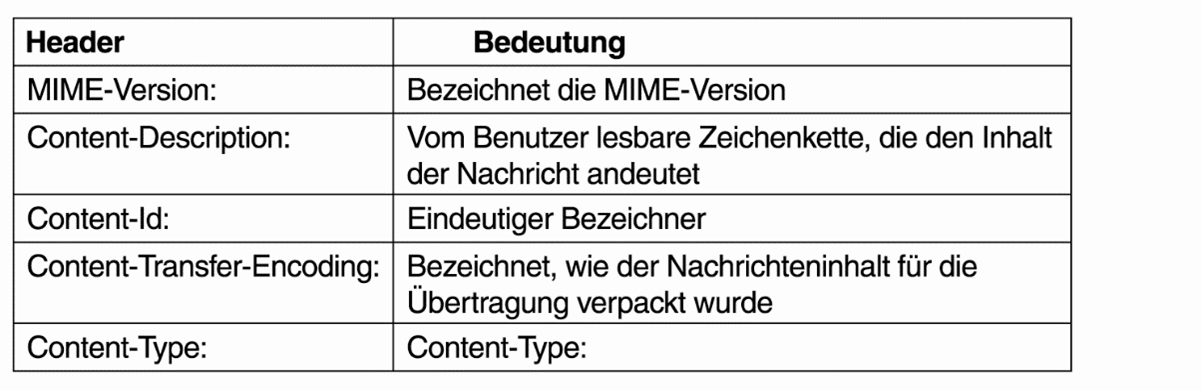

S/MIME hat sich weitestgehend auf dem Markt als Standards für die IT-Sicherheit von E-Mails etabliert. Es werden MIME-basierte Daten in einer E-Mail verschlüsselt/signiert. Während der Übertragung im Internet und auf den E-Mail-Gateways der E-Mail-Dienste sind die MIME-basierte Daten in einer E-Mail vor Einsicht Dritter geschützt, falls verschlüsselt wird. Generelle Cyber-Sicherheitsherausforderungen des E-Mail-Dienstes, die bei der Nutzung grundsätzlich betrachtet werden müssen: E-Mail-Sicherheitsherausforderungen Im Folgenden wird das verwendete Nachrichtenformat, Vertrauensmodell, Schlüsselformat und der Schlüsselverwaltung von “Secure/Multipurpose Internet Mail Extensions” beschrieben. Nachrichtenformat: S/MIMEDas Nachrichtenformat von S/MIME baut auf dem Multipurpose Internet Mail Extension (MIME)-Datenformat auf, das auch von regulären E-Mails als Datenformat genutzt wird. S/MIME nutzt lediglich eine Erweiterung des MIME-Datenformats, das um zusätzliche kryptografische Elemente erweitert wurde. Durch diese gemeinsame Grundlage ist die Nutzung von S/MIME auf vielen E-Mail-Programmen ohne die Notwendigkeit von zusätzlichen Erweiterungen oder Software bereits möglich.

Hier wird anhand des Content-Types festgelegt, ob eine E-Mail verschlüsselt und/oder signiert werden soll.

Vertrauensmodelle der E-Mail-Sicherheitslösungen S/MIMEBei jedem Public Key-Verfahren stellt das Cyber-Sicherheitsbedürfnis „Gewährleistung der Authentizität“ für den öffentlichen Schlüssel eine besondere Aufgabe dar. Um die Authentizität eines öffentlichen Schlüssels der Nutzer zu gewährleisten, gibt es verschiedene Vertrauensmodelle für unterschiedliche Public Key-Lösungen. Bei S/MIME werden für das Cyber-Sicherheitsbedürfnis „Gewährleistung der Authentizität des öffentlichen Schlüssels“ elektronische Zertifikate verwendet, die von Zertifizierungsinstanzen erstellt werden. Damit baut das S/MIME-Konzept auf ein stark hierarchisches und zentralisiertes Vertrauensmodell auf. Die Gewährleistung der Authentizität der Zertifikate beruht auf der digitalen Signatur einer zentralen vertrauenswürdigen Zertifizierungsinstanz (Certification Authority), die die Authentizität für ein gültiges Zertifikat bestätigt. Auf diese Weise kann die Authentizität der Zertifikate gegenüber Dritten verifiziert werden. Ferner gibt es bei S/MIME unterschiedliche Stufen von Zertifikaten, die sich in ihrer Vertrauensstufe unterscheiden, jedoch nicht in ihrer kryptografischen Cyber-Sicherheit. Es gibt drei unterschiedliche Klassen von Zertifikaten.

Klasse-2-Zertifikate beinhalten neben der E-Mail-Adresse auch den Namen, die Firma oder Organisation des Antragstellers, die mit dem Personalausweis und dem Handelsregister abgeglichen werden müssen. Bei Klasse-3-Zertifikaten muss sich der Antragsteller persönlich bei einer Zertifizierungsstelle verifizieren lassen. Die Klassen unterscheiden sich nur in der Stärke der Authentizität. Schlüsselerstellung und SchlüsselformatBei S/MIME ist im Prinzip jeder in der Lage, ein Zertifikat zu erstellen, jedoch ist dies kein gültiges Zertifikat. Gültige Zertifikate können nur durch eine zentrale Zertifizierungsinstanz erstellt werden. In der Regel ist das ein kostenpflichtiger Vertrauensdienstanbieter. Das Schlüsselformat kann nur einen einzigen öffentlichen Schlüssel, eine Nutzer-ID und eine Signatur verwalten. Dieser kann auch nur durch eine offizielle Zertifizierungsstelle signiert werden. Widerrufen eines SchlüsselsS/MIME pflegt spezielle Certificate Revocation Lists (CRLs). Das sind Sperrlisten, die alle gesperrten Schlüssel beinhalten. Die CRLs werden von den entsprechenden Zertifizierungsstellen (CA) aktualisiert und verwaltet. Die Nutzer müssen sich regelmäßig aktualisierte Sperrlisten herunterladen oder über einen Service prüfen. Eine Überprüfung auf einen gesperrten öffentlichen Schlüssel auch ohne Internet möglich, da die Listen lokal gespeichert werden können. Wird ein Zertifikat beziehungsweise ein Schlüssel widerrufen, kann der Schlüsselinhaber nur einen Antrag stellen; dieser muss dann durch die CA erst bestätigt werden. Zusammenfassung S/MIMEBei S/MIME ist das Austauschformat auf dem MIME-Datenformat basiert und dadurch auf vielen E-Mail-Programmen bereits integriert und kommt daher häufig ohne zusätzliche Plug-ins oder Erweiterungen aus. Ferner verwalten zentrale Zertifizierungsinstanzen die Erstellung und Verwaltung von gültigen Zertifikaten. In der Praxis nutzen große Unternehmen vermehrt S/MIME und Privatpersonen sowie kleine und mittlere Unternehmen mehr PGP.  Weitere Informationen zum Begriff “S/MIME”:„Mail-Verlässlichkeit – Verbreitung und Evaluation“ „IP-Blacklisting zur Spam-Abwehr – Spam-Vermeidung ist besser als Spam-Erkennung“ „Tracking im Internet und Selbstdatenschutz“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„IT Services für Unternehmen – Sicher und passend“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Künstliche Intelligenz (KI) und Cybersicherheit“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name S/MIME Description S/MIME ist ein Standard für die Verschlüsselung und das Signieren von MIME-Objekten mit der Hilfe von asymmetrischen Verschlüsselungsverfahren. Das Vertrauensmodell arbeitet auf der Basis von elektronischen Zertifikaten, die von Public-Key-Infrastrukturen (PKI) erstellt werden. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  | |||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||