Symmetrische Verschlüsselung - Prof. Dr. Norbert Pohlmann

Symmetrische Verschlüsselung | |

| Was ist eine symmetrische Verschlüsselung?

Im Folgenden werden zwei Eigenschaften dargestellt: 1.) Lawineneffekt bei kryptografischen Verfahren Als Lawineneffekt (avalanche effect) wird in der Kryptografie die Eigenschaft eines kryptografischen Verfahrens bezeichnet, durch die Änderungen im Klartext oder im Schlüssel große Änderungen im Schlüsseltext hervorrufen und somit einen lawinenartigen Vorgang auslösen. Wenn die Eingabe auch nur geringfügig, zum Beispiel ein Bit, geändert wird, soll sich jedes Ausgabebit mit der Wahrscheinlichkeit von 50 % ändern. Diese Eigenschaft müssen alle kryptografischen Verfahren besitzen. 2.) Sehr hohe Entropie im Schlüsseltext Jeder Schlüsseltext hat nach der Verschlüsselung eine sehr hohe Entropie (entropy), wie echte Zufallszahlen. Die Entropie ist das Maß für den Informationsgehalt und Zufälligkeit einer Information (Schlüsseltext). Besitzt eine Information einen vollkommen zufälligen Inhalt und nutzt die volle Bandbreite eines Informationsraumes aus, beträgt die Entropie 1. Gibt es aber innerhalb einer Information statistische Regelmäßigkeiten, Wiederholungen oder gar fest definierte Bestandteile, wird die Entropie kleiner und geht bis auf 0, wenn eine Information überhaupt keine zufälligen Bestandteile mehr besitzt. Wenn ein Klartext verschlüsselt wird, hat der Schlüsseltext immer eine sehr hohe Entropie. Damit kann auch relativ einfach ein verschlüsselter Text – der Schlüsseltext – gefunden werden. Dieses Kriterium ist aber nicht eindeutig, da auch komprimierter Text oder Zufallszahlen diese Eigenschaft haben. Aus diesem Grund müssen Klartexte immer zuerst komprimiert und dann verschlüsselt werden. Zufallszahlen können nicht komprimiert werden, da sie keine Redundanz besitzen.

Das Verschlüsselungsverfahren Advanced Encryption Standard (AES) gehört zur Familie der Blockverschlüsselung, bei dem in einem Ver- beziehungsweise Entschlüsselungsvorgang jeweils ein ganzer Block von 128/192/256 Bits (AES) verändert wird. Diese Blockverschlüsselungs-Algorithmen können in verschiedenen Betriebsarten oder Modes of Operation ausgeführt werden. Die verschiedenen Betriebsarten bieten eine unterschiedliche IT-Sicherheit sowie verschiedene Eigenschaften, die auf der anderen Seite aber auch verschiedenen Aufwand erforderlich macht. Im Folgenden werden die sechs verschiedenen Betriebsarten genannt: • ECB-Mode (Electronic Code Book Mode) Weitere Informationen zum Begriff “Symmetrische Verschlüsselung”:

„Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Smart Energy – Reale Gefährdung?“ „Vortrag: Sicheres und vertrauenswürdiges Arbeiten im Homeoffice“

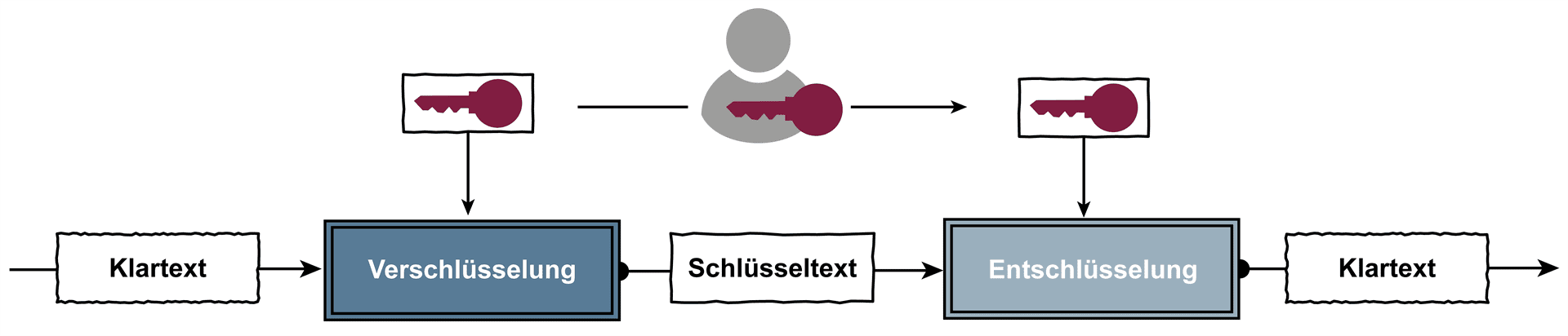

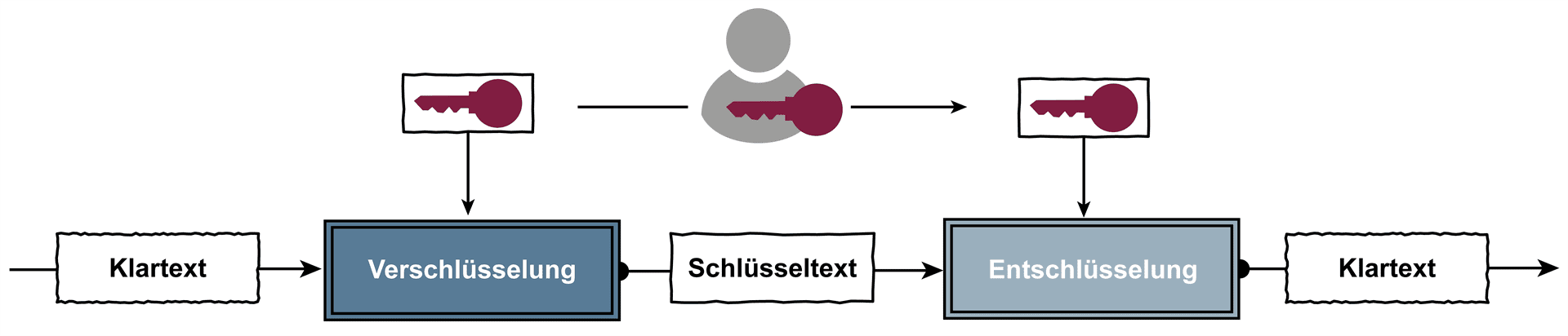

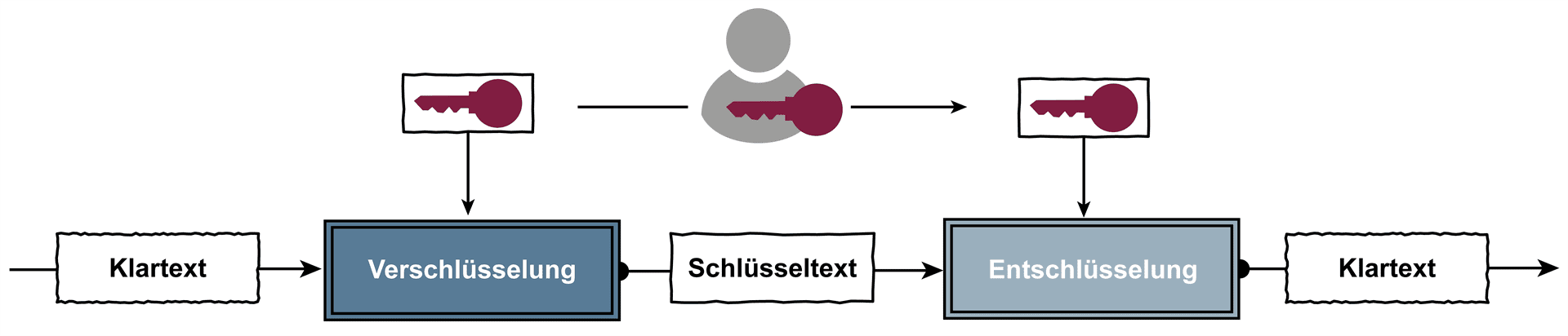

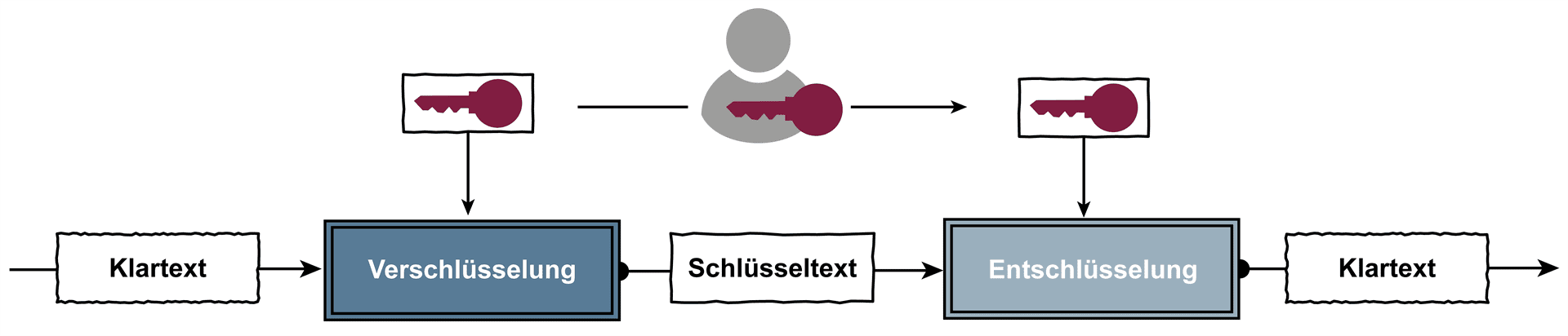

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Symmetrische Verschlüsselung Description Kennzeichen von symmetrischen Verschlüsselungsverfahren ist, dass alle an einer Verschlüsselung Beteiligten den gleichen Schlüssel nutzen. In der Praxis werden mehrere elementaren Verschlüsselungsverfahren mit verschiedenen kryptografischen Eigenschaften zu sogenannten symmetrischen Produktverschlüsselungen verknüpft. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |