Perimeter-Sicherheit - Prof. Dr. Norbert Pohlmann

Perimeter-Sicherheit | |

| Inhaltsverzeichnis Was ist Perimeter-Sicherheit?

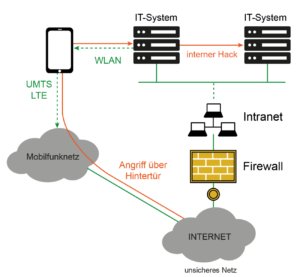

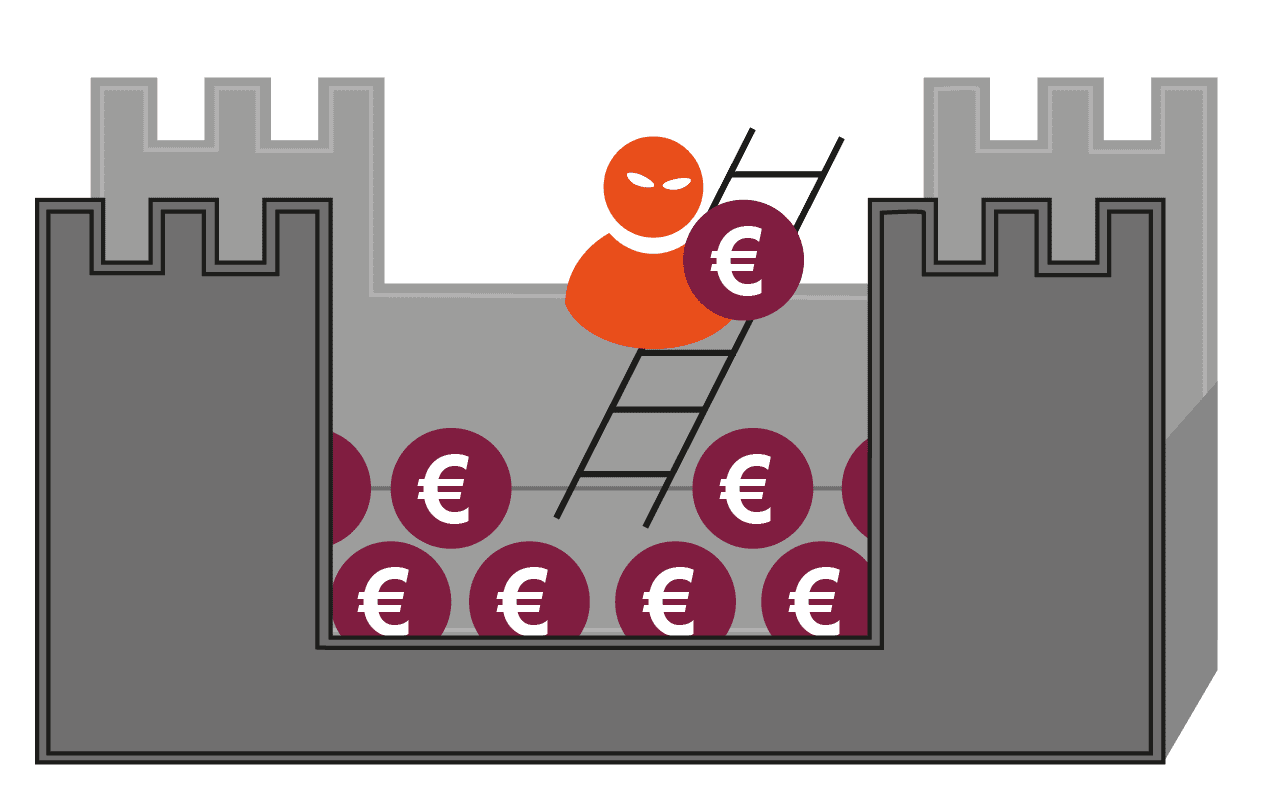

Die Idee war insbesondre zu Beginn des Internets eine sehr gute Strategie. Alle IT-Systeme stehen im vertrauenswürdigen Netz des Unternehmens und nur vertrauenswürdige Mitarbeiter des Unternehmens haben einen Zugriff auf die IT-Systeme. Die Firewall- und VPN-Systeme waren optimal eingestellt. Die Firewall-Systeme haben dabei das Ziel, die Kommunikation auf das Notwendigste für den eigentlichen Geschäftszweck des Unternehmens zu reduzieren. Die VPN-Systeme sorgen dafür, dass die Kommunikationen mit anderen Unternehmensorten nur verschlüsselt, integritätsgesichert und damit sicher und vertrauenswürdig umgesetzt wird. Damit konnten alle potenziellen Angreifer über das Internet oder im Internet abgehalten werden. Warum haben Firewall- und VPN-Systemen ihre Wirkung verloren?Heute arbeiten aber viele Mitarbeiter im Homeoffice oder mobil und sind nicht im geschützten Unternehmensumfeld aktiv. Zusätzlich gehen immer mehr mobile Geräte (Smartphones, PADs …) der Mitarbeiter im Unternehmen über alternative Kommunikationswege wie Mobilfunknetze und Hotspots vorbei an der zentralen Unternehmens-Firewall ins Internet. Damit verliert die Perimeter-Sicherheit an Wirkung und Bedeutung.  Alternative Konzepte zur Perimeter-SicherheitObjekt-Sicherheit Konzept Zero Trust-Konzept Weitere Informationen zum Begriff “Perimeter-Sicherheit”:

„Sicherheitsstandards in der Seitenlage? Proaktive Strategien als Fundament der IT-Sicherheit“ „Sicherheitsstandards in der Seitenlage? Proaktive Strategien als Fundament der IT-Sicherheit“ „Cloud unter (eigener) Kontrolle: Trusted Cloud Enklave – Vertrauen durch Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Chancen und Risiken der Digitalisierung“ „Smart Authentifikation, Identifikation und digitale Signaturen als Grundlage zukünftiger Ökosysteme“ „IT-Sicherheit von Smart Home“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name Perimeter-Sicherheit Description Perimeter-Sicherheit soll z. B. mit Firewall-Systemen verhindern, dass Fremde aus dem Internet auf das eigene Unternehmensnetz zugreifen können. Die Idee ist, alle IT-Systeme stehen im vertrauenswürdigen Netz des Unternehmens. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |