Zero Trust - Prof. Dr. Norbert Pohlmann

Zero Trust | |

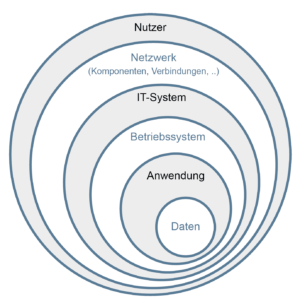

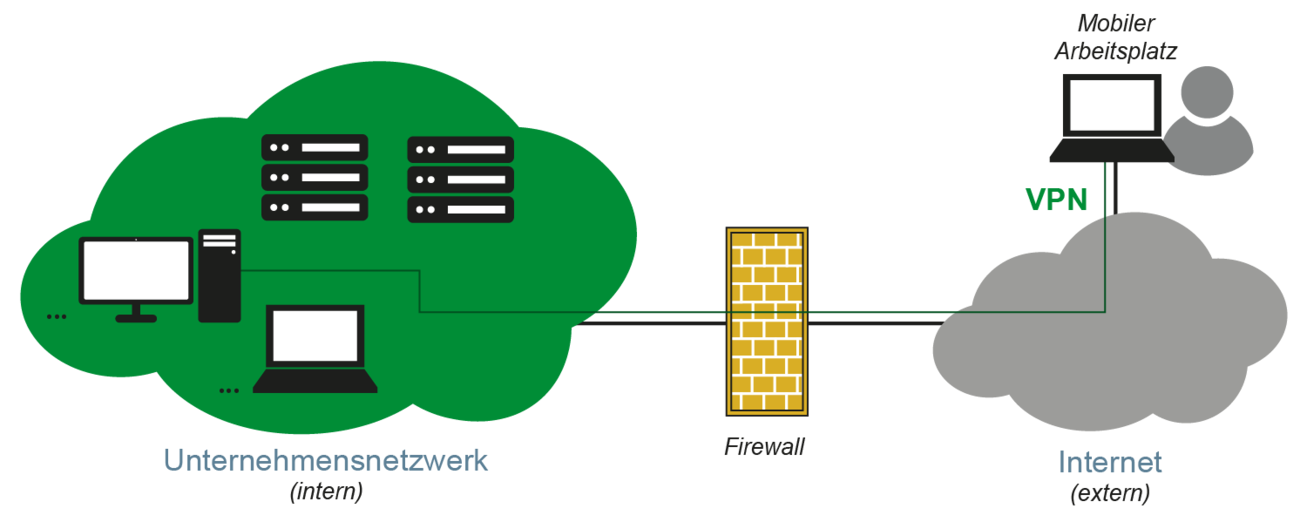

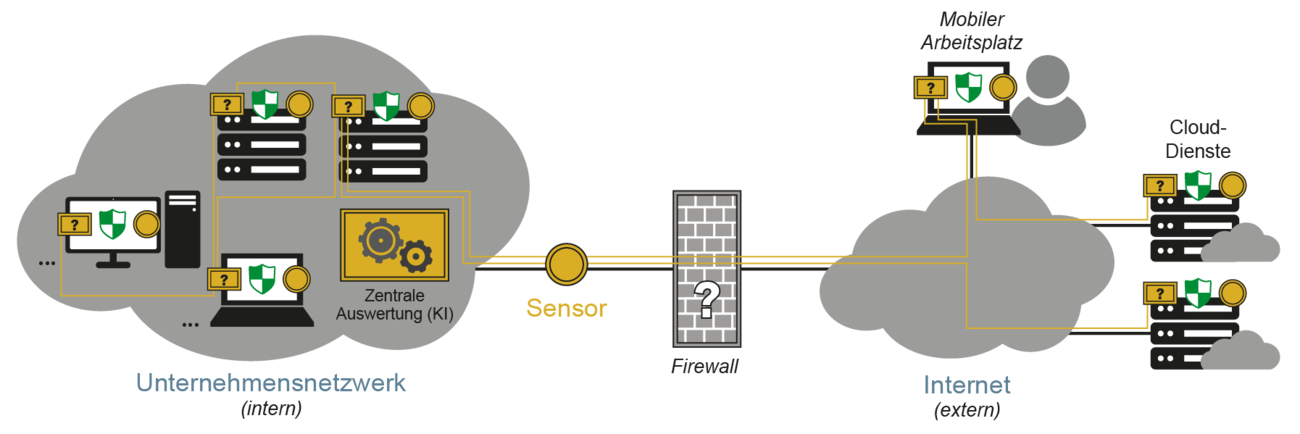

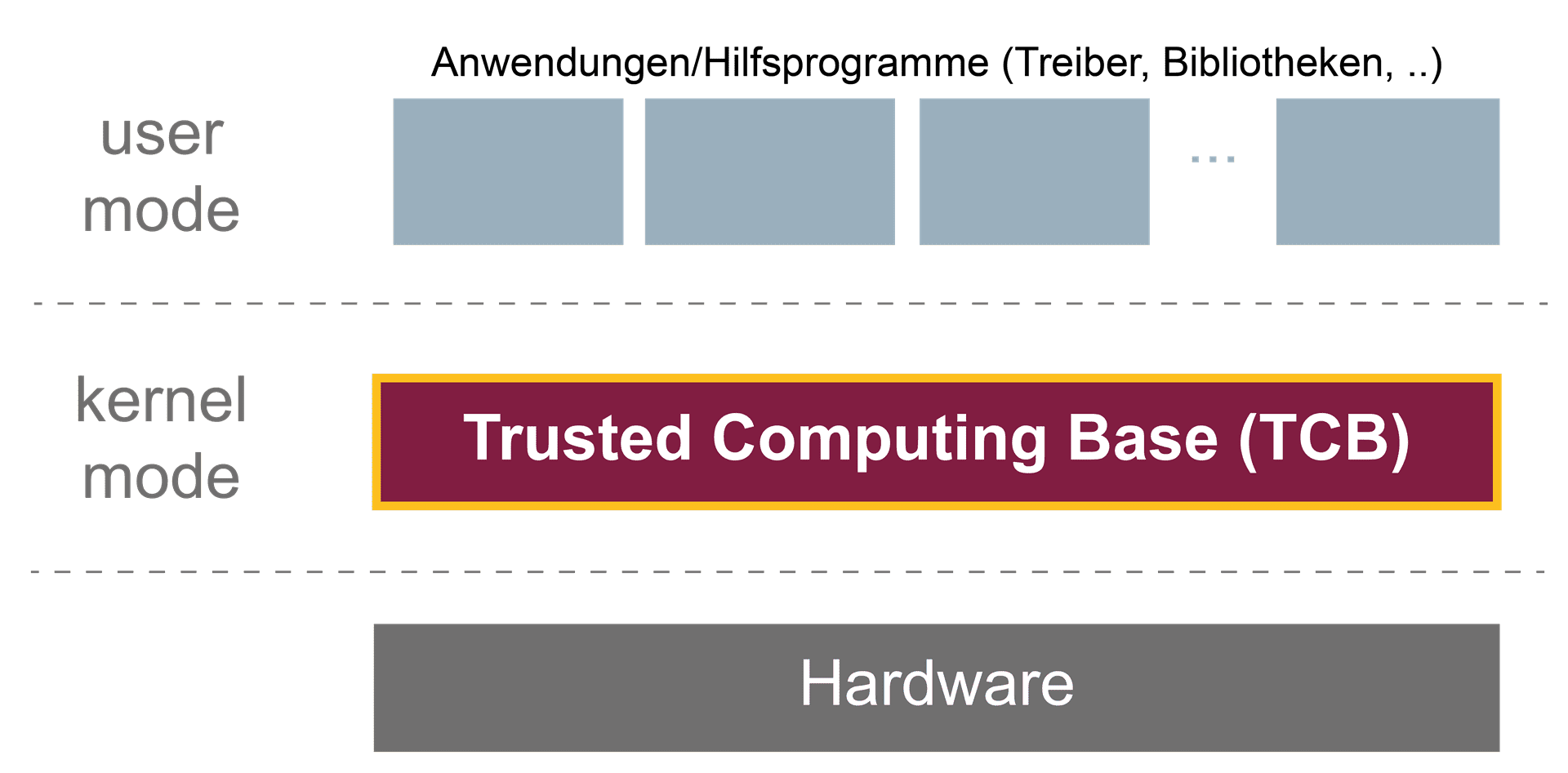

| Inhaltsverzeichnis Was steckt hinter dem Zero Trust-Prinzip?Zero Trust ist keine einzelne Cyber-Sicherheitstechnologie, sondern eher eine Sicherheitsphilosophie, die hilft, in einer zunehmend offenen IT-Landschaft – etwa bedingt durch Heimarbeitsplätze und Cloudlösungen – intelligenten Angriffen erfolgreich entgegenzuwirken.  Von der Perimeter-Sicherheit zum Zero Trust-PrinzipDie Perimeter-Sicherheit ist ein traditionell verwendetes Cyber-Sicherheitskonzept oder auch eine IT-Sicherheitsstrategie. Die Idee ist, eine Netzwerk-Unterteilung in intern und extern vorzunehmen. Intern ist das Unternehmensnetzwerk und extern ist das Internet. Diese Cyber-Sicherheitskonzepte haben den Nachteil, dass, sobald jemand in das Unternehmensnetz eingedrungen ist oder von innen angreift, kaum noch Cyber-Sicherheitsmaßnahmen im Perimeter zur Verfügung stehen, um gegen diese Angriffe vorgehen zu können.  Probleme mit der Perimeter-Sicherheit Ein Grund für die Unzulänglichkeit der Perimeter-Sicherheit sind die modernen Arbeitsweisen und -methoden wie Homeoffice, Cloud Computing und Bring-your-own Device (BYOD), da hier die Grenzen nicht mehr eineindeutig definiert werden können. Ein weiteres Problem ist, sobald ein Angreifer in das interne Netz eingedrungen ist, hat dieser leichtes Spiel, weil die IT-Sicherheit wegen dem Paradigma „Perimeter-Sicherheit“ nicht so stark ausgeprägt ist. Bewertung der Perimeter-Sicherheit Die Idee von Perimeter-Sicherheit war zu Beginn des Internets eine sehr gute IT-Sicherheitsarchitektur. Aber die Perimeter-Sicherheit hat durch die Veränderung der Arbeitsweise sowie intelligente Angriffsmethoden deutlich an Wirkung und damit an Bedeutung verloren. Daher werden sehr wirksame IT-Sicherheitsmechanismen benötigt, um die IT-Systeme der Unternehmen und Organisationen in der zunehmenden Digitalisierung wirkungsvoll zu schützen. Dazu muss die IT-Sicherheitsarchitektur neu gedacht und umgesetzt werden. Vertraue nie, überprüfe immer.Beim Zero Trust-Prinzip wird nichts und niemandem vertraut, weder dem IT-System noch einem Nutzer, IT-Dienst, Netzwerk und ebenfalls keiner IT-Anwendung, IT-Infrastruktur – allgemein IT-Entität – innerhalb oder außerhalb des eigenen Netzwerks.  Alle Netzteilnehmer (IT-System, IT-Entität, Nutzer) müssen sich gegenseitig authentifizierenDamit die Netzteilnehmer wissen, mit wem sie in Interaktion stehen, müssen sie sich gegenseitig authentifizieren. Die Authentifikationsmethode sollte mit einem Faktor auf Basis von starken kryptografischen Verfahren aufgebaut sein. Diese Anforderung ist nicht trivial, weil das übergreifend für alle IT-Systeme verschiedener Hersteller funktionieren muss. Dazu wird ein herstellerübergreifendes Management-System benötigt, dass einem breit eingesetzten Standard genügt. Minimalen Rechte auf allen IT-Entitäten (Least-Privilege-Prinzip)Jedes nicht notwendige Recht auf einer IT-Entität schafft prinzipiell die Möglichkeit, einen Angriff umzusetzen. Daher muss das Ziel sein, durch die Vermeidung von Überberechtigungen die Angriffsfläche und damit eine Reduzierung der Risiken zu erreichen. Die Herausforderung besteht darin, minimale Rechte auf allen IT-Entitäten so einzurichten, dass das Unternehmen alle erforderlichen Prozesse für die Geschäftstätigkeit umsetzen kann, aber alles andere aktiv vermieden wird. Mit diesem Konzept werden zum Beispiel mehrstufige Angriffe / Advanced Persistent Threat (APT) verhindert. Moderne End-Point-SecurityEs wird ein modernes End-Point-Sicherheitssystem, das dem Stand der Technik genügt – das heißt die am Markt verfügbare Bestleistung darstellt eingesetzt. Dieses muss intelligente Sicherheitssensoren in allen IT-Systemen/-Entitys sowie in der Kommunikation aufweisen. Die hier entstehenden sicherheitsrelevanten Informationen müssen an eine zentrale KI-Auswertung gesendet werden, um in einer zentralen Auswertung globale Sichtweisen aufzubauen, wodurch es sehr viel einfacher sowie schneller möglich ist Angriffe zu erkennen. Automatische ReaktionenZudem werden automatische Reaktionsmechanismen benötigt, die das Eindringen von Malware stoppen können, IT-Systeme isolieren, wenn sie verseucht sind oder Regeln von Firewall, E-Mail-Server oder andere Komponenten reduzieren, um die Angriffsfläche in einem Angriffsfall schnell zu reduzieren. Verschlüsselte KommunikationSämtliche Kommunikationen zwischen den IT-Entitäten ist verschlüsselt und Integrität-gesichert. Im Kontext der Verschlüsselung gibt es einen sehr hohen Nachholbedarf, doch da diese ein sehr wirkungsvoller IT-Sicherheitsmechanismus zum Schutz der Daten und IT-Entitäten ist, gilt es hier konsequent Verschlüsselung überall umzusetzen. Sichere und vertrauenswürdige IT-Sicherheitsfundamente auf allen IT-EntitätenAlle IT-Entitäten werden mit einer modernen IT-Sicherheitsarchitektur versehen, auf Grundlage eines vertrauenswürdigen IT-Sicherheitsfundamentes. Idealerweise ist das IT-Sicherheitsfundament zum Beispiel ein semi-formal oder formal verifizierter Mikrokernel. Ein weiterer wichtige IT-Sicherheitsaspekt ist die stark isolierte Virtualisierung auf den IT-Entitäten. Diese ermöglicht es Anwendungen auf verschiedenen Sicherheitslevel in unterschiedlichen virtuellen Maschinen laufen zu lassen. Der Vorteil von Virtualisierung auf Basis eines IT-Sicherheitsfundamentes besteht darin, dass auftretende Fehler in einer virtuellen Maschine auf einen abgeschlossenen Bereich begrenzt bleiben und darüber nicht eine andere virtuelle Maschine infiziert werden kann. Es ist auch sehr einfach möglich, die verschiedenen virtuellen Maschinen wieder in einen stabilen Urzustand zu versetzen und von dort aus neu zu starten. Mit Hilfe sicherer und vertrauenswürdiger IT-Sicherheitsfundamente auf allen IT-Entitäten können einige große Cyber-Sicherheitsprobleme, wie Softwarefehler und die Installation von Malware, in ihrer Wirkung deutlich beschränkt werden.  Die Umsetzung von Zero Trust ist aufwendigDaher hat das Zero Trust-Konzept beachtliche Auswirkungen auf die Cyber-Sicherheitsarchitektur eines Unternehmens, weil alle IT-Entitäten mit zusätzlichen Cyber-Sicherheitsmechanismen ausgestattet werden müssen, anstatt nur die Sicherung der Netzwerkgrenzen. Siehe auch Firewall-System Die Bezeichnungen bei Zero Trust sind sehr unterschiedlich. Doch für die Umsetzung werden immer verschiedene IT-Sicherheitstechnologien kombiniert. IT-Sicherheitstechnologien sind zum Beispiel: Multifaktor Authentifizierung, Confidential Computing, Trusted Computing (Security Kernel, Isolierung- und Separierungstechnologien), Trusted Computing Base, Trusted Network Connect, Identifikationsverfahren, Public Key-Infrastrukturen und Blockchain.  Weitere Informationen zum Begriff “Zero Trust”:

„Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ „Was Self-Sovereign Identity (SSI) unverzichtbar macht“ „Elektronischer Datenbrief – eine aktive informationelle Selbstbestimmung im Internet“ „Bauchladen – Wie man Googles Dienste umsichtig nutzt“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„IoT-Security – K.O.-Kriterium?“ „IoT und Cyber-Sicherheit – Probleme & Lösungen“ „Risk-Management – Human Factor“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name Zero Trust Description Das Zero Trust-Modell ist ein Cyber-Sicherheitskonzept, das auf dem Prinzip basiert, dass sämtliche IT-Entitäten sich erst vertrauen, nachdem sie sich gegenseitig authentifiziert haben und die Kommunikation auf Angriffe untersucht worden ist sowie entsprechend reglementiert wird. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |