Objekt-Sicherheit - Prof. Dr. Norbert Pohlmann

Objekt-Sicherheit | |

| Was ist eine moderne Objekt-Sicherheit?

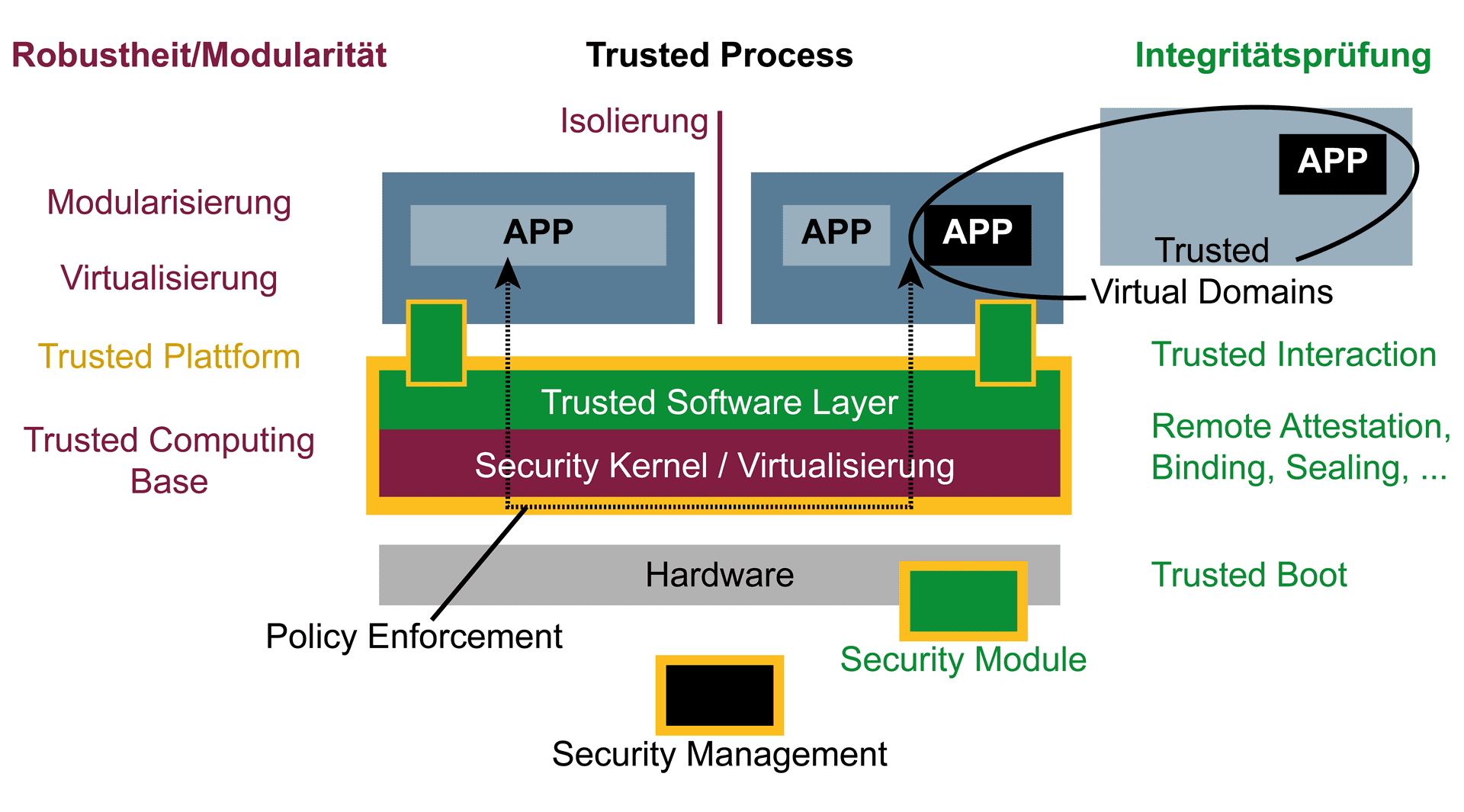

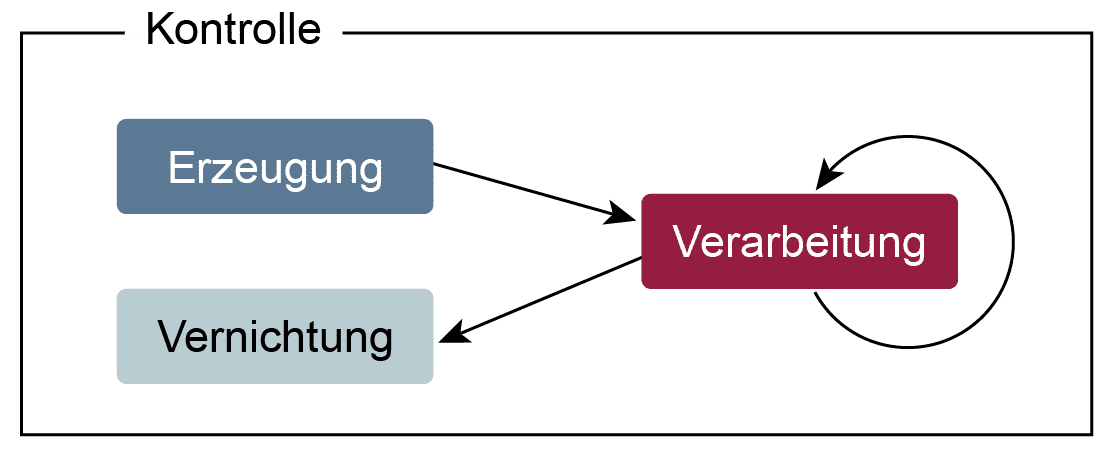

Die Objekte mit ihren Daten (Werten) werden dann als IT-Formate gesichert ausgetauscht. Wichtig ist eine Zuordnung der Berechtigungen und Festlegung der Nutzungsrechte. Bei Objekt-Sicherheit und Informationsflusskontrolle werden die Objekte (IT-Formate z. B. Doc- oder XML-Dateien) mit Rechten versehen, die definieren, wer sie in welcher IT-Umgebung (Büro, Homeoffice, Café, Flughafen) wie nutzen darf. Die Objekte werden dadurch über ihren ganzen Lebenszyklus sicher und vertrauenswürdig geschützt. Ein regelmäßiges Überprüfen Gültigkeiten ist dabei unerlässlich. Lebenszyklus sicher und vertrauenswürdiger Objekte

Objekt-Sicherheit auf der Basis von vertrauenswürdigen IT-Systemen bietet strategisch eine sehr hohe Wirksamkeit für die Cyber-Sicherheit.  Weitere Informationen zum Begriff “Objekt-Sicherheit”:

„Smart Objects und Objekt-Identitäten im globalen Internet“ „Das Risiko zur Chance machen! – Industrie 4.0 und IT-Sicherheit der Dinge“ „Mailtrust macht europäische E-Mail sicher“ „Revolution des Druckes – 3D-Druck in der Entwicklung“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„CISO 2025 – Berufsbild im Wandel“ „BlockChain-Technologie – Sicherheit und Anwendungen“ „Wissenschaftliche Perspektiven im Bereich Blockchain“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Objekt-Sicherheit Description Bei Objekt-Sicherheit und Informationsflusskontrolle werden die Objekte mit Rechten versehen, die definieren, wer sie in welcher IT-Umgebung wie nutzen darf. Die Objekte werden dabei über ihren ganzen Lebenszyklus sicher und vertrauenswürdig geschützt. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |