Restrisiko VideoIdent-Verfahren - Prof. Dr. Norbert Pohlmann

Restrisiko VideoIdent-Verfahren | |

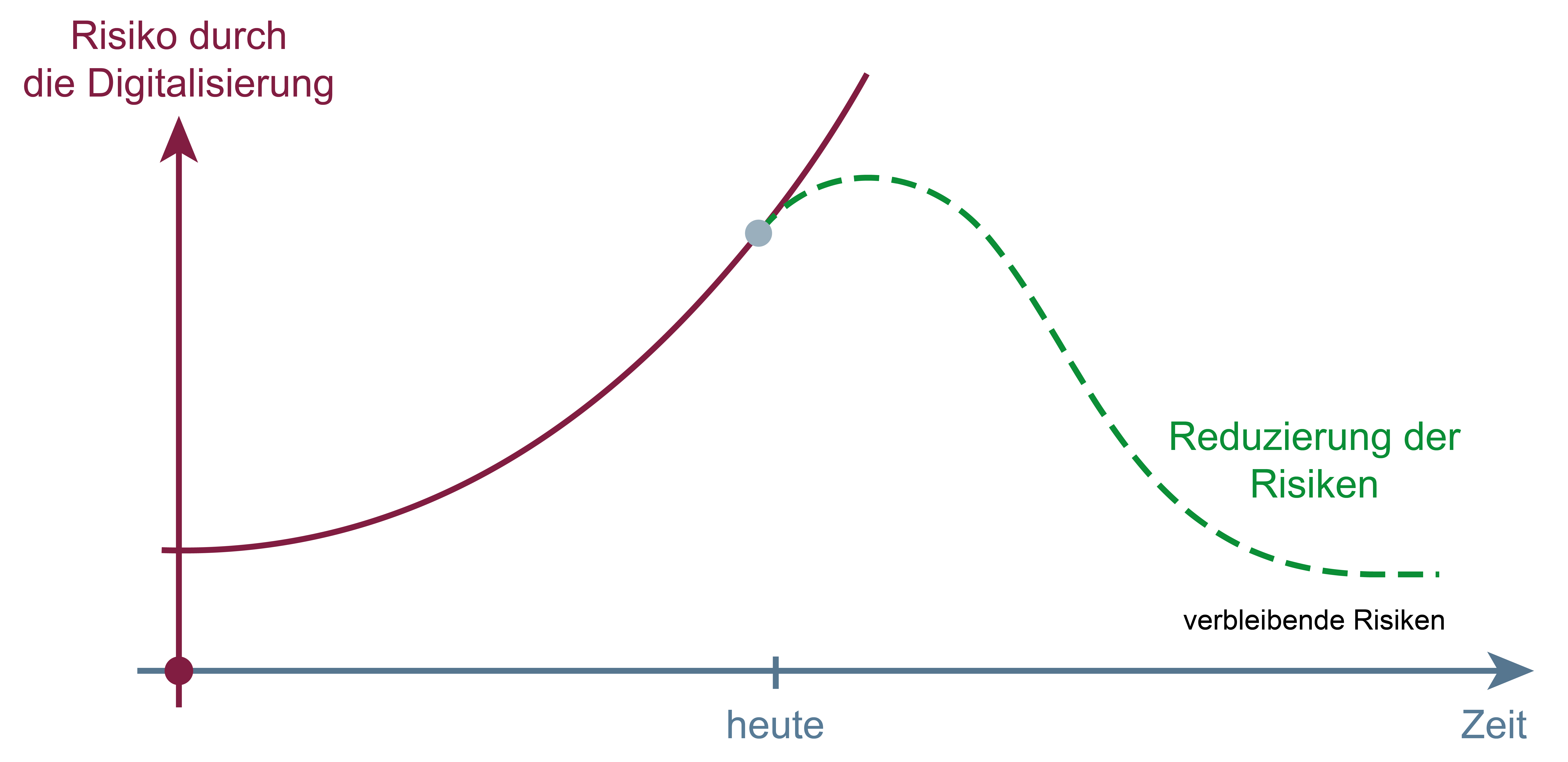

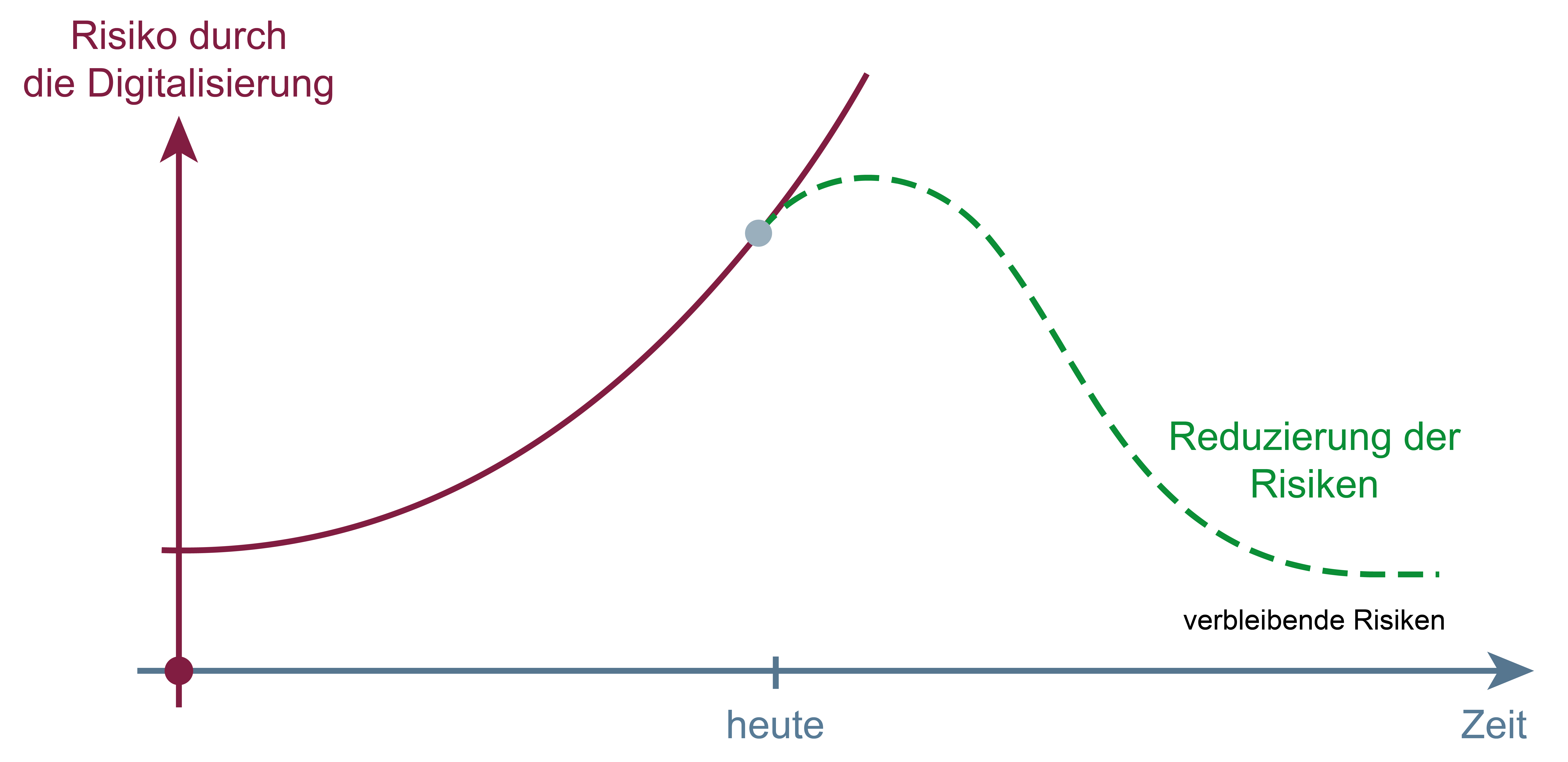

| Restrisiko VideoIdent-Verfahren Mit wie viel Restrisiko können wir beim VideoIdent-Verfahren leben?Mit dem zunehmend höheren Grad der Digitalisierung wird die Identitätsfeststellung von Nutzern immer wichtiger. Bei der Eröffnung eines Bankkontos, beim Abschluss eines Mobilfunkvertragenes oder bei weiteren IT-Dienstleistungen ist persönliche Identitätsverifikation eine notwendige Voraussetzung, meistens sogar gesetzlich geregelt. Die Identitätsverifikation wurde in der Vergangenheit durch die persönliche Vorlage des Personalausweises vor Ort umgesetzt. Das VideoIdent-Verfahren und die eID-Funktion des Personalausweises bieten heute einer natürlichen Person und einem IT-Dienstanbieter die Möglichkeit, eine Identitätsverifikation schnell und ohne Ortswechsel bzw. Terminbindung durchzuführen, was auch durch die verteilten und neuen IT-Dienste zunehmend notwendiger wird. Wie sicher sind die Identifikationsverfahren?Bei der persönlichen Vorlage des Personalausweises haben wir uns mit der Möglichkeit der Betrügerei abgefunden, da allgemein bekannt ist, dass die meisten Menschen es nicht gelernt haben, einen echten von einem gefälschten Personalausweis treffsicher zu unterscheiden. Daher können die Ergebnisse einer Identitätsverifikation niemals hundertprozentig perfekt beziehungsweise korrekt sein. Bei dem eID-Verfahren zielen die vorhandenen Angriffsvektoren auf den Schutz des Sicherheitschips im Personalausweis ab, in dem die kryptografischen Schlüssel gespeichert sind. Auch wenn beim eID-Verfahren der Sicherheitslevel schon sehr hoch ist, bietet er keine hundertprozentige Cyber-Sicherheit in der Gesamtheit der möglichen Angriffe. Zum Beispiel ist der Diebstahl des Personalausweises zusammen mit der Aktivierungs-PIN ein Angriffsvektor, der real erfolgreich umgesetzt wird. Leider wird die eID-Funktion des Personalausweises noch sehr wenig seitens der Bürger genutzt und von den IT-Diensteanbieter angeboten, obwohl sie einige Sicherheitsvorteile zu den anderen Identifikationsverfahren aufweist. Beim geplanten Smart-eID-Verfahren werden die Schlüssel in einer Wallet-App auf unserem Smartphone integriert, was die Nutzbarkeit sicherlich enorm steigern wird. Wie hoch hier der Sicherheitslevel sein kann, hängt auch davon ab, ob die Hardware-Sicherheitsmodule der Smartphone-Hersteller für die Smart-eID verwendet werden können. Beim VideoIdent-Verfahren liegt die IT-Sicherheit in der manipulationsfreien Übertragung des Videobildes eines Personalausweises via Smartphone sowie an der Ausbildung und Sorgfalt der MitarbeiterInnen, die für die Identitätsverifikation verantwortlich sind. Diese müssen für die Überprüfung sehr gut und umfassend geschult werden, um Angriffsversuche so gut wie möglich zu erkennen. Genau an dieser Stelle würde kürzlich ein valider Angriff aufgezeigt, der jedoch im Prinzip schon seit 2017 in der Fachwelt bekannt ist. Angriffe dieser Art sind hingegen in den letzten 5 Jahren nicht bekannt geworden. Schutzverfahren, die den beschriebenen Angriffen entgegenwirken können, sind prinzipiell erforscht, müssten jetzt nur zügig umgesetzt werden. Was können wir mit der Sicherheitsbewertung der Identifikationsverfahren anfangen? Kein Verfahren zur Identitätsfeststellung ist 100 Prozent sicher, auch nicht die Überprüfung des Personalausweises vor Ort. Aus meiner Sicht ist es in der Zukunft besonders wichtig, dass wir die verbleibenden Restrisiken von Identifikationsverfahren oder IT-Sicherheitssystemen allgemein kennen und lernen, damit angemessen und souverän umzugehen. Wir müssen Angriffe, die auf die Identitätsverifikation abzielen, so schnell und so gut wie möglich erkennen, um im Weiteren die potenziellen Schäden zu verhindern, etwa durch die Löschung der so entstandenen falschen digitalen Identitäten. Hier müssen z. B. weitere und zuverlässige Erkennungsmechanismen von falschen digitaler Identitäten erforscht, entwickelt und umgesetzt werden. Außerdem ist es wichtig, dass wir die Schäden, die dennoch auftreten können, über Versicherungen abdecken, damit nicht nur einige wenige Nutzer und IT-Dienstleistungsanbieter den Schaden tragen müssen, der durch die verbleibenden Restrisiken entsteht.

Aus diesem Grund sollten die für die Digitalisierung verantwortlichen Personen in den verschiedenen Bereichen und Branchen, etwa auch im Gesundheitswesen nicht in unnötige Panik verfallen. Sie sollten mit den Verantwortlichen alles tun, damit die Identifikationsverfahren nach jedem neuen erfolgreichen Angriff besser werden und die verbleibenden Restrisiken so klein wie nur möglich bleiben. Da wird keine perfekte Systeme haben werden, ist unsere gemeinsame Aufgabe, die verbleibenden Restrisiken in den Griff zu bekommen, sodass wir in der Lage sind, z. B. durch moderne IT-Dienstleistungen im Gesundheitswesen unsere Gesundheit und unser Wohlbefinden deutlich verbessern zu können. Was ist der nächste Schritt mit dem Umgang von verbleibenden Restrisiken?Wir sollten alle gemeinsam deutlich mehr Energie in den Umgang mit den verbleibenden Restrisiken legen, um dadurch unsere digitale Zukunft souverän und vertrauenswürdig gestalten zu können.

Weitere Informationen zum Thema: “Restrisiko VideoIdent-Verfahren” Artikel: |

| |