Seeming Secure Layer – Erschreckende Sicherheitsdefizite bei Internet-AnwendungenD. Petersen, N. Pohlmann:, “Seeming Secure Layer – Erschreckende Sicherheitsdefizite bei Internet-Anwendungen”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 01/2009 Etliche Internet-Anwender legen mittlerweile Wert darauf, verschlüsselt zu kommunizieren – […] weitere Informationen |  |

Pentest: Sinn oder Unsinn?M-A. Ester, M. Jungbauer, N. Pohlmann, M. Smiatek:, “Pentest: Sinn oder Unsinn?”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 06/2008 Die Zahl der Angriffe auf Rechnersysteme, unabhängig ob in Unternehmen oder […] weitere Informationen |  |

Internet Situation AwarenessM. Hesse, N. Pohlmann:, “Internet Situation Awareness”. In Proceedings of the eCrime Researchers Summit, ISBN: 978-1-4244-2969-1/08, IEEE, USA 2008 The Internet is consisting of autonomous systems each managed by individual […] weitere Informationen |  |

IT-Risiken bei Netzwerk Videoüberwachung – Kamera-Anbieter denken bisher kaum an die GefährdungN. Pohlmann, M. Smiatek, S. Spooren:, “IT-Risiken bei Netzwerk Videoüberwachung – Kamera-Anbieter denken bisher kaum an die Gefährdung”, WIK Zeitschrift für die Sicherheit der Wirtschaft, SecuMedia Verlag, WIK 06/2008 Wer […] weitere Informationen |  |

Messen und Warnen – Internet-Frühwarnsystem zur VorsorgeS. Bastke, K. Himmelsbach, D. Petersen, N. Pohlmann:, “Messen und Warnen – Internet-Frühwarnsystem zur Vorsorge”, KES – Kommunikations- und EDV-Sicherheit, SecMedia Verlag, 05/2008 Weitere Informationen zum Thema “Cyber-Sicherheits-Frühwarn- und Lagebildsystem”: […] weitere Informationen |  |

Analyse und Visualisierung des Internets – Internet-Verfügbarkeits-SystemK. Himmelsbach, N. Pohlmann:, “Analyse und Visualisierung des Internets – Internet-Verfügbarkeits-System”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2008 Weitere Informationen zum Thema “Cyber-Sicherheits-Frühwarn- und Lagebildsystem”: Artikel:„Kommunikationslage im Blick – Gefahr […] weitere Informationen |

Zugriffskontrolle auf den (Blau-)Zahn gefühltM. Linnemann, N. Pohlmann:, “Zugriffskontrolle auf den (Blau-)Zahn gefühlt”, WIK – Zeitschrift für die Sicherheit der Wirtschaft, SecuMedia Verlag, WIK 05/2008 Die Bürotür schließt sich automatisch, das Garagentorgeht auf, ohne […] weitere Informationen |  |

Influence of security mechanisms on quality of service with VoIPP. Backs, N. Pohlmann:, “Influence of security mechanisms on quality of service with VoIP”. In Proceedings of the ISSE 2008 – Securing Electronic Business Processes – Highlights of the Information […] weitere Informationen |  |

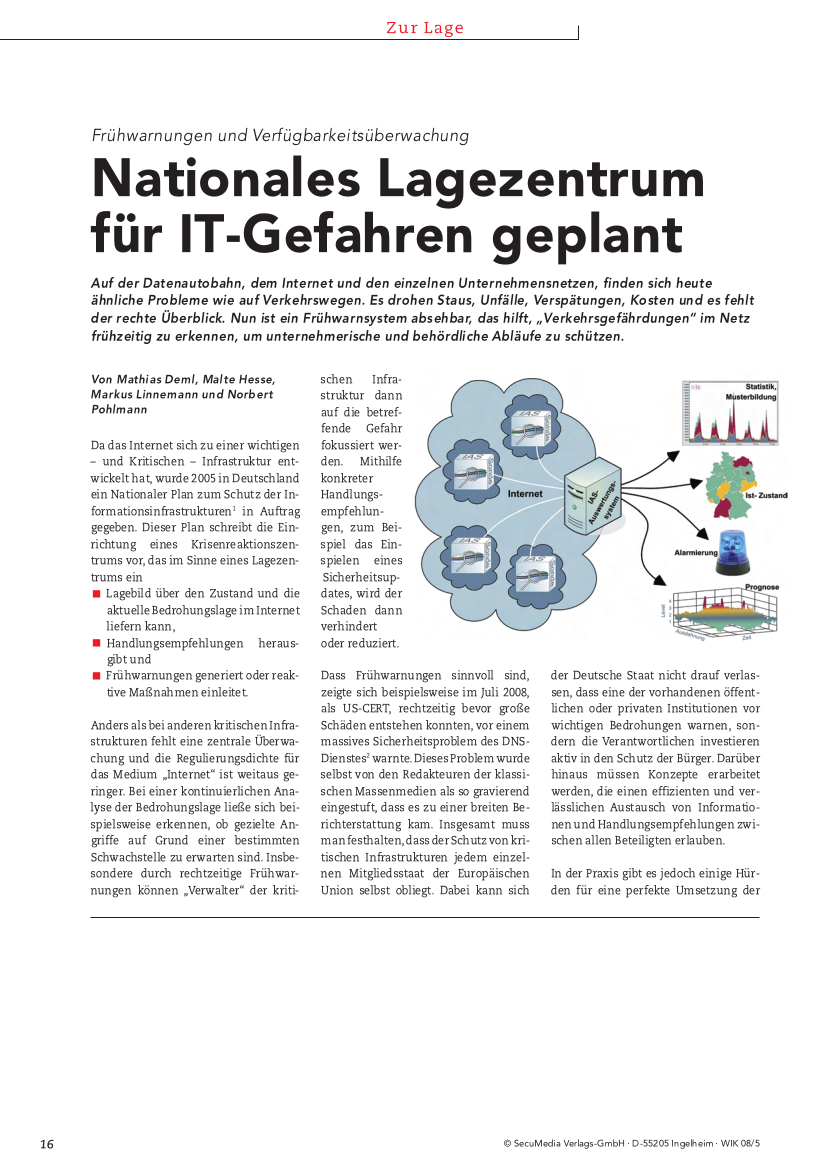

Nationales Lagenzentrum für IT-Gefahren geplantM. Deml, M. Hesse, M. Linnemann, N. Pohlmann:, “Nationales Lagenzentrum für IT-Gefahren geplant”, WIK – Zeitschrift für die Sicherheit der Wirtschaft, SecuMedia Verlag, WIK 05/2008 Jeder von uns kennt die […] weitere Informationen |  |

Sicherheitsaspekte bei der Arbeit mit mobiler – IT-Aufklären und SensibilisierenM. Jungbauer, M. Linnemann, N. Pohlmann:, “Sicherheitsaspekte bei der Arbeit mit mobiler – IT-Aufklären und Sensibilisieren”, HR Performance Telearbeit, 07/2008 Mobilität steht für Freiheit, flächendeckende Konnektivität und Flexibilität. In der […] weitere Informationen |  |

Von RECHTSwegen sicher – Enterprise Rights Management mit einer SicherheitsplattformM. Linnemann, N. Pohlmann:, “Von RECHTSwegen sicher – Enterprise Rights Management mit einer Sicherheitsplattform”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2008 Enterprise Rights Management mit einer Sicherheitsplattform1993 bekam das TGV […] weitere Informationen |  |

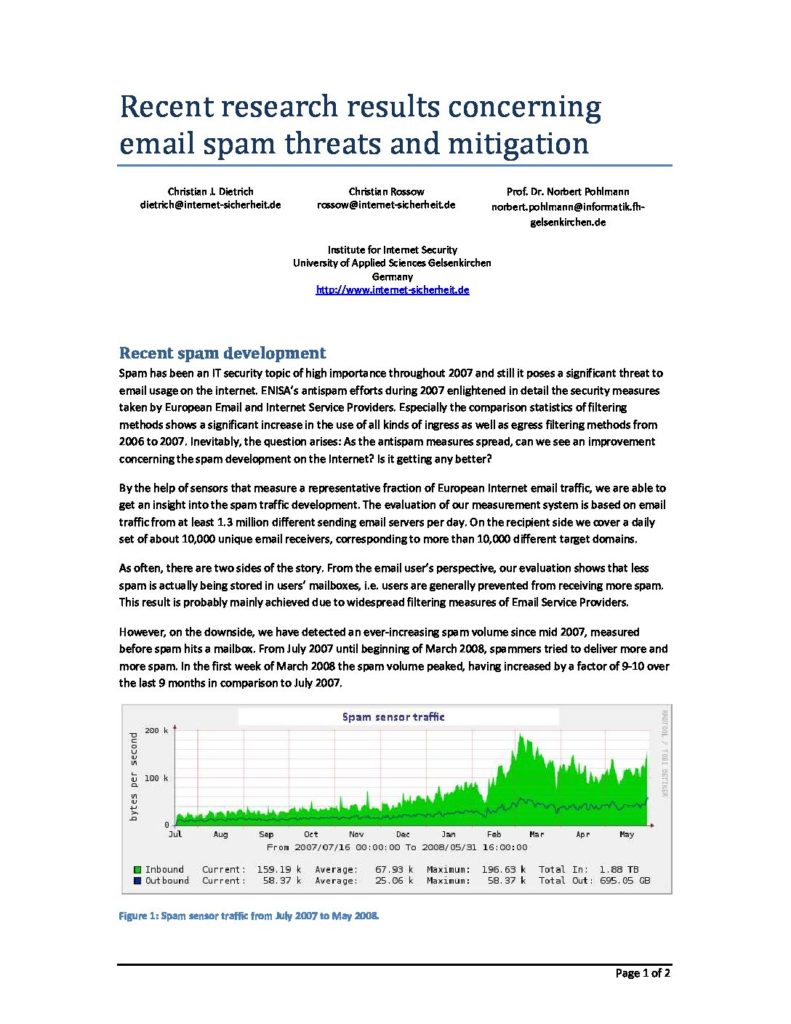

E-Mail Spam Threats and Mitigation Recent research resultsC. Dietrich, N. Pohlmann, C. Rossow:, “E-Mail Spam Threats and Mitigation Recent research results”, ENISA Quarterly Vol. 4, No. 2, Apr-Jun 2008 Spam has been an IT security topic of […] weitere Informationen |  |

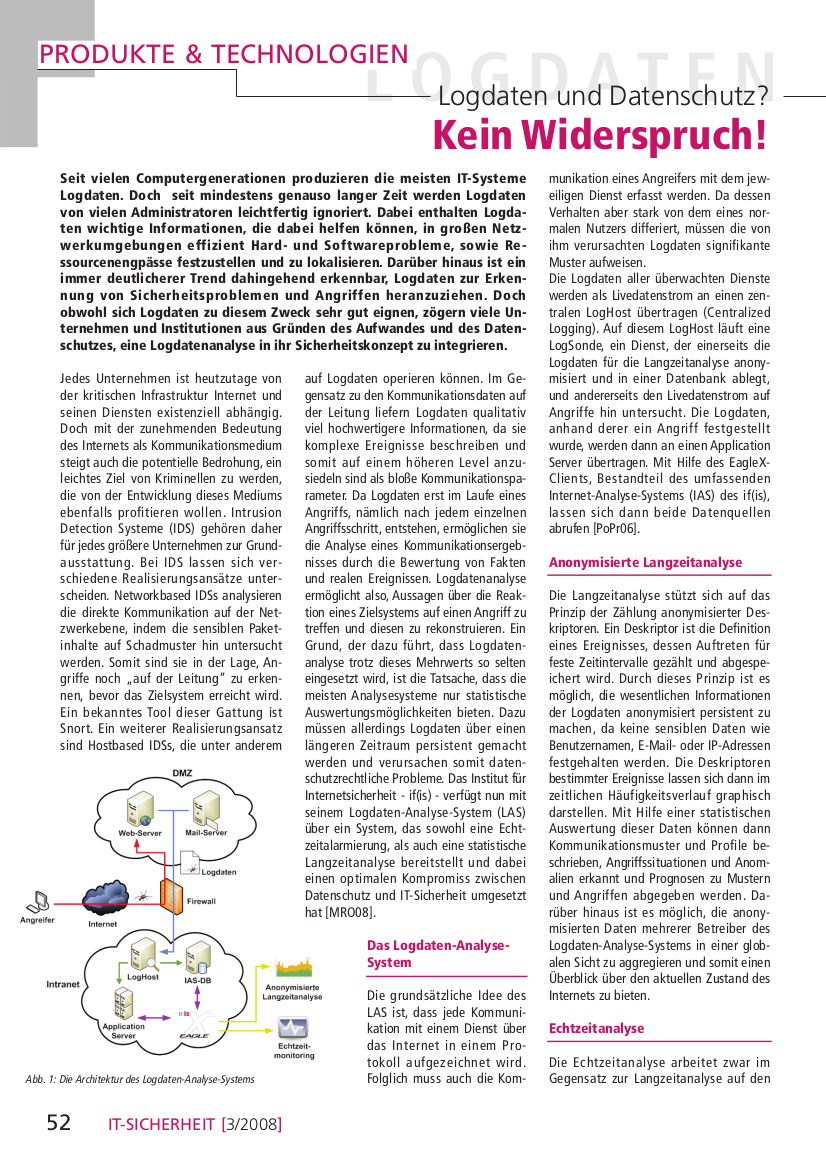

Logdaten und Datenschutz? Kein Widerspruch!J. Mrosek, N. Pohlmann:, “Logdaten und Datenschutz? Kein Widerspruch!”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 03/2008 Seit vielen Computergenerationen produzieren die meisten IT-Systeme Logdaten. Doch seit mindestens genauso langer Zeit […] weitere Informationen |  |

Empirische Untersuchung von IP-BlacklistenC. Dietrich, N. Pohlmann, C. Rossow:, “Empirische Untersuchung von IP-Blacklisten”. In Proceedings der DACH Security Konferenz 2008, Hrsg.: Patrick Horster, syssec Verlag, 2008 weitere Informationen |

Sprachbarriere – VoIP-Sicherheit versus SprachqualitätP. Backs, N. Pohlmann, C. Rettinghausen:, “Sprachbarriere – VoIP-Sicherheit versus Sprachqualität”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 06/2008 Kritik an Voice over IP bezieht sich meist auf zwei Aspekte: […] weitere Informationen |  |

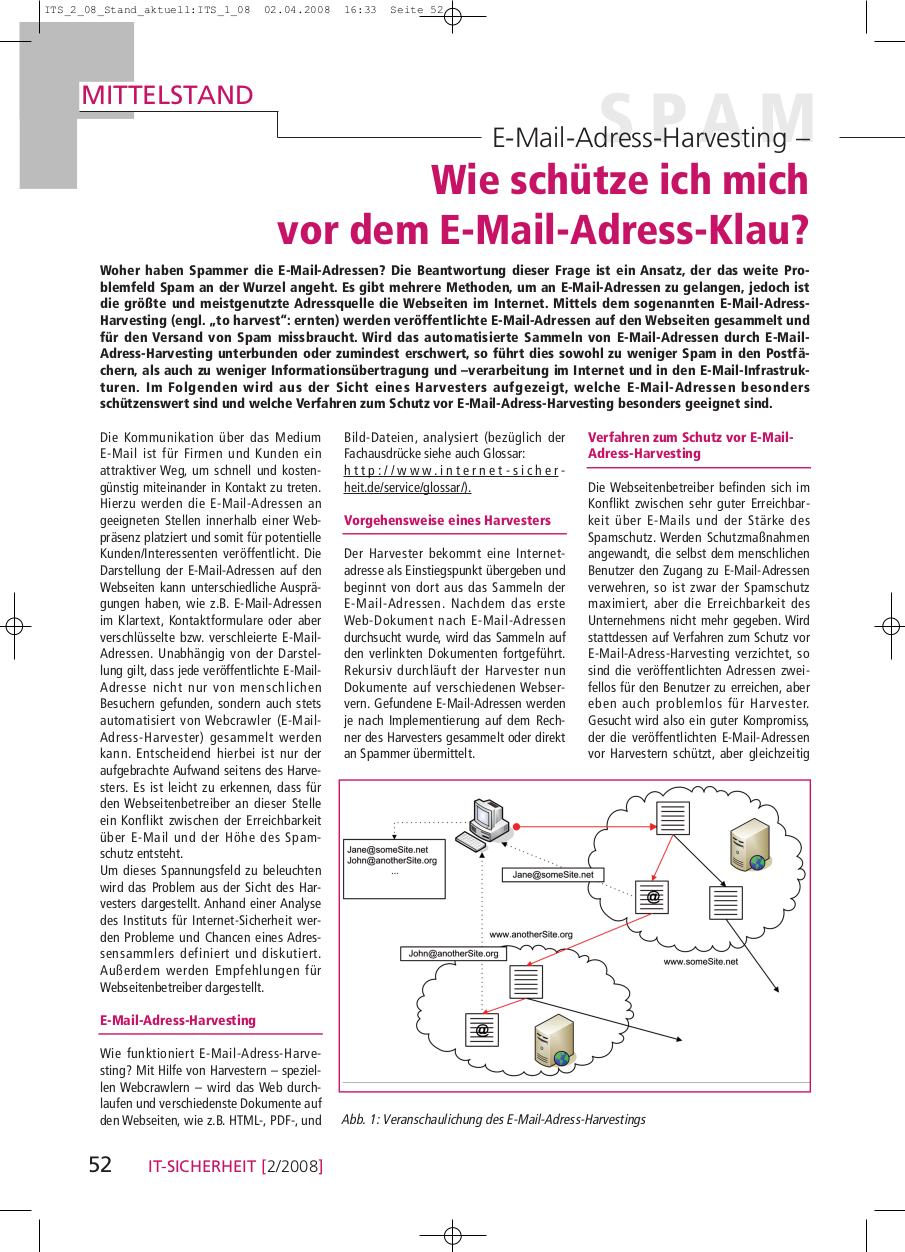

E-Mail-Adress-Harvesting: Wie schütze ich mich vor dem E-Mail-Adress-Klau?S. Feld, N. Pohlmann:, “E-Mail-Adress-Harvesting: Wie schütze ich mich vor dem E-Mail-Adress-Klau?”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 02/2008 Woher haben Spammer die E-Mail-Adressen? Die Beantwortung dieser Frage ist ein […] weitere Informationen |  |

Einfluss von Sicherungsmaßnahmen auf die Übertragungsqualität von VoIPP. Backs, N. Pohlmann:, “Einfluss von Sicherungsmaßnahmen auf die Übertragungsqualität von VoIP”. In Proceedings der SICHERHEIT Konferenz, Hrsg.: A. Alkassar, J. Siekmann, GI, Bonn 2008 weitere Informationen |

Angriffe auf aktuelle FunktechnologieM. Jungbauer, N. Pohlmann:, “Angriffe auf aktuelle Funktechnologie”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 02/2008 weitere Informationen |

Ausgefragt – Blacklist-Nutzung zeigt Internet-Missbrauch in EchtzeitC. Dietrich, S. Ganschow, N. Pohlmann:, “Ausgefragt – Blacklist-Nutzung zeigt Internet-Missbrauch in Echtzeit”, iX – Magazin für professionelle Informationstechnik,Heise-Verlag, 05/2008 Anti-Spam-Blacklists erhalten zum Teil viele Tausend DNS-Abfragen pro Sekunde, die […] weitere Informationen |  |

Anbieter von IT-Sicherheitslösungen schnell und einfach findenN. Pohlmann, Schneider, S. Spooren:, “Anbieter von IT-Sicherheitslösungen schnell und einfach finden”, IT SECURITY, März/April, 02/2008 Für die Zukunft der Wissens- und Informationsgesellschaft ist eine sichere und vertrauenswürdige Informationstechnologie von […] weitere Informationen |  |