On Botnets that use DNS for Command and ControlC. Dietrich, C. Rossow, F. Freiling, H. Bos, M. van Steen, N. Pohlmann: “On Botnets that use DNS for Command and Control”, Proc. European Conf. Computer Network Defense (EC2ND 2011), […] weitere Informationen |  |

Die Gefahr aus dem InternetNorbert Pohlmann (Institut für Internet-Sicherheit):, „Die Gefahr aus dem Internet“, Prokom Report, Magazin für Produkt- und Unternehmenskommunikation, Göttingen, 3/2011 E-Mails schreiben, Terminkalender pflegen, Informationen im Internet suchen, Bestellungen annehmen und […] weitere Informationen |  |

In der Cloud, aber nicht anonym! Googles Cloud-Angebot – Wie wertvoll ist uns der Datenschutz? (Teil 2)N. Pohlmann, N. Spogahn: „In der Cloud, aber nicht anonym! Googles Cloud-Angebot – Wie wertvoll ist uns der Datenschutz? (Teil 2)“, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 3/2011 Bekannt wurde […] weitere Informationen |  |

Bauchladen – Wie man Googles Dienste umsichtig nutztN. Pohlmann, N. Spogahn:, „Bauchladen – Wie man Googles Dienste umsichtig nutzt“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 07/2011 Wie man Googles Dienste umsichtig nutztFür kontextsensitive Werbung braucht Google […] weitere Informationen |  |

Malware-Erkennung mit statistischen DatenS. Baske, S. Schmidt, M. Deml, N. Pohlmann:, “Malware-Erkennung mit statistischen Daten”. In Proceedings des 12. BSI Kongress – Sicher in die digitale Welt von morgen, Hrsg.: Bundesamt für Sicherheit […] weitere Informationen |

In der Cloud, aber nicht anonym! Googles Cloud-Angebot – Wie wertvoll ist uns der Datenschutz? (Teil 1)N. Pohlmann, N. Spogahn:, “In der Cloud, aber nicht anonym! Googles Cloud-Angebot – Wie wertvoll ist uns der Datenschutz? (Teil 1)”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 2/2011 Bekannt wurde […] weitere Informationen |  |

Knackpunkt – Netzneutralität und die Nutzung von QoS-VerfahrenNorbert Pohlmann (Institut für Internet-Sicherheit):, “Knackpunkt – Netzneutralität und die Nutzung von QoS-Verfahren”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 04/2011 Was die Augen von Fernsehkonsumenten leuchten lässt, treibt den […] weitere Informationen |  |

Sandnet: Network Traffic Analysis of Malicious SoftwareC. Rossow, C. Dietrich, H. Bos, L. Cavallaro, M. van Steen, F. Freiling, N. Pohlmann:, “Sandnet: Network Traffic Analysis of Malicious Software”. In Proceedings of the Workshop on Building Analysis […] weitere Informationen |  |

Live-Hacking-Performance als Sensibilisierungsmaßnahme – Ein ErfahrungsberichtM. Linnemann, N. Pohlmann:, “Live-Hacking-Performance als Sensibilisierungsmaßnahme – Ein Erfahrungsbericht”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 1/2011 Täglich wird von neuen Gefahren und Bedrohungen in der digitalen Welt berichtet. Finanzielle […] weitere Informationen |  |

Ideales Internet-FrühwarnsystemD. Petersen, N. Pohlmann:, “Ideales Internet-Frühwarnsystem”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 02/2011 Wie müsste ein ideales und globales Internet-Frühwarnsystem aussehen? Der […] weitere Informationen |  |

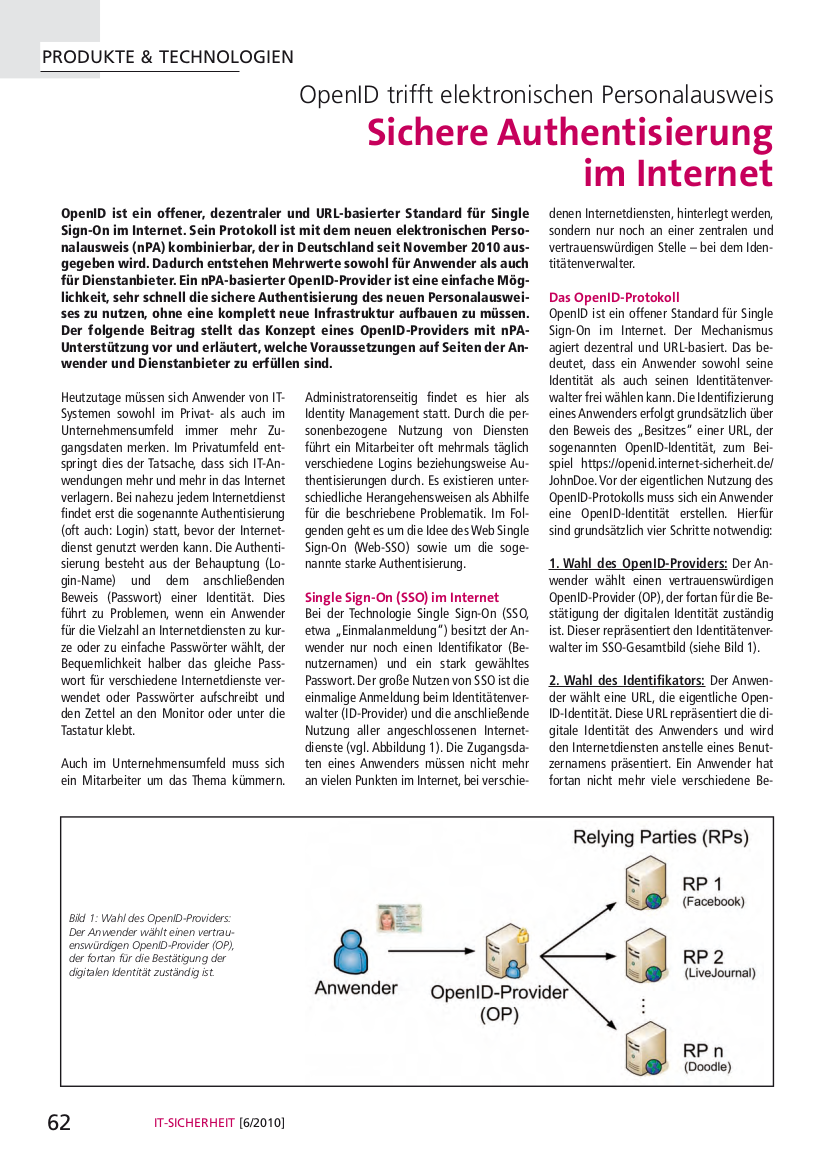

Sichere Authentisierung im Internet – OpenID trifft elektronischen PersonalausweisS. Feld, N. Pohlmann:, “Sichere Authentisierung im Internet – OpenID trifft elektronischen Personalausweis”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 6/2010 OpenID ist ein offener, dezentraler und URL-basierter Standard für Single […] weitere Informationen |  |

Sicher im Internet (II)Norbert Pohlmann (Institut für Internet-Sicherheit):, “Sicher im Internet”, TASPO Magazin, Haymarket Verlag, Braunschweig, 6/2010 weitere Informationen |

Föderierte Autorisierung und ein Umdenken im Privilegienmanagement – Organisationsübergreifend arbeiten – aber sicher!M. Gröne, N. Pohlmann:, “Föderierte Autorisierung und ein Umdenken im Privilegienmanagement – Organisationsübergreifend arbeiten – aber sicher!”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 5/2010 Die moderne Welt ist eine Welt […] weitere Informationen |  |

Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes im InternetNorbert Pohlmann (Institut für Internet-Sicherheit):, “Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes im Internet”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg […] weitere Informationen |  |

Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-JungelM. Hertlein, N. Pohlmann:, “Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-Jungel”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 4/2010 Persönliche Daten im Internet sind zu einem Handelsgut […] weitere Informationen |  |

Security analysis of OpenID, followed by a reference implementation of an nPA-based OpenID providerS. Feld, N. Pohlmann:, “Security analysis of OpenID, followed by a reference implementation of an nPA-based OpenID provider”. In Proceedings of the ISSE 2010 – Securing Electronic Business Processes – […] weitere Informationen |  |

Sicher im InternetProf. Norbert Pohlmann(Institut für Internet-Sicherheit):, “Sicher im Internet”, lex:itec – Fachzeitschrift für Recht und Informationstechnologie, Verlag Burgstaller-Kolmhofer, Linz, 03/2010 Sicher im Internet – lex:itecUnsere Gesellschaft verändert sich mehr und mehr […] weitere Informationen |  |

Ein OpenID-Provider mit Proxy-Funktionalität für den nPAS. Feld, N. Pohlmann: “Ein OpenID-Provider mit Proxy-Funktionalität für den nPA”. In Proceedings der DACH Security Konferenz 2010 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Patrick Horster, Peter Schartner; syssec […] weitere Informationen |  |

Die Route als Ziel – IP-Datenverkehr messen und analysierenD. Petersen, N. Pohlmann, S. Schmidt: “Die Route als Ziel – IP-Datenverkehr messen und analysieren”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 08/2010 Berechnen lassen sich die komplexen Internet-Datenströme nicht. […] weitere Informationen |  |

Identifying Malware Behaviour in Statistical Network DataS. Bastke, M. Deml, N. Pohlmann, S. Schmidt:, “Identifying Malware Behaviour in Statistical Network Data”. In Working Notes for the 2010 AAAI Workshop on Intelligent Security (SecArt), Atlanta, USA 07/2010 weitere Informationen |