Diffie-Hellman-Verfahren - Prof. Dr. Norbert Pohlmann

Diffie-Hellman-Verfahren | |

| Inhaltsverzeichnis Was ist das Diffie-Hellman-Verfahren?

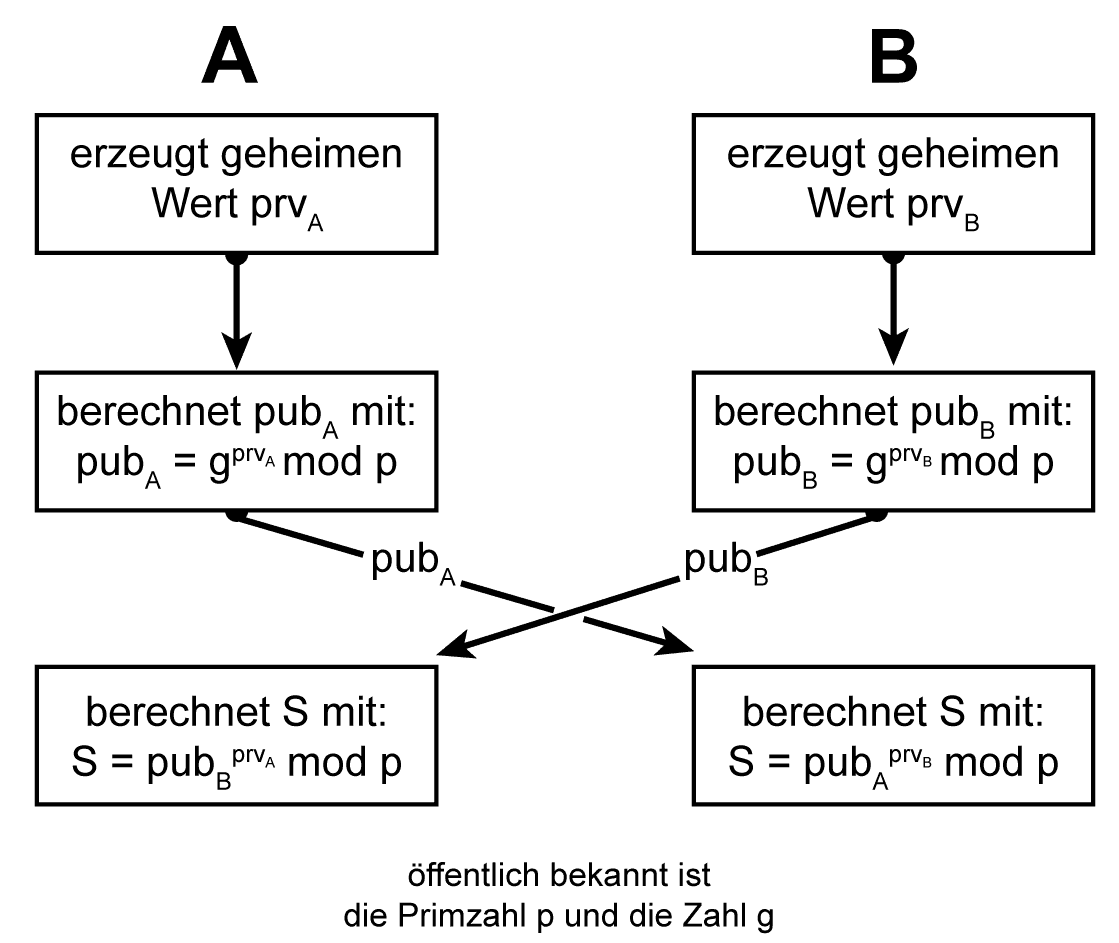

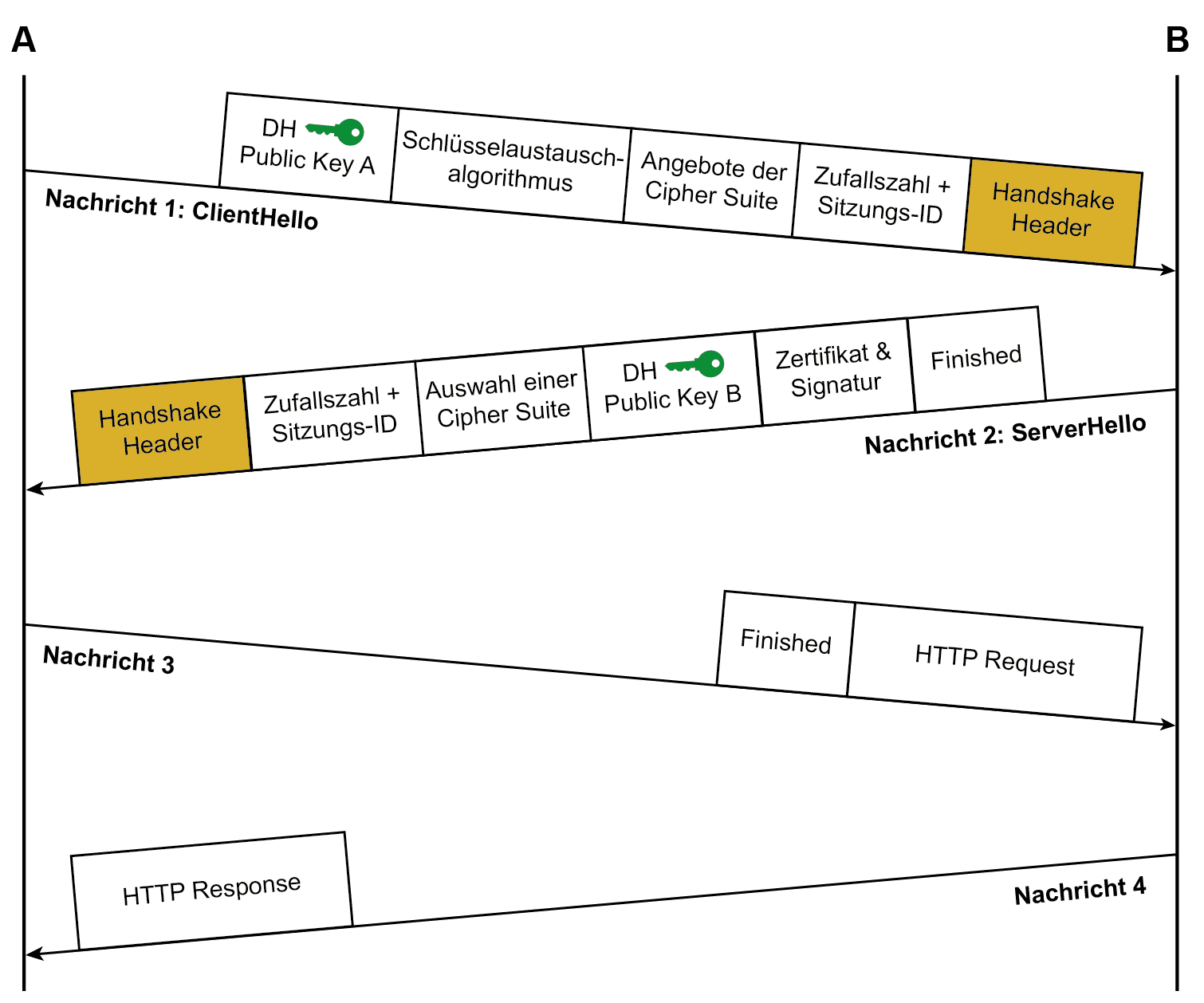

Die Funktioneweise vom Diffie-Hellman-VerfahrenDas Schlüsselpaar des Kommunikationspartners A besteht aus einem geheimem Schlüssel prvA und einem öffentlichen Schlüssel pubA. pubA errechnet sich aus dem geheimen Schlüssel pubA mittels der Formel: pubA = gprvA mod n Jeweils öffentlich bekannt für alle Kommunikationspartner sind g und n, wobei n eine lange Primzahl ist und g eine zu n teilerfremde Zufallszahl. Ablauf des Diffie-Hellman-Verfahrens Die Kommunikationspartner berechnen nun jeweils ihren öffentlichen Schlüssel nach der vorgestellten Formel und schicken diesen an den Partner. S = pubBprvA mod p für Kommunikationspartner A und S = pubAprvB mod p für Kommunikationspartner B. Dabei ist das errechnete S (geheimer Schlüssel – Diffie-Hellman Shared Secret) jeweils identisch. Eingesetzt wird das Diffie-Hellman-Verfahren unter anderem bei SSL/TLS und IPSec. Auf den ersten Blick scheinen damit alle Schlüsselaustauschprobleme beseitigt. Das Diffie-Hellman-Verfahren ist kein Verschlüsselungsalgorithmus und es gewährleistet auch keine Authentifizierung der Kommunikationspartner. Es dient dem gesicherten Austausch eines geheimen Schlüssels S über einen unsicheren Kommunikationskanal. Beispiel: Der Handshake zum Verbindungsaufbau mit TLS 1.3Bei TLS 1.3. wird im ersten Schritt neben anderen Informationen vom Client A der “Diffie Hellmann (DH) Public Key A” gesendet. Im Schritt 2 sendet der Server B neben weiteren Informationen seinen “Diffie Hellmann (DH) Public Key B”. Damit sind beide Seiten – Client A und Server B – in der Lage, den Sitzungsschlüssel zu berechnen.

Weitere Informationen zum Begriff “Diffie-Hellman-Verfahren”:

„Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Cloud security made for the EU: Securing data and applications“ „Internet Security Survey 2023“ „Immer mehr Daten = Immer mehr (Un) Sicherheit?“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Diffie-Hellman-Verfahren Description Mithilfe des Diffie-Hellman-Verfahrens können geheime Schlüssel gesichert über einen unsicheren Kommunikationskanal auszutauschen werden. Es wurde 1976 als erste Public-Key-Algorithmus vorgestellt und bedient sich des Problems der diskreten Logarithmen. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |