Was ist ein Intrusion Detection System?

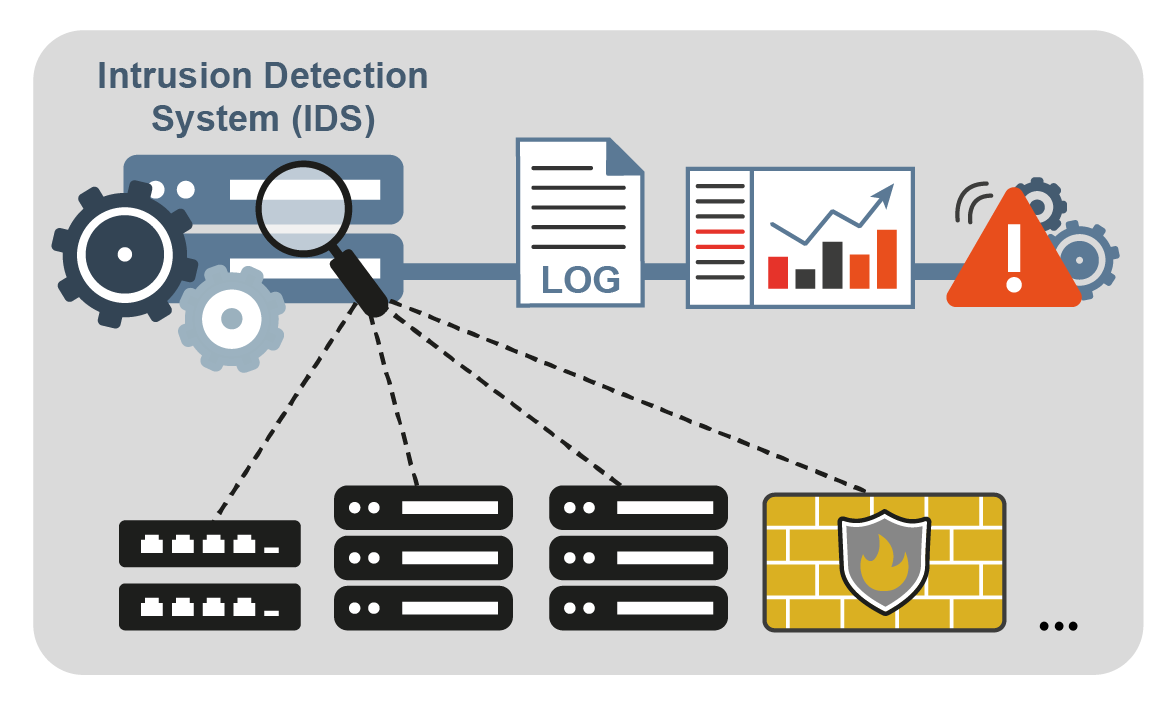

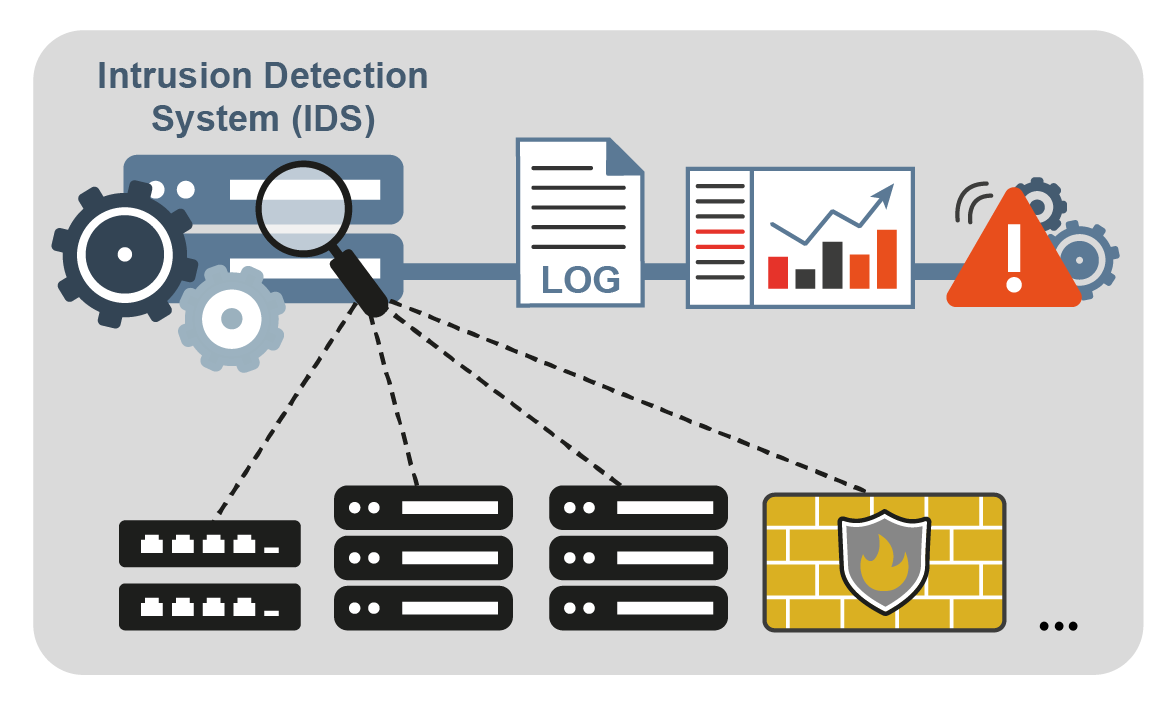

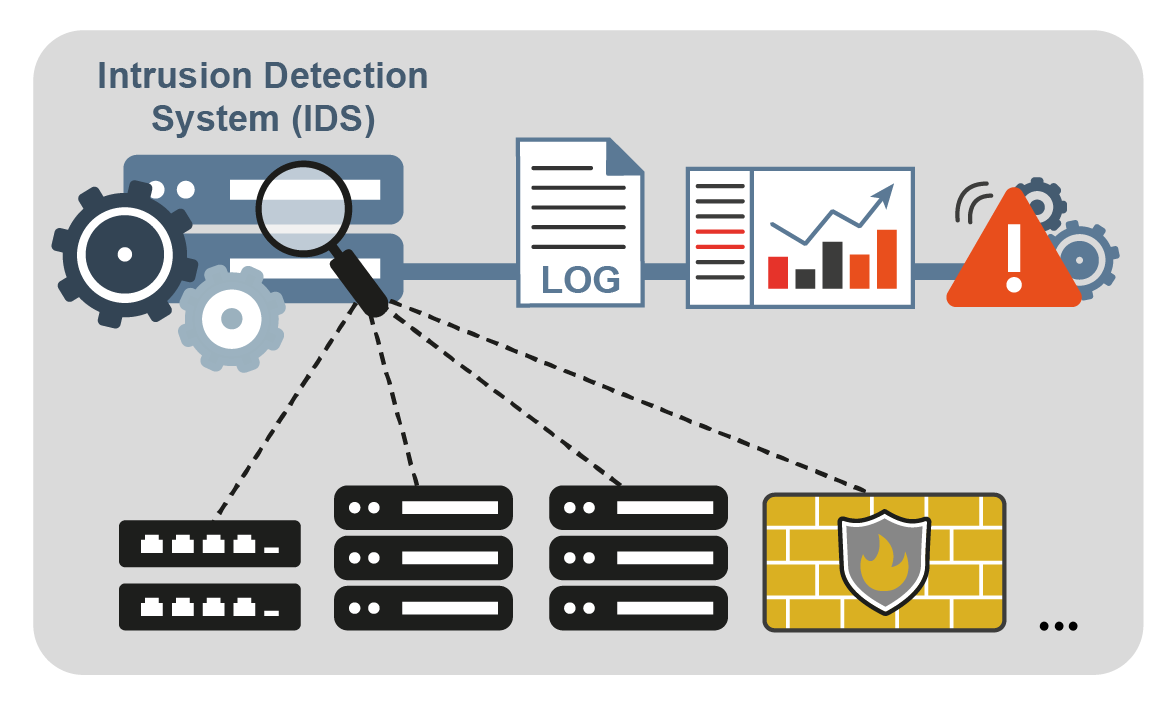

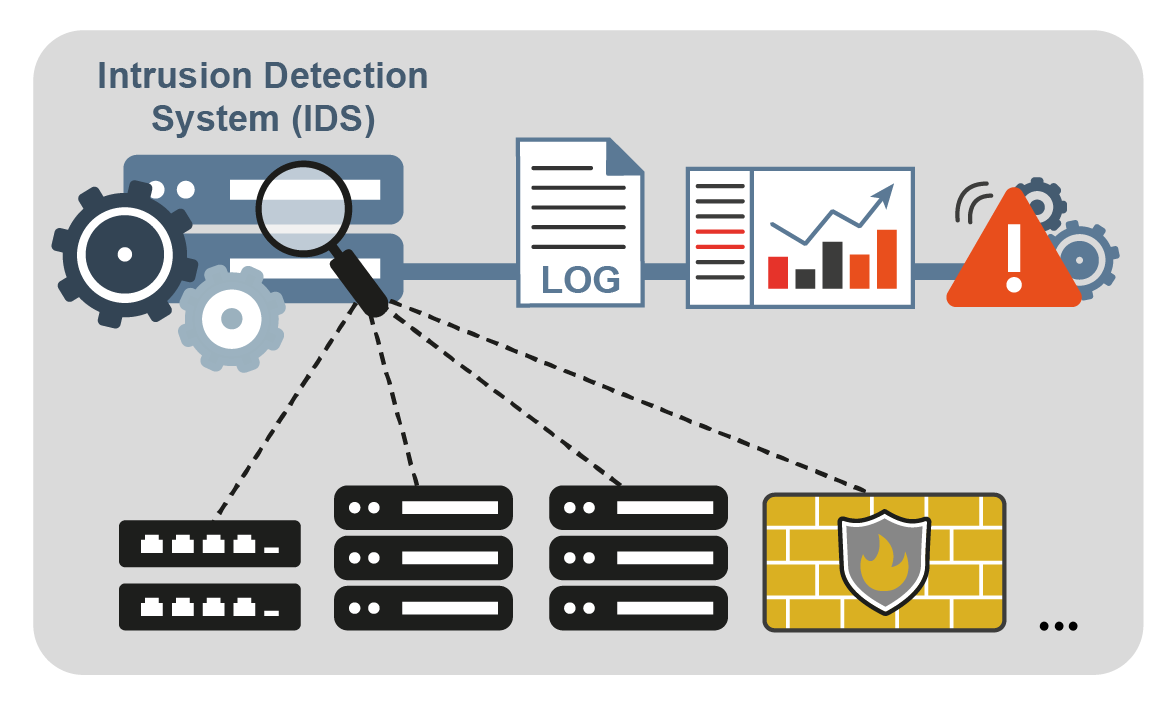

Bei einem Intrusion Detection System oder IDS handelt es sich um ein Angriffserkennungssystem, dass ein Eindringen in Netzwerke und/oder IT-Systeme erkennen soll. Während andere IT-Sicherheitsmaßnahmen darauf abzielen, potenzielle Ziele zu schützen und Schäden durch die Verringerung der Angriffsfläche zu vermeiden wie zum Beispiel Firewalls, Sicherheits-Patches und verschlüsselte Verbindungen, werden IDS dazu eingesetzt, um bei einem erfolgreichen Eindringen diese Angriffe zu erkennen, kritische Informationen zu sammeln und Notfallmaßnahmen einzuleiten.

Arten von IDS

IDS können grob in die Kategorien der netzwerkbasierten (Network Intrusion Detection System, NIDS) und Host-basierten Erkennungssystemen (Host-based Intrusion Detection System, HIDS) unterschieden werden. In NIDS kann unter anderem das Bewegungsmuster eines Akteurs innerhalb des Netzwerkes Anhaltspunkte darüber liefern, ob es sich um einen Angreifer handelt. So kann es beispielsweise auffällig sein, wenn Server unterschiedlicher Netzbereiche kontaktiert werden, die logisch voneinander separiert sind und im Normalfall nicht alle von einzelnen Mitarbeitern verwendet werden. Obwohl die Anfragen an die Server selbst nicht zwangsläufig ungewöhnlich sein müssen, könnte das Zusammenspiel der Anfragen in diesem Fall darauf hinweisen, dass es sich um einen Angriff handelt. HIDS analysieren dagegen Informationen, die einen einzelnen Host betreffen. So kann beispielsweise das Betriebssystem-Log daraufhin untersucht werden, ob verdächtige Aktivitäten auf dem System stattgefunden haben. Wird beispielsweise eine Reihe von fehlgeschlagenen Login-Versuchen registriert und im Anschluss daran ein neues Benutzerkonto mit administrativen Rechten angelegt, spricht das für einen erfolgreichen Angriff des Hosts. In beiden Beispielen muss eine Kette von Ereignissen in ihrer Gesamtheit analysiert werden, um eine hinreichend begründete Annahme darüber zu treffen, ob es sich um einen Angriff oder um einen normalen Vorgang handelt.

Ansätze zur Erkennung

Zur Erkennung von Angriffen gibt es zwei grundlegende Ansätze, die in der Praxis oft kombiniert werden. Wie bei der Klassifizierung von Malware kann sowohl eine signaturbasierte als auch eine Anomalie-basierte Erkennung erfolgen. Siehe: Analysekonzepte von Angriffen. Wenn ein Vorgang bereits als maliziös identifiziert wurde, kann ein Angriffsmuster, eine Signatur abgeleitet werden. Dieses kann für eine signaturbasierte Erkennung eingesetzt werden und erlaubt eine Klassifizierung mit geringer false-positive-Rate. Erkennt ein IDS ein Angriffsmuster, kann also mit sehr hoher Sicherheit davon ausgegangen werden, dass es sich um einen tatsächlichen Angriff handelt. Nachteilig an dieser Methode ist die Anfälligkeit gegenüber veränderten und neuen Angriffen. Bereits eine leichte Änderung im Verhalten von Angreifern kann gegebenenfalls dazu führen, dass entsprechende Signaturen nicht mehr anschlagen und Angriffe unbemerkt bleiben. Neuartige Angriffsmethoden können aufgrund fehlender Signaturen prinzipbedingt nicht erkannt werden. Hier setzten Anomalie-basierte IDS an. Anomalie-basierte IDS verwenden oft Machine Learning oder andere dem Bereich der künstlichen Intelligenz zuzuordnende Verfahren ein und lernen den Normalzustand des Systems. Weicht ein Vorgang zu stark von diesem Status Quo ab, wird diese Anomalie als potenzieller Angriff eingestuft. Einerseits können damit auch neuartige oder veränderte Angriffe erkannt werden. Andererseits ist die False-Positive-Rate deutlich höher als bei signaturbasierten Verfahren, da auch gutartiges Verhalten als Angriff interpretiert werden, wenn dieses zu stark von dem vorher erlernten Normalverhalten abweicht. Ein wesentlicher Parameter, der für den praktischen Einsatz von Anomalie-basierter Erkennung fortlaufend analysiert und angepasst werden muss, ist daher der Threshold. Hierbei handelt es sich um einen Grenzwert, bis zu dem vom Normalfall abgewichen werden darf, bevor eine Einstufung als Angriff erfolgt. Wird dieser Wert zu niedrig eingestellt, steigt die False-Positive-Rate. Wird er jedoch zu freizügig eingestellt, werden Angriffe gegebenenfalls nicht mehr als solche erkannt. Selbstlernende Verfahren können auf Änderungen des Normalverhaltens reagieren und selbst den jeweiligen Threshold anpassen. Damit erlauben sie eine gewisse Flexibilität und können den Aufwand bei der Einstellung des Systems unterstützen. Allerdings laufen sie damit auch Gefahr, durch langfristig angelegte und stückweise Angriffe auf das IDS selbst durch die sorgfältige Manipulation der Lerndaten unterhalb der Erkennungsschwelle an Wirkung zu verlieren.

Maßnahmen bei Erkennung von Angriffen

Wenn ein IDS einen Angriff erkannt hat, können entsprechende Gegenmaßnahmen eingeleitet werden. Diese reichen von der Meldung in ein zentrales Sicherheits-Informations- und Event-System (SIEM) und der Benachrichtigung von Verantwortlichen über die aktive Änderung von Sicherheitseinstellungen – beispielsweise der Änderung von Firewall-Regeln oder Abtrennung von Netzsegmenten – bis hin zur Abschaltung des IT-Systems.

„Different Seas, Different Phishes – Large-Scale Analysis of Phishing Simulations Across Different Industries“

„Privacy from 5 PM to 6 AM: Tracking and Transparency Mechanisms in the HbbTV Ecosystem“ „Smartphone-Apps Kontaktieren im Schnitt 25 Server und durchqueren sechs Netzwerke“ „Integration einer Software Bill of Materials in die Backend-Entwicklung“

„Lehrbuch Cyber-Sicherheit“

„Übungsaufgaben und Ergebnisse zu Kapitel 5: Identifikation und Authentifikation“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Vorlesungen zum Lehrbuch Cyber-Sicherheit“

„Bedrohungslage und Sicherheitsprinzipien für souveräne Datenräume“ „Souveräne Datenräume als Treiber für Resilienz und KI-Innovationen“ „Aktuelle Cybersicherheitslage und Cyber-Sicherheitsstrategien“

„Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“

„Phishing“

„Cyber-Sicherheit“ „Cyber-Sicherheitsstrategie“ „künstlichen Intelligenz“ „Machine Learning“ „Angriffsfläche“ „Firewalls“ „Malware“

Zurück zur Übersicht

Summary Article Name Intrusion Detection Description Ein Intrusion Detection System (IDS) wird dazu eingesetzt, um bei einem erfolgreichen Eindringen diesen Angriff zu erkennen, kritische Informationen zu sammeln und Notfallmaßnahmen einzuleiten. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo |