Sicher im InternetProf. Norbert Pohlmann(Institut für Internet-Sicherheit):, “Sicher im Internet”, lex:itec – Fachzeitschrift für Recht und Informationstechnologie, Verlag Burgstaller-Kolmhofer, Linz, 03/2010 Sicher im Internet – lex:itecUnsere Gesellschaft verändert sich mehr und mehr […] weitere Informationen |  |

Ein OpenID-Provider mit Proxy-Funktionalität für den nPAS. Feld, N. Pohlmann: “Ein OpenID-Provider mit Proxy-Funktionalität für den nPA”. In Proceedings der DACH Security Konferenz 2010 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Patrick Horster, Peter Schartner; syssec […] weitere Informationen |  |

Die Route als Ziel – IP-Datenverkehr messen und analysierenD. Petersen, N. Pohlmann, S. Schmidt: “Die Route als Ziel – IP-Datenverkehr messen und analysieren”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 08/2010 Berechnen lassen sich die komplexen Internet-Datenströme nicht. […] weitere Informationen |  |

Identifying Malware Behaviour in Statistical Network DataS. Bastke, M. Deml, N. Pohlmann, S. Schmidt:, “Identifying Malware Behaviour in Statistical Network Data”. In Working Notes for the 2010 AAAI Workshop on Intelligent Security (SecArt), Atlanta, USA 07/2010 weitere Informationen |

Trusted Computing für Voice over IPC. Rettinghausen, N. Pohlmann, A. Speier:, “Trusted Computing für Voice over IP, KES – Die Zeitschrift für Informations-Sicherheit, SecMedia Verlag, Juni 2010 weitere Informationen |

Gemeinsames Vorgehen für mehr Vertrauen in die ZukunftNorbert Pohlmann (Institut für Internet-Sicherheit):, “Gemeinsames Vorgehen für mehr Vertrauen in die Zukunft”. Im Jahresband 2010 “Gemeinsam für die digitale Gesellschaft”, Hrsg.: Initiative D21, Loeper Literaturverlag, Juni 2010 Unsere Gesellschaft […] weitere Informationen |  |

Detecting Gray in Black and WhiteC. Rossow, T. Czerwinski, C. Dietrich, N. Pohlmann:, “Detecting Gray in Black and White”. In Proceedings of the MIT Spam Conference, Boston, USA. March 2010 DNS based black- and whitelists […] weitere Informationen |  |

Next-Generation Patch-Management – Remediation, der Systemsanierer für ein sicheres NetzwerkM. Jungbauer, N. Pohlmann, M. Stein:, “Next-Generation Patch-Management – Remediation, der Systemsanierer für ein sicheres Netzwerk”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 3/2010 Nachrichten über Schadsoftware, Sicherheitslücken und neue Angriffsarten […] weitere Informationen |  |

Aufklärung muss sein! Mitarbeiter müssen die Gefahren des Internets kennen, sonst schaden sie der eigenen FirmaNorbert Pohlmann (Institut für Internet-Sicherheit):, “Aufklärung muss sein! Mitarbeiter müssen die Gefahren des Internets kennen, sonst schaden sie der eigenen Firma”, Sicherheit + Management – Magazin für Safety und Security, […] weitere Informationen |

Gefahrenpotenzial visualisieren: Erfassen und Visualisierung des Malware-Aufkommens im World Wilde WebN. Pohlmann, A. Schnapp:, “Gefahrenpotenzial visualisieren: Erfassen und Visualisierung des Malware-Aufkommens im World Wilde Web”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 2/2010 Um Malware und Netzangriffe in Zukunft noch besser […] weitere Informationen |  |

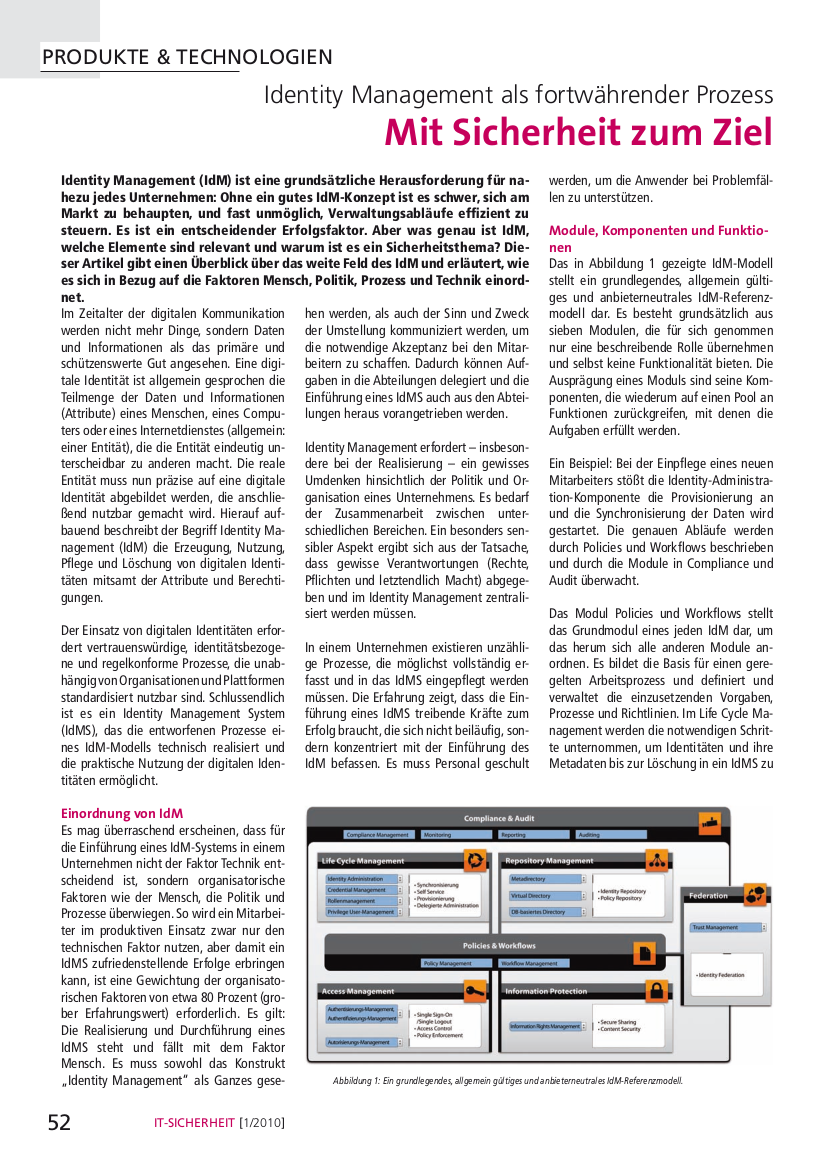

Identity Management als fortwährender ProzessO. Achten, S. Feld, N. Pohlmann:, “Identity Management als fortwährender Prozess”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 1/2010 Identity Management (IdM) oder Identity and Access Management (IAM) ist eine grundsätzliche […] weitere Informationen |  |

Es werden neue, innovative Sicherheitslösungen kommenNorbert Pohlmann (Institut für Internet-Sicherheit):, “Es werden neue, innovative Sicherheitslösungen kommen”, Frankfurter Allgemeinen Zeitung – FAZ, Dienstag, 22. November 2009 Wir leben in einer vernetzten Wissens- und Informationsgesellschaft in der […] weitere Informationen |  |

FISHA-Projekt: Europäisches Informationsnetzwerk für Bürger und Mittelstand – Security-Ticker als zielgruppenorientierter NachrichtendienstM. Deml, N. Pohlmann:, “FISHA-Projekt: Europäisches Informationsnetzwerk für Bürger und Mittelstand – Security-Ticker als zielgruppenorientierter Nachrichtendienst”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 06/2009 weitere Informationen |

Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien-Erkennung und signaturbasierte Intrusion DetectionN. Pohlmann, S. Schmidt:, “Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien-Erkennung und signaturbasierte Intrusion Detection”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2009 Der Virtuelle IT-Sicherheitsberater – Künstliche […] weitere Informationen |  |

tNAC – trusted Network Access Control meets security platformM. Jungbauer, N. Pohlmann:, “tNAC – trusted Network Access Control meets security platform”, ENISA Quarterly Vol. 5, No. 3, September 2009 tNAC – trusted Network Access Control meets security platformCurrent […] weitere Informationen |  |

Die Gefahren des Microblogging-Dienstes Twitter – Zu Risiken und NebenwirkungenS. Pfautsch, C. Dietrich, S. Spooren, N. Pohlmann:, “Die Gefahren des Microblogging-Dienstes Twitter – Zu Risiken und Nebenwirkungen”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 09/2009 Kaum entstehen neue Dienste […] weitere Informationen |  |

Gefahren und Risiken bei Web 2.0S. Feld, N. Pohlmann, S. Spooren:, “Gefahren und Risiken bei Web 2.0”. Im Journal eCollaboration, Hrsg.: K. Riemer, S. Strahringer, HMD – Praxis der Wirtschaftsinformatik, dpunkt Verlag, Juni 2009 Web […] weitere Informationen |  |

Von der Perimeter-Sicherheit zum Enterprise-Rights-ManagementNorbert Pohlmann (Institut für Internet-Sicherheit):, “Von der Perimeter-Sicherheit zum Enterprise-Rights-Management”, KES – Kommunikations- und EDV-Sicherheit, SecMedia Verlag, 03/2009 Von der Perimeter Sicherheit zum Enterprise Rights Management Die Anforderungen an die […] weitere Informationen |  |

Kurányi wird entlassen?! – Patch-Management im Privat- und Unternehmensumfeld – Nutzen und Gefahren von Bugfix, Update, Patch und Co.S. Feld, M. Linnemann, N. Pohlmann:, “Kurányi wird entlassen?! – Patch-Management im Privat- und Unternehmensumfeld – Nutzen und Gefahren von Bugfix, Update, Patch und Co.”, IT-Sicherheit – Management und Praxis, […] weitere Informationen |  |

Verfügbarkeit und Notfallplanung mit Hilfe der VisualisierungN. Pohlmann, S. Spooren:, “Verfügbarkeit und Notfallplanung mit Hilfe der Visualisierung”. In Proceedings der DACH Security Konferenz 2009 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Patrick Horster, Peter Schartner; syssec […] weitere Informationen |  |