Anwendungen sicher ausführen mit Turaya – In SicherheitM. Linnemann, N. Pohlmann: “Anwendungen sicher ausführen mit Turaya – In Sicherheit”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 02/2008 Wegen geplanter Rechtebeschränkung auf Nutzerrechnern stieß das von Microsoft & […] weitere Informationen |  |

Sichere und qualitativ hochwertige Voice over IP AnwendungN. Pohlmann, C. Rettinghausen:, “Sichere und qualitativ hochwertige Voice over IP Anwendung”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 01/2008 Es ist der klare Trend zu erkennen, dass Voice over IP […] weitere Informationen |  |

Bin ich schon drin?! TNC: Network Access meets Trusted ComputingM. Jungbauer, M. Linnemann, N. Pohlmann:, “Bin ich schon drin?! TNC: Network Access meets Trusted Computing”, KES – Kommunikations- und EDV-Sicherheit, SecMedia Verlag, 01/2008 Mit dem Slogan „Bin ich schon […] weitere Informationen |  |

Anbieter, Produkte und Dienstleistungen – einfach findenN. Pohlmann, B. Schneider, S. Spooren:, “Anbieter, Produkte und Dienstleistungen – einfach finden”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 01/2008 Gefahren in Sachen IT-Sicherheit lauern überall. Unternehmen, Behörden und Privatanwender […] weitere Informationen |  |

Blockwerk – IP-Blacklists sinnvoll kombinierenC. Dietrich, N. Pohlmann, C. Rossow:, “Blockwerk – IP-Blacklists sinnvoll kombinieren”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 01/2008 Trotz eines Spam-Anteils jenseits der 90 Prozent funktionieren die Mailserver bei […] weitere Informationen |  |

Trusted Network Connect Vertrauenswürdige NetzwerkverbindungenM. Jungbauer, N. Pohlmann:, “Trusted Network Connect Vertrauenswürdige Netzwerkverbindungen”, in “Trusted Computing – Ein Weg zu neuen IT-Sicherheitsarchitekturen”, Hrsg.: N. Pohlmann, H. Reimer; Vieweg-Verlag, Wiesbaden 2008 Die durch die Globalisierung […] weitere Informationen |  |

Mehr Vertrauenswürdigkeit für Anwendungen durch eine SicherheitsplattformN. Heibel, M. Linnemann, N. Pohlmann:, “Mehr Vertrauenswürdigkeit für Anwendungen durch eine Sicherheitsplattform”, in “Trusted Computing – Ein Weg zu neuen IT-Sicherheitsarchitekturen”, Hrsg.: N. Pohlmann, H. Reimer; Vieweg-Verlag, Wiesbaden 2008 […] weitere Informationen |  |

Trusted Computing – eine EinführungNorbert Pohlmann (Institut für Internet-Sicherheit), H. Reimer: “Trusted Computing – eine Einführung”, in “Trusted Computing – Ein Weg zu neuen IT-Sicherheitsarchitekturen”, Hrsg.: N. Pohlmann, H. Reimer; Vieweg-Verlag, Wiesbaden 2008 Angesichts […] weitere Informationen |  |

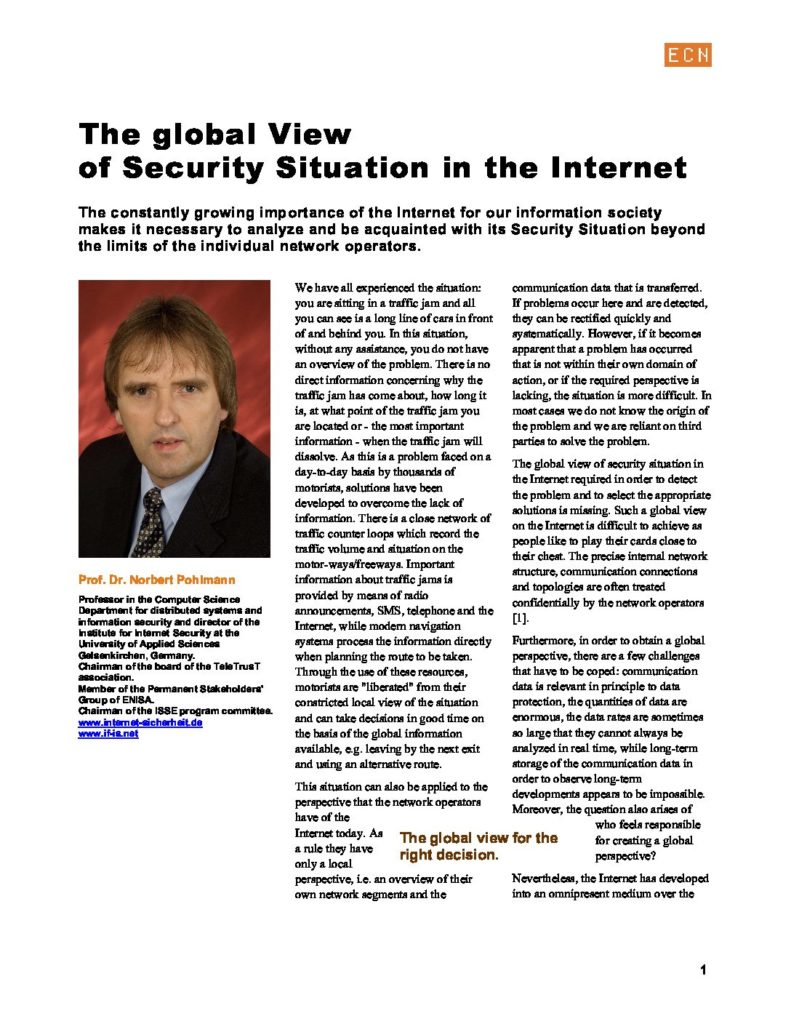

The global View of Security Situation in the InternetNorbert Pohlmann (Institut für Internet-Sicherheit):, “The global View of Security Situation in the Internet”, ECN – European CIIP Newsletter, Volume 3, Brüssel 12/2007 The constantly growing importance of the Internet […] weitere Informationen |  |

Sichere und effiziente Schutzmechanismen vor SpamC. Dietrich, N. Pohlmann:, “Sichere und effiziente Schutzmechanismen vor Spam”, SIGNAMIC – Das Magazin rund um die digitale Signatur, AuthentiDate, 12/2007 weitere Informationen |

Beweissicherheit in der medizinischen Dokumentation (II)Norbert Pohlmann (Institut für Internet-Sicherheit):, “Beweissicherheit in der medizinischen Dokumentation (II)”, IT-Sicherheit & Datenschutz, Supplement in DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, […] weitere Informationen |  |

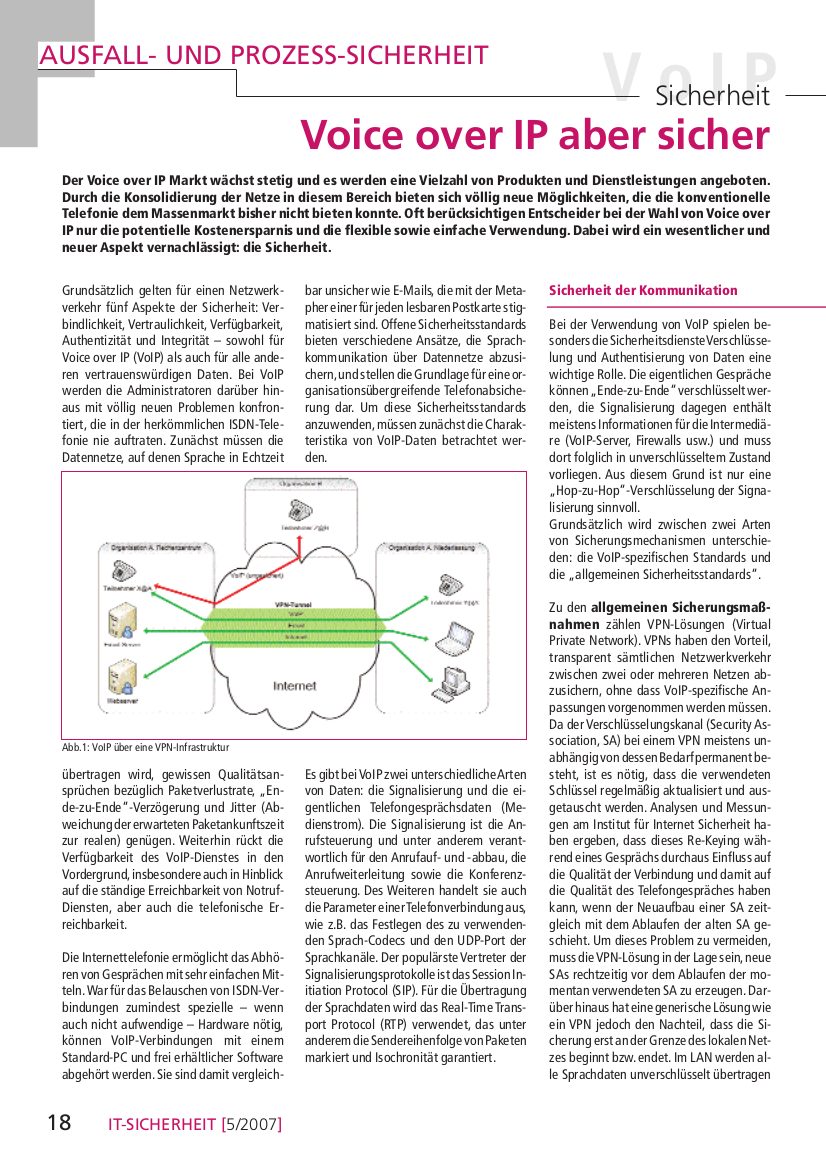

Voice over IP aber sicherP. Backs, N. Pohlmann:, “Voice over IP aber sicher”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2007 Der Voice over IP Markt wächst stetig und es werden eine Vielzahl von Produkten […] weitere Informationen |  |

An Airbag for the Operating System – A Pipedream?M. Linnemann, N. Pohlmann:, “An Airbag for the Operating System – A Pipedream?”, ENISA Quarterly Vol. 3, No. 3, July-Sept 2007 We have all become accustomed to fastening our seatbelt […] weitere Informationen |  |

Integrity Check of Remote Computer Systems – Trusted Network ConnectM. Jungbauer, N. Pohlmann:, “Integrity Check of Remote Computer Systems – Trusted Network Connect”. In Proceedings of the ISSE/SECURE 2007 – Securing Electronic Business Processes – Highlights of the Information […] weitere Informationen |  |

Analyse der E-Mail-Infrastruktur – HostzählungC. Dietrich, M. Niehues, N. Pohlmann: “Analyse der E-Mail-Infrastruktur – Hostzählung”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 10/2007 Herkunft und Historie ihrer IP-Adresse spielen eine entscheidende Rolle beim Einschätzen […] weitere Informationen |  |

Beweissicherheit in der medizinischen Dokumentation (I)Norbert Pohlmann (Institut für Internet-Sicherheit):, “Beweissicherheit in der medizinischen Dokumentation (I)”, IT-Sicherheit & Datenschutz, Supplement in DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, […] weitere Informationen |  |

Trusted Computing: ein Airbag für das Betriebssystem?M. Linnemann, N. Pohlmann: “Trusted Computing: ein Airbag für das Betriebssystem?”, IT-Sicherheit & Datenschutz, Supplement in DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, […] weitere Informationen |  |

Trusted Computing – Mit einem höheren Level an Vertrauenswürdigkeit in die mobile ZukunftM. Hesse, M. Jungbauer, N. Pohlmann:, “Trusted Computing – Mit einem höheren Level an Vertrauenswürdigkeit in die mobile Zukunft”, KES – Special Mobile Security, SecMedia Verlag, 07/2007 Weitere Informationen zum […] weitere Informationen |

Integritätsprüfung von entfernten RechnersystemenM. Jungbauer, N. Pohlmann: “Integritätsprüfung von entfernten Rechnersystemen”. In Proceedings der DACH Security Konferenz 2007, Hrsg.: Patrick Horster, syssec Verlag, 2007 Weitere Informationen zum Thema “Trusted Computing”: Artikel: „Eine Diskussion […] weitere Informationen |

T.I.S.P. – das erste europäische Zertifikat für SicherheitsexpertenNorbert Pohlmann (Institut für Internet-Sicherheit):, “T.I.S.P. – das erste europäische Zertifikat für Sicherheitsexperten”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 03/2007 Informationssicherheit ist heute eine große Herausforderung sowohl in der Wirtschaft, […] weitere Informationen |  |