Supply Chain Angriff - Prof. Dr. Norbert Pohlmann

Supply Chain Angriff | |

| Was ist ein Supply Chain Angriff?

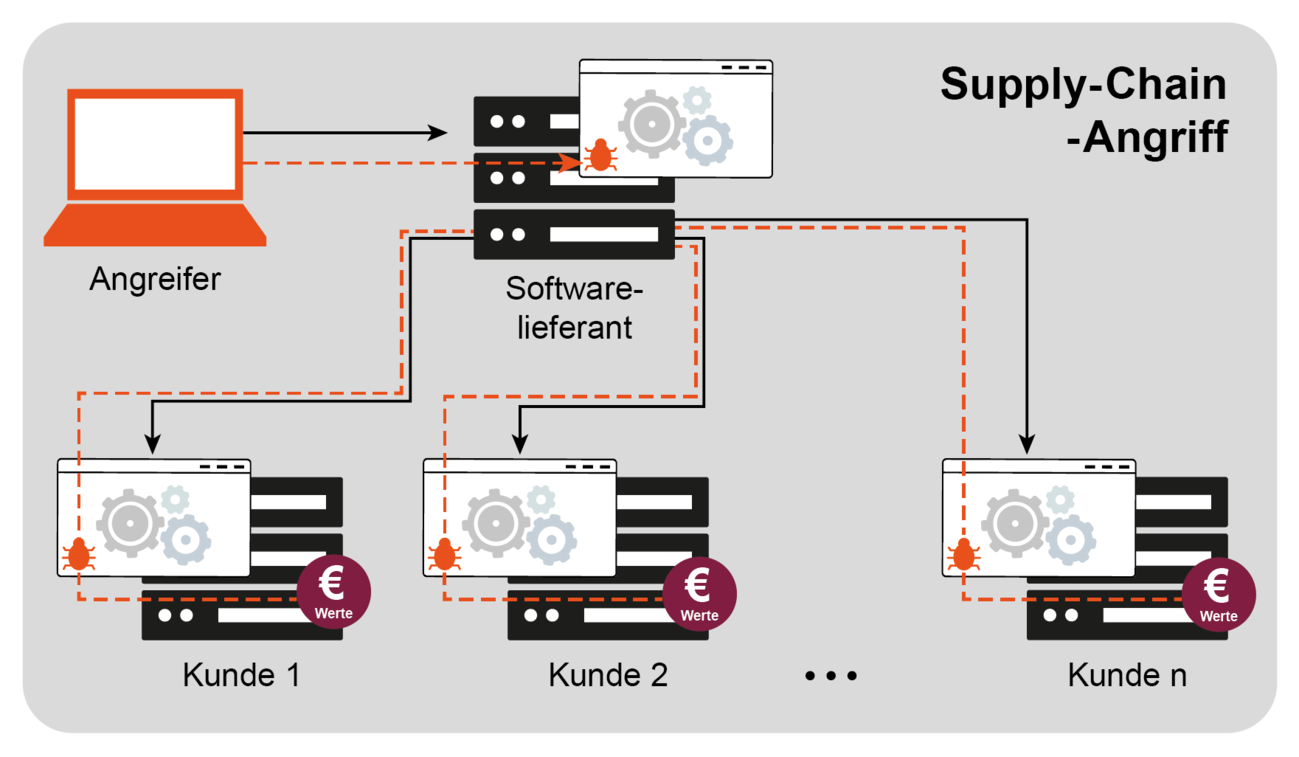

Der Begriff “Supply-Chain” (Lieferkette) beschreibt alle zugelieferten Dienste und Software, die zusammen die IT-Infrastruktur eines Unternehmens oder einen angebotenen Cloud- oder IT-Dienst eines Unternehmens bilden. Immer mehr Unternehmen binden Dienste und Software ein, um in der fortschreitenden Digitalisierung mithalten zu können.

Dieser Angriff wird in der Regel als Advanced Persistent Threat (APT), ein mehrstufiger Angriff auf die IT-Infrastruktur des Zulieferers, durchgeführt. Eine Voraussetzung für die weiteren Schritte des Supply Chain-Angriffes ist, dass dieser erfolgreiche Angriff auf den Zulieferer unbemerkt bleibt. Der Angriff muss auch an bestimmten Prozessstellen des Zulieferers umgesetzt werden, um sicherzustellen, dass das manipulierte Software-Update offiziell als Hersteller-Update digital signiert und somit als autorisierter Code von dem Unternehmen, das die Software nutzt, akzeptiert und eingespielt wird. Risiken durch die IT-Supply Chain (IT-Lieferkette)Die Risiken, die durch Supply Chain-Angriffen entstehen, sind in den letzten Jahren deutlich gestiegen. Cloud-Dienste sind besonders gefährdet, weil hier der größte Teil der Dienste und Software über Zulieferer eingekauft wird und die größte Abhängigkeit besteht. Die Zulieferer von Diensten und Software sowie die Unternehmen, die diese nutzen, müssen alles zu tun, um die IT-Sicherheit in der IT-Supply-Chain zu verbessern, um Risiken zu vermeiden.  Weitere Informationen zum Begriff “Supply Chain Angriff”:

„Angriffe auf die Künstliche Intelligenz“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Cyber Security – 10 aktuelle Problemfelder“ „Social Media Scraper im Einsatz“ „Cybersicherheit auf Plattormen“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name Supply Chain Angriff Description Bei einem Supply Chain-Angriff wird ein zugelieferter Dienst oder Software eines Lieferanten / Drittanbieter, der bei einer einem Unternehmen in Einsatz ist, für einen indirekten Angriff verwendet. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |