Practical Deployment of Biometrics and IT SecurityNorbert Pohlmann (Institut für Internet-Sicherheit):,“Practical Deployment of Biometrics and IT Security”,Information Security Management;Mita Devi, ICFAI University Press,India 2005 Practical Deployment of Biometrics and IT SecurityNew technologies such as Biometrics, are, […] weitere Informationen |  |

Spam auf dem Rückmarsch?C. Dietrich, N. Pohlmann: “Spam auf dem Rückmarsch?”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 04/2005 Der E-Mail Dienst ist einer der am weitesten verbreiteten und meist genutzten Dienste des Internets […] weitere Informationen |  |

Vertrauenswürdiges ChattenK. Meynert, N. Pohlmann:“Vertrauenswürdiges Chatten”,IT-Sicherheit – Management und Praxis,DATAKONTEXT-Fachverlag,03/2005 Der Chat ist als Medium für die Echtzeitkommunikation im Internet vielfältig einsetzbar und weit verbreitet. Die Teilnehmer eines Chats haben die […] weitere Informationen |  |

Security for Future Service in Next Generation NetworksNorbert Pohlmann (Institut für Internet-Sicherheit):,“Security for Future Service in Next Generation Networks”,Telekommunikation Aktuell,Verlag für Wissenschaft und Leben,03/04 2005 Security for Future Service in Next Generation NetworksComputer, das Internet und weitere […] weitere Informationen |  |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen (II)N. Pohlmann: Institut für Internet-Sicherheit -if(is)“Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 01/2005 Wirtschaftlichkeitsbetrachtung IT-SicherheitsmechanismenIT-Schutzmaßnahmen sind kein Selbstzweck. Mit Hilfe von IT- Schutzmaßnahmen kann das Risiko bei der […] weitere Informationen |  |

Mail-Verlässlichkeit – Verbreitung und EvaluationC. Dietrich, N. Pohlmann:,“Mail-Verlässlichkeit – Verbreitung und Evaluation”.In Proceedings der DACH Security Konferenz 2005,Hrsg.: Patrick Horster,syssec Verlag,2005 Mail-Verlässlichkeit – Verbreitung und EvaluationDer Internet-Dienst E-Mail ist einer der am weitesten verbreiteten […] weitere Informationen |  |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 3 – Return on Security InvestmentN. Pohlmann: (Institut für Internet-Sicherheit)“Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 3 – Return on Security Investment”,Sicherheit + Management – Magazin für Safety und Security,GIT Verlag,12/2004 Hier finden Sie weitere Informationen zum […] weitere Informationen |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 2 – Was kostet IT-Sicherheit wirklich?N. Pohlmann: (Institut für Internet-Sicherheit)“Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 2 – Was kostet IT-Sicherheit wirklich?”,Sicherheit + Management – Magazin für Safety und Security,GIT Verlag,11/2004 Hier finden Sie weitere Informationen zum […] weitere Informationen |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 1 – IT-Investment braucht PlanungPohlmann: (Institut für Internet-Sicherheit)“Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 1 – IT-Investment braucht Planung”,Sicherheit + Management – Magazin für Safety und Security,GIT Verlag,10/2004 Hier finden Sie weitere Informationen zum Thema “Wirtschaftlichkeitsbetrachtung […] weitere Informationen |

Ein Kryptochip allein macht noch kein Trusted ComputingM. Hartmann,Norbert Pohlmann (Institut für Internet-Sicherheit):,“Ein Kryptochip allein macht noch kein Trusted Computing”,Computer-Zeitung Nr. 38,18. Sep. 2004 Ein Kryptochip allein macht noch kein Trusted ComputingUnternehmensweite Sicherheitskonzepte verfolgen Ziele auf unterschiedlichen […] weitere Informationen |  |

Web Service Security – XKMSD. Bär, A. Philipp, N. Pohlmann, “Web Service Security – XKMS”. In Proceedings of the ISSE 2004 – Securing Electronic Business Processes – Highlights of the Information Security Solutions Europe […] weitere Informationen |  |

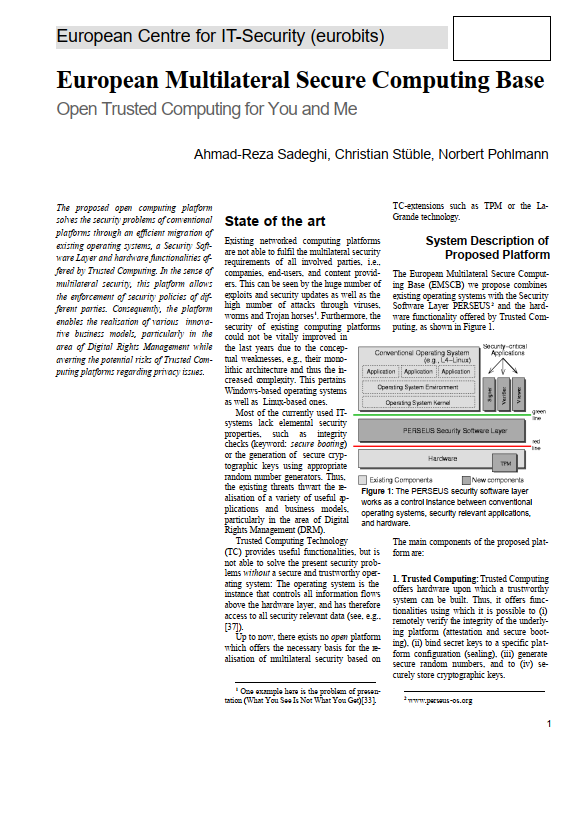

European Multilateral Secure Computing BaseNorbert Pohlmann (Institut für Internet-Sicherheit), A.-R. Sadeghi, C. Stüble: “European Multilateral Secure Computing Base”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 09/2004 The […] weitere Informationen |  |

Pareto-Prinzip für IT-SicherheitNorbert Pohlmann (Institut für Internet-Sicherheit):,“Pareto-Prinzip für IT-Sicherheit”,move modere verwaltung,Mai 2004 Pareto-Prinzip für IT-SicherheitIT-Schutzmaßnahmen sind kein Selbstzweck. Mit Hilfe von IT-Schutzmaßnahmen kann das Risiko bei der Nutzung von IT-System reduziert werden. […] weitere Informationen |  |

Web Service Security – XKMS (TrustPoint)D. Bär, A. Philipp, N. Pohlmann:,“Web Service Security – XKMS (TrustPoint)”.In Proceedings der Elektronische Geschäftsprozesse Konferenz,Hrsg.: Patrick Horster,syssec Verlag,2004 Web Service Security – XKMS (TrustPoint)Web-Services sind erwachsen geworden und haben […] weitere Informationen |  |

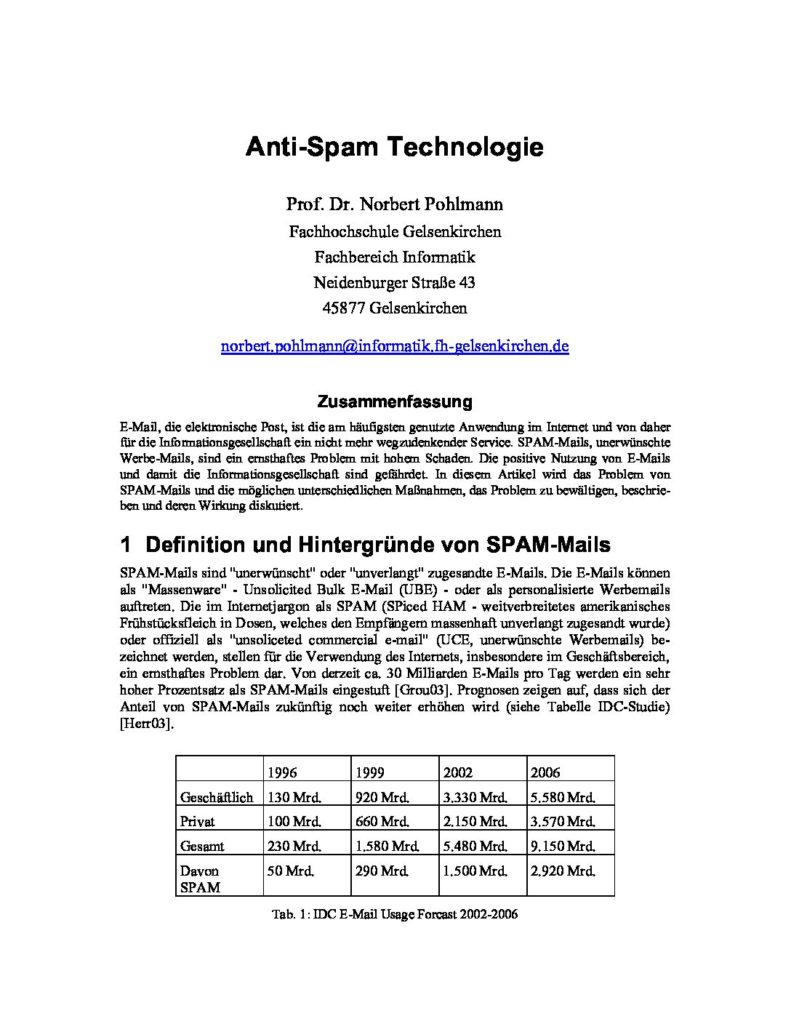

Anti-Spam TechnologieNorbert Pohlmann (Institut für Internet-Sicherheit):,“Anti-Spam Technologie”.In Proceedings der DACH Security Konferenz 2004,Hrsg.: Patrick Horster,syssec Verlag,2004 Anti-Spam Technologie gegen SpamE-Mail, die elektronische Post, ist die am häufigsten genutzte Anwendung im Internet […] weitere Informationen |  |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen –N. Pohlmann: (Institut für Internet-Sicherheit)“Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen”.In Proceedings der “DACH Security Konferenz 2003 – Bestandsaufnahme und Perspektiven”,Hrsg.: Patrick Horster,syssec Verlag,2003 IT-Schutzmaßnahmen sind kein Selbstzweck. Mit Hilfe von IT-Schutzmaßnahmen kann das […] weitere Informationen |  |

Kampf dem Müll – Unerwünschte Werbe-Mails sind ein ernstes volkswirtschaftliches ProblemNorbert Pohlmann (Institut für Internet-Sicherheit), “Kampf dem Müll – Unerwünschte Werbe-Mails sind ein ernstes volkswirtschaftliches Problem”, Frankfurter Allgemeinen Zeitung – FAZ, Dienstag, 21. Oktober 2003 Sie hat ihren Namen von […] weitere Informationen |  |

Die virtuelle PoststelleNorbert Pohlmann (Institut für Internet-Sicherheit), “Die virtuelle Poststelle”. In Proceedings des 8. BSI Kongress – IT-Sicherheit im verteilten Chaos, Hrsg.: Bundesamt für Sicherheit in der Informationstechnik, SecuMedia Verlag, 2003 Trotz […] weitere Informationen |  |

Integration biometrischer Anwendungen in SicherheitsinfrastrukturenNorbert Pohlmann(Institut für Internet-Sicherheit):, “Integration biometrischer Anwendungen in Sicherheitsinfrastrukturen”. In Proceedings der DACH Security Konferenz 2003 – Bestandsaufnahme und Perspektiven, Hrsg.: Patrick Horster, syssec Verlag, 2003 Für Organisationen und Unternehmen […] weitere Informationen |  |

Digitale Signatur im elektronischen MaterialzeugniswesenP. Laing, Norbert Pohlmann (Institut für Internet-Sicherheit):,“Digitale Signatur im elektronischen Materialzeugniswesen”.In Proceedings der DACH Security Konferenz 2003 – Bestandsaufnahme und Perspektiven,Hrsg.: Patrick Horster,syssec Verlag,2003 weitere Informationen |