Identity Provider zur Verifikation der vertrauenswürdigen digitalen IdentitätA. González Robles, N. Pohlmann:, “Identity Provider zur Verifikation der vertrauenswürdigen digitalen Identität”. In Proceedings der DACH Security 2014 Konferenz – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Peter Schartner, Peter […] weitere Informationen |  |

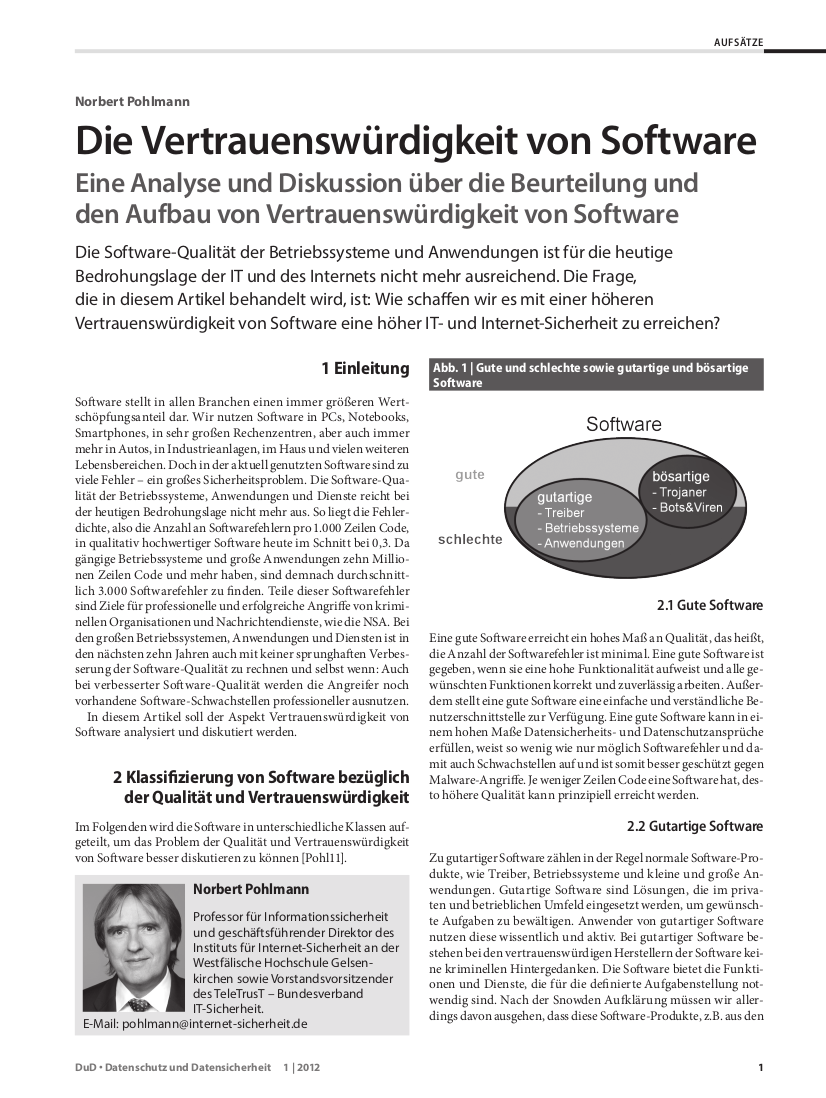

Die Vertrauenswürdigkeit von SoftwareNorbert Pohlmann (Institut für Internet-Sicherheit):, “Die Vertrauenswürdigkeit von Software”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 10/2014 Eine Analyse und Diskussion über die […] weitere Informationen |  |

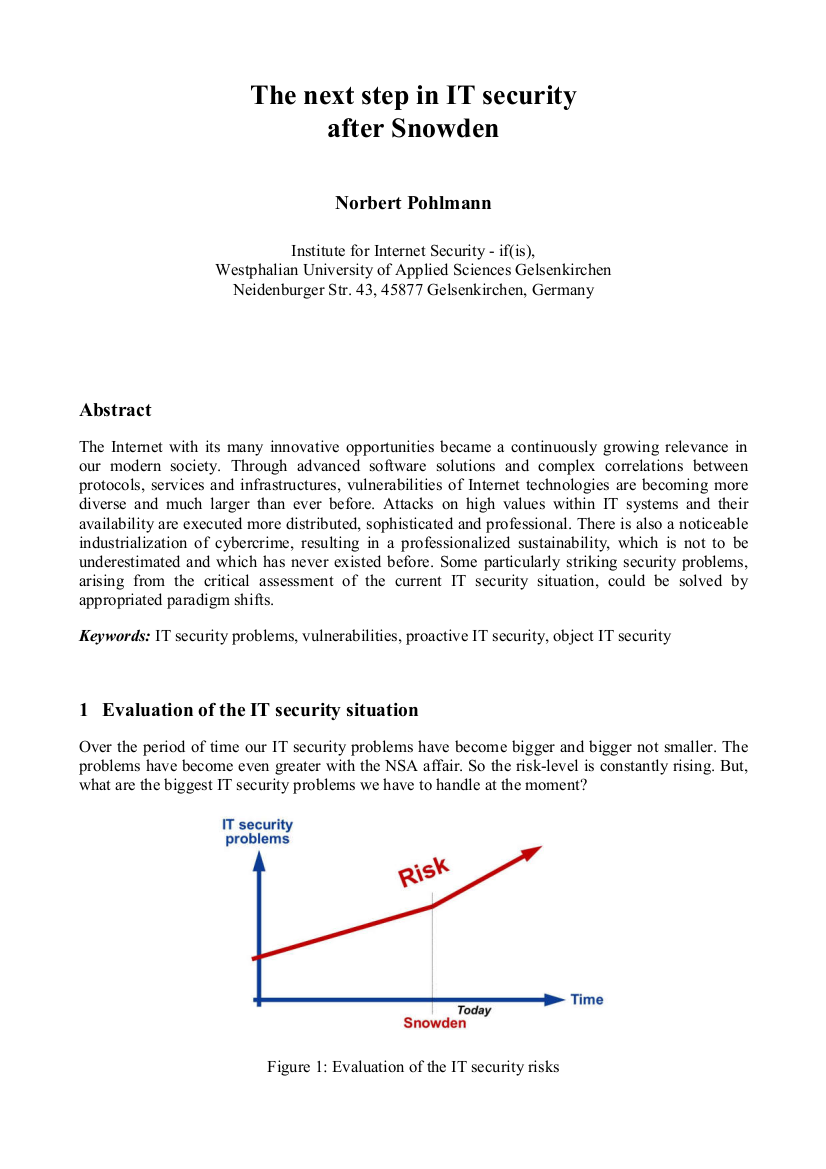

The next step in IT security after SnowdenNorbert Pohlmann (Institut für Internet-Sicherheit):, „The next step in IT security after Snowden“. In Proceedings „2nd International Communication Colloquium“, Ed.: C. Ruland, Shaker Verlag 2014 The Internet with its many […] weitere Informationen |  |

Hardware-Sicherheitsmodule zum Schutz von sicherheitsrelevanten InformationenNorbert Pohlmann (Institut für Internet-Sicherheit):, “Hardware-Sicherheitsmodule zum Schutz von sicherheitsrelevanten Informationen”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 10/2014 Hardware-Sicherheitsmodule Immer mehr sicherheitsrelevante […] weitere Informationen |  |

Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebanntD. Petersen, N. Pohlmann:, „Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebannt“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 4/2014 Die IT-Sicherheitsereignisse der jüngsten Vergangenheit haben weitreichen-de Auswirkungen – sowohl für […] weitere Informationen |  |

Sichere mobile Identifizierung und AuthentisierungA. González Robles, N. Pohlmann:, “Sichere mobile Identifizierung und Authentisierung”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 10/2014 Anbieter übergreifende vertrauenswürdige Nutzung der […] weitere Informationen |  |

IT-Sicherheitsherausforderungen im 21. JahrhundertNorbert Pohlmann (Institut für Internet-Sicherheit); „IT-Sicherheitsherausforderungen im 21. Jahrhundert“. Die Polizei – Fachzeitschrift für die öffentliche Sicherheit mit Beiträgen aus der Deutschen Hochschule der Polizei, Carl Heymanns Verlag Köln, 9/2014 […] weitere Informationen |  |

Aggregation of Network Protocol Data Near its SourceM. Fourne, K. Stegemann, D. Petersen, N. Pohlmann:, „Aggregation of Network Protocol Data Near its Source“. In Proceedings of the ICT-EurAsia 2014, Second IFIP TC5/8 International Conference, ICT-EurAsia 2014, Bali, […] weitere Informationen |  |

Internet-Datenbrille Google Glass – Fluch oder Segen für die Menschheit?V. Mingue, N. Pohlmann:, „Internet-Datenbrille Google Glass – Fluch oder Segen für die Menschheit?“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 3/2014 Der Internet-Konzern Google rückt wieder in den Mittelpunkt technischer […] weitere Informationen |  |

Netzwerksicherheit in der GebäudeautomationNorbert Pohlmann(Institut für Internet-Sicherheit):, „Netzwerksicherheit in der Gebäudeautomation“, Magazin Loytec Express, Wien 05/2014 Das Internet mit seinen vielfältigen und innovativen Möglichkeiten hat eine hohe Relevanz in unserer modernen Gesellschaft erreicht, […] weitere Informationen |  |

Chancen und Risiken mit Industrie 4.0 – Paarung von IT und Fertigung mischt Karten auf beiden Feldern neuC. Nordlohne, N. Pohlmann:, „Chancen und Risiken mit Industrie 4.0 – Paarung von IT und Fertigung mischt Karten auf beiden Feldern neu“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 2/2014 Deutschland […] weitere Informationen |  |

Wiederaufbau – Verschlüsselung als Mittel gegen die ÜberwachungD. Petersen, N. Pohlmann:, „Wiederaufbau – Verschlüsselung als Mittel gegen die Überwachung“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 05/2014 Nach dem Heartbleed-Desaster ist es nicht damit getan, alle Web-Passwörter […] weitere Informationen |  |

IT-Sicherheit bei intelligenten Schließsystemen – Smart versus Sicherheit?F. Gaentzsch, N. Pohlmann:, „IT-Sicherheit bei intelligenten Schließsystemen – Smart versus Sicherheit?“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 1/2014 Intelligente Gebäudetechnik steht derzeit hoch im Kurs, verspricht sie doch ein […] weitere Informationen |  |

Das „Schengen-Routing“ zu Ende gedacht – DirektvermittlungN. Pohlmann, I. Siromaschenko, M. Sparenberg:, „Das „Schengen-Routing“ zu Ende gedacht – Direktvermittlung“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 02/2014 Die Telekom hat als Antwort auf die NSA-Schnüffeleien ein […] weitere Informationen |  |

Schutz- und Frühwarnsysteme für mobile AnwendungenS. Barchnicki, D. Petersen, N. Pohlmann:, “Schutz- und Frühwarnsysteme für mobile Anwendungen”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 01/2014 Smart Mobile Devices […] weitere Informationen |  |

Kryptografie wird Währung – Bitcoin: Geldverkehr ohne BankenC. Kammler, N. Pohlmann:, „Kryptografie wird Währung – Bitcoin: Geldverkehr ohne Banken“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 6/2013 Das Internet hat bereits zahlreiche Bereiche des täglichen Lebens komplett umgekrempelt. […] weitere Informationen |  |

Draft of a Dynamic Malware Detection on Trustworthy EndpointsD. Bothe, C. Fein, N. Pohlmann, E. Reich, A. Speier:, “Draft of a Dynamic Malware Detection on Trustworthy Endpoints”. In Proceedings of the ISSE 2013 – Securing Electronic Business Processes […] weitere Informationen |  |

Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-SystemeN. Pohlmann, A. Speier:, “Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme”. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 5/2013 Trusted Computing (TC) ist eine seit ihrer Einführung kontrovers […] weitere Informationen |  |

Unter der Lupe – Langsam, aber sicher kommt IPv6 in GangD. Petersen, N. Pohlmann:, “Unter der Lupe – Langsam, aber sicher kommt IPv6 in Gang”. iX Kompakt – IPv6-Leitfaden, Ein Sonderhaft des Magazins für professionelle Informationstechnik, Heise-Verlag, 4/2013 Die weitaus […] weitere Informationen |  |

Anforderungen an IT-Systeme in kritischen Infrastrukturen – Gefahrenpotenzial intelligenter Stromnetze aus der Sicht der IT-SicherheitA. González Robles, N. Pohlmann, R. Riedel, T. Urban:, “Anforderungen an IT-Systeme in kritischen Infrastrukturen – Gefahrenpotenzial intelligenter Stromnetze aus der Sicht der IT-Sicherheit”. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, […] weitere Informationen |  |