Advanced Persistent Threat (APT) - Prof. Dr. Norbert Pohlmann

Advanced Persistent Threat (APT) | |

| Inhaltsverzeichnis Was ist ein Advanced Persistent Threat (APT)?

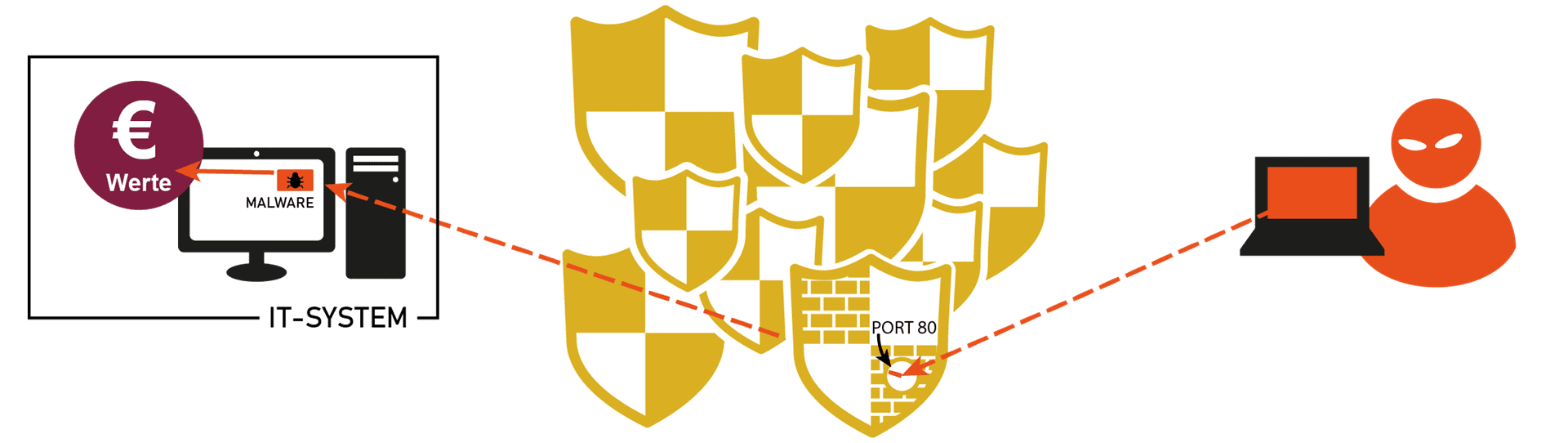

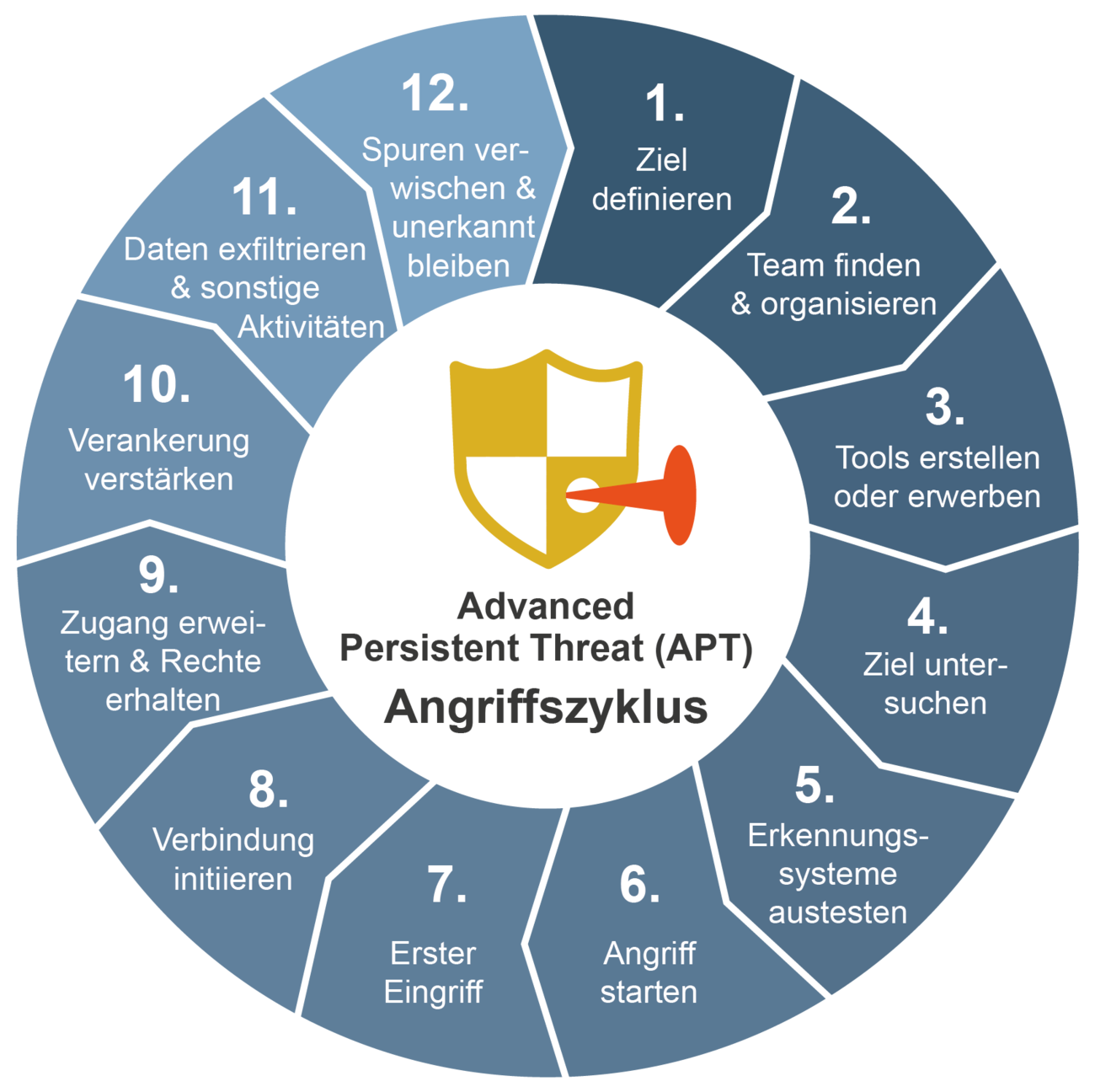

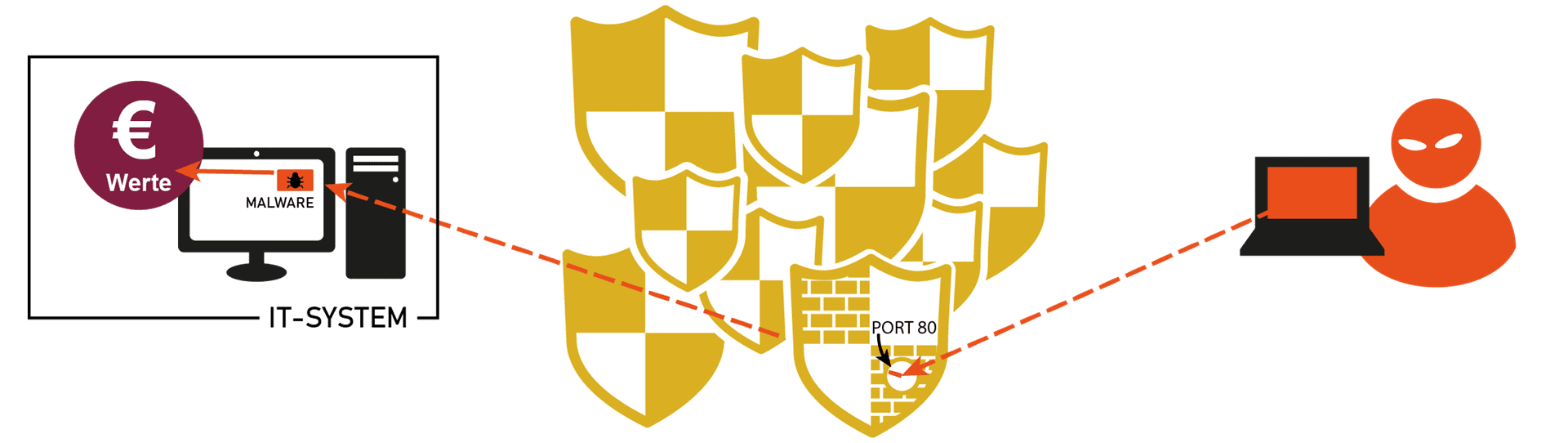

Großer Aufwand, lange unentdeckt sowie ein erheblicher SchadenDabei nimmt der erfahrende Angreifer einen großen Aufwand auf sich (Advanced), um erfolgreich auf ein Opfer-IT-System zuzugreifen und möglichst lange (Persistent) unentdeckt zu bleiben. So kann er über einen längeren Zeitraum Informationen ausspähen oder Schaden anrichten. APT sind vor allem durch intelligente Malware wie Stuxnet und Flame bekannt geworden.  Beipiele von Advanced Persistent Threat (APT) Angriffe1.) Angriff auf ein Unternehmen 2.) Angriff auf einen Steuerberater (Eine Geschichte)

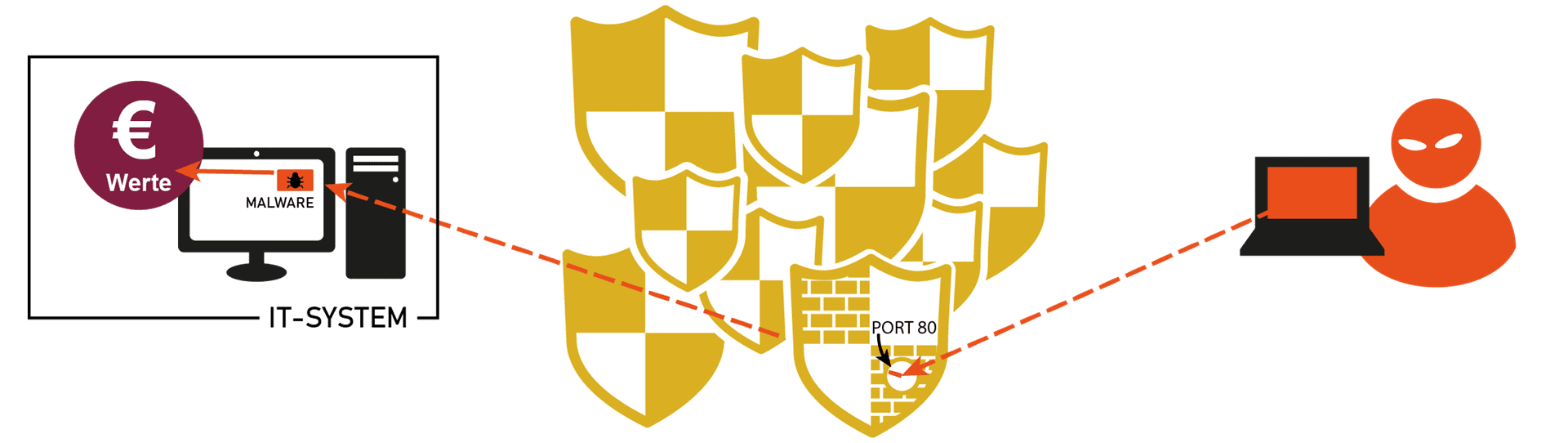

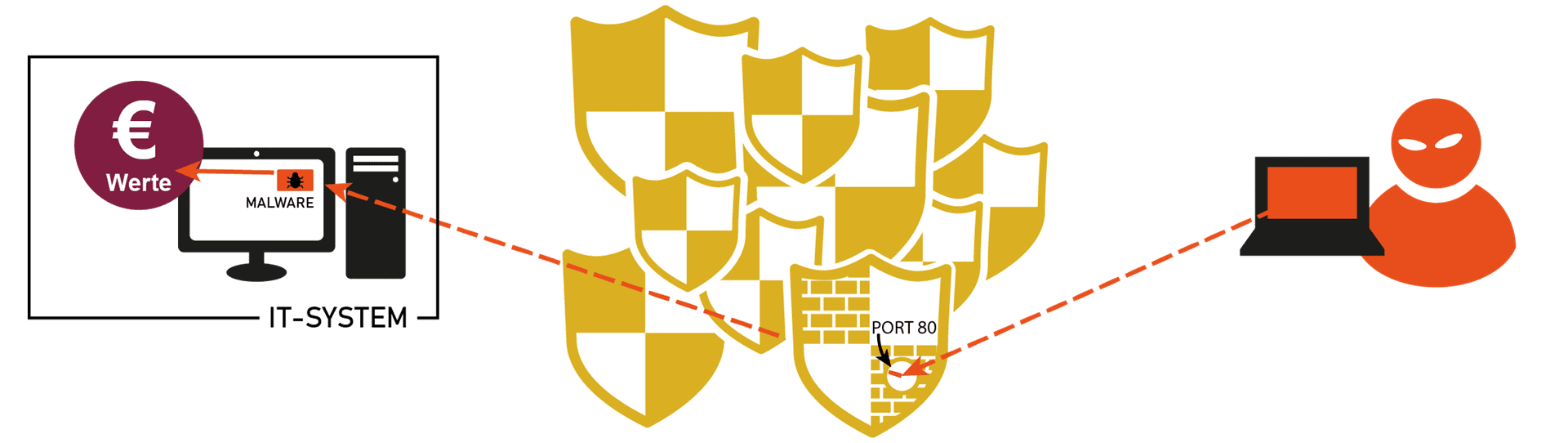

Der Angriffszyklus von Advanced Persistent Threats (APT)Ein Advanced Persistent Threat (APT) Angriff kann anhand eines Angriffszyklus beschrieben werden, in dem die komplexe Vorgehensweise dargestellt wird.  1. Ziel definieren Als erstes wird die Opfer-IT-Infrastruktur definiert und festgelegt, was mit dem Angriff erreicht werden soll und aus welchem Grund. Mithilfe des Angriffs ist es zum Beispiel möglich, die Geschäftszahlen eines Unternehmens über einen längeren Zeitraum zu beobachten oder eine Fertigung so zu manipulieren, dass die Qualität der Produkte schlechter wird, aber diese gerade noch durch die Qualitätskontrolle kommen. 2. Team finden und organisieren Für einen Advanced Persistent Threat (APT) macht es Sinn, ein Team aufzubauen, dass den Angriff gemeinsam durchführt. In Anhängigkeit, welche Opfer-IT-Infrastruktur angegriffen werden soll, werden meist unterschiedliche Kompetenzen benötigt – um Beispiel entsprechend für ein Opfer-IT-Infrastruktur das aus Standardsystemen besteht oder für spezielle Produktionssysteme. Bei Standard-Systemen können in der Regel viele Experten mit ihren Standard-Tools helfen. Bei Produktionssystemen ist es sinnvoll, dediziert Experten einzubinden, die darauf spezialisiert sind. 3. Tools erstellen oder erwerben Damit der Angriff erfolgreich umgesetzt werden kann, werden Angriffstools benötigt. Diese sind für Standardsysteme als Open Source erhältlich oder können käufliche erworben werden. Für spezielle Systeme müssen diese hingegen meist individuell erstellt oder die generellen Tools darauf angepasst werden. 4. Ziel untersuchen Um den Angriff vorzubereiten, ist es notwendig die Opfer-IT-Infrastruktur zu untersuchen. Dabei soll eruiert werden, welche Hard- und Software im Unternehmen eingesetzt wird. Im nächsten Schritt erfolgt die Suche dahingehend, ob es entsprechend dazu öffentlich bekannte Schwachstellen gibt, über die sich ein Angriff ermöglichen lässt. Mithilfe von Open Source Intelligence (OSINT) können weitere sicherheitsrelevante Informationen, die aus frei verfügbaren offenen Quellen gesammelt werden (z.B. Social Media- und Berufsnetzwerke, Nachrichten, Webseiten), zusammengetragen werden. Diese sind in der Regel sehr hilfreich für die Vorbereitung von Angriffen. Siehe Open Source Intelligence (OSINT) Weitere Möglichkeiten, an sicherheitsrelevante Informationen wie etwa Passwörter oder Schwachstellen zur Opfer-IT-Infrastruktur zu kommen, sind: 5. Erkennungssysteme austesten Um bei einem Angriff nicht entdeckt zu werden, macht es Sinn, als erstes zu testen, ob die Opfer-IT-Infrastruktur mit Erkennungssoftware arbeitet und wie diese umgangen werden kann. Dies ermöglicht zusätzlich die Suche nach weiteren Schwachstellen. 6. Angriff starten Wenn alle sicherheitsrelevanten Informationen vorhanden sind, kann der Angriff gestartet werden. Zum Beispiel mithilfe von Spear Phishing-E-Mails unerlaubt Malware auf dem Notebook des Adminstrators zu installieren. Auf dieser Basis kann im Weiteren mit den Rechten des Administrators auf die Opfer-IT-Infrastruktur zugegriffen werden. 7. Erster Eingriff Fall es gelungen ist, in die Opfer-IT-Infrastruktur einzudringen, beginnt die Orientierungsphase. Dabei werden alle IT-Systeme der Opfer-IT-Infrastruktur analysiert und nach dem eigentlichen Ziel gesucht. 8. Verbindung initialisieren Damit der Angriff weiter in Ruhe und langfristig umgesetzt werden kann, sollte eine Verbindung aus der Opfer-IT-Infrastruktur nach Außen zum Angriffsteam etabliert werden. Diese Verbindung wird für den Austausch von Daten und (Angriffs-)Tools genutzt werden. 9. Zugänge erweiterten, Rechte erhalten In dieser Phase sorgt das Team mit weiteren und speziellen Angriffstechniken dafür, zusätzliche Zugänge und dazu passende Administrationsrechte zu erhalten. 10. Verankerung verstärken Das Ziel ist, zunehmend mehr IT-Systeme der Opfer-IT-Infrastruktur unter Kontrolle zu bekommen, um damit lateral den Zugriff auf möglichst alle IT-System zu erhalten. Diese Phase dauert so lange, bis eine maximal notwendige Bewegungsfreiheit erreicht wurde. 11. Daten exfiltrieren, sonstige Aktivitäten Fall es bei einem Angriff um das Entwenden von Daten geht, können diese über die bestehende Verbindung aus der Opfer-IT-Infrastruktur versendet werden. Bei Ransomware-Angriffen ist es unter anderem möglich, zusätzlich die Verschlüsselung aller Daten umzusetzen. Beim Angriff auf Produktionssysteme könnten diese zum Beispiel manipuliert oder ausgeschaltet werden. 12. Spuren verwischen und unentdeckt bleiben Der Erfolg eines APT-Angriffs hängt davon ab, ob es gelingt, in der Opfer-IT-Infrastruktur verborgen zu bleiben. Um zu vermeiden, dass die angegriffene Organisation aus dem Angriff lernen kann, versuchen Angreifer alle Spuren zu beseitigen: Dazu gehört das Löschen von Inhalten in Logdateien, das Austragen der erlangten Rechte und so einiges mehr. Wenn dies erfolgreich durchgeführt wird, kann zum Beispiel das Entnehmen von Daten unentdeckt bleiben. Zudem ermöglicht dies den Angreifern zu einem späteren Zeitpunkt einen zweiten Zugriff mit den etablierten Angriffsmethoden sowie der arrivierten Vorgehensweisen durchzuführen. Weitere Informationen zum Begriff “Advanced Persistent Threat (APT)”:

„Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Daten gegen Diebstahl sichern“ „Plenty of Phish in the Sea: Analyzing Potential Pre-Attack Surface“ „Cyberwar“

„Sichtweisen auf die Cyber-Sicherheit“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Advanced Persistent Threat Description Bei einem Advanced Persistent Threat (APT) nimmt ein erfahrende Angreifer einen großen Aufwand auf sich (Advanced), um erfolgreich auf ein Opfer-IT-System zuzugreifen und möglichst lange (Persistent) unentdeckt zu bleiben. So kann er über einen längeren Zeitraum Informationen ausspähen oder Schaden anrichten. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |