Attack Surface Management - Prof. Dr. Norbert Pohlmann

Attack Surface Management | |

| Inhaltsverzeichnis Was ist ein Attack Surface Management?

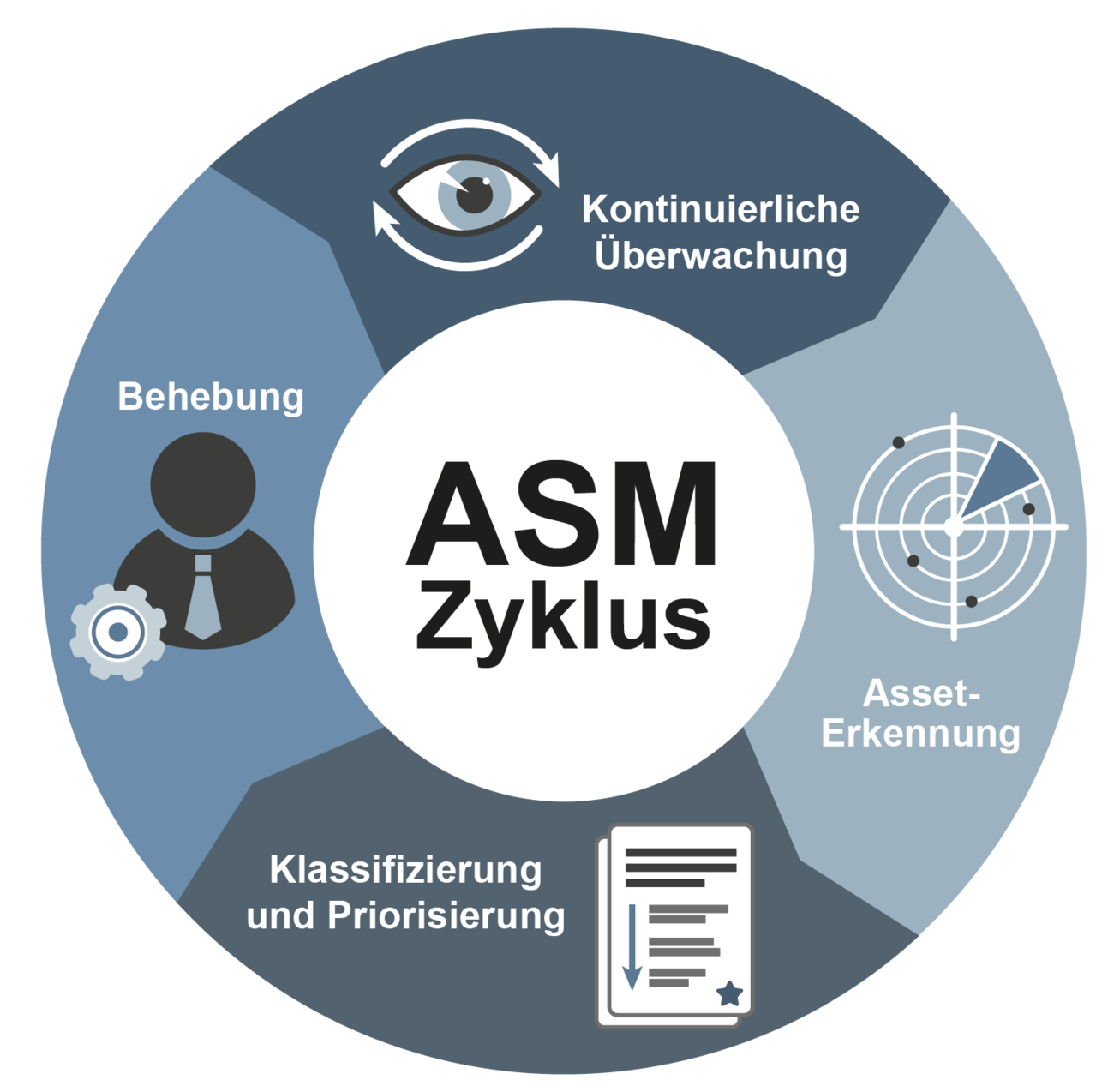

Ziel ist es, die Transparenz über die digitale Infrastruktur zu erhöhen, Angreifern die Ausnutzung von Schwachstellen zu erschweren und das Risiko von Cyberangriffen zu reduzieren. ASM ist somit ein wichtiger Bestandteil eines nachhaltigen Sicherheitskonzepts und bietet zusätzlich zu klassischen IT-Sicherheitsmaßnahmen wie Penetration Tests oder Vulnerability Management den Vorteil, in der sich wandelnden IT-Landschaft eines Unternehmens, auf immer neue Risiken reagieren zu können. Während Penetrationstests insbesondere in der Entwicklungsphase äußerst vorteilhaft sind, bieten sie in der Betriebsphase lediglich eine Momentaufnahme der Angriffsfläche. Das Attack Surface Management (ASM) hingegen ermöglicht eine kontinuierliche Überwachung – 365 Tage im Jahr. Kernprozesse von Attack Surface ManagementAsset-Erkennung (Discovery): Ein aktuelles Inventar aller vorhandenen internen und externen digitalen Assets, die von einem externen Angreifer ausnutzbar sind, wird erstellt. Zu den Assets zählen z. B. IP-Adressen, Domains, Cloud-Dienste, Webanwendungen, mobile Anwendungen aber auch „Shadow IT“, also IT-Systeme, die sich außerhalb der offiziellen Verwaltung im Netzwerk eines Unternehmens befinden. In der Regel erfolgt die Asset-Erkennung dabei durch automatisierte Abgleiche öffentlicher sowie interner Quellen, entweder durch passives Abhören des Netzwerkverkehrs oder durch aktive Scans, bei denen direkt mit dem IT-System interagiert wird. Bei aktiven Scans werden zusätzlich gezielt externe Datenbanken und Internetquellen abgefragt, um ein vollständigeres Bild der Angriffsfläche zu erhalten, etwa öffentlich zugängliche DNS- und WHOIS-Einträge, SSL-Zertifikatsdaten, Clouds/Service-Anbieter, Lieferanten-/Beschaffungsdaten sowie öffentlich zugängliche Konfigurations- und Inventarlisten. Nachdem die IT-Landschaft eines Unternehmens vollständig identifiziert ist, werden Assets kategorisiert und miteinander korreliert um besonders gefährdete, zusammenhängende Strukturen zu finden, die ein Angreifer durch das gezielte Ausnutzen einer Schwachstelle zu einem nachfolgenden Angriffspfad kombinieren könnte. Klassifizierung und Priorisierung: Gefundene Assets und ihre Schwachstellen werden nach Dringlichkeit und Kritikalität bewertet, um die Aufmerksamkeit zunächst auf die, für die Sicherheitslage des Unternehmens, relevantesten Risiken lenken zu können. Somit werden Sicherheitsmaßnahmen effizient auf die am höchsten priorisierten Schwachstellen konzentriert. Bei der Priorisierung spielt der CVSS-Wert, der jeder Schwachstelle zugeordnet wird, eine große Rolle. Dabei handelt es sich um einen international anerkannten Standard, mit dem die Schwere einer Sicherheitslücke bewertet wird. Damit dieser zustande kommt werden Faktoren wie die Art des betroffenen Systems, die Wahrscheinlichkeit eines Angriffs und die potenziellen Auswirkungen auf das Unternehmen miteinbezogen. Behebung (Remediation): Im nächsten Schritt folgen Maßnahmen zur Schließung von Sicherheitslücken und zur Behebung von Fehlkonfigurationen, um die Angriffsfläche zu verkleinern. Dabei werden Vorkehrungen, wie z. B. die Installation von Software-Updates, getroffen, um bekannte Schwachstellen zu schließen oder Konfigurationsanpassungen vorgenommen, um unsichere Systemeinstellungen oder Berechtigungen zu korrigieren. Ebenfalls können forensische Analysen und Incident-Response-Maßnahmen zum Einsatz kommen, um vergangene Sicherheitsvorfälle zu untersuchen und aus ihnen Cyber-Sicherheitsmaßnahmen für die Zukunft abzuleiten. Kontinuierliche Überwachung: Hierbei gilt es durch eine ständige Überwachung des digitalen Fußabdrucks, neue Schwachstellen und Bedrohungen so frühzeitig wie möglich zu erkennen. Da sich die IT-Umgebung innerhalb eines Unternehmens durch neu integrierte IT-Systeme, Updates oder Konfigurationsänderungen ständig wandelt, verändert sich auch die Bedrohungslage, da neu entdeckte Exploits jederzeit zu IT-Sicherheitsrisiken führen können. Durch die Kombination automatisierter Scans und Monitoring-Tools, welche alle Assets regelmäßig überprüfen und den Gebrauch aktueller Informationslagen aus Threat-Intelligence-Feeds und Vulnerability-Datenbanken, lassen sich ungewöhnliche Aktivitäten, oder Anzeichen eines Angriffs schnell identifizieren.  Warum ist Attack Surface Management wichtig?Vergrößerung der Angriffsfläche: Durch die Zunahme von Cloud-Diensten, Remote-Arbeit und IoT-Geräten wächst der digitale Fußabdruck eines Unternehmens ständig an. Jede neue Anwendung erweitert die potenzielle Angriffsfläche, besonders in hochgradig digitalisierten, hybriden Arbeitsumgebungen. Gleichzeitig führen agile Entwicklungsmethoden und die steigende Anzahl an Anwendungen dazu, dass sich die Angriffsfläche mit nahezu jedem Sprint – in der Regel alle drei Monate – verändert. Neue Funktionen, Deployments und Integrationen bringen fortlaufend neue Assets und potenzielle Schwachstellen hervor, was eine kontinuierliche und automatisierte Erkennung nötig macht. Risikoreduzierung: Plattformübergreifende Identifizierung und Behebung von Schwachstellen verhindert, dass Angreifer unbemerkt in IT-Systeme eindringen und Schaden anrichten. Schwachstellen wie veraltete Software, fehlerhafte Konfigurationen oder ungeschützte Endpunkte werden durch ASM nicht nur erkannt, sondern auch nach ihrem Risiko priorisiert, sodass kritische Schwachstellen effizient an erster Stelle behoben werden können. Die Einbeziehung von Schwachstellen-Datenbanken gewährleistet dazu eine kontinuierliche Vergegenwärtigung der neusten Bedrohungen. Transparenz: ASM schafft einen vollständigen Überblick über die vorhandenen Assets eines Unternehmens, einschließlich Server, Anwendungen, Cloud-Dienste und Endgeräte. Der dabei entstehende Einblick in die digitale Infrastruktur hilft ebenfalls dabei versteckte “Shadow IT” (ungewollte oder vergessene Systeme) zu identifizieren und in die Cyber-Sicherheitsstrategie zu integrieren. Compliance Anforderungen: Unternehmen sind häufig dazu verpflichtet, strenge regulatorische Standards wie DSGVO, ISO 27001 oder PCI-DSS einzuhalten. Attack Surface Management unterstützt Unternehmen dabei, diese Anforderungen einzuhalten, indem es Schwachstellen behebt bevor sie zu Sicherheitsvorfällen führen und die dazugehörigen Sicherheitsmaßnahmen dokumentiert.  Abbildung: Attack Surface Management – © Copyright-Vermerk Arten und Strategien des Attack Surface ManagementsInternal und external Attack Surface Management (IASM und EASM): IASM konzentriert sich auf die Identifizierung von Risiken innerhalb der Unternehmensgrenzen. Es werden Netzwerke IT-Systeme geprüft, die hinter der Perimeter-Firewall liegen und nur aus dem internen Netz erreichbar sind. Das umfasst unter anderem die Prüfung von Berechtigungen und das Scannen interner IP-Ranges mitsamt allen Ports und Services. EASM fokussiert sich auf die Erkennung und Absicherung der extern zugänglichen digitalen Assets, die ein Unternehmen für Angreifer sichtbar macht. Sie wird über die öffentlichen, Ports und Endpunkte durchgeführt und beschäftigt sich mit allem, was ein Angreifer aus dem Internet erreichen und angreifen könnte. Aktives und passives Attack Surface Management: Beim aktiven ASM werden IT-Systeme gezielt durch Interaktionen mit dem Netzwerk, wie Port-Scans, Authentifizierungsversuche oder Schwachstellenprüfungen, getestet. Das passive ASM hingegen sammelt Informationen ohne direkte Beeinflussung des Zielsystems, z. B. durch Analyse dessen öffentlich zugänglichen Netzwerkverkehrs. Authentifiziertes und Nicht-Authentifiziertes Testen: Beim authentifizierten Scanning werden Zugangsdaten zu IT-Systemen eines Unternehmens verwendet, um interne Konfigurationen, Berechtigungen und dadurch versteckte Schwachstellen mit in die Analyse einbeziehen zu können. Das nicht-authentifizierte Scanning erfolgt aus der Perspektive eines externen Angreifers, der keine internen Zugriffsrechte besitzt. Black-Box, Grey-Box und White-Box-Testen: Beim Blackbox-Ansatz erfolgt die Analyse vollständig von außen, wobei das beobachtbare Verhalten der Anwendung analysiert wird. Es fehlt jegliche Kenntnis über die interne Struktur oder den Quellcode des Zielsystems. Beim Whitebox-Testen hingegen werden alle Zugriffsrechte genutzt, wodurch die Anwendung vollständig transparenter Perspektive betrachten werden kann. Durch die Analyse des Quellcodes, der Systemkonfigurationen und der internen Architektur, lassen sich Schwachstellen gezielt bis auf die Programmierebene zurückverfolgen. Der Greybox-Ansatz stellt eine Mischform beider Verfahren dar. Der Tester besitzt dabei eingeschränkte Zugangsdaten zum Zielsystem, um die tatsächliche Angriffsfläche unter den realistischen Bedingungen eines Angriffs abzubilden. Greybox-ASM wird häufig in praxisnahen Sicherheitstests verwendet. Kompatibilität der Strategien untereinander: Die verschiedenen Strategien des Attack Surface Management werden oft kombiniert, um ein Ziel weitläufig zu betrachten, wobei die Unterscheidung zwischen interner und externer Infrastruktur am grundlegendsten ist. Dabei schließen diese beiden Bereiche einander nicht grundlegend aus, so kann internes ASM z. B. genutzt werden, um IT-Systeme zu prüfen, die über unsichere Schnittstellen mit externen Komponenten kommunizieren. Es lassen sich jedoch nicht unbedingt alle Strategien auf sinnvolle Weise verbinden, da die gefragten Zielsysteme und Zugriffsrechte nicht immer dieselben sind. Ein passiver externer Scan lässt sich beispielsweise nicht mit einem authentifizierten Test kombinieren, da die Authentifizierung die Passivität verletzen würde. Im folgenden Diagramm wird versucht zu verbildlichen, welche Herangehensweisen miteinander kompatibel sind. Sich überlappende Fragmente signalisieren dabei eine Kompatibilität zwischen den dargestellten Testarten. Eine gestrichelte Linie zeigt auf, wenn sich eine Strategie nicht vollständig in einem internen oder externen Kontext ausführen lässt.  Weitere Informationen zum Begriff “Attack Surface Management”:

„Privacy from 5 PM to 6 AM: Tracking and Transparency Mechanisms in the HbbTV Ecosystem“ „Übungsaufgaben und Ergebnisse zu Kapitel 5: Identifikation und Authentifikation“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Cybernation – Gemeinsam für mehr IT-Sicherheit“ „IT-Sicherheit – Eine gemeinsame Herausforderung“ „Cybersecurity: Aktuelle Herausforderungen und strategische Handlungsfelder“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ „Cyber-Sicherheitsmechanismen“ „DSGVO“ Zurück zur Übersicht Summary  Article Name Attack Surface Management Description Attack Surface Management (ASM) ist der kontinuierliche Prozess der Erkennung, Priorisierung und Reduzierung der Cybersicherheitslücken in der gesamten IT-Infrastruktur eines Unternehmens. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |