Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA) - Prof. Dr. Norbert Pohlmann

Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA) | |

| Inhaltsverzeichnis Was ist eine Public Key-Infrastruktur (PKI)?

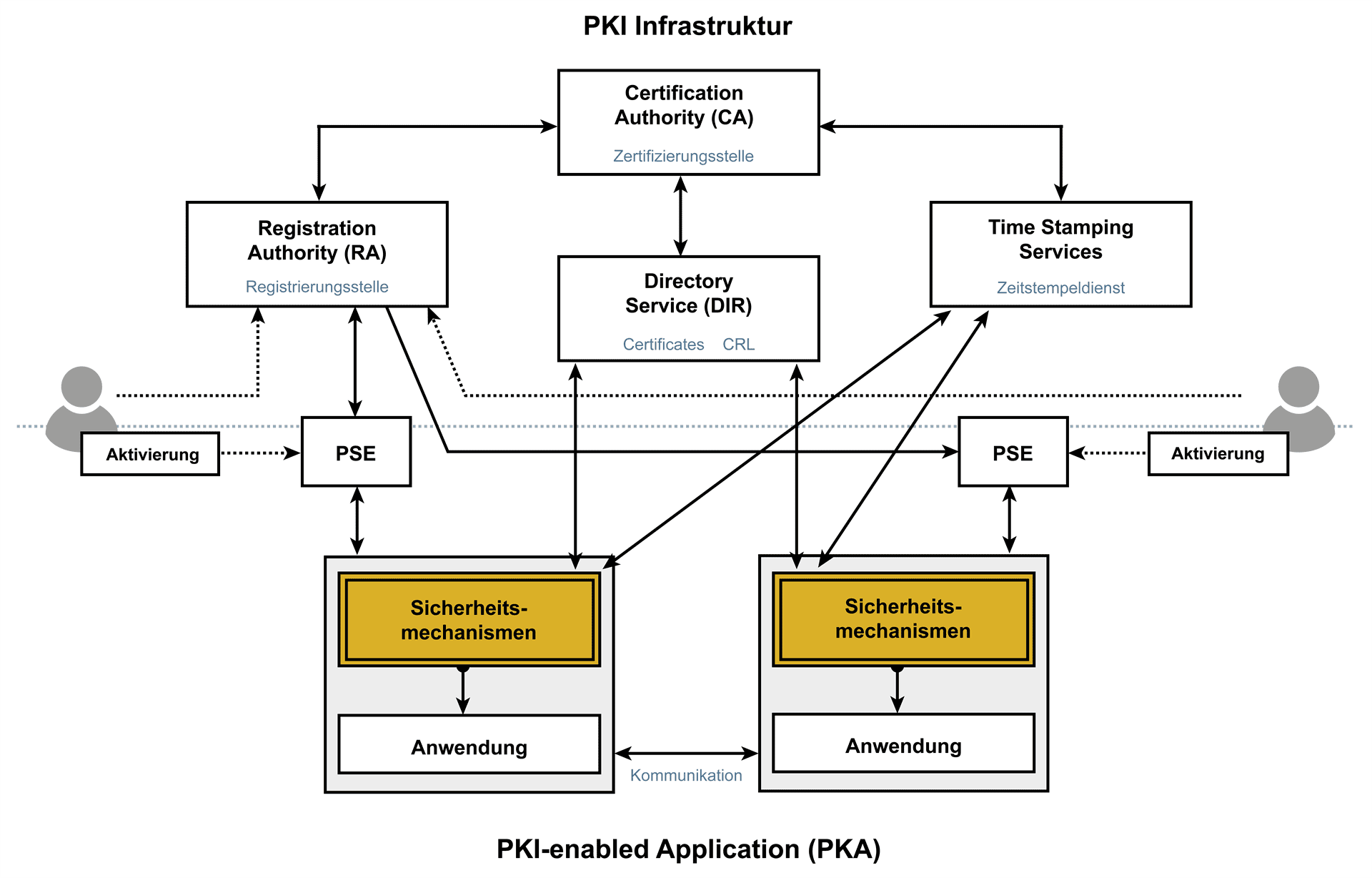

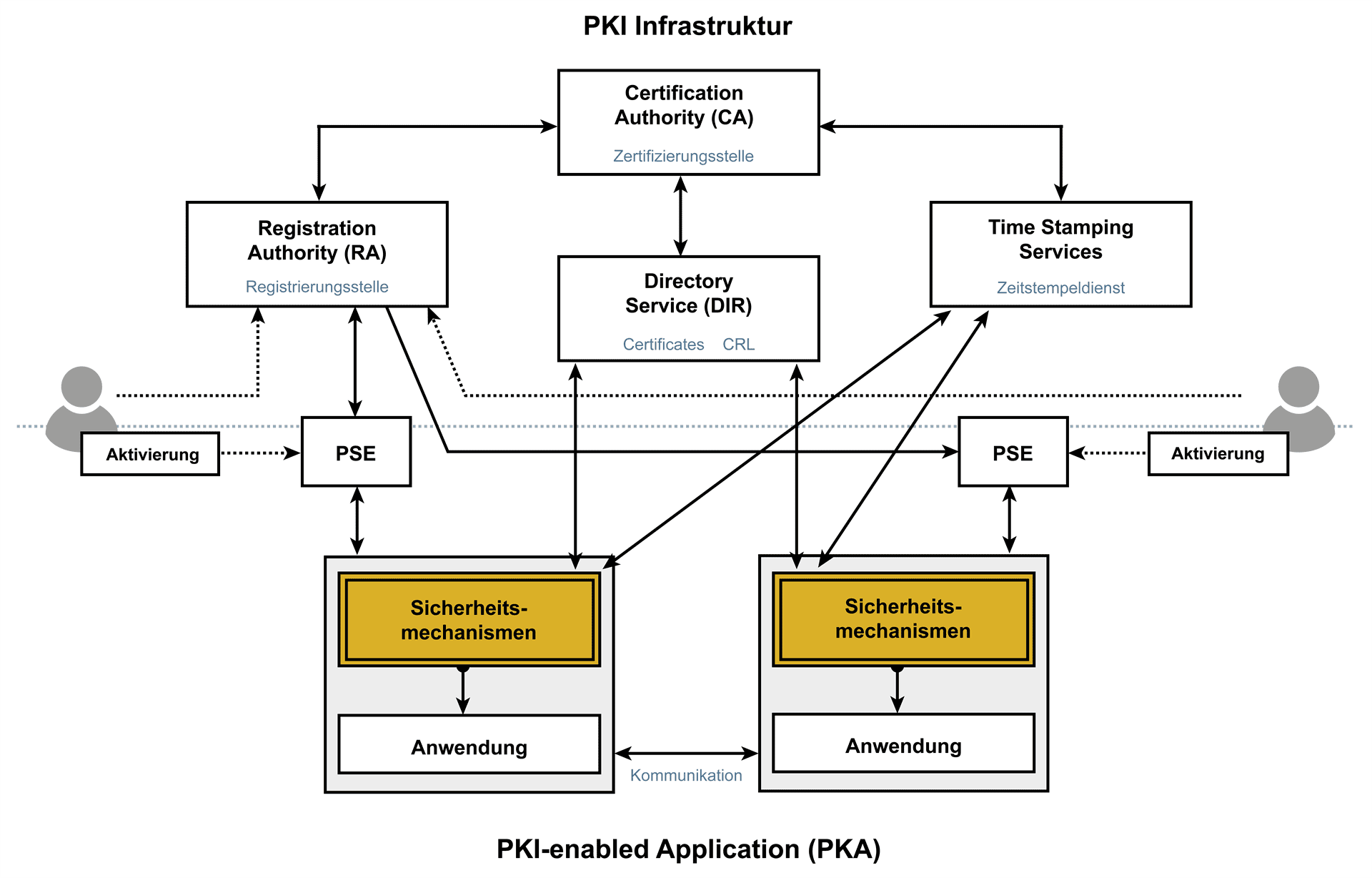

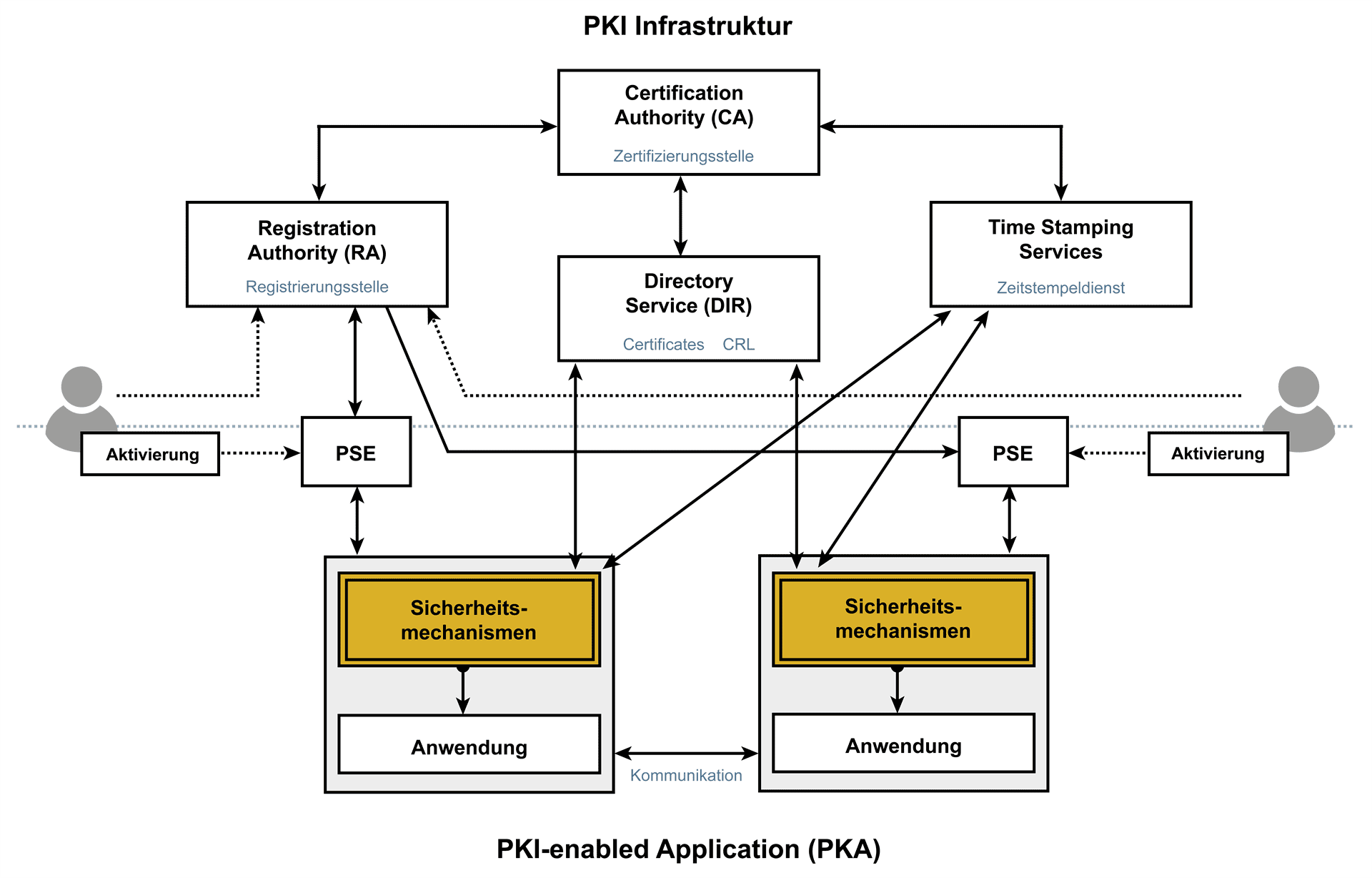

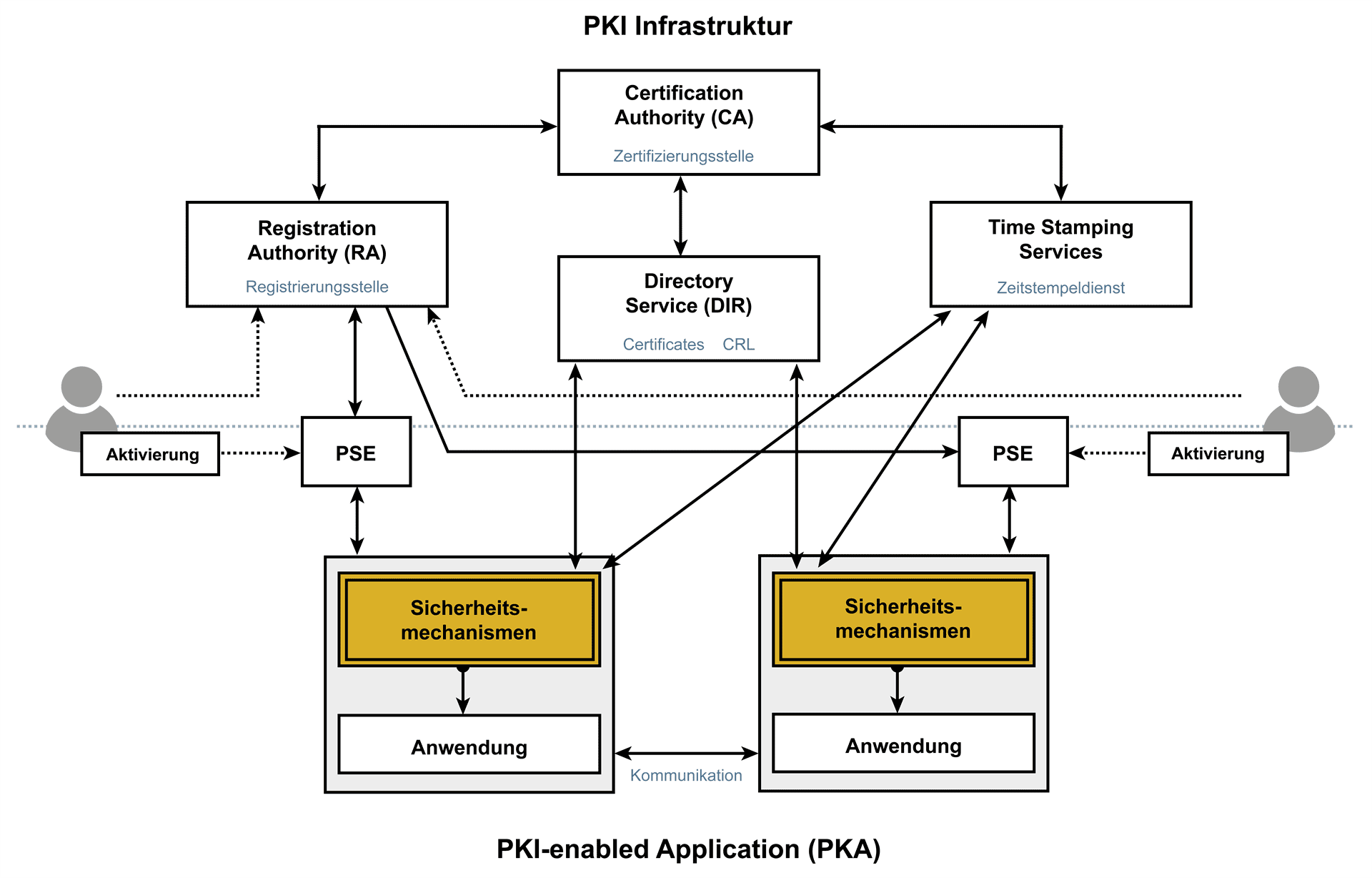

Public Key-Infrastrukturen bestehen aus Hardware, Software und einem abgestimmten Regelwerk, der Leitlinie. Diese definiert, nach welchen Sicherheitsregeln die Dienstleistungen um die Zertifikate erbracht werden. Dazu zählen das Betriebskonzept der PKI, die Nutzerrichtlinien sowie Organisations- und Arbeitsanweisungen. Im Allgemeinen ist es üblich, die Registrierung der Nutzer und die Zertifizierung der Schlüssel voneinander zu trennen und zum Teil auch an unterschiedlichen Orten vorzunehmen. Einsatz und AnwendungsformenEine PKI stellt zentrale Sicherheitsdienste beziehungsweise Vertrauensdienste zur Verfügung, schafft also die Voraussetzungen dafür, dass eine Anwendung dadurch vertrauenswürdig realisiert werden kann.  Funktionseinheiten und Dienste einer PKIRegistration Authority (RA)Die Registration Authority (RA) oder auch Registrierungsstelle kann als private oder öffentliche Einrichtung betrieben werden, das heißt, es kommen Berufsverbände, Unternehmen, Behörden und öffentliche Dienstanbieter infrage. Die Hauptaufgabe einer RA besteht darin, die Anträge auf Zertifizierung zu erfassen und die Identität der Antragsteller entsprechend der Leitlinie zu prüfen. Dies kann sehr einfach erfolgen, indem sie zum Beispiel um die Verifikation einer E-Mail-Adresse bittet, oder auch aufwendiger und sicherer, indem sie vom Antragsteller persönliches Erscheinen und die Vorlage des Ausweises verlangt. Weitere Möglichkeiten der Verifizierung von Nutzern sind die Nutzung der eID-Funktion des elektronischen Personalausweises oder mithilfe von VideoIdent-Verfahren. Die RA bildet die Schnittstelle zwischen dem PKI-Nutzer und der Certification Authority (CA), an die sie dessen Anträge weiterleitet. Certification Authority (CA)Die Certification Authority (CA) oder auch Zertifizierungsstelle vergibt eindeutige digitale Identitäten, erzeugt die Zertifikate und verwaltet für jeden Nutzer ein oder mehrere Schlüsselpaare mit den dazugehörigen Zertifikaten. Jedes von ihr erzeugte Zertifikat verbindet den öffentlichen Schlüssel des Nutzers mit dessen Namen und zusätzlichen Daten (Gültigkeitszeitraum, Seriennummer, eventuell weiteren Attributen). Die Certification Authority gibt die Zertifikate aus und verwaltet sie, damit die öffentlichen Schlüssel und Attribute der Nutzer (Position im Unternehmen, Ausbildungen, Kreditrahmen usw.) möglichst einfach verifiziert werden können. Directory Service (DIR)Zur Verwaltung der Zertifikate unterhält jede PKI einen Directory Service (DIR) oder auch Verzeichnisdienst. Hier werden die gültigen zertifizierten öffentlichen Schlüssel der Nutzer als Zertifikate veröffentlicht und sind damit für jeden, der die Inhalte überprüfen möchte, abrufbar. Certificate Revocation List (CRL)Zurückgezogene oder kompromittierte Schlüssel/Zertifikate hält der Verzeichnisdienst in einer Sperrliste oder auch Certificate Revocation List (CRL) zum Abruf bereit. Die Zertifikate haben zwar eine Lebensdauer, wenn aber innerhalb dieser Lebensdauer ein Problem auftritt, kann das Zertifikat in der Sperrliste aufgeführt werden. Daher sollte vor jeder Verifikation eines Zertifikats überprüft werden, ob dieses nicht gesperrt worden ist. Mittels des Online Certificate Status Protocols (OCSP) kann der Status eines Zertifikats durch Anfrage bei einer PKI einfach umgesetzt werden. Diese antwortet mit „good“, wenn das Zertifikat nicht gesperrt und mit „revoked“, wenn das Zertifikat gesperrt ist. Time Stamping ServiceEin Time Stamping Service oder auch Zeitstempeldienst dient dazu, gesicherte Zeitsignaturen gemäß der Leitlinie zu erstellen. Dabei wird ein Dokument oder eine Transaktion, zum Beispiel der Eingang einer E-Mail, mit der aktuellen Zeitangabe verknüpft und diese Gesamtinformation anschließend digital signiert. Mit dem Zeitstempeldienst kann dann zum Beispiel ein zu spät eingereichtes Angebot über E-Mail rechtssicher dokumentiert werden. Personal Security Environment (PSE)Das Personal Security Environment (PSE) ist die Sammlung aller sicherheitsrelevanten Daten eines Teilnehmers. Dazu gehören der geheime Schlüssel des Nutzers, der öffentliche Schlüssel der Zertifizierungsinstanz und eventuell auch die Zertifikate seiner Kommunikationspartner. Die folgenden Formen kann ein Personal Security Environment annehmen: Software, Smartcards, USB-Token, allgemeine Sicherheits-Module, SIM-Karte in Smartphones, TPM usw. PKI-enabled Application (PKA)Als PKI-enabled Application (PKA) wird eine Anwendung bezeichnet, die auf Grundlage der durch die PKI zur Verfügung gestellten Sicherheitsdienste (Zertifikate, Verzeichnisdienst, Zeitstempeldienst etc.), eine vertrauenswürdige Umsetzung ermöglicht. Eine PKA enthält selbst unterschiedliche Sicherheitsmechanismen (für Authentisierung, Verschlüsselung, Signatur usw.), mit denen Vertrauenswürdigkeit (Authentizität, Integrität, Verbindlichkeit, Einmaligkeit und Vertraulichkeit) erzielt wird.

Weitere Informationen zum Begriff “Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA)”:

„Biometrie: Netzwerk, öffne dich“ „Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-Jungel“ „Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Experten-Roundtable “EDGE: Cloud-Continuum oder Revolution?”“ „Smart Energy – Reale Gefährdung?“ „Technologische Souveränität in einer zunehmend komplexeren Welt-Wirtschaftslage“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name Public Key-Infrastrukturen (PKI) Description Public Key-Infrastrukturen (PKI) dienen der Erstellen und Verwalten von Zertifikaten mit öffentlichen Schlüsseln und weiteren Attributen über deren gesamten Lebenszyklus. Dabei kommt auch auf die Verifizierung der ursprünglichen Identität ihrer Inhaber an. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |