E-Mail Sicherheit - Prof. Dr. Norbert Pohlmann

E-Mail Sicherheit | |

| Inhaltsverzeichnis Was ist E-Mail Sicherheit?

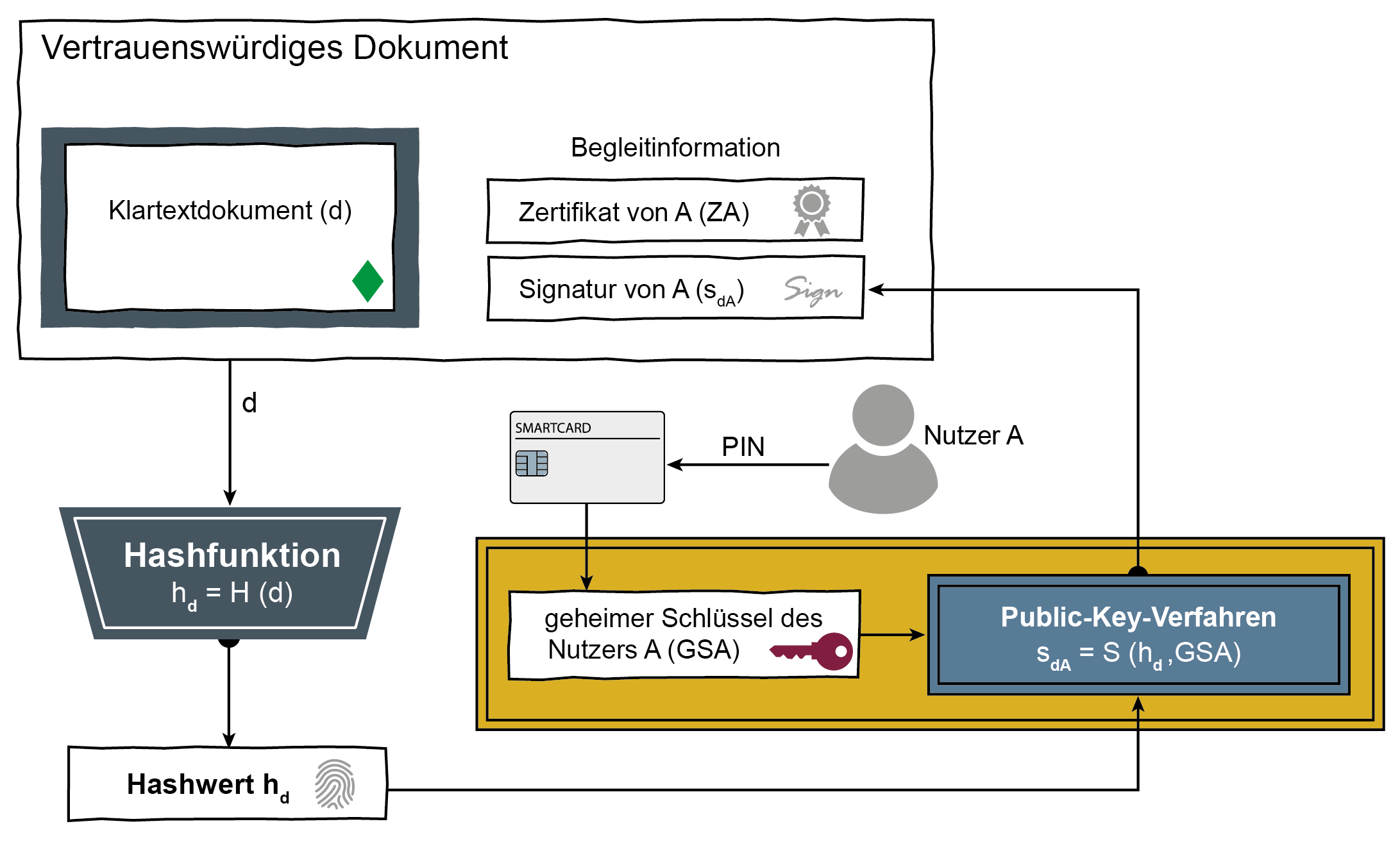

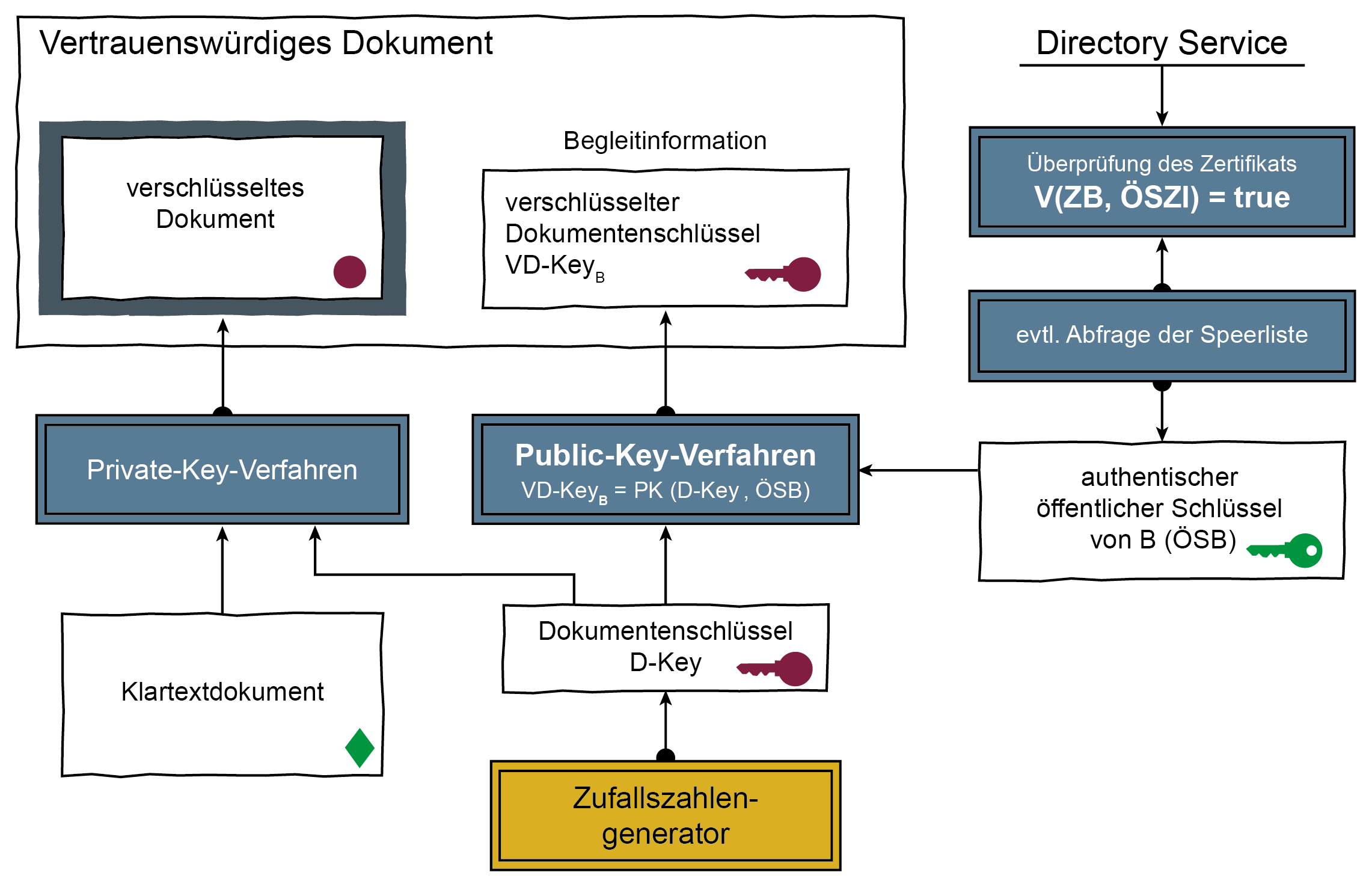

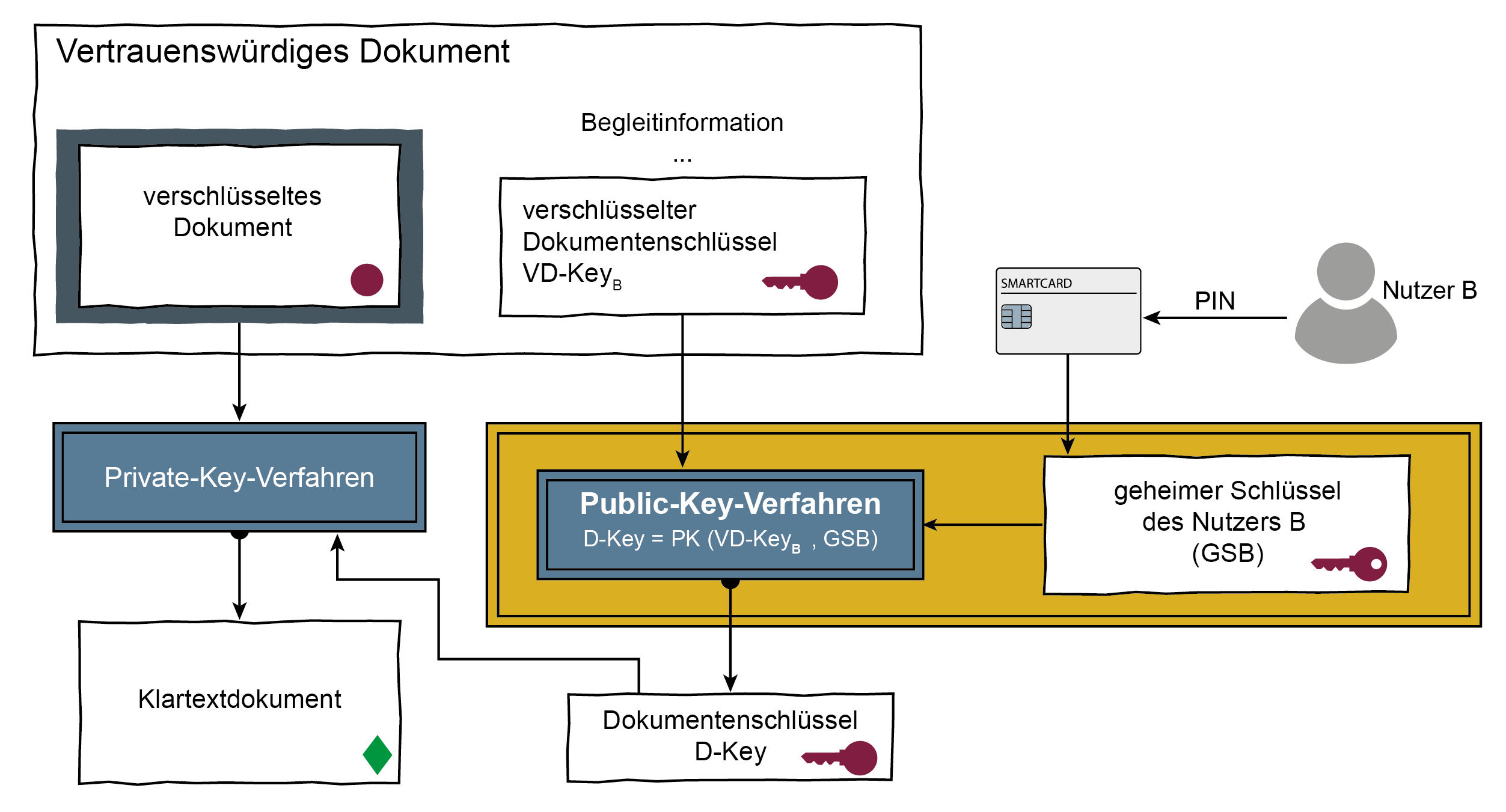

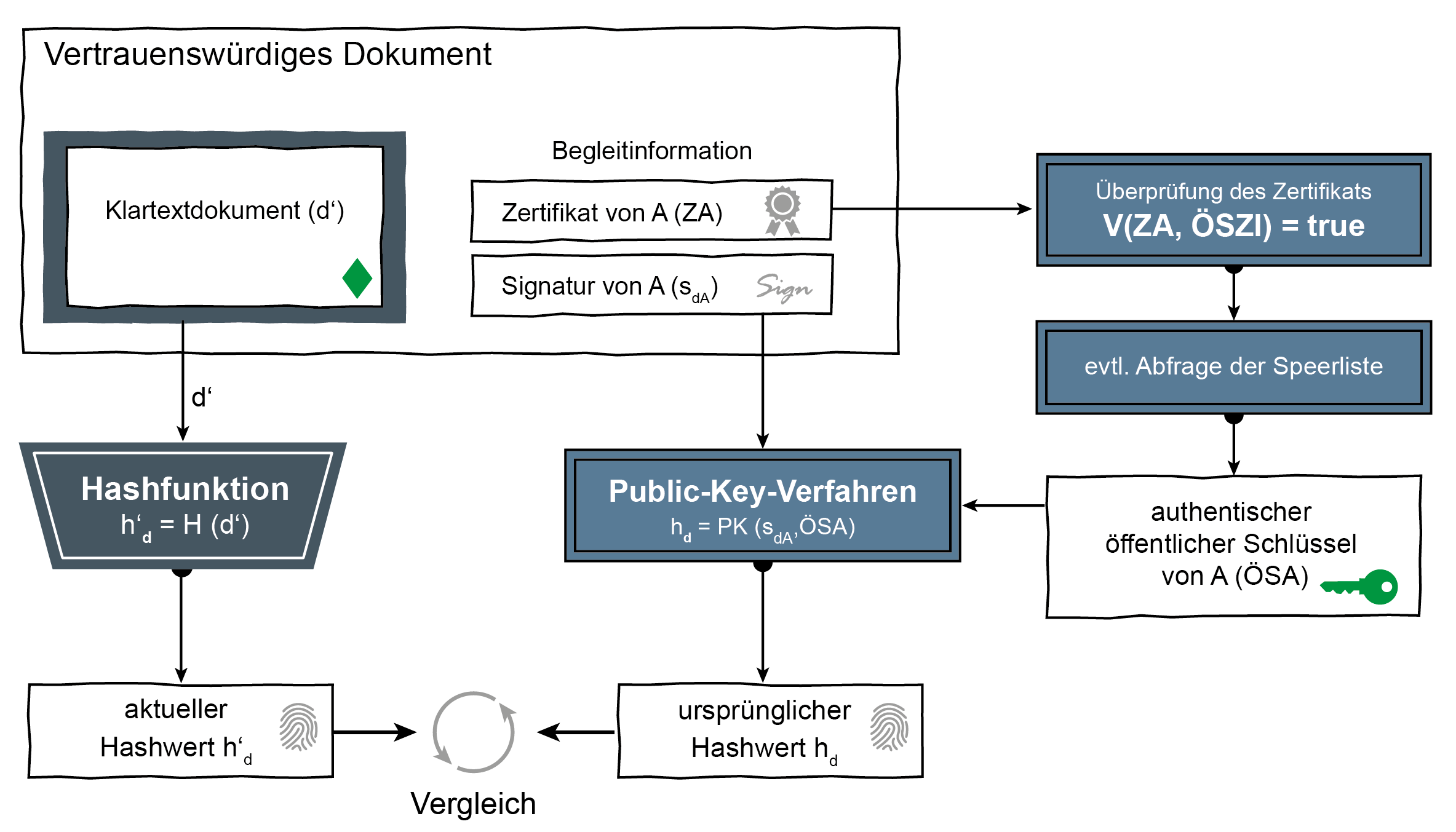

In diesem Abschnitt wird beschrieben, wie mithilfe einer Public Key-Infrastruktur (PKI) das Schlüsselmanagement sowie die Verschlüsselung und Signatur von E-Mails prinzipiell umgesetzt werden können. Idee und Definition von E-Mail SicherheitEine Information wurde früher entweder auf einer Schreibmaschine getippt oder mithilfe eines Textverarbeitungssystems in ein IT-System eingegeben und anschließend ausgedruckt. Der Ausdruck wurde eigenhändig unterschrieben, in einen Briefumschlag gesteckt und vertraulich an den gewünschten Empfänger gesendet. Der Empfänger erkannte an der Unversehrtheit des Umschlags, dass die Information vertraulich übermittelt worden war. Nach dem Öffnen des Briefs konnte der Empfänger an der eigenhändigen Unterschrift die Echtheit des Absenders oder des Autors überprüfen. Die eigenhändige Unterschrift ist zudem eine rechtsgültige Unterschrift. E-Mail Sicherheit bedeutet, die gleiche IT-Sicherheit bei Mails zu haben, die auch für Briefe gilt. Die Funktionen der E-Mail-Sicherheit bieten hierzu das Verfahren der digitalen Signatur in Verbindung mit einem digitalen Zeitstempel an, das in seiner Vertraulichkeit einer echten Unterschrift gleichkommt. Die Verschlüsselung des Dokuments hat die gleiche Wirkung wie der zugeklebte Briefumschlag. Funktionen von E-Mail-Sicherheit Ein Beispiel soll die prinzipielle Arbeitsweise eines Sicherheitssystems zum Schutz von elektronischen Dokumenten, die über E-Mails ausgetauscht werden, erläutern. Damit das vorgestellte IT-Sicherheitssystem funktioniert, wird das normale Kommunikationssystem um eine Zertifizierungsinstanz, eine Public Key-Infrastruktur, erweitert, die für die Nutzer personalisierte Hardware-Sicherheitsmodule wie Smartcards ausgibt und das Cyber-Sicherheitssystem mit Zertifikaten versorgt. Siehe auch: PGP und S/MIME  Signatur eines DokumentsEin Nutzer erstellt mit einem Editor (Textverarbeitungssystem, Browser, Mail-Programm …) eine elektronische Information, die er vertrauenswürdig versenden will. Anschließend ruft der Nutzer die Signatur-Funktion auf. Als erstes muss der Nutzer mithilfe seiner PIN die Smartcard, auf der ein geheimer Schlüssel des Nutzers (GSA) gespeichert ist, aktivieren. Die Signatur-Funktion in der Smartcard berechnet mithilfe der One-Way-Hashfunktion (H) aus dem vom Nutzer A angegebenen Klartextdokument (d) einen Hashwert hd.  Dieser Hashwert (kryptografische Prüfsumme) wird mit dem Public Key-Verfahren unter Verwendung des auf der Smartcard des Nutzers A gespeicherten geheimen Schlüssels (GSA) mithilfe der Signaturfunktion (S) digital signiert. Das Ergebnis ist eine Signatur (sdA), die dem Dokument als Begleitinformation hinzugefügt wird. Außerdem schreibt die Signatur-Anwendung das Zertifikat des Nutzers A (ZA) in die Begleitinformationen. Eine wichtige Sicherheitseigenschaft ist, dass der geheime Schlüssel (GSA) des Nutzers die Smartcard nie verlässt. Wenn ein Dokument (wie im täglichen Büroleben) von mehreren Nutzern unterschrieben werden muss, kann auch eine digitale Signatur von mehreren Nutzern generiert werden. Alle digitalen Signaturen eines Dokuments stehen in der Begleitinformation des entsprechenden Dokuments. Dadurch sind auch Mitzeichenverfahren digital einfach umsetzbar. Digitaler Zeitstempel Die Beweiskraft eines elektronischen Dokuments hängt häufig zusätzlich auch vom Zeitpunkt seiner Erstellung ab. Da sich die Uhren und Zeitfunktionen in handelsüblichen IT-Systemen und Betriebssystemen ohne Probleme verstellen lassen, kann die Uhrzeit nicht für eine vertrauenswürdige Zeitangabe bei der digitalen Signatur angegeben werden. Ein digitaler Zeitstempel benötigt eine digitale Bescheinigung der aktuellen Urzeit einer Zertifizierungsstelle. Sie bestätigt, dass ihr das Dokument zum angegebenen Zeitpunkt vorgelegen hat, indem sie den Zeitstempel digital signiert. Verschlüsselung eines DokumentesNachdem eine oder mehrere Nutzer das Dokument signiert oder auch nicht signiert haben, kann mithilfe der Verschlüsselungs-Funktion das Dokument für die Übertragung verschlüsselt werden.  Dazu wird vom Cyber-Sicherheitssystem als Dokumentenschlüssel (D-Key) eine qualitative Zufallszahl berechnet. Das Klartext-Dokument wird dann unter Verwendung des Dokumentenschlüssels mit dem Private Key-Verfahren (symmetrisches Verschlüsselungsverfahren), zum Beispiel AES, verschlüsselt (verschlüsseltes Dokument). Der Dokumentenschlüssel wird unter Verwendung des öffentlichen Schlüssels des Empfängers B (OSB) mit dem Public Key-Verfahren (PK) verschlüsselt und der Begleitinformation hinzugefügt (verschlüsselter Dokumentenschlüssel VD-KeyB). Um sicherzustellen, dass der öffentliche Schlüssel des Empfängers B auch authentisch ist, wird vorher noch das Zertifikat des Empfängers B auf dessen Richtigkeit verifiziert (Verifikationsfunktion V). ZB ist das Zertifikat von B und ÖSZI ist der öffentliche Schlüssel der Zertifizierungsinstanz, die das Zertifikat erstellt und signiert hat. Außerdem kann/sollte noch eine Sperrlistenabfrage durchgeführt werden, um zu prüfen, ob das Zertifikat des Nutzers B nicht gesperrt worden ist. Der Dokumentenschlüssel, mit dem das Dokument mithilfe eines Private Key-Verfahrens verschlüsselt wurde, kann mithilfe des Cyber-Sicherheitssystems für mehrere Empfänger mithilfe eines Public Key-Verfahrens verschlüsselt werden. Es stehen dann mehrere verschlüsselte Dokumentenschlüssel für die verschiedenen Empfänger in den Begleitinformationen (zum Beispiel für C, D, …). Das vertrauenswürdige Dokument wird nun an den/die Empfänger gesendet. Anschließend kann das vertrauenswürdige Dokument dann mithilfe der E-Mail-Infrastruktur über das unsichere Internet übertragen werden. Entschlüsselung eines DokumentesNachdem das Dokument beim Empfänger eingetroffen ist, kann dieser mithilfe der Begleitinformation erkennen, ob und von wem das Dokument digital signiert worden ist. Außerdem ist erkennbar, ob das Dokument verschlüsselt wurde und wer in der Lage ist, es zu entschlüsseln (hier Nutzer B). Mithilfe der Entschlüsselungs-Funktion kann das Dokument entschlüsselt und anschließend im Klartext gelesen werden.  Zuerst wird der Empfänger B aufgefordert, mithilfe seiner PIN seine Smartcard zu aktivieren. Zur Entschlüsselung wird der für den Empfänger B verschlüsselte Dokumentenschlüssel (VD-KeyB) aus den Begleitinformationen entnommen und mit dem geheimen Schlüssel (GSB), der sich auf der Smartcard des Empfängers B befindet, mithilfe des Public Key-Verfahrens (PK) entschlüsselt. Anschließend wird das Dokument unter Verwendung des Private Key-Verfahrens (symmetrisches Verschlüsselungsverfahren) mit dem Dokumentenschlüssel (D-Key) entschlüsselt und steht im Klartext zur Verfügung. Verifikation von SignaturenLiegt das Dokument im Klartext vor, können mithilfe der Verifikations-Funktion die digitale Signatur oder die digitalen Signaturen überprüft werden. Im Beispiel wurde das Klartextdokument vom Nutzer A digital signiert.  Zur Überprüfung der Signatur wird mithilfe der One-Way-Hashfunktion (H) der aktuelle Hashwert (h’d) über das Dokument (d‘) berechnet. Das Klartextdokument wird als d‘ bezeichnet, weil noch unklar ist, ob es tatsächlich das originale Klartextdokument d ist. Danach wird die Signatur (sdA) den Begleitinformationen entnommen, um mithilfe des Public Key-Verfahrens (PK) unter Verwendung des öffentlichen Schlüssels (ÖSA) des entsprechenden Nutzers A den ursprünglichen Hashwert (hd) zu erlangen. Sind beide kryptografischen Prüfsummen gleich, so ist das empfangene Klartextdokument unversehrt und der Nutzer A, der die Signatur durchgeführt hat, ist authentisiert. Um sicherzustellen, dass der öffentliche Schlüssel des Absenders (Nutzer A) auch authentisch ist, wird vorher noch das Zertifikat des Absenders A auf dessen Richtigkeit verifiziert (Verifikationsfunktion V). ZA ist das Zertifikat von A und ÖSZI ist der öffentliche Schlüssel der Zertifizierungsinstanz, die das Zertifikat erstellt und signiert hat. Außerdem kann/sollte noch eine Sperrlistenabfrage durchgeführt werden, um zu prüfen, ob das Zertifikat des Nutzers A nicht gesperrt worden ist. Sicherheitsdienste des E-Mail SicherheitssystemsNach erfolgreicher Überprüfung der Signatur ist sichergestellt, dass das Dokument unversehrt übertragen worden ist. Das bedeutet:

Diese Funktionen machen die digitale Signatur zum elektronischen Äquivalent der eigenhändigen Unterschrift. Als zusätzliche Sicherheitsfunktion steht die Verschlüsselung des Dokuments zur Verfügung, die seine Vertraulichkeit garantiert. Vertraulichkeit bedeutet, dass keiner, außer den in den Begleitinformationen explizit angegebenen Nutzern des IT-Sicherheitssystems, das Dokument entschlüsseln und im Klartext lesen kann. E-Mail Sicherheit aus Sicht des NutzersDie Sicherheitsfunktionen, digitale Signatur und Objektverschlüsselung, werden in die Anwendungen integriert, die der Nutzer verwendet. Das sind zum Beispiel Mailsoftware (Outlook, Thunderbird usw.), Browser und andere Software. Der Nutzer kann dabei durch einfachen Mausklick die Sicherheitsfunktionen aufrufen und die entsprechende Dienstleistung nutzen. Je einfacher die Nutzbarkeit der Sicherheitsfunktionen ist, desto höher wird die Akzeptanz der Nutzer sein. Außerdem ist es denkbar, dass ein Gateway als zentrale E-Mail-Annahmestelle fungiert und eingehende E-Mails entschlüsselt und intern verteilt, oder ausgehende E-Mails signiert, damit die Empfänger sicher sein können, dass diese Mails wirklich von der entsprechenden Organisation stammen. Zusammenfassung E-Mail SicherheitDer Austausch von E-Mails ist eine wichtige Anwendung im Internet, gerade hier sollte die Cyber-Sicherheit an allererster Stelle stehen. Doch die E-Mail Sicherheit wird immer noch viel zu oft vernachlässigt, dabei ist es heute möglich, die gleiche Sicherheit wie bei der Übermittlung eines Briefs zu gewährleisten. Adressat und Empfänger können durch digitale Signaturen und Zeitstempel für diese Sicherheit sorgen. Die Dokumente werden verschlüsselt übertragen, auf ihre Vertrauenswürdigkeit überprüft und anschließend entschlüsselt, wobei die Funktionen der E-Mail Sicherheit auf unterschiedliche Art und Weise realisiert sind. Weitere Informationen zum Begriff “E-Mail Sicherheit”:

„Die pragmatische Lösung für E-Mail-Sicherheit – Teil II“ „Mailtrust macht europäische E-Mail sicher“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes“ „E-Mail-Adress-Harvesting: Wie schütze ich mich vor dem E-Mail-Adress-Klau?“ „Wie Sicherheit im Internet messbar wird“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Immer noch nicht sicher? Neue Strategien und Lösungen!“ „Sicher einkaufen und surfen im Netz“ „Betrugsschutz beim Online-Banking“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name E-Mail Sicherheit Description E-Mail Sicherheit bedeutet, die gleiche Sicherheit zu haben, die auch für Briefe gilt. Die Funktion der digitalen Signatur kommt einer händischen Unterschrift gleich. Die Verschlüsselung hat die gleiche Wirkung wie der zugeklebte Briefumschlag. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |