Self-Sovereign Identity (SSI) - Prof. Dr. Norbert Pohlmann

Self-Sovereign Identity (SSI) | |

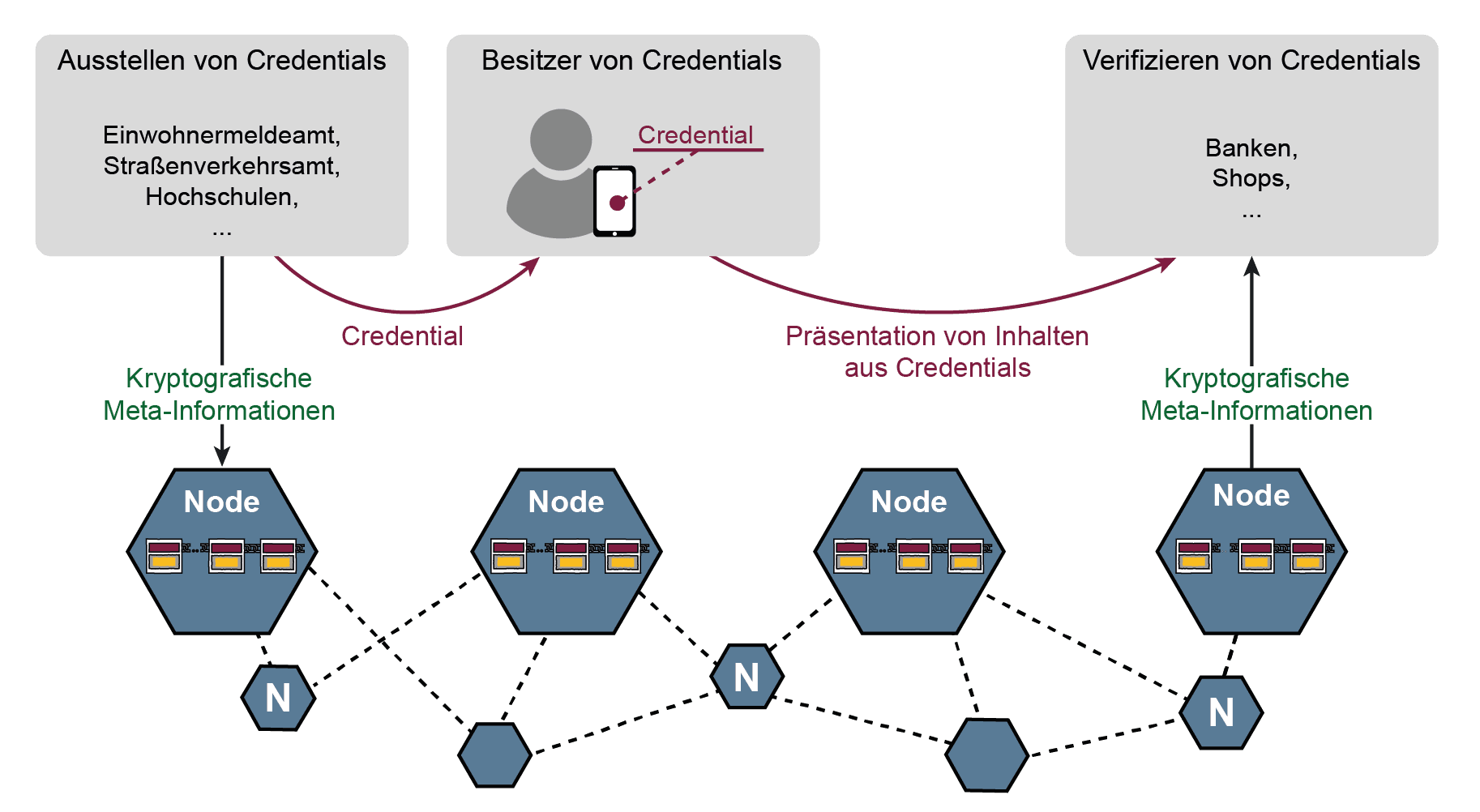

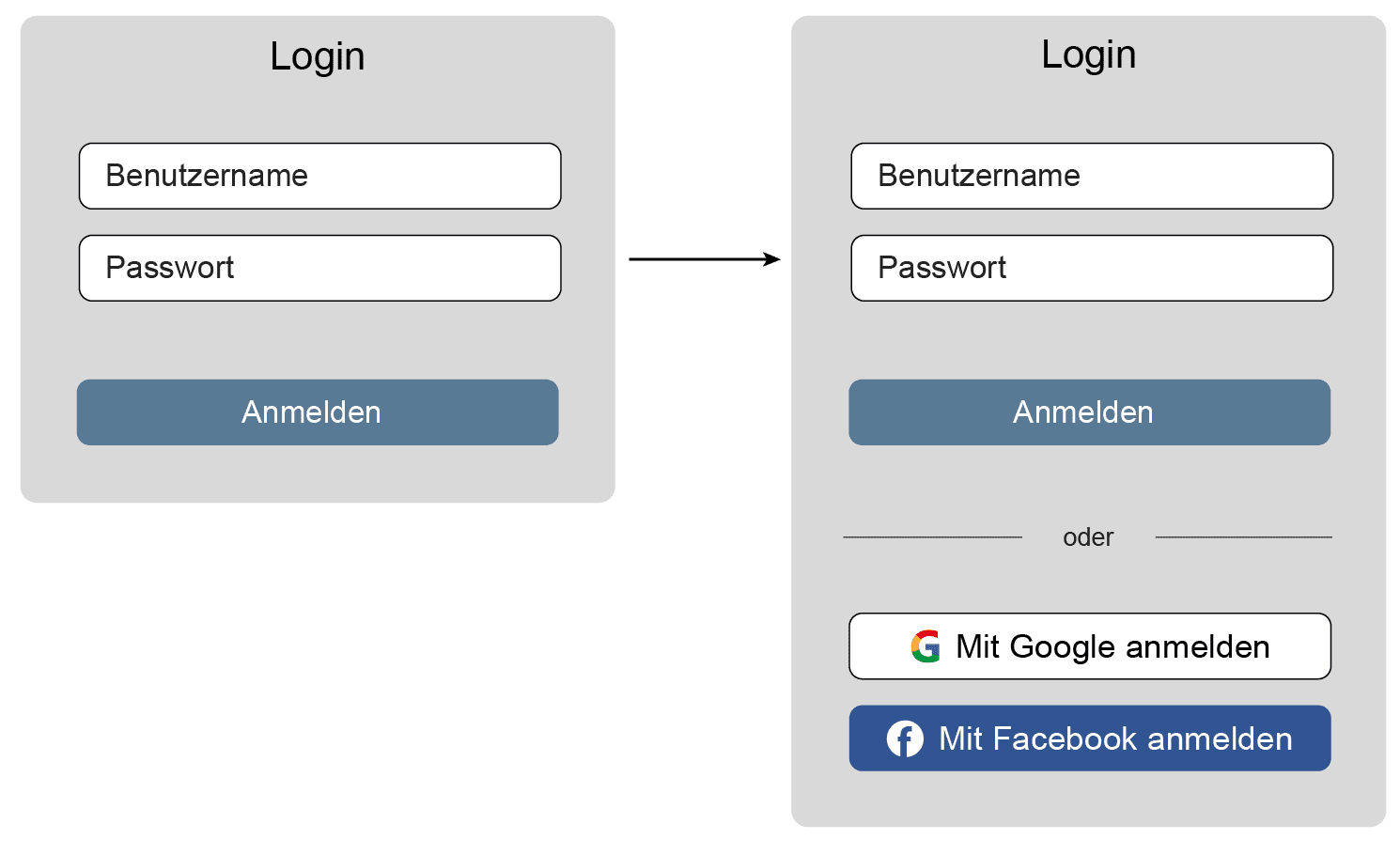

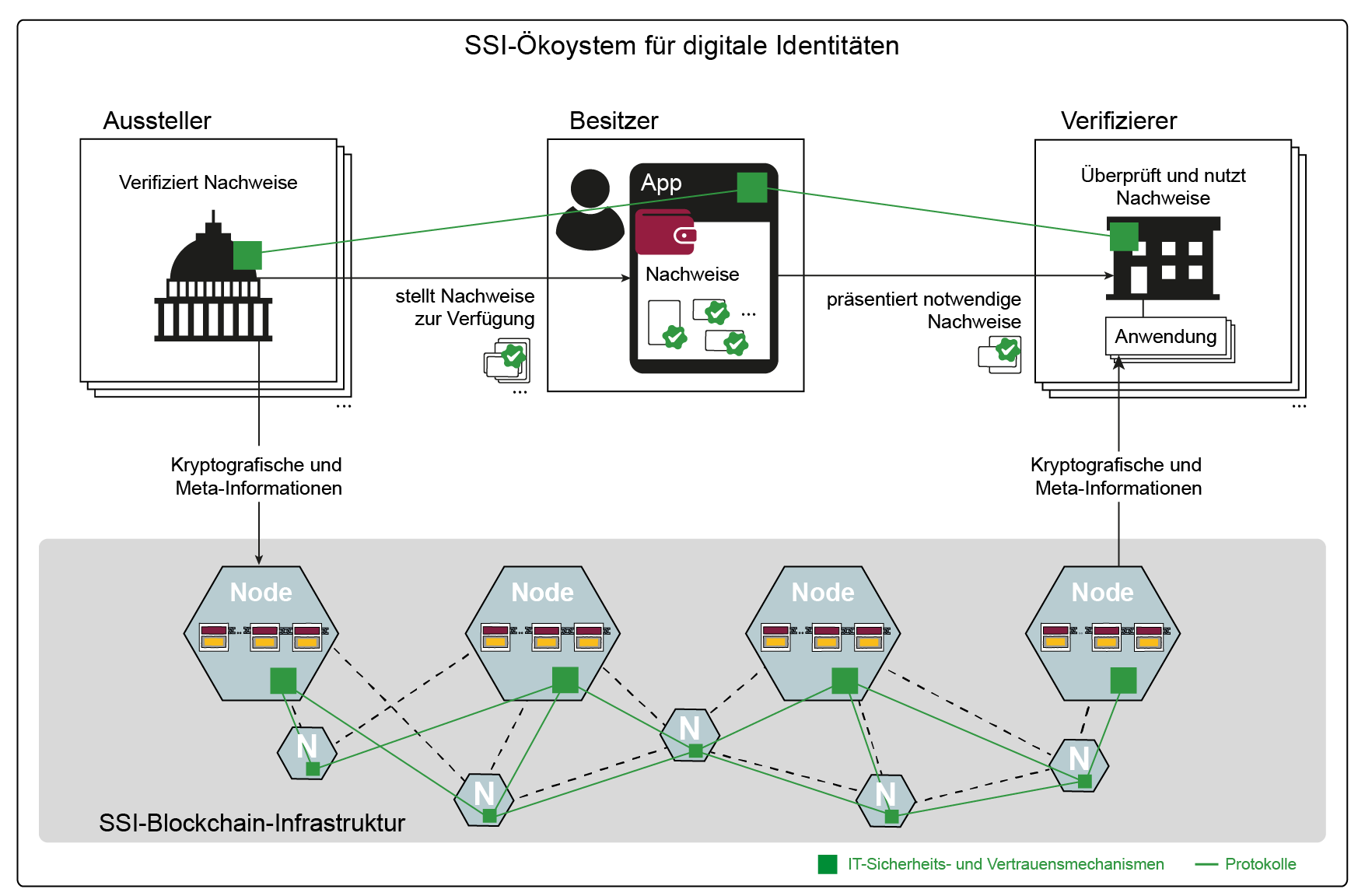

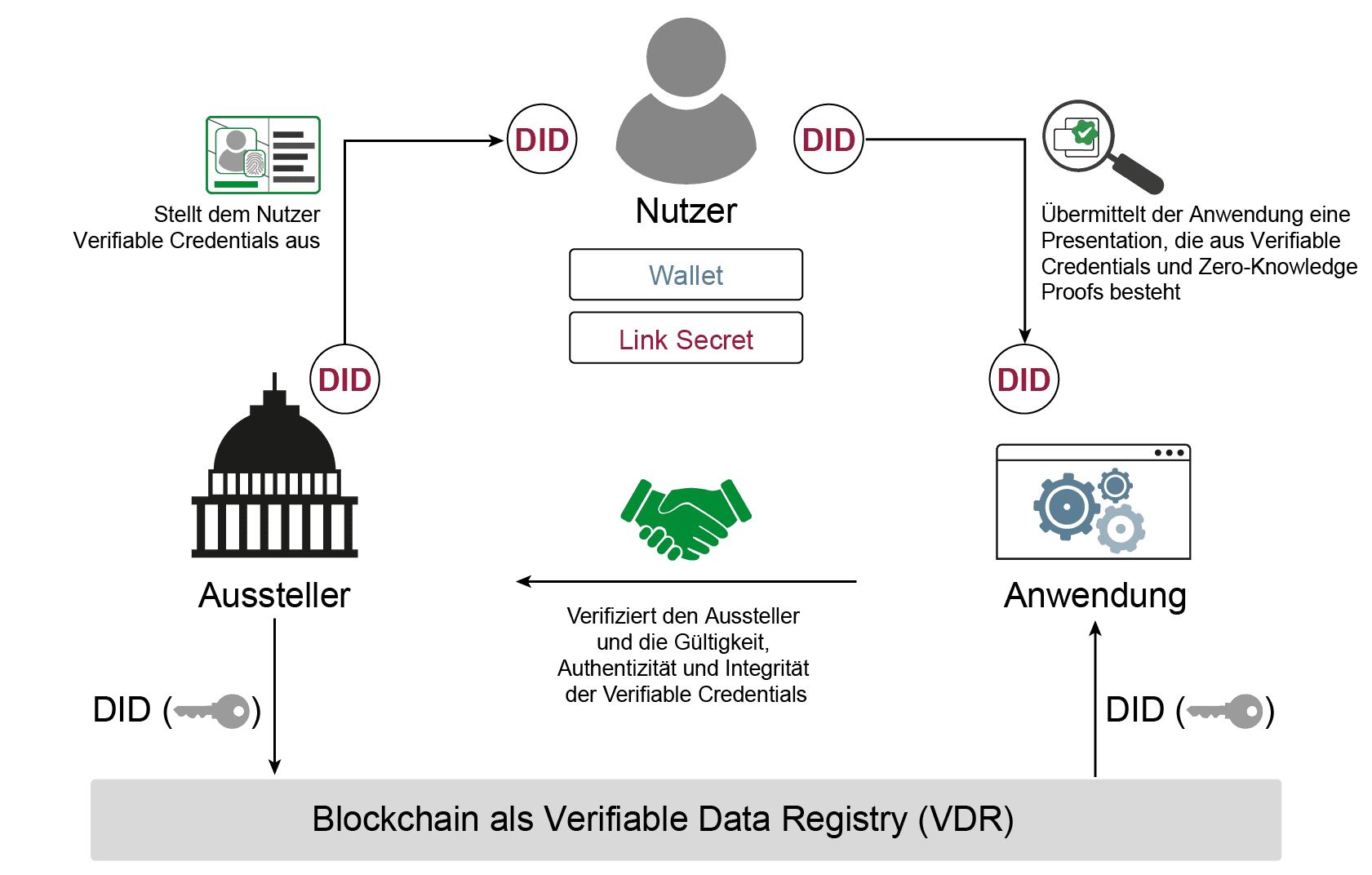

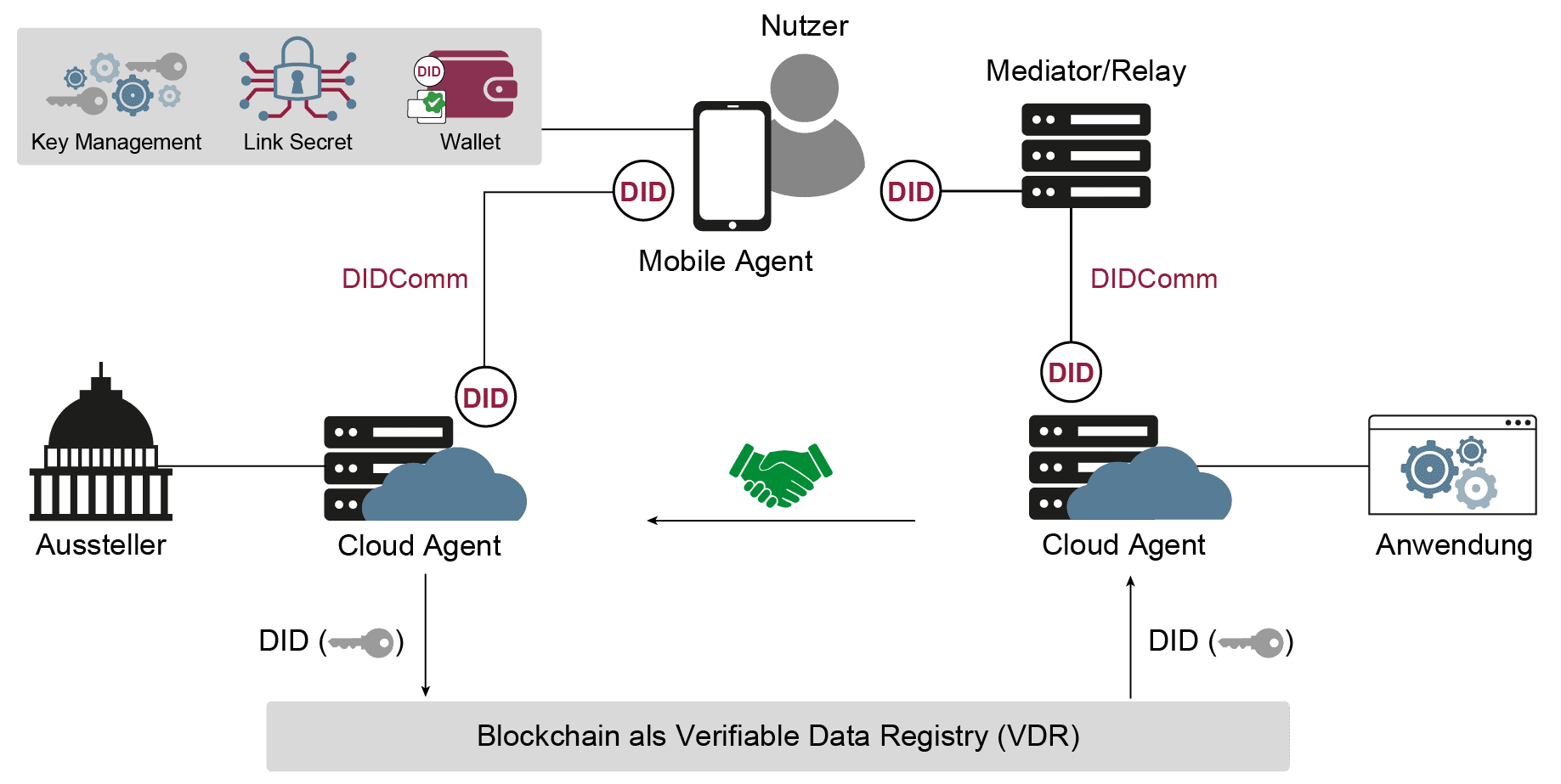

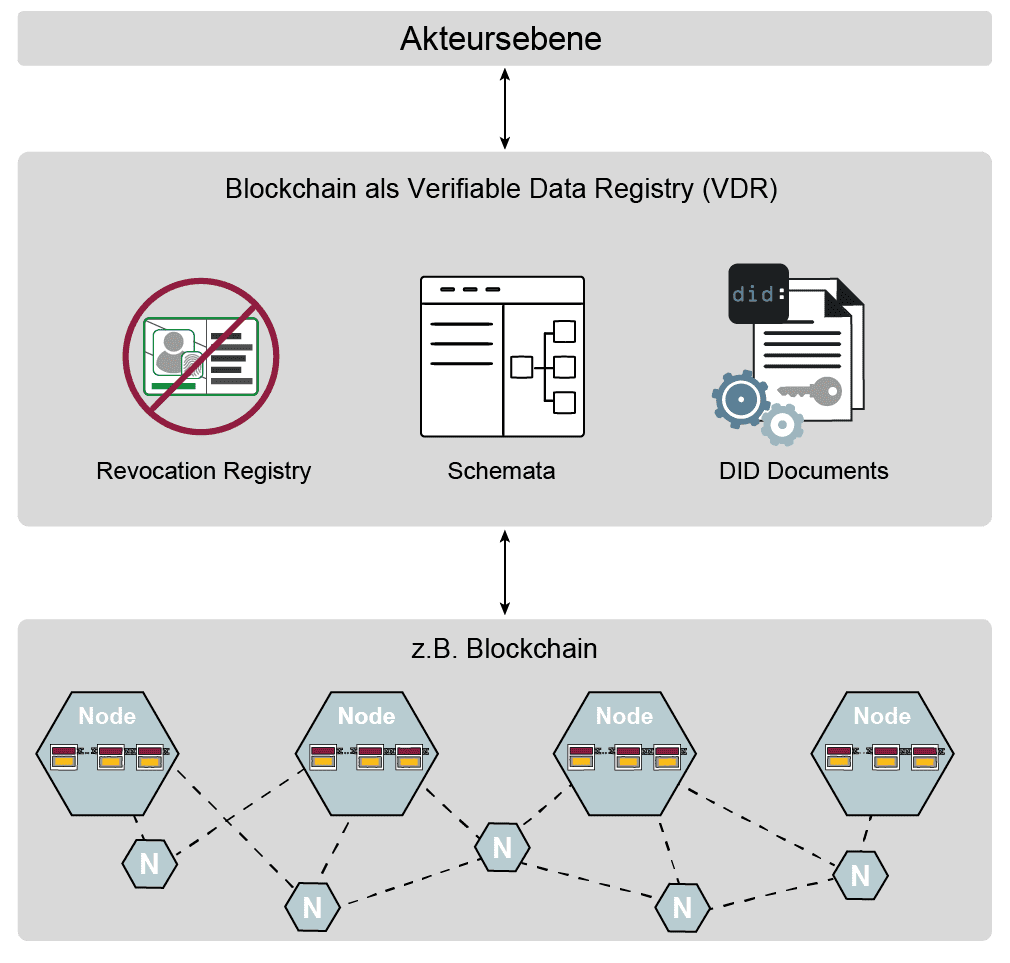

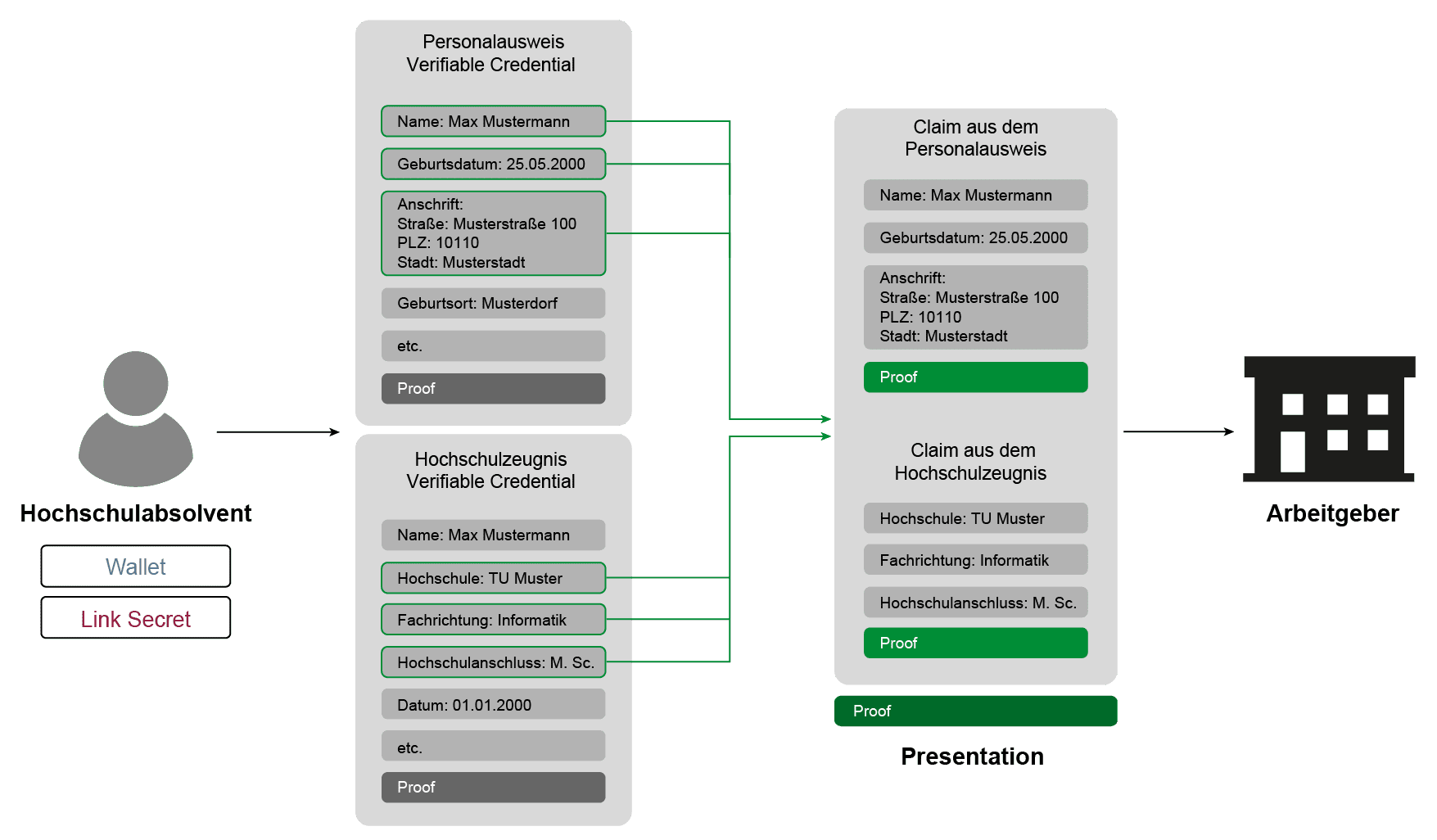

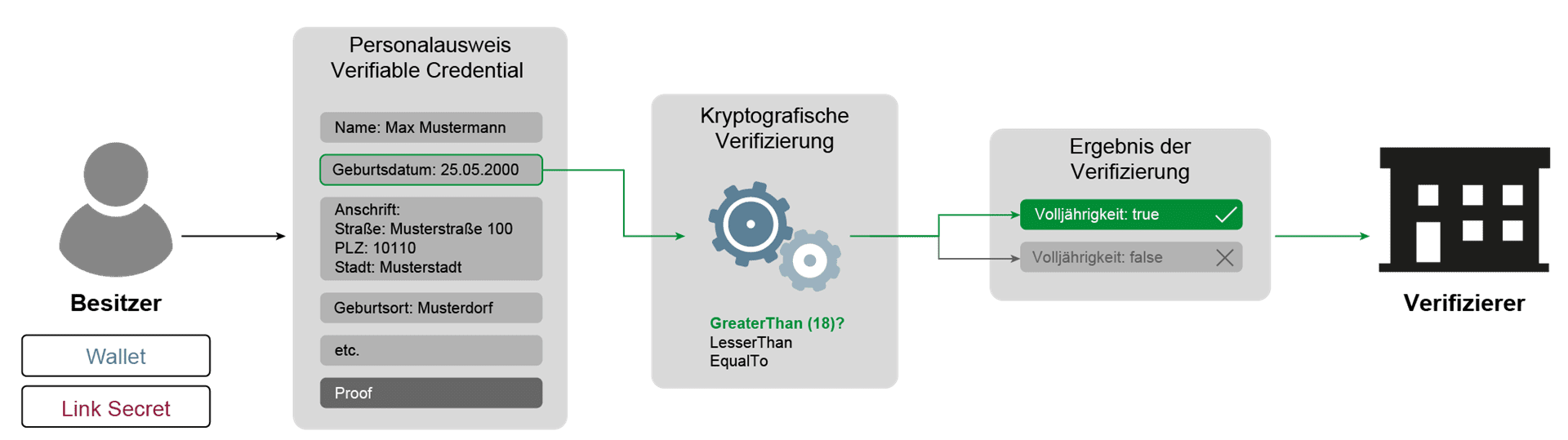

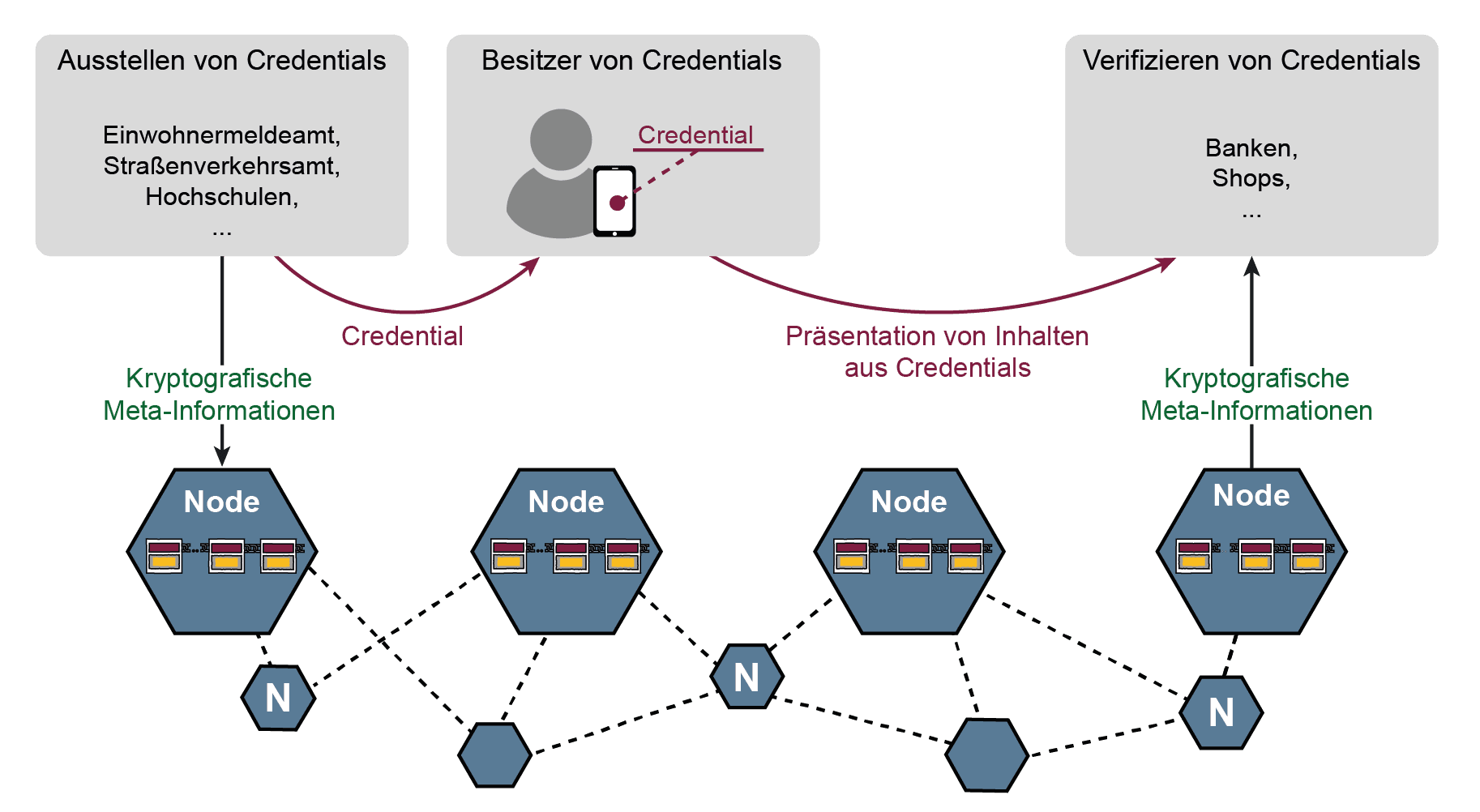

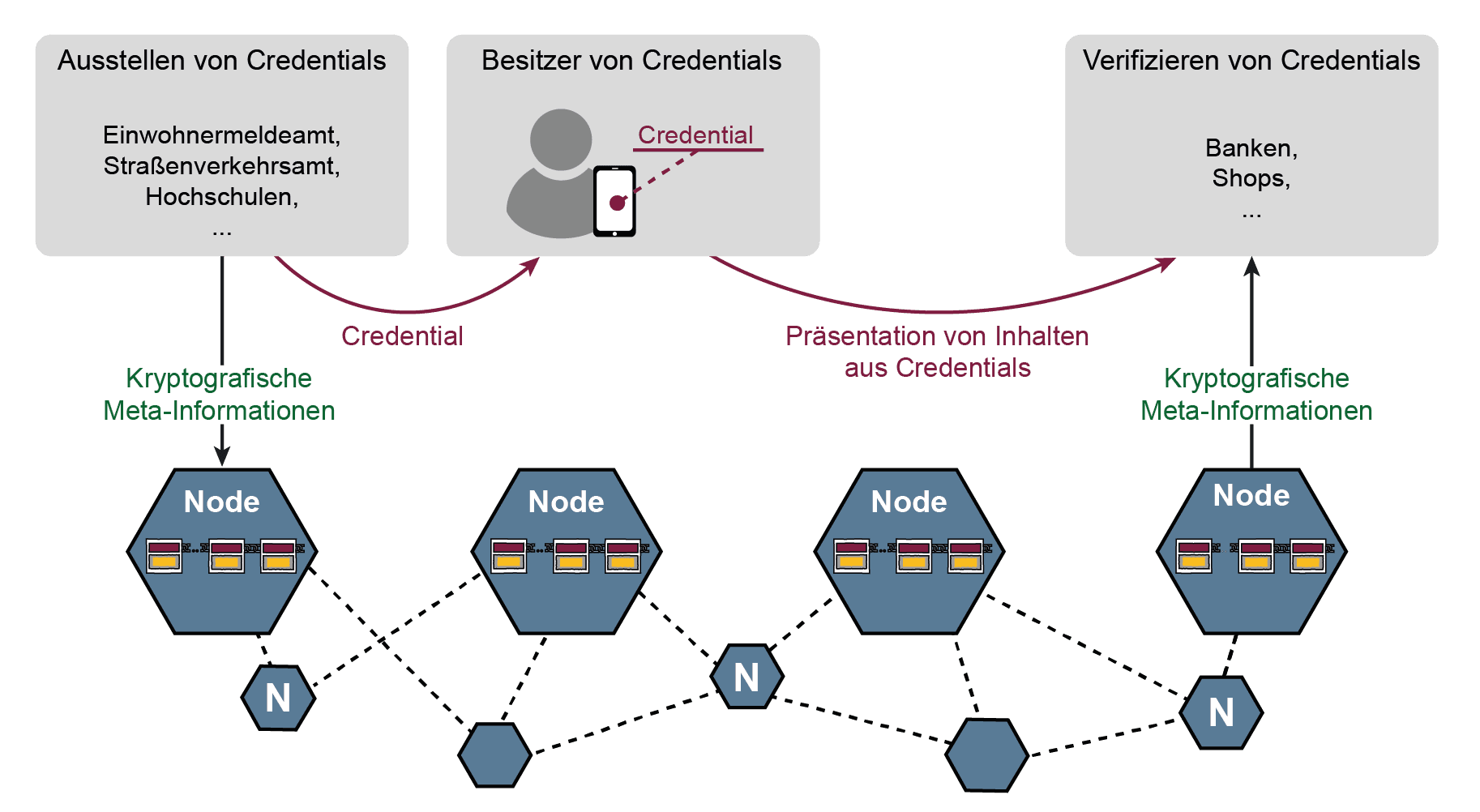

| Inhaltsverzeichnis Was ist Self-Sovereign Identity (SSI)?Self-Sovereign Identity (SSI) auf den Punkt gebrachtDerzeit dominieren im Cyber-Raum zentralisierte ID-Provider wie Google, Facebook und Apple die Verwaltung von Identitätsdaten bei sehr vielen IT-Diensten weltweit. Eine digitale Identität ist eine Teilmenge von Attributen einer Person, mit der diese identifiziert werden kann. Dabei besitzt eine Person abhängig vom Kontext mehrere digitale Identitäten. Die Teilmenge von Attributen einer Person werden Identitätsdaten genannt. Bei ID-Providern wird zum Beispiele für die Identifikation und Authentifikation der Benutzername als Attribut der Identifizierung und das Passwort zur Verifizierung der digitalen Identität verwendet. Die weiteren Daten wie der vollständige Name, Adresse und Angaben zum Zahlungssystem sind weitere Identitätsdaten, die zur digitalen Identität gehören.  Diese Situation schafft eine große Abhängigkeit der Gesellschaft, Unternehmen und Nutzer in Bezug auf die Entwicklung der Digitalisierung. Außerdem nutzen die monopolistischen ID-Provider die sensiblen personenbezogenen Daten der Nutzer für eigene Werbezwecke oder andere ökonomische Interessen oder stellen diese weiteren Unternehmen zu Verfügung. Das schwächt die Privatsphäre der Nutzer und hat Folgen bezüglich der Akzeptanz unserer digitalen Zukunft. Self-Sovereign Identity (SSI) wird helfen, da die Souveränität und der Schutz der Privatsphäre der Nutzer im Fokus des neuen Identitätsparadigmas „User-Centric-Identity“ stehen und deutlich besser und nutzerfreundlicher umgesetzt werden als bei der aktuellen „Enterprise-Centric-Identity“. Außerdem hat SSI das Potenzial, viele Prozesse und Abläufe einfacher, schneller, automatisiert, aber auch sicherer und vertrauenswürdiger umzusetzen, was in Hinblick auf die voranschreitende Digitalisierung nicht nur eine wirtschaftliche, sondern auch immer mehr eine gesellschaftliche und politische Relevanz hat. Insbesondere die Umsetzung einer sicheren, vertrauenswürdigen, interoperablen und souveränen digitalen Identität im Cyber-Raum ist bis heute eine der größten Herausforderungen der Digitalisierung. Grundsätzlicher Aufbau und Ablauf des SSI-ÖkosystemBei Self-Sovereign Identity (SSI) oder selbstbestimmter Identität kontrollieren und besitzen Nutzer ihre digitalen Identitäten und weitere verifizierbare digitale Nachweise (Verifiable Credentials (VC)), ohne hierfür auf eine zentrale Stelle, wie etwa Facebook oder Google, angewiesen zu sein. Sie sind somit komplett unabhängig von Dritt-Instanzen und entscheiden vollkommen eigenständig, wer welche Identitätsdaten zur Verfügung gestellt bekommt, da alle Identitätsdaten ausschließlich bei ihnen gespeichert werden. Dadurch ist ein einfacher, flexibler, sicherer und vertrauenswürdiger Austausch von manipulationssicheren digitalen Nachweisen zwischen Nutzer und Anwendungen möglich.  Im SSI-Ökosystem für digitale Identitäten spielen drei Akteure eine Rolle, die gemeinsam mit der SSI-Blockchain-Infrastruktur interagieren (Trust Triangle). Verifizierer (Akzeptanzstelle, Anwendungen), die digitale Nachweise für ihre Prozesse nutzen Besitzer (Holder, Nutzer) von digitalen Nachweisen SSI-Blockchain-Infrastruktur Die Architektur von Self-Sovereign Identity (SSI)Self-Sovereign Identity (SSI) stellt ein Identitätsparadigma bereit, dessen Ziel es ist, eine selbstbestimmte und dezentrale Identität im Cyber-Raum abzubilden und, infolgedessen, die Zukunft der digitalen Identitätsverwaltung in der Europäischen Union souverän, sicher und vertrauenswürdig, im Hinblick auf die voranschreitende Digitalisierung, maßgeblich zu gestalten.  Konträr zum traditionellen Identitätsparadigma, in dem eine zentrale Instanz oder Autorität Identitäten erstellt und für die Nutzer verwaltet, liegt der Fokus bei SSI auf einem nutzerzentrierten Ansatz und damit einhergehend der Datensouveränität des Nutzers. Im Gegensatz zum Ansatz der „Enterprise-Centric-Identity“ erlaubt die „User-Centric-Identity“ den Nutzern die vollständige Kontrolle über ihre persönlichen Identitätsdaten und digitalen Identitäten. Die Idee ist, dass Nutzer ihre digitalen Identitäten selbst erstellen, weitere digitale Identitätsdaten selbstbestimmt und dezentral verwalten und deren Weitergabe eigenständig kontrollieren. So wird sowohl ein Single Point of Control als auch ein Single Point of Failure vermieden. Da die Identitätsdaten dezentral beim Nutzer liegen, anstatt bei z. B. zentralen ID-Providern oder anderen Identity-Lösungen, verfügt der Nutzer über die vollständige Kontrolle und Datenhoheit, was einen höheren Grad an Privatsphäre und Datenschutz ermöglicht. Um eine Interoperabilität zwischen verschiedenen SSI-Lösungen zu ermöglichen, verwendet SSI die W3C-Spezifikationen Decentralized Identifier (DID) als einzigartige Identifikatoren für jegliche Art von Entitäten und das Verifiable Credential (VC) Data Model als kryptografisch sicheres Datenformat für Credentials bzw. digitale Identitätsdaten und Nachweise. Durch zusätzliche kryptografische Funktionen, wie Zero-Knowledge Proof (ZKP), können digitale Nachweise gegenüber Anwendungen bzw. anderen Entitäten attestiert werden, ohne persönliche Informationen teilen zu müssen. Die Datenweitergabe wird dabei auf ein absolutes Minimum begrenzt. Zum einen steigern diese Konzepte die Privatsphäre der Nutzer, da sie eine Datensparsamkeit ermöglichen, und zum anderen wird zusätzlich die Korrelation von Nutzerdaten zwischen unterschiedlichen Diensten und Anwendungen erschwert, da bestimmte Informationen vorenthalten werden können. Hyperledger AriesDas Hyperledger Aries Projekt ist ein Open Source Project der Linux Foundation. Hyperledger Aries ist eine Teilimplementierung des Identitätsparadigmas SSI und dessen W3C Standards und führt unter anderem die Konzepte der Agents als Nutzerschnittstelle und DIDComm als ein Standard-Kommunikationsprotokoll für Agent-to-Agent- bzw. DID-basierte-Kommunikation in das SSI-Ökosystem ein. Hiermit versucht Aries eine hohe Standardisierung von Prozessen und Protokollen zu schaffen, um so eine möglichst hohe Interoperabilität zwischen unterschiedlichen SSI-Lösungen und Credential-Systemen herzustellen. Daher stellt das Projekt unter anderem Agent-Frameworks für Entwickler bereit und entwickelt diese stetig weiter. Im Kontext von Hyperledger Aries kommunizieren die Akteure über Agents miteinander. Agents sind Softwarekomponenten, die vom Nutzer zum Speichern, Verwalten und zum Übermitteln von DIDs und VCs verwendet werden können. In der Regel ist auch eine Wallet Bestandteil eines Agents, in der die ausgestellten VCs sicher und lokal aufbewahrt werden können. Es existieren verschiedene Arten von Agents, jedoch wird in der Regel zwischen Mobile und Cloud Agents unterschieden. Während Mobile Agents in Form von Applikationen auf dem Smartphone vorhanden sein können, sind Cloud Agents Anwendungen oder Dienste, die auf einem Server betrieben werden. Zudem existieren sogenannte Mediatoren und Relays, die zwischen den Kommunikationspartnern bzw. Agents Nachrichten entgegennehmen und zum Bestimmungsziel weiterleiten können, da es in der Regel keine direkte Verbindung zwischen Agents existiert. Ferner werden diese Zwischenstationen auch benötigt, um eingehende Nachrichten auf ein anderes Transportprotokoll zu übertragen und so weiterleiten zu können, z. B. kann ein HTTP Post entgegengenommen werden und über Bluetooth an die nächste Station weitergeleitet werden.  Unter der Bezeichnung DIDComm wird von der Decentralized Identity Foundation (DIF) ein Standard für ein Kommunikationsprotokoll zwischen Agents bzw. den Akteuren im SSI-Ökosystem definiert, das unterschiedliche Transport-agnostische Protokolle (HTTPS, WebSockets, IRC, Bluetooth, AMQP, NFC) verwenden kann und zudem eine Unterstützung für Peer-to-Peer-Verbindungen und eine Ende-zu-Ende-Verschlüsselung bietet. Die Bemühungen des Hyperledger Aries Projekts zur Standardisierung ermöglicht nicht nur eine Interoperabilität auf dem Client-Layer, sondern spiegelt sich auch auf der darunter liegenden Blockchain-Ebene wider. Die Abhängigkeit von Hyperledger Indy als Blockchain-Technologie für Hyperledger Aries nimmt immer weiter ab, sodass die Wahl der Blockchain Technologie bzw. DLT durch die Anbieter von SSI flexibler wird. Akteure: Self-Sovereign Identity (SSI)Im Verifiable Credential (VC) Data Model und SSI-Ökosystem spielen drei Akteure eine essenzielle Rolle, die einen gemeinsamen Vertrauensdienst, wie z. B. eine Blockchain-Infrastruktur nutzen. Jeder dieser drei Akteure hat eine definierte wichtige Aufgabe, damit das SSI-Ökosystem für digitale Identitäten und digitale Nachweise erfolgreich umgesetzt werden kann. Aussteller (Issuer) von digitalen NachweisenEs gibt Aussteller bzw. Issuer, die VCs für Nutzer erstellen, digital signieren und ausstellen. Nutzer (Holder) von verifizierbaren digitalen NachweisenEin weiterer Akteur ist der Nutzer bzw. Holder, dem durch einen Aussteller verifizierbare digitale Nachweise ausgestellt werden und der diese lokal in einer Wallet-Applikation auf seinem Smartphone sicher speichert und nutzen kann. Alternativ können die verifizierbaren digitalen Nachweise auch in einer Cloud-Anwendung gespeichert werden. Diese Cloud-Anwendung ist insbesondere für Backup-Szenarien hilfreich. Eine Presentation anstelle der ursprünglichen VCs an die Anwendung zu übermitteln ist notwendig, da eine Presentation für eine bestimmte Anwendung abgeleitet wird und dadurch auch nur für diese Anwendung eine Gültigkeit besitzt. Würden anstatt einer Presentation die VCs selbst an eine Anwendung verschickt werden, könnte die Anwendung die übermittelten VCs für eigene Zwecke missbräuchlich verwenden. Durch den zusätzlichen Proof in der Presentation kann zudem verifiziert werden, dass diese wirklich von einem bestimmten Nutzer und dessen DID stammen. Ferner können durch Presentations auch Zero-Knowledge Proofs (ZKP) verwendet werden.  Durch diese Vorgehensweise kann der Nutzer kryptografische Funktionen wie Zero-Knowledge Proofs (ZKP) beim Ableiten einer Presentation verwenden, um Datenschutzaspekte einfach und wirkungsvoll umzusetzen, weil nur bestimmte Claims überprüfbar gemacht werden, ohne datenschutzrelevante Informationen übertragen zu müssen. Außerdem wird in der Presentation ein Bereich „termsOfUse“ hinzugefügt. In diesem werden Nutzungsbedingungen des Nutzers angegeben, an die sich die Anwendung zu halten hat. Verifizierer, die digitale Nachweise für ihre Prozesse nutzenDer letzte Akteur, Verifizierer bzw. Verifier, ist eine Akzeptanzstelle in einer Anwendung, die je nach Anwendungsfall vom Nutzer die für die Interaktion benötigten Claims anfordern kann. Die übermittelte Presentation vom Nutzer und die darin enthaltenen verifizierbaren digitalen Nachweise und Proofs werden von der Anwendung automatisiert auf ihre Gültigkeit, Authentizität, Integrität und Herkunft verifiziert, indem die öffentlichen Schlüssel in den DID Documents der Aussteller genutzt werden, um die Signatur der VCs zu verifizieren. Ebenso kann durch eine DID-basierte Authentifikation verifiziert werden, ob das VC wirklich an den Nutzer gebunden ist, der das VC in seiner Presentation präsentiert. Durch die angegebenen DIDs, die in der Presentation und den jeweiligen VCs enthalten sind, kann das jeweilige DID Document für die öffentlichen Schlüssel der DIDs aufgelöst werden. Mithilfe der öffentlichen Schlüssel kann eine Challenge-Response-Authentifizierung zwischen dem Nutzer und der Anwendung durchgeführt und durch den Besitz des entsprechenden privaten Schlüssels die Kontrolle über die jeweilige DID nachgewiesen werden. Die Anwendung nutzt dabei den öffentlichen Schlüssel des Nutzers, um eine Challenge an den Nutzer zu übermitteln. Der Nutzer kann diese Challenge durch seinen privaten Schlüssel lösen und die erwartete Antwort an die Anwendung übermitteln und kann sich somit gegenüber der Anwendung authentifizieren. Bei den Anwendungen entsteht ein wirtschaftlicher Vorteil, weil die Prozesse mithilfe der digitalen Nachweise/VCs automatisiert und damit effizient und kostengünstig umgesetzt werden können. SSI-Blockchain-Infrastruktur als Verifiable Data Registry (VDR)Eine Verifiable Data Registry (VDR) ist ein dezentrales Datenregister, das im SSI-Ökosystem als eine Vertrauensschicht fungiert, um unter anderem einen vertrauenswürdigen Austausch von öffentlichen Schlüsseln der Aussteller zu gewährleisten. Ferner wird die Blockchain als ein Revocation Registry verwendet, um zum einen Anwendungen eine datenschutzfreundliche Möglichkeit zu bieten, die Gültigkeit von bereits ausgestellten VCs zu verifizieren und zum anderen Ausstellern einen Weg zu ermöglichen, bereits ausgestellte VCs, aus gegebenem Anlass, widerrufen zu können. Des Weiteren können für die Verifizierung erforderliche Informationen wie Schemata zur Beschreibung für den strukturellen Aufbau eines VCs und deren Claims für alle Akteure abrufbar hinterlegt werden. Durch Schemata von VCs kann eine semantische Überprüfung und Zuordnung der vorliegenden VCs durch Anwendungen durchgeführt werden. Zudem erlauben Schemata eine Standardisierung von häufig verwendeten VCs unter Ausstellern.  Als eine weitere Vertrauensebene zwischen den Akteuren kann eine SSI-Blockchain eingesetzt werden. Eine SSI-Blockchain-Infrastruktur ist ein dezentrales Blockchain-Netzwerk mit IT-Sicherheitsmechanismen, das die Informationen von Aussteller manipulationssicher und dezentral speichert und dadurch ein Fundament für Vertrauenswürdigkeit schafft. Das bedeutet, dass die Akteure auf der Basis dieses dezentralen SSI-Blockchain-Netzwerks in der Lage sind Echtheit, Ursprung sowie die Unversehrtheit der digitalen Nachweise zu überprüfen, ohne dass die SSI-Blockchain die Nutzer oder die ausgestellten verifizierbaren digitalen Nachweise kennt. Daher sind in der SSI-Blockchain keine datenschutzrelevanten Daten der Nutzer gespeichert. Im SSI-Ökosystem können und werden mehrere unterschiedliche SSI-Blockchain-Netzwerke im Sinne eines Network-of-Networks eingebunden sein. Das macht das Ökosystem skalierbar und effizient bei der Umsetzung in verschiedenen Bereichen. Beispiele von möglichen verschiedenen SSI-Blockchain-Netzwerken sind: Government, Banken, Smart City, Industrie-Branchen, Gesundheitswesen etc. und das in verschiedenen Ländern wie Bundesländern, EU-Ländern. Alle SSI-Blockchains zusammen können als Ganzes einen einheitlichen Vertrauensdienst bieten. Zero-Knowledge-Proofs (ZPK)Zero-Knowledge Proofs (ZKP) sind essenzielle kryptografische Funktionen, die einen datenschutzkonformen und datensparsamen Austausch von VCs im Kontext von SSI erlauben. Im Verifiable Credential (VC) Data Model können Signaturverfahren wie Camenisch-Lysyanskaya (CL) oder BBS+ verwendet werden, um ZKP-fähige VCs auszustellen. Bei diesen speziellen digitalen Signaturverfahren werden VCs bei ihrer Erstellung auf eine besondere Art vom Aussteller kryptografisch signiert, um die Zero-Knowledge Proofs umzusetzen zu können. So können unter anderem kryptografische Funktionen wie z. B. Selective Disclosure, Predicate Proofs, Signature Blinding und Private Holder Binding durch den Nutzer genutzt werden, um aus VCs datensparsame und datenschutzfreundliche Presentations für die Übermittlung an Anwendungen zu generieren. Je nach verwendeten Signaturverfahren kann die Kryptografie und Implementierung der einzelnen Funktionen voneinander variieren. Selective DisclosureMöchte ein Nutzer seine VCs verwenden, um bei einer Anwendung einen digitalen Nachweis zu attestieren, würden der Anwendung, ohne die Nutzung von ZKPs, die benötigten VCs in ihrer Gänze in einer Presentation zur Verifizierung präsentiert werden. Dadurch erhalten Anwendungen unter Umständen deutlich mehr Informationen bzw. Claims über einen Nutzer, als diese ursprünglich für einen digitalen Nachweis oder den vorgesehenen Anwendungsfall benötigen. Um nun die Informationsweitergabe feingranularer zu gestalten und auf das absolute Minimum reduzieren zu können, kann Selective Disclosure verwendet werden. Mit dieser Funktion ist es möglich, sicher und vertrauenswürdig nur bestimmte Claims aus einem oder mehreren VCs offenzulegen und kryptografisch zu beweisen.  Durch Selective Disclosure können Informationen innerhalb eines verwendeten VCs, die nicht von der Anwendung angefordert bzw. benötigt werden, bei der Presentation ausblendet werden. Durch spezielle Multi-Message-Signaturverfahren wird vom Aussteller bei der Ausstellung eines VCs jeder Claim innerhalb des VCs einzeln signiert. Anstatt nur das VC als Ganzes, kann eine Teilmenge der Claims eines VCs präsentiert werden, ohne dass die digitale Signatur seine Gültigkeit verliert. Ebenso ist es möglich für eine Presentation bestimmte Claims aus unterschiedlichen VCs zu nutzen. Ein Beispiel für Selective Disclosure wäre, wenn ein Nutzer seine Anschrift einer Anwendung nachweisen bzw. übermitteln möchte. Der Nutzer kann z. B. VCs seines Personalausweises, bestehend aus den Claims Name, Geburtsdatum, Anschrift, Körpergröße etc. nutzen und nur die Claims Name und Anschrift für die Anwendung freigeben. Dabei bleiben alle nicht benötigten Claims der Anwendung verborgen (Geburtsdatum, Körpergröße etc.). Anhand dieses Beispiels wird der Unterschied zwischen VC und physischen Nachweisen noch einmal deutlich hervorgehoben. Während bei verifizierbaren digitalen Nachweisen Funktionen wie Selective Disclosure verwendet werden können, kann bei physischen Nachweisen keine Information selektiv ausgeblendet werden. Predicate ProofsPredicate Proofs sind ein weiterer wesentlicher Bestandteil von ZKP und helfen in vielen Fällen, Privatsphäre- und Datenschutzaspekte einfach und wirkungsvoll umzusetzen, da Informationen kryptografisch verifiziert werden können, ohne die tatsächlichen Informationen der Anwendung offenlegen zu müssen. Denn anstatt die eigentlichen Information der Anwendung offenzulegen, wird kryptografisches Material verwendet, um einen digitalen Nachweis zu erbringen. Je nach verwendeten Signaturverfahren können für Predicate Proofs Kalkulationen des Werts der Claims vorgenommen werden, wie z. B. „greater than“, „less than“ oder „equal to“.  Es existieren Anwendungsfälle, bei denen es zum Beispiel notwendig ist, zu überprüfen, ob eine Person volljährig ist oder ein Konto ausreichend gedeckt ist. Die konventionelle Methode wäre es, eine Presentation mit dem entsprechenden Geburtsdatum oder dem genauen Kontostand der Anwendung zu präsentieren. Jedoch wäre es bereits ausreichend zu verifizieren, ob eine Person das 18. Lebensjahr und damit die Volljährigkeit erreicht hat, anstatt das genaue Alter der Person zu übermitteln. Ebenso würde die Information ausreichen, dass auf einem bestimmten Konto ein Mindestbetrag, z. B. mehr als 1000 € vorhanden ist, anstelle des exakten Kontostands. Signature BlindingEine Presentation, die vom Nutzer an eine Anwendung übermittelt wird, beinhaltet eine Anzahl verifizierbarer digitaler Nachweise, die von den jeweiligen Ausstellern digital signiert wurden. Mithilfe der digitalen Signatur ist die Authentizität und Integrität verifizierbar und daher von elementarer Bedeutung für das SSI-Ökosystem. Trotz alledem bieten Signaturen eine potenzielle Angriffsfläche für Korrelationen, denn digitale Signaturen sind einzigartige Identifikatoren und sind folglich ein korrelierbarer Faktor. Um eine potenzielle Korrelation der digitalen Signaturen zu vermeiden, wird Signature Blinding eingesetzt. Durch Signature Blinding kann die digitale Signatur bzw. der entsprechende Proof eines Issuers kryptografisch verborgen werden, indem die digitale Signatur randomisiert wird, bevor sie an eine Anwendung weitergegeben wird. Bei diesem Prozess bleiben die Gültigkeit und Herkunft von VCs und Presentations verifizierbar. Private Holder BindingVCs werden bei ihrer Ausstellung vom Aussteller an einen bestimmten Nutzer bzw. seine DID gebunden, damit diese nicht durch andere Nutzer widerrechtlich verwendet werden können. Aus diesem Grund ist die Bindung des VC an einen Nutzer für ein ausreichendes Vertrauensniveau im SSI-Ökosystem von essenzieller Bedeutung. Dennoch entsteht durch die Bindung eines VCs an eine DID ein Problem, denn eine DID ist analog zu einer digitalen Signatur ein einzigartiger Identifikator und stellt dadurch einen Angriffspunkt für Korrelation dar. Um diesem Datenschutzproblem effektiv zu begegnen kann Private Holder Binding verwendet werden. Durch das Private Holder Binding ist es möglich ein VC kryptografisch an einen Nutzer zu binden und diese Bindung im späteren Verlauf auch zu beweisen, ohne dass die DID des Nutzers verwendet und offengelegt werden muss. Für diesen Zweck wird ein sogenanntes Link Secret genutzt, an das ein verifizierbarer digitaler Nachweis kryptografisch gebunden werden kann. Abhängig vom verwendeten Signaturverfahren, kann die Bezeichnung für das Link Secret auch variieren. Bildlich kann sich ein Link Secret als ein Stempel vorgestellt werden, der ein digitales Wasserzeichen bzw. kryptografisches Material erstellen kann, das zur Bindung an ein VC genutzt wird. Die Bindung eines VCs an ein Subjekt wird über die Property „credentialSubject.id“ eines VCs ausgedrückt. Der Wert der credentialSubject.id Property würde in der Regel eine DID beinhalten. Anstelle einer DID wird jedoch das erstellte kryptografische Material des Link Secrets verwendet. Der Stempel bzw. das Link Secret ist im Besitz des Nutzers und nur ihm bekannt. Es wird lokal beim Nutzer in einer Wallet-Applikation sicher aufbewahrt und muss diese zu keinem Zeitpunkt verlassen. Das VC enthält nur einen kryptografischen Proof, dass der Nutzer im Besitz des Stempels ist und damit digitale Wasserzeichen erzeugen kann. Der Vorteil, durch die indirekte Bindung des VCs an den Nutzer, ist das Entfallen der DID als eindeutigen Korrelationsfaktor und stellt somit eine kryptografische und datenschutzfreundlichere Alternative dar. Gesellschaftliche und politische Relevanz eines SSI-Ökosystem für digitale IdentitätenDie im Folgenden genannten Aspekte zeigen die gesellschaftliche und politische Relevanz eines SSI-Ökosystems für digitale Identitäten auf.

Anwendungsbeispiele: Self-Sovereign IdentityBeschreibung von Anwendungsbeispielen, die das Potenzial in der fortschreitenden Digitalisierung aufzeigen. Video Self-Sovereign Identity

Zugangskontrolle in Unternehmen Impfausweis auf der Basis von SSI Zusammenfassung: Self-Sovereign Identity (SSI)Das SSI-Ökosystem löst Abhängigkeiten von Monopolisten und gibt uns die Freiheit, die digitale Zukunft unabhängiger und damit erfolgreicher zu gestalten. Self-Sovereign Identity (SSI) sorgt als Digitalisierungsbeschleuniger für eine schnellere, sichere und vertrauenswürdige Digitalisierung. Die Nutzer können selbstbestimmt ihre Identitätsdaten und weitere digitale Nachweise an Anwendungen weitergeben. Das schafft einen hohen Grad an Privatsphäre, an werte-orientierte IT und -Diensten und damit eine hohe Akzeptanz für die digitale Zukunft.  Weitere Informationen zum Begriff “Self-Sovereign Identity (SSI)”:

„Self-Sovereign Identity – Autonom und sicher in der Smart Economy“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Künstliche Intelligenz und die Internetwirtschaft“ „Smart Energy – Reale Gefährdung?“ „Technologische Souveränität in einer zunehmend komplexeren Welt-Wirtschaftslage“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Self-Sovereign Identity (SSI) Description Bei Self-Sovereign Identity (SSI) hat der Nutzer die vollständige Kontrolle seiner digitalen Identitätsdaten und kann diese selbstbestimmt weitergeben. Mit SSI wollen die Stakeholder in Europa ein Ökosystem für digitale Identitätsdaten gemeinsam schaffen. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |