Vertrauenswürdigkeitstechnologie - Prof. Dr. Norbert Pohlmann

Vertrauenswürdigkeitstechnologie | |

| Inhaltsverzeichnis Was ist Vertrauenswürdigkeitstechnologie?

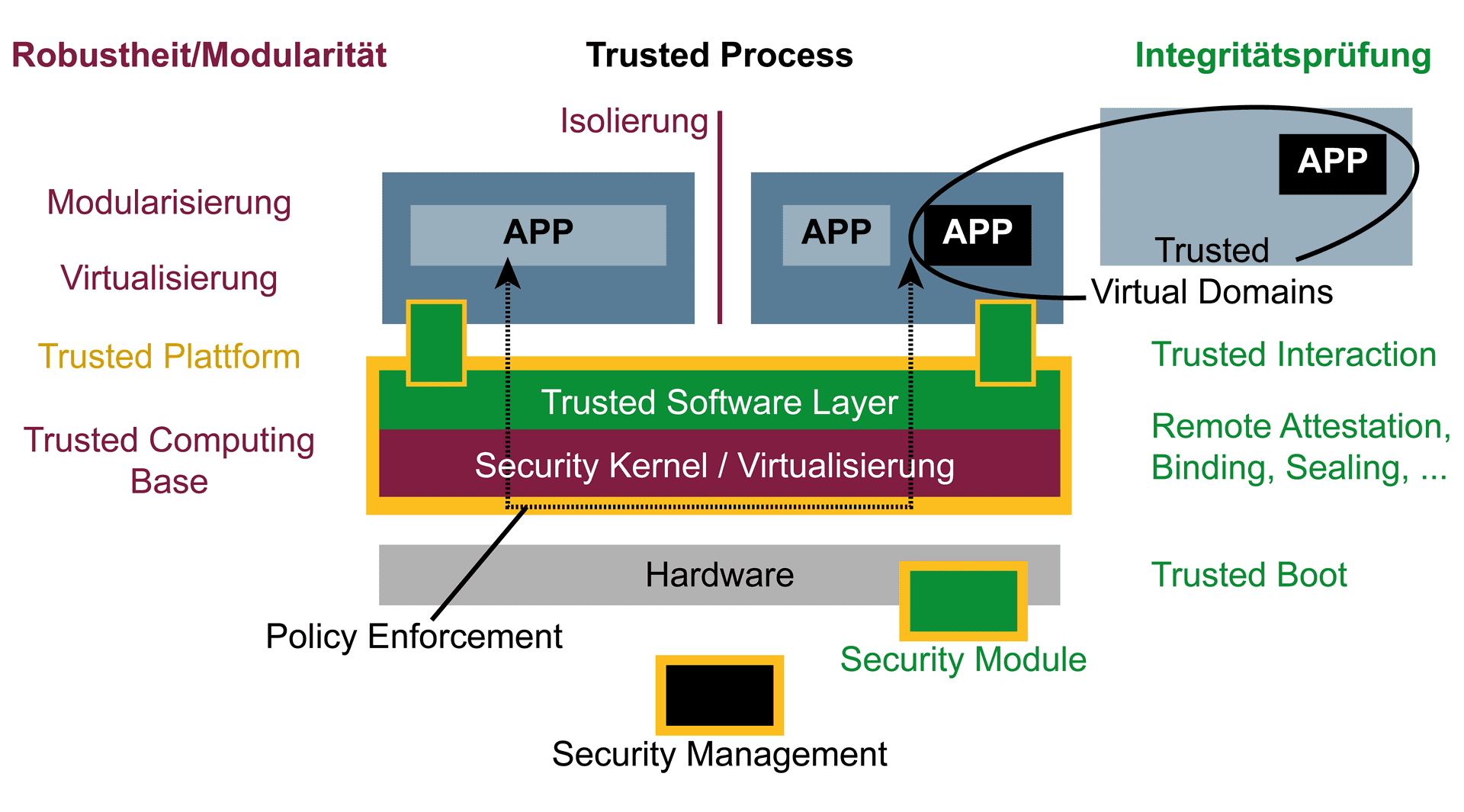

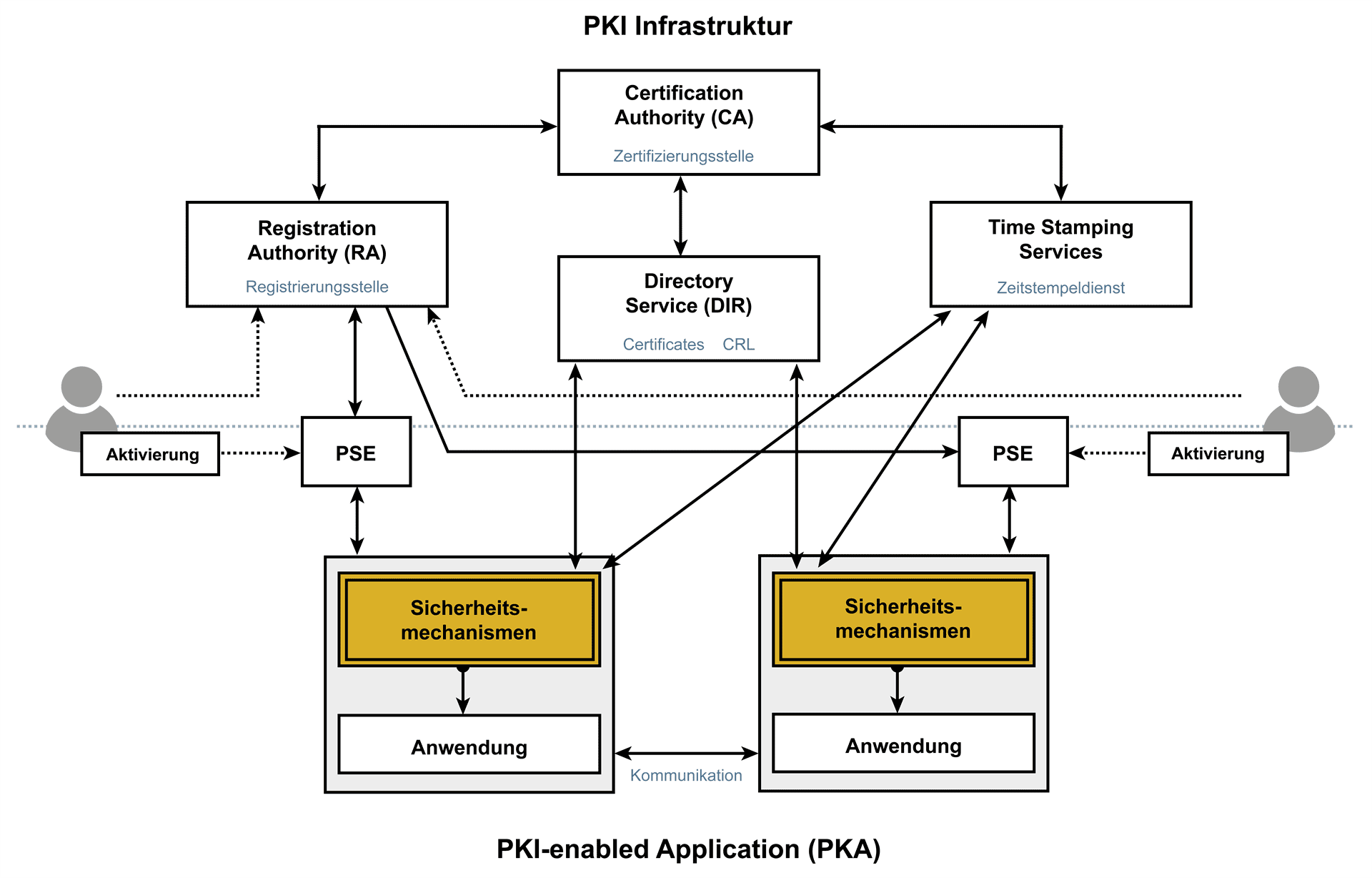

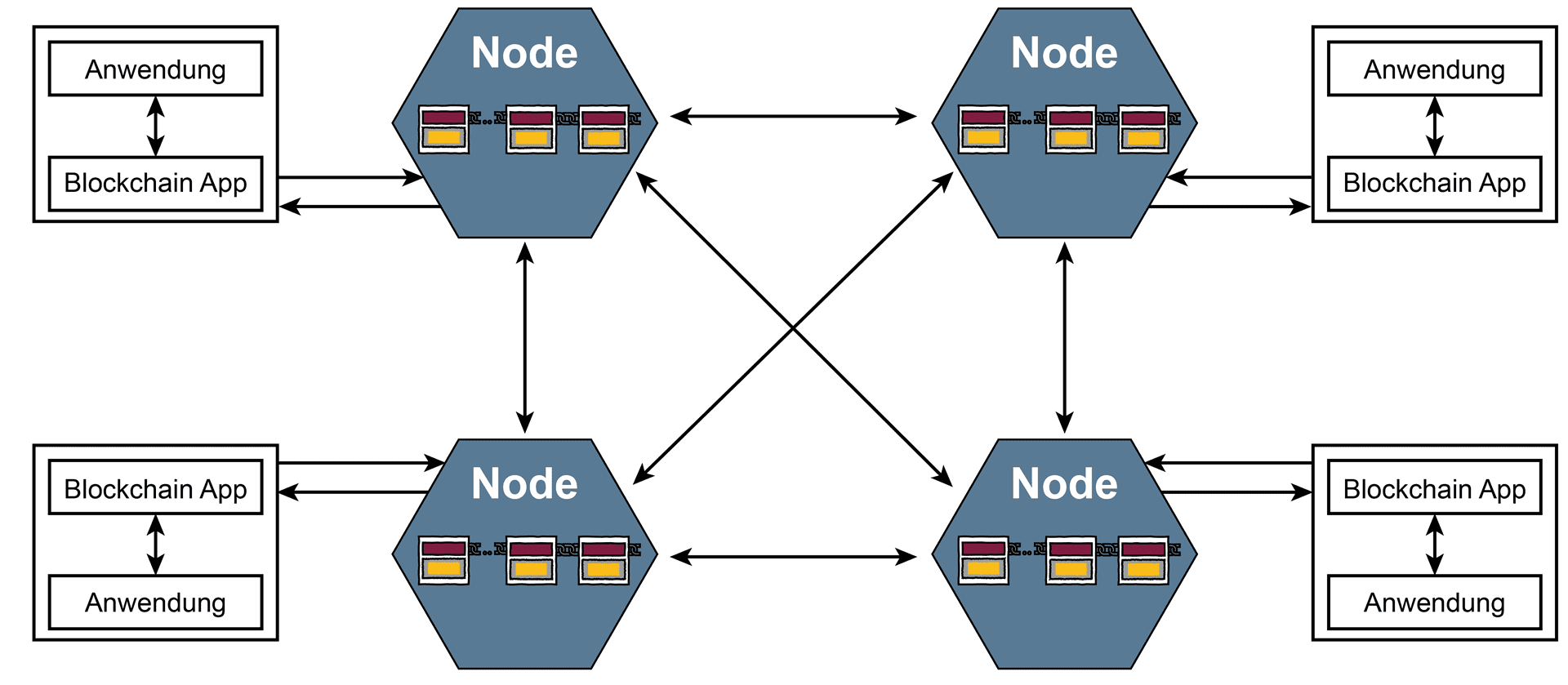

Vertrauenswürdigkeitstechnologien sind zum Beispiel: Security Kernel, Isolierung- und Separierungstechnologien (Trusted Computing)Trusted Computing (TC) ist eine Cyber-Sicherheits– und Vertrauenswürdigkeitstechnologie, durch die IT-Systeme mit einer höheren Robustheit und einem höheren Cyber-Sicherheitslevel umgesetzt werden können. Der besondere Schwerpunkt liegt dabei auf der Verifikation der Integrität eines IT-Systems (Software und Hardware). Kern von Trusted Computing ist die Bildung einer sicheren und vertrauenswürdigen Basis für Anwendungen. Diese Basis kann, bevor eine Anwendung aktiv wird, auf ihre Vertrauenswürdigkeit überprüft werden. Trusted Computing arbeitet mit intelligenten kryptografischen Verfahren, einem Hardware-Sicherheitsmodul (TPM), einem kleinen sicheren Betriebssystem (Security Kernel) und Virtualisierung. Aufgrund der Virtualisierung entsteht der Gestaltungsfreiraum, Anwendungen und Daten zu trennen und damit die potenziellen Schäden von Software-Problemen und Malware deutlich zu reduzieren. Trusted Computing schafft eine nachhaltige, angemessene und vertrauenswürdige IT-Sicherheit. Es ist auch möglich, Policies auf fremden IT-Systemen und damit Konzepte wie Digital Rights und Enterprise Rights-Management vertrauenswürdig umzusetzen.  Zentraler Vertrauensdienst: Public Key-InfrastrukturenPublic Key-Infrastrukturen (PKI) dienen zum Verwalten von Zertifikaten mit öffentlichen Schlüsseln und weiteren Attributen über deren gesamten Lebenszyklus, von der Erstellung über die Aufbewahrung und Verwendung bis hin zur Löschung. Dabei kommt es, neben der sicheren Erstellung und Speicherung gültiger Schlüssel, auch auf die Verifizierung der ursprünglichen Identität ihrer Inhaber – der PKI-Nutzer – an. Public Key-Infrastrukturen arbeiten nach einem festen Schema, zum Beispiel mit einem klaren Betriebskonzept, Organisations- und Arbeitsanweisungen oder Nutzerrichtlinien. Durch die Aufteilung in eine Registration und Certification Authority sowie bestimmte Dienste etwa dem Directory Service – der die überprüfbaren Zertifikate mit dem öffentlichen Schlüssel der Teilnehmer bereitstellt – oder dem Online Certificate Status Protocols (OCSP) – das den aktuellen Status eines Zertifikats wiedergibt – kann sicher und vertrauenswürdig die Basis für digitale Signaturen und das Key-Management von öffentlichen Schlüsseln umgesetzt werden. Als PKI-enabled Application (PKA) wird eine Anwendung bezeichnet, die auf Grundlage der durch die PKI zur Verfügung gestellten Sicherheitsdienste (Zertifikate, Verzeichnisdienst, Zeitstempeldienst etc.), eine vertrauenswürdige Umsetzung ermöglicht. Eine PKA enthält selbst unterschiedliche Sicherheitsmechanismen (für Authentisierung, Verschlüsselung, Signatur usw.), mit denen Vertrauenswürdigkeit (Authentizität, Integrität, Verbindlichkeit, Einmaligkeit und Vertraulichkeit) erzielt wird. Eine PKI bildet die Sicherheitsgrundlage für die vertrauenswürdige Nutzung von Anwendungen wie: E-Mail, Dokumentverschlüsselung, Transaktionen, Programme für Online-Banking und -Broking, SSL/TLS– und IPSec-Kommunikation sowie Identifikations– und Authentisierungsprozesse. Durch die eIDAS-Verordnung sind Public Key-Infrastrukturen und deren Anwendungen in Europa gesetzlich geregelt und bieten daher einen hohen Level an Vertrauenswürdigkeit.  Dezentraler Vertrauensdienst: Blockchain-TechnologienGrundsätzlich wird mit der Blockchain-Technologie eine Blockchain erzeugt, in der fälschungssichere, verteilte Datenstrukturen und in denen Transaktionen in der Zeitfolge protokolliert nachvollziehbar, unveränderlich und ohne zentrale Instanz abgebildet sind. Die Blockchain-Technologie schafft eine Basis für eine verteilte und vertrauenswürdige Zusammenarbeit und stellt einen dezentralen Vertrauensdienst dar. Alle Cyber-Sicherheits- und Vertrauensfunktionen sind inhärent als „Security-by-Design“ in die Blockchain-Technologie integriert. Die Blockchain-Infrastruktur hat komplexe Kommunikations-, Sicherheits- und Vertrauenswürdigkeitsfunktionen, die im Einklang zueinander die notwendigen Sicherheits- und Vertrauenseigenschaften erbringen. Die Cyber-Sicherheitseigenschaften einer Blockchain-Technologie werden prinzipiell mit den folgenden Cyber-Sicherheitsmechanismen umgesetzt:

Die Blockchain als Vertrauensdienst hat den Vorteil, dass diese durch viele Parteien (Öffentlichkeit oder Konsortium) mit den entsprechenden Governance-Regeln definiert ist und damit eine zentrale Abhängigkeit von Einzelnen vermieden werden kann. Dies ist für einen unabhängigen und vertrauenswürdigen Vertrauensdienst eine wichtige Basis.  Zusammenfassung: VertrauenswürdigkeitstechnolgieVertrauen und Vertrauenswürdigkeit werden für die zunehmend komplexe digitale Zukunft immer wichtiger. Daher ist es essenziell, die Zusammenhänge zu verstehen damit Vertrauen aufgebaut werden kann, um die Akzeptanz der Nutzer zu gewinnen.  Weitere Informationen zum Begriff “Vertrauenswürdigkeitstechnologie”:„Menschliche Basis fürs Business – Mechanismen zur Vertrauensbildung“ „Wie können wir der KI vertrauen? – Mechanismus für gute Ergebnisse“ „Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Fachdialog Blockchain des BMWK – Blockchain & IT-Sicherheit im Mittelstand“ „Künstliche Intelligenz (KI) und Cyber-Sicherheit“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ Zurück zur Übersicht Summary  Article Name Vertrauenswürdigkeitstechnologie Description Vertrauenswürdigkeitstechnologie haben das Ziel, mit intelligenten Cyber-Sicherheitsarchitekturen, -konzepten und -funktionen dafür zu sorgen, dass die digitalen Aktivitäten transparent und nachvollziehbar umgesetzt werden können. Dadurch soll das Vertrauen der Nutzer erhöht werden. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |