RansomwareWas ist eine Ransomware? Eine Ransomware ist eine böswillige Schadfunktion in Malware, die wichtige Daten auf dem kompromittierten IT-System (Notebooks, PCs, Smartphone, …) verschlüsselt. Ziel des Angreifers ist es, die […] weitere Informationen |  |

Reaktive Cyber-SicherheitssystemeWas sind reaktive Cyber-Sicherheitssysteme? Reaktive Cyber-SicherheitssystemeBei den heutigen grundsätzlich reaktiven Cyber-Sicherheitssystemen wie Anti-Spam-, Anti-Phishing, Anti-Malware-, Intrusion-Detection-Systemen, ist die grundsätzliche Idee so gut und schnell wie möglich Cyber-Angriffe zu erkennen. Der […] weitere Informationen |  |

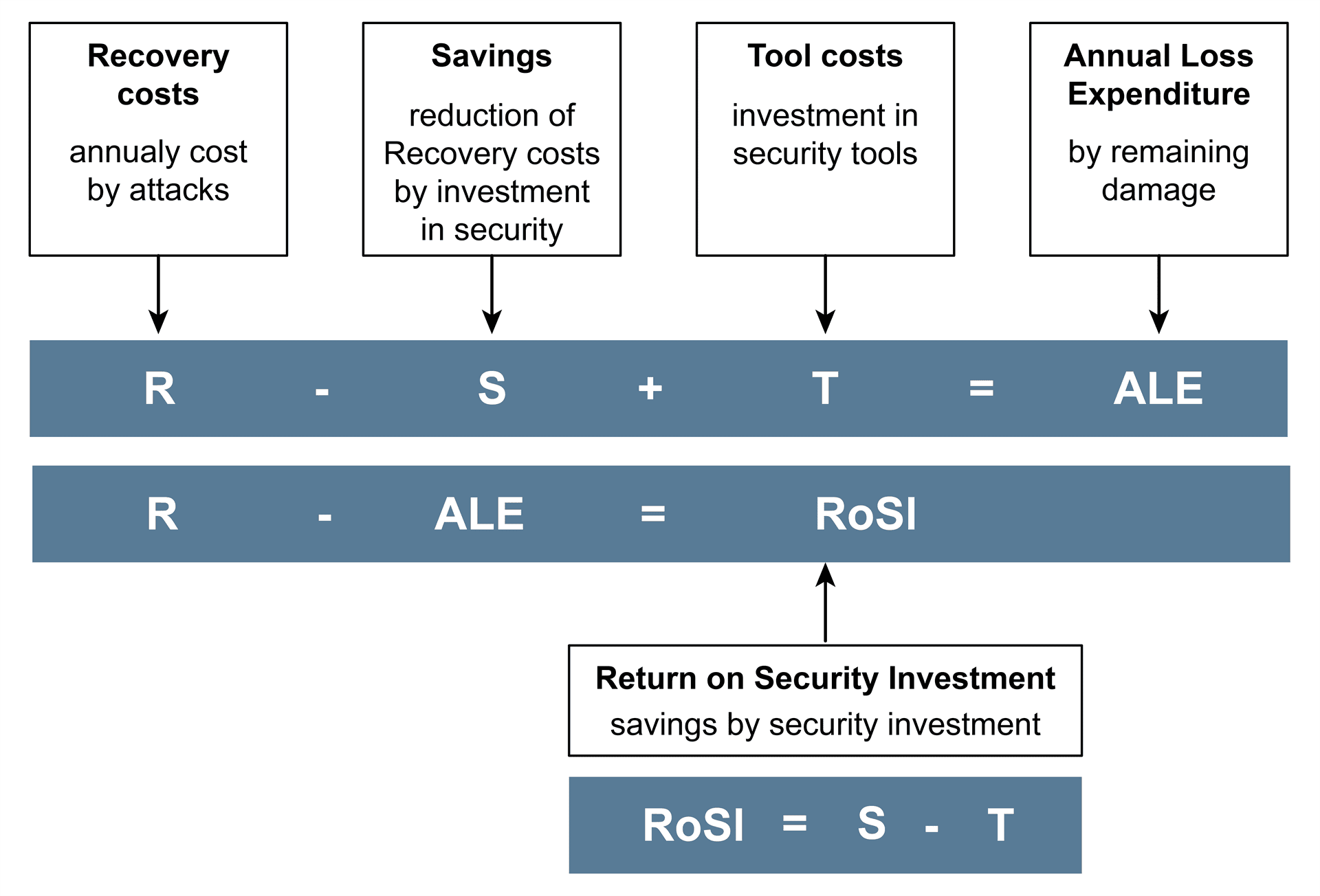

Return on Security Investment (RoSI)Was ist Return on Security Investment? Return on Security Investment (RoSI) Berechnung ist eine Methode, mit der der Nutzenaspekt von Cyber-Sicherheitsmaßnahmen aufgezeigt werden kann. RoSI bedeutet, dass bei der Betrachtung […] weitere Informationen |  |

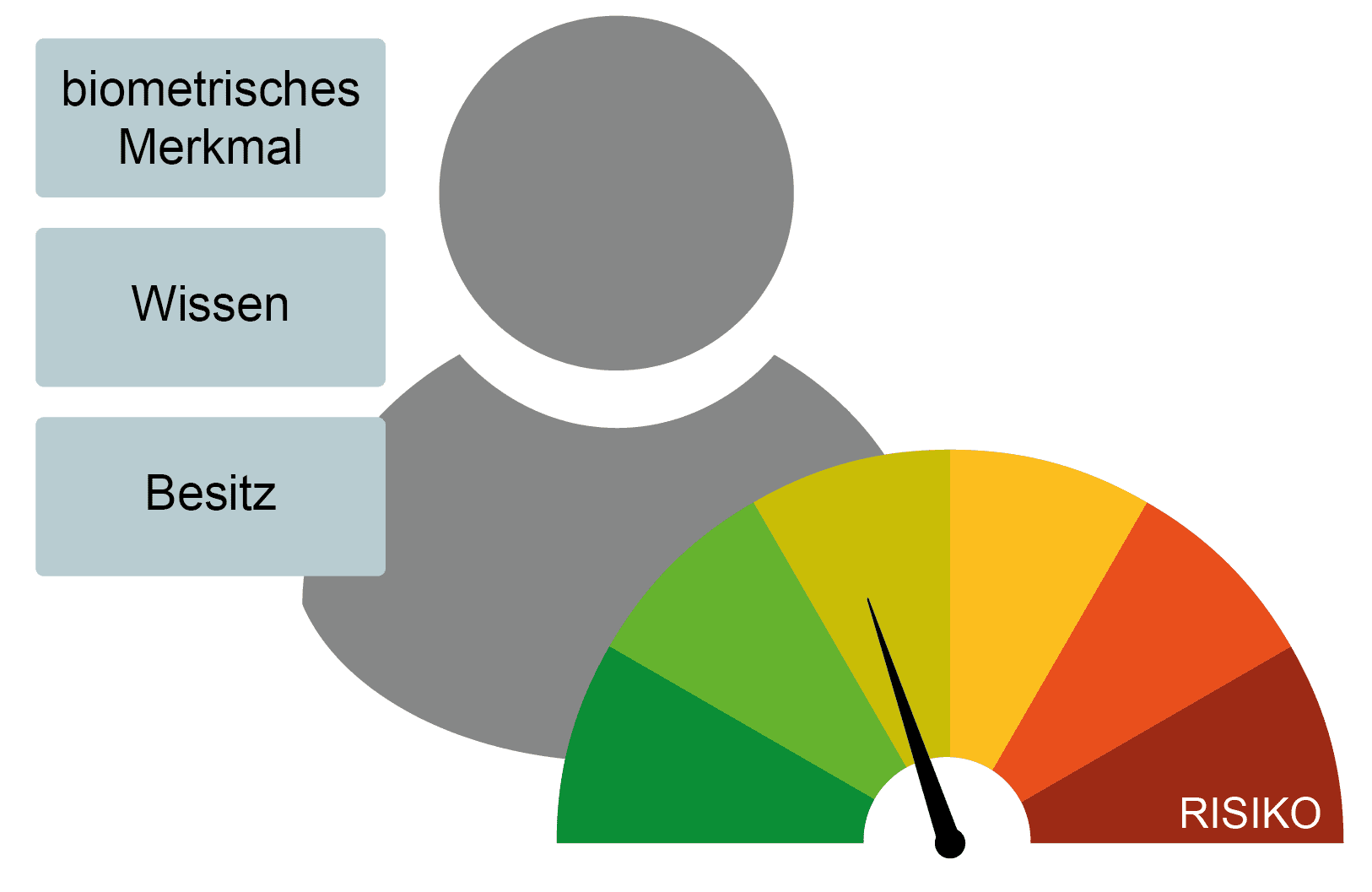

Risikobasierte u. adaptive AuthentifizierungWas ist eine risikobasierte u. adaptive Authentifizierung? Die risikobasierte u. adaptive Authentifizierung entscheidet auf der Basis der Vertrauenswürdigkeit des zugreifenden Nutzers, der Kritikalität der konkreten Anwendung/Aktion und den Rahmenbedingungen des […] weitere Informationen |  |

Reverse EngineeringWas ist Reverse Engineering? Allgemein ist Reverse Engineering der Vorgang, um aus einem bestehenden fertigen Produkt durch Untersuchung der Strukturen, Zustände und Verhaltensweisen die Konstruktionselemente zu extrahieren.Mit den gewonnenen Ergebnissen […] weitere Informationen |  |

RSA-VerfahrenWas ist das RSA-Verfahren? Das RSA-Verfahren wurde 1978 von Ron Rivest (Massachusetts Institute of Technology – MIT), Adi Shamir (Weizmann-Institut für Wissenschaften) und Leonard Adleman (Stanford University) entwickelt und findet […] weitere Informationen |  |