BackdoorWas ist eine Backdoor? Eine Backdoor oder Hintertür ist die Bezeichnung für eine unbefugte, heimliche und bewusst eingebaute Möglichkeit, den normalen Zugriffsschutz auf ein IT-System oder Software-Programm (Betriebssystem, Anwendung) zu […] weitere Informationen |  |

Backdoor AttackWas ist ein Backdoor Attack auf eine KI-Lösung? Bei einer Backdoor Attack wird zunächst eine Poisoning Attack durchgeführt, um eine Evasion Attack vorzubereiten. Dabei werden die Trainingsdaten in einer Weise […] weitere Informationen |  |

BackupWas ist ein Backup? Ein Backup oder Datensicherung bezeichnet das Kopieren von einem vorhandenen Datenbestand eines IT-Systems auf ein oder mehrere externe Speichermedien, um dort Sicherheitskopien zu erstellen. Diese Kopien […] weitere Informationen |  |

Begriffe der KryptographieWas sind die wichtigsten Begriffe der Kryptographie? Begriffe der Kryptographie Kryptografie ist die Wissenschaft von den Methoden der Ver- und Entschlüsselung. Kryptoanalysis ist die Wissenschaft von den Methoden der unbefugten […] weitere Informationen |  |

Bewertung der kryptografischen StärkeWas ist eine Bewertung der kryptografischen Stärke? Bewertung der kryptografischen StärkeIn der Regel werden die kryptografischen Verfahren, die entwickelt werden, der Kryptologen-Gemeinde (mehrere 100 Krypto-Spezialisten in diesem besonderen Fachgebiet aus […] weitere Informationen |  |

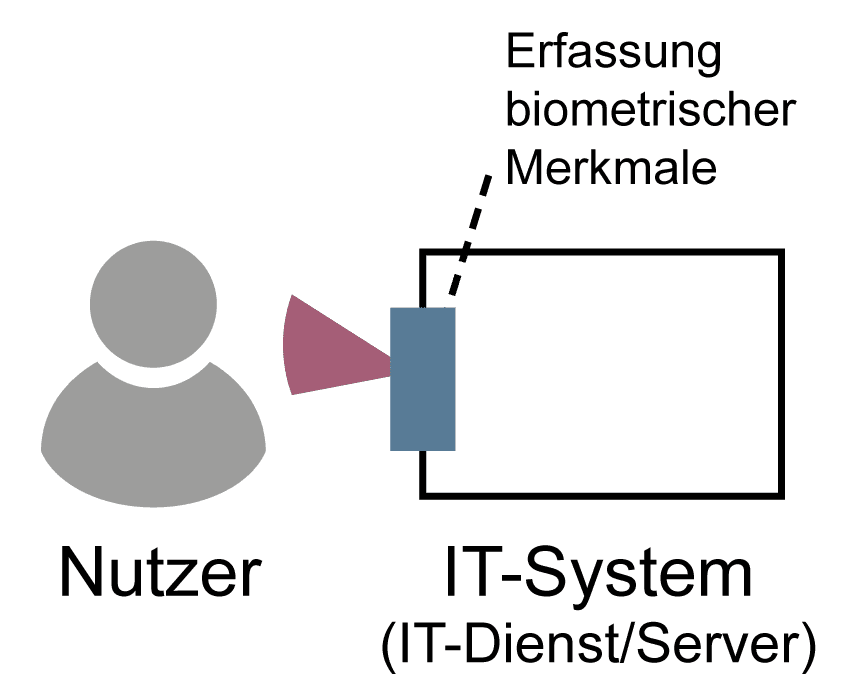

BiometrieWas ist Biometrie? Die Biometrie ist im Allgemeinen eine wissenschaftliche Disziplin zur Messungen und Analyse von Lebewesen.In der Cyber-Sicherheit finden Zunehmens mittels biologischer Merkmale eine Identifikation und Authentifizierung statt. Biometrische […] weitere Informationen |  |

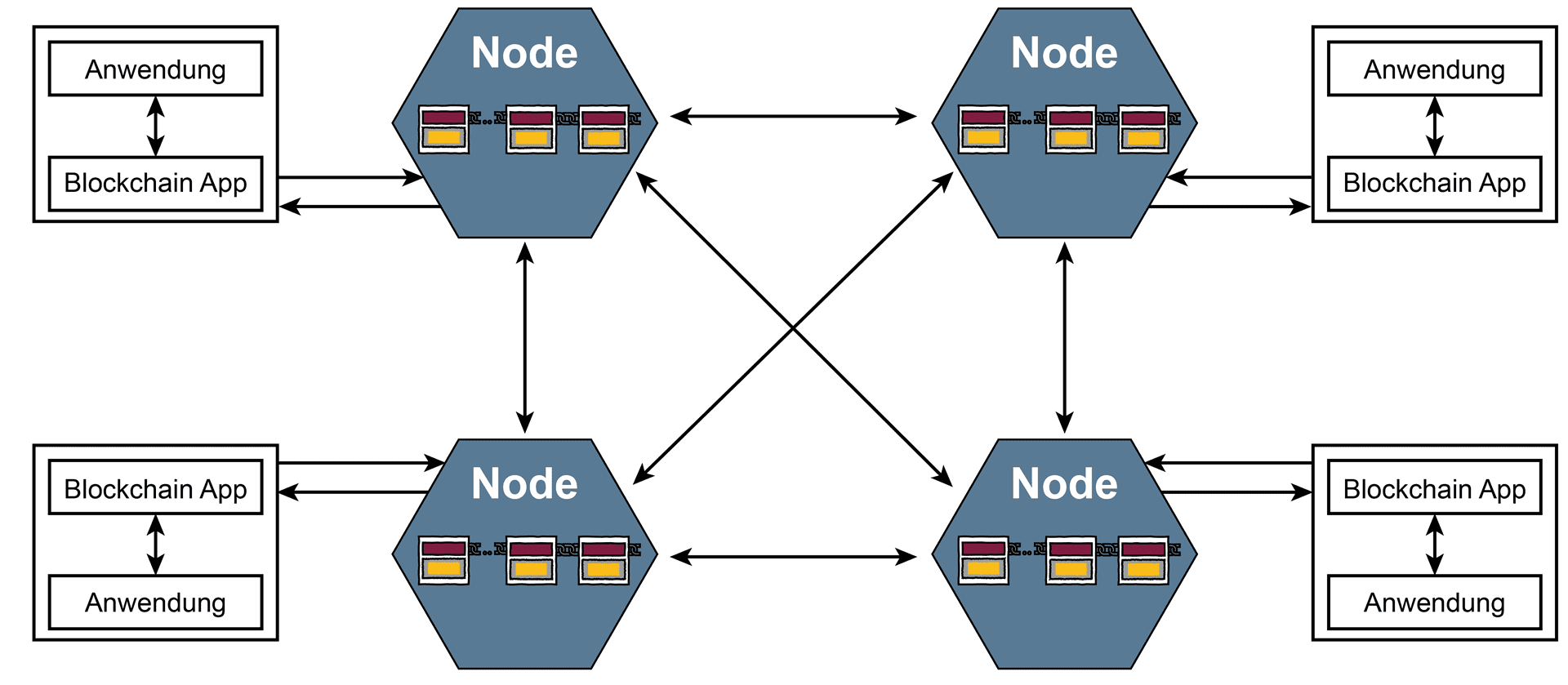

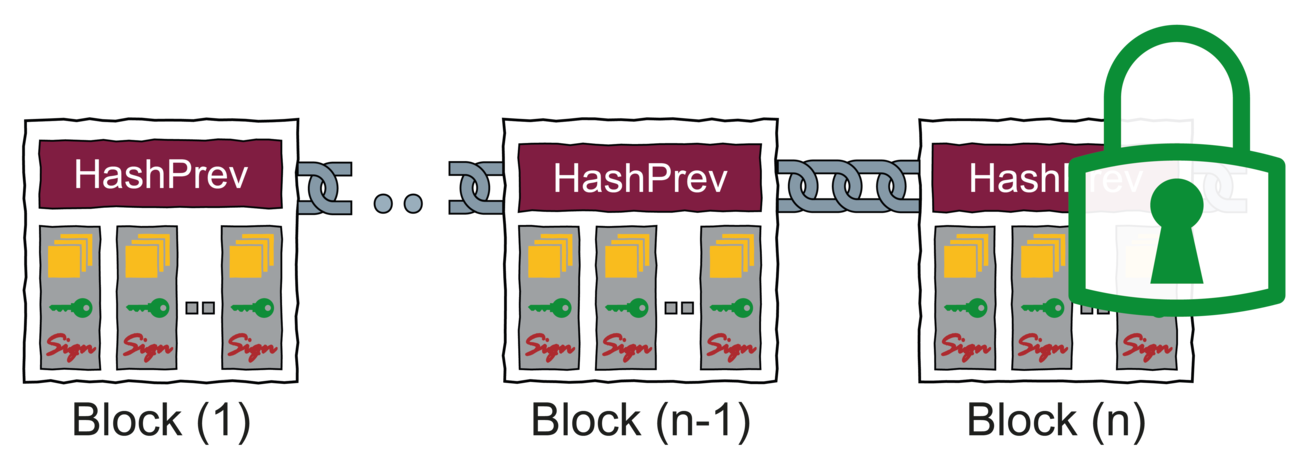

Blockchain-TechnologieWas ist eine Blockchain-Technologie? Mit Hilfe der Blockchain-Technologie werden Vertrauensdienste angeboten, die neue Möglichkeiten im Rahmen der Digitalisierung für mehr IT-Sicherheit und Vertrauenswürdigkeit anbieten. In einer Blockchain werden die Zusammenarbeit […] weitere Informationen |  |

Blockchain SicherheitWie kann die Blockchain Sicherheit diskutiert und bewertet werden? Blockchain Sicherheit: Damit eine Blockchain sicher und vertrauenswürdig genutzt werden kann, müssen Kommunikations-, Sicherheits- und Vertrauenswürdigkeitsaspekte berücksichtigt werden. Um die Sicherheitsaspekte […] weitere Informationen |  |

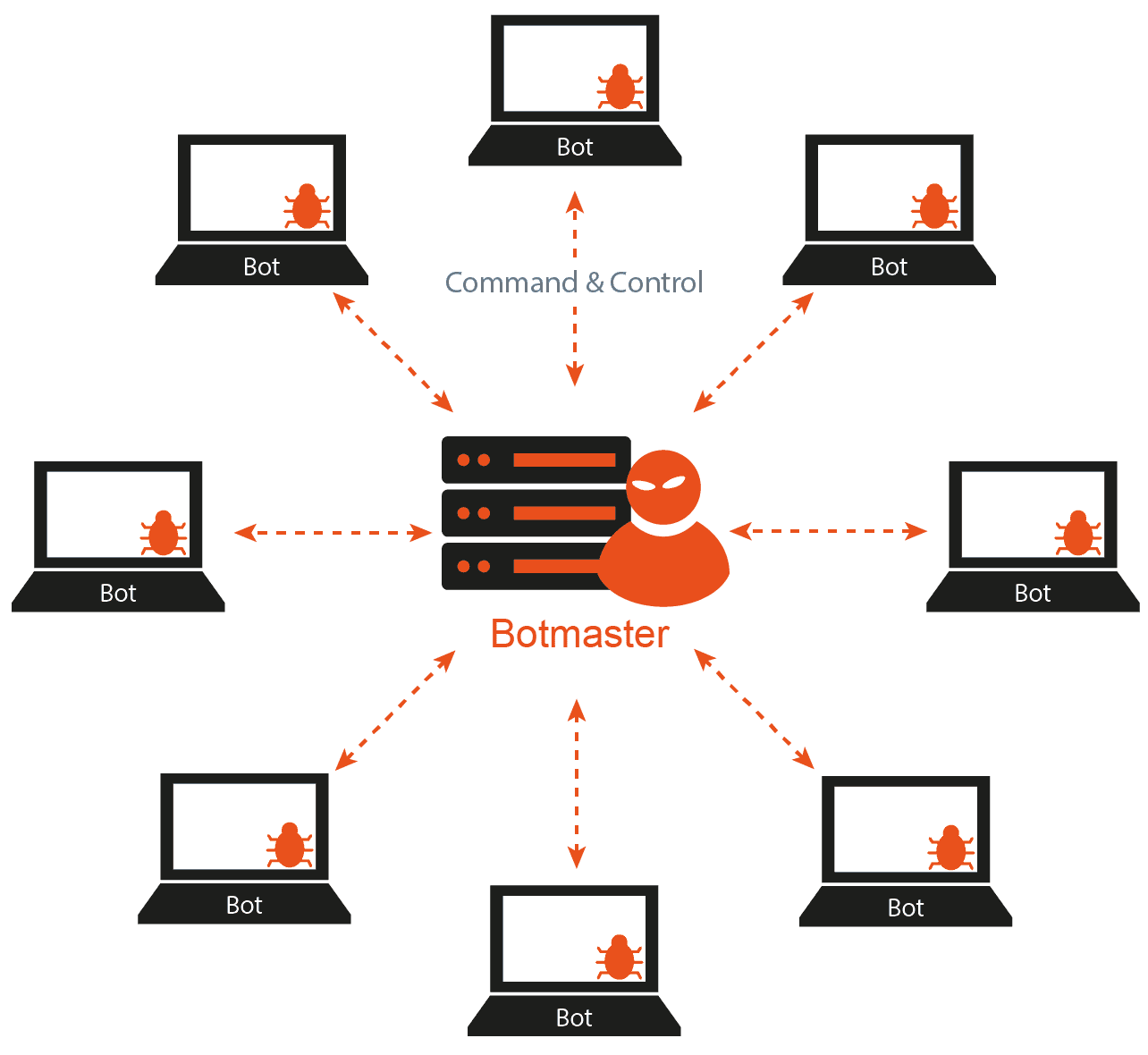

Botnet / BotnetzWas ist eine Botnetz? Botnet / BotnetzEin Botnet oder Botnetz ist der Zusammenschluss von Bots in einem vom Botmaster kontrollierten Netzwerk. Dabei ist ein Bot ein kompromittiertes IT-System (Endgerät, IoT-Geräte, […] weitere Informationen |  |

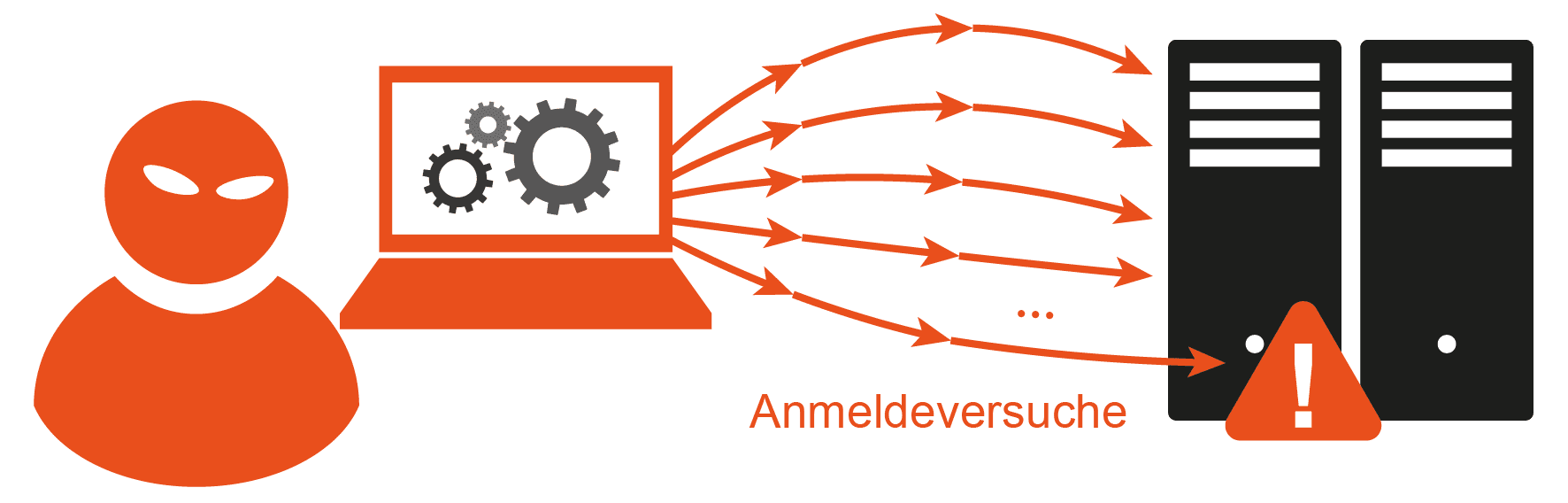

Brute Force-AngriffWas ist ein Brute Force-Angriff? Ein Brute Force-Angriff ist eine vollständige Suche und bezeichnet eine Methode, die verwendet wird, um Daten zu entschlüsseln oder Passwörter zu knacken. In der Regel […] weitere Informationen |  |

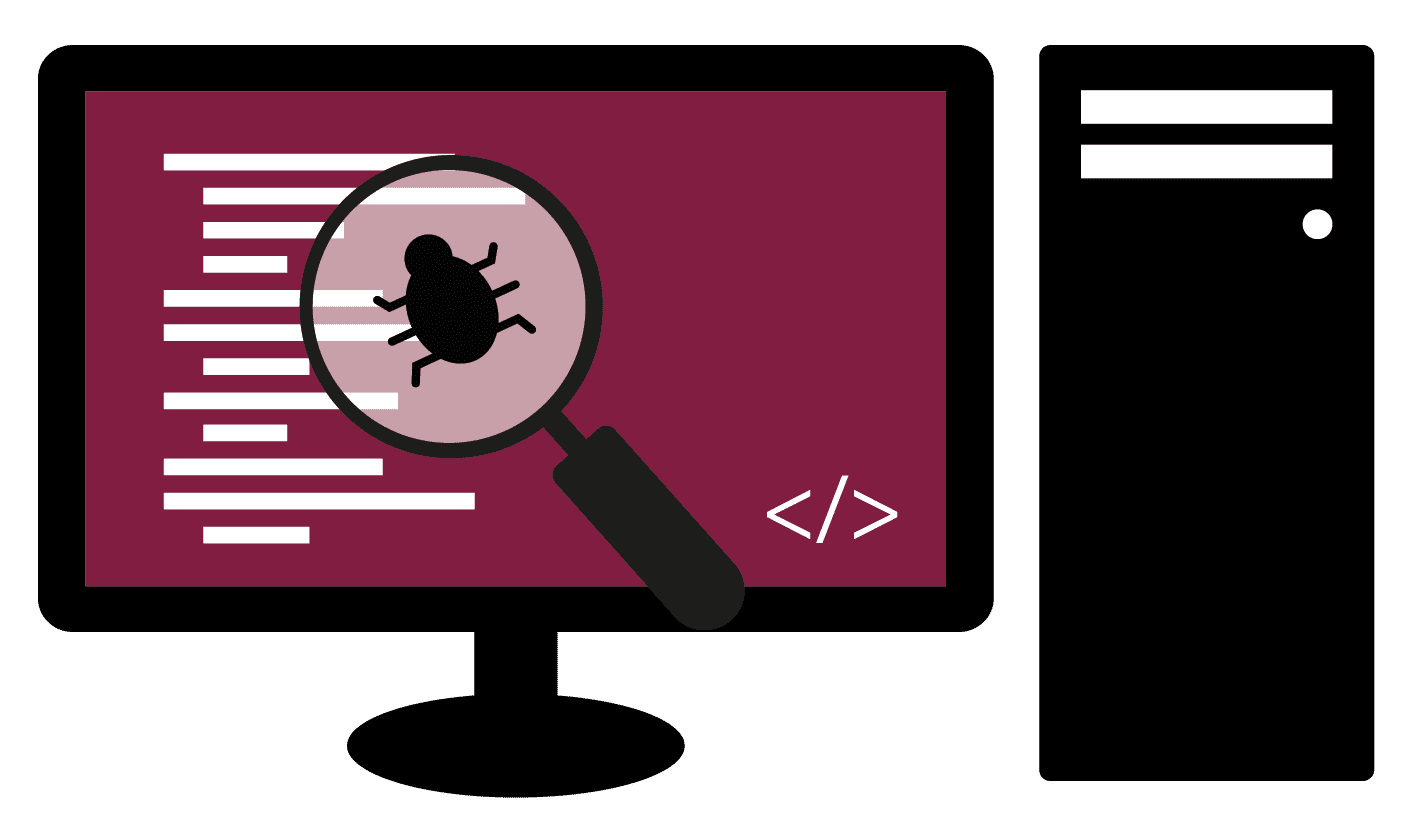

Bug-Bounty-ProgrammWas ist ein Bug-Bounty-Programm? Bug-Bounty-ProgrammDie zentrale Idee von Bug-Bounty-Programmen ist, die Hacker-Community, Wissenschaftler oder weitere Akteure finanziell zu animieren, Schwachstellen in den eigenen Cyber-Sicherheitsprodukten und -Lösungen zu finden. Die Unternehmen, […] weitere Informationen |  |

Business Continuity Management (BCM)Was ist ein Business Continuity Management (BCM)? Business Continuity Management (BCM) oder Betriebskontinuitätsmanagement besteht aus Strategien, Plänen, Maßnahmen und Prozessen, um ernsthafte Schäden durch die Unterbrechung des IT-Betriebs einer Organisation […] weitere Informationen |  |