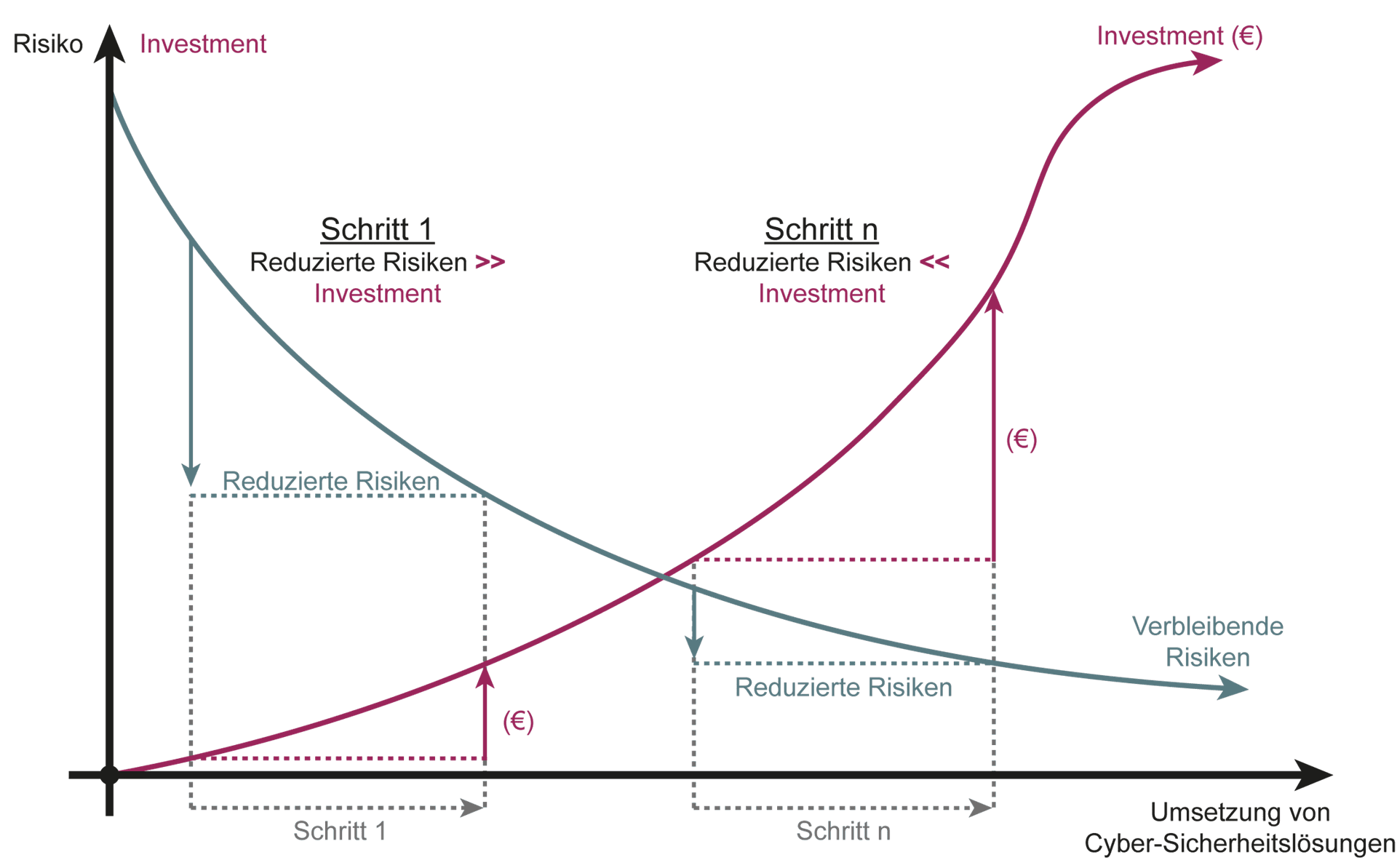

Pareto-Prinzip der Cyber-SicherheitWas ist das Pareto-Prinzip? Das Pareto-Prinzip oder 80-zu-20-Regel der Cyber-Sicherheit definiert das Verhältnis zwischen dem Aufwand für Cyber-Sicherheitsmaßnahmen und der Reduzierung von Schäden. 80-zu-20-Regel 20 % der richtigen Cyber-Sicherheitsmechanismen richtig […] weitere Informationen |  |

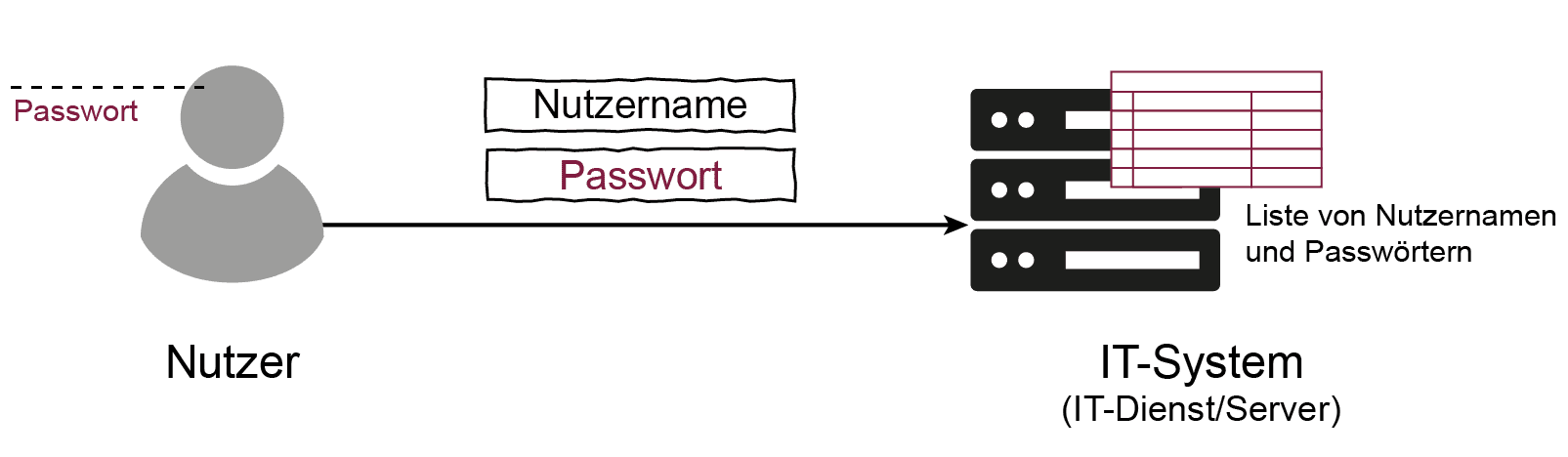

Passwörter / Passwort-VerfahrenWas ist ein Passwort-Verfahren? Authentifikation bezeichnet einen Prozess, in dem überprüft wird, ob „jemand“ echt ist. Daher bedeutet Authentifikation die Verifizierung (Überprüfung) der Echtheit beziehungsweise der Identität des Nutzers. Für […] weitere Informationen |  |

Patch ManagementWas ist ein Patch Management? Patch Management ist ein systematischer Ansatz zur Verwaltung von Software-Updates, die zur Behebung von Schwachstellen oder Fehlern für Software-Anwendungen veröffentlicht werden. Hinter den Begriffen Updates, […] weitere Informationen |  |

PenetrationstestWas ist ein Penetrationstest? Als Penetrationstest werden Testszenarien bezeichnet, bei denen IT-Sicherheits-Experten ein IT-System mit den Mitteln und Methoden eines Hackers, eines professionellen Angreifers auf Schwachstellen untersuchen. Dazu beauftragen und […] weitere Informationen |  |

Perfect Forward SecrecyWas ist Perfect Forward Secrecy? Perfect Forward Secrecy (PFS) ist eine kryptografische Cyber-Sicherheitseigenschaft, die eine Aussage über die Abhängigkeit von verschiedenen Schlüsseln untereinander trifft. Wird beim Schlüsselaustauschprotokoll Perfect Forward Secrecy […] weitere Informationen |  |

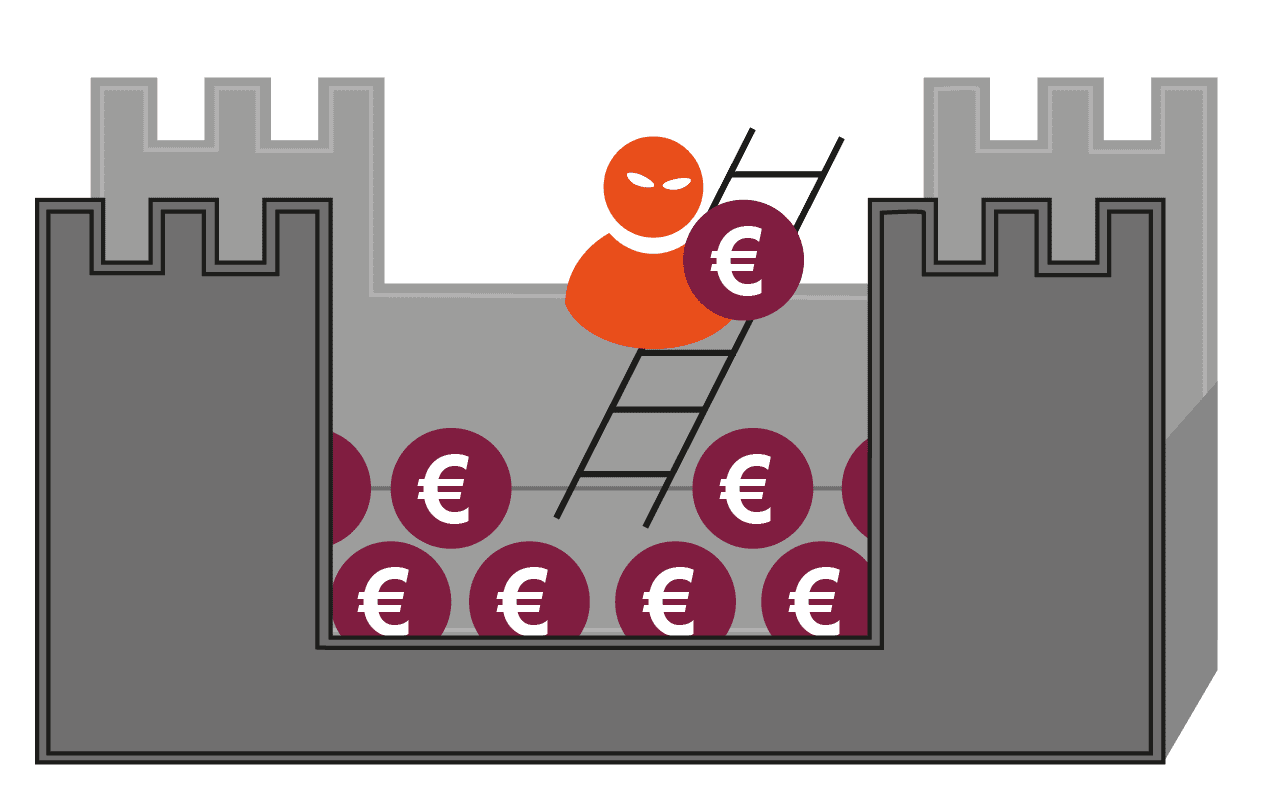

Perimeter-SicherheitWas ist Perimeter-Sicherheit? Perimeter-Sicherheit soll zum Beispiel mithilfe von Firewall- und VPN-Systemen verhindern, dass Fremde aus dem Internet auf das eigene Unternehmensnetz zugreifen können (Abschottung, Abgrenzung) und dass die ausgetauschten […] weitere Informationen |  |

PGPWas ist Pretty Good Privacy – PGP? Pretty Good Privacy (PGP) ist ein von Phil Zimmermann entwickeltes Programm zur Verschlüsselung und zum Unterschreiben von Daten, in der Regel E-Mails. Dies […] weitere Informationen |  |

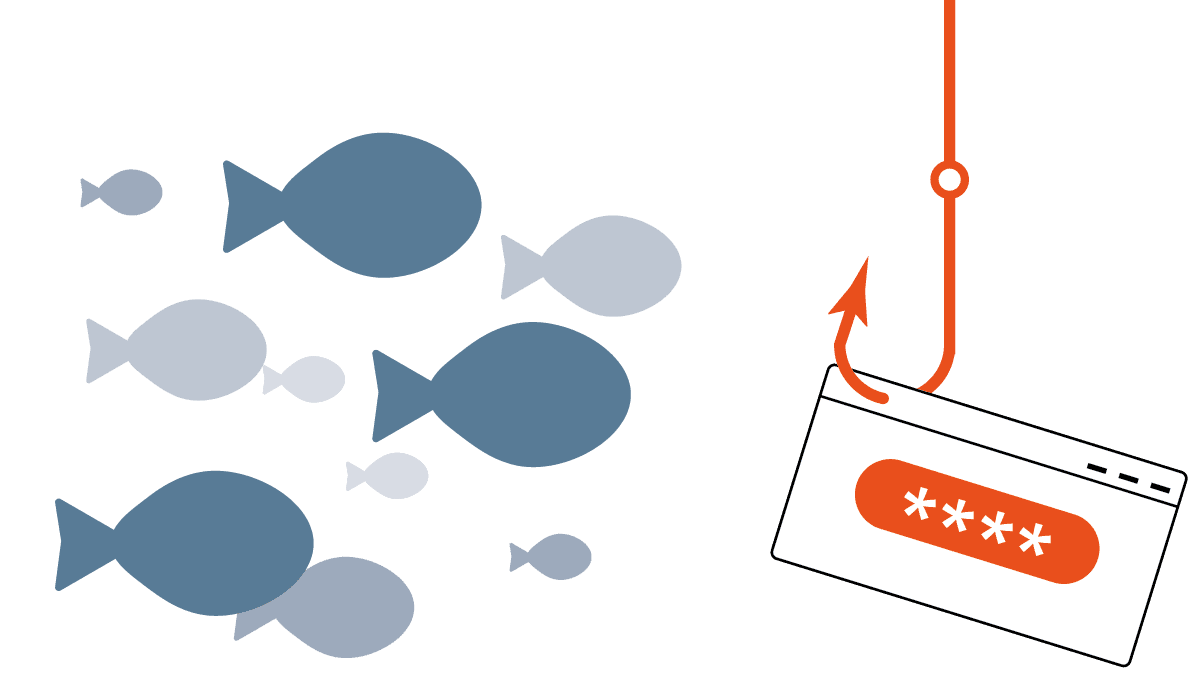

PhishingWas ist ein Phishing-Angriff? Phishing ist eine Wortschöpfung, die sich aus den Worten Passwort und Fishing zusammen setzt.Mit einem Phishing-Angriff wird versucht, zum Beispiel mithilfe von gefälschten Webseiten, E-Mails oder […] weitere Informationen |  |

Polyalphabetische SubstitutionWas ist eine polyalphabetische Substitution? Polyalphabetische SubstitutionDas polyalphabetischen Substitutionsverfahren ist als elementares Verschlüsselungsverfahren eine Erweiterung monoalphabetischen Substitution und verschleiert die Häufigkeit stärker. Dazu zählen alle polyalphabetischen Substitutionsverfahren mit ihrer bekanntesten […] weitere Informationen |  |

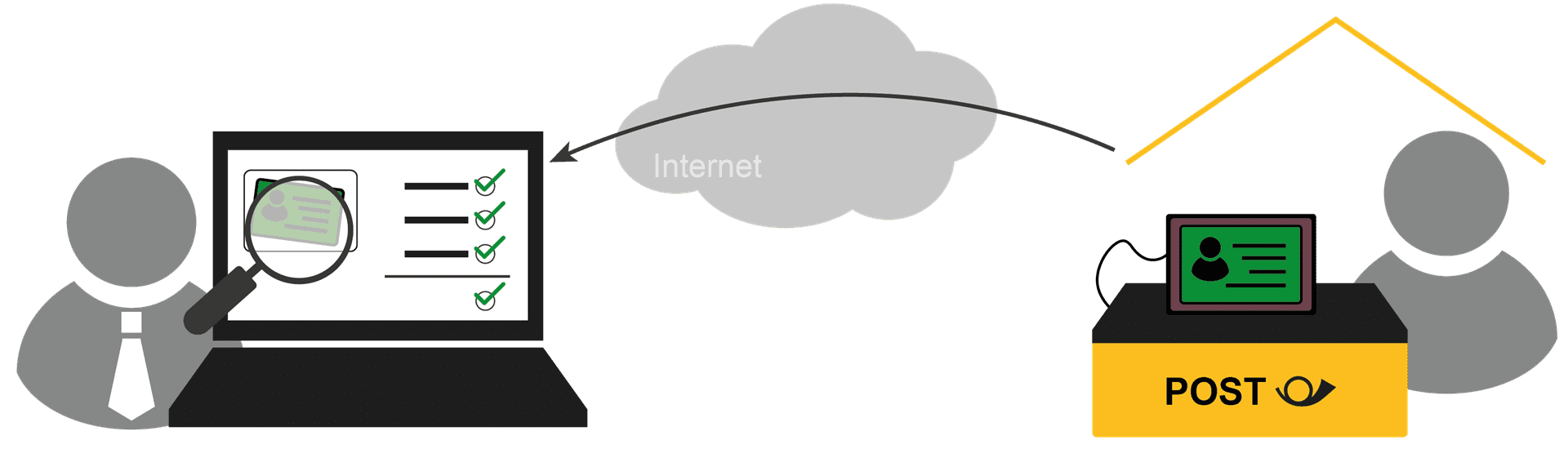

PostIdent-Verfahren der Deutschen Post AGWas ist das PostIdent-Verfahren? Das PostIdent-Verfahren der Deutschen Post AG basiert darauf, dass Mitarbeiter in den Postfilialen oder auch Postboten geschult werden, eine Identifikation einer natürlichen Person innerhalb einer Postfiliale […] weitere Informationen |  |

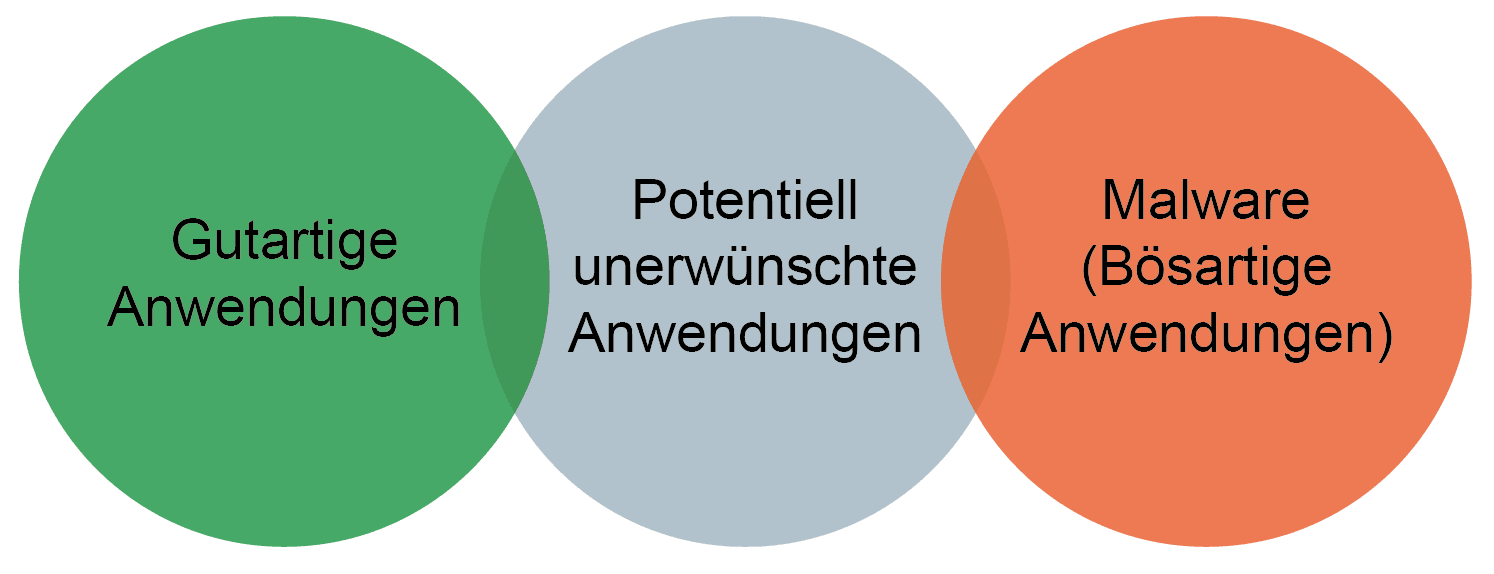

Potenziell unerwünschte Anwendungen (PUA)Was sind potenziell unerwünschte Anwendungen (PUA)? Potenziell unerwünschte Anwendungen (PUA) sind diverse Arten von Software, deren Ziel nicht so eindeutig bösartig ist wie zum Beispiel Malware. PUAs werden von einem […] weitere Informationen |  |

PretextingWas ist Pretexting? Pretexting in der Cyber-Sicherheit ist eine spezielle Methode des Social Engineerings, die Angreifer nutzen, um Menschen dazu zu bewegen, freiwillig wertvolle Informationen, persönliche Daten und Zugangsdaten preiszugeben. […] weitere Informationen |  |

PrivatsphäreWas ist Privatsphäre? Allgemein bezeichnet die Privatsphäre den nicht-öffentlichen Bereich, in dem ein Mensch unbehelligt von äußeren Einflüssen sein Recht auf freie Entfaltung der Persönlichkeit wahrnimmt. Das Recht auf Privatsphäre […] weitere Informationen |  |

Proaktive Cyber-SicherheitssystemeWas sind proaktive Cyber-Sicherheitssysteme? Proaktive Cyber-SicherheitssystemeDie zunehmende Vielfalt und Komplexität der IT-Endgeräte (Wearables, Smartphones, Notebooks, PC, …), IoT-Geräte, Netzkomponenten und IT-Infrastrukturen werden deutlich verlässlichere, robustere und wirkungsvollere Cyber-Sicherheitskonzepte benötigt, als […] weitere Informationen |  |

PsychometrieWas ist Psychometrie? Die Psychometrie oder digitale Psychometrie ist das Gebiet der Psychologie, das sich allgemein mit Theorie und Methode des psychologischen Messens befasst. Psychometrie kann genutzt werden, um Personen […] weitere Informationen |  |

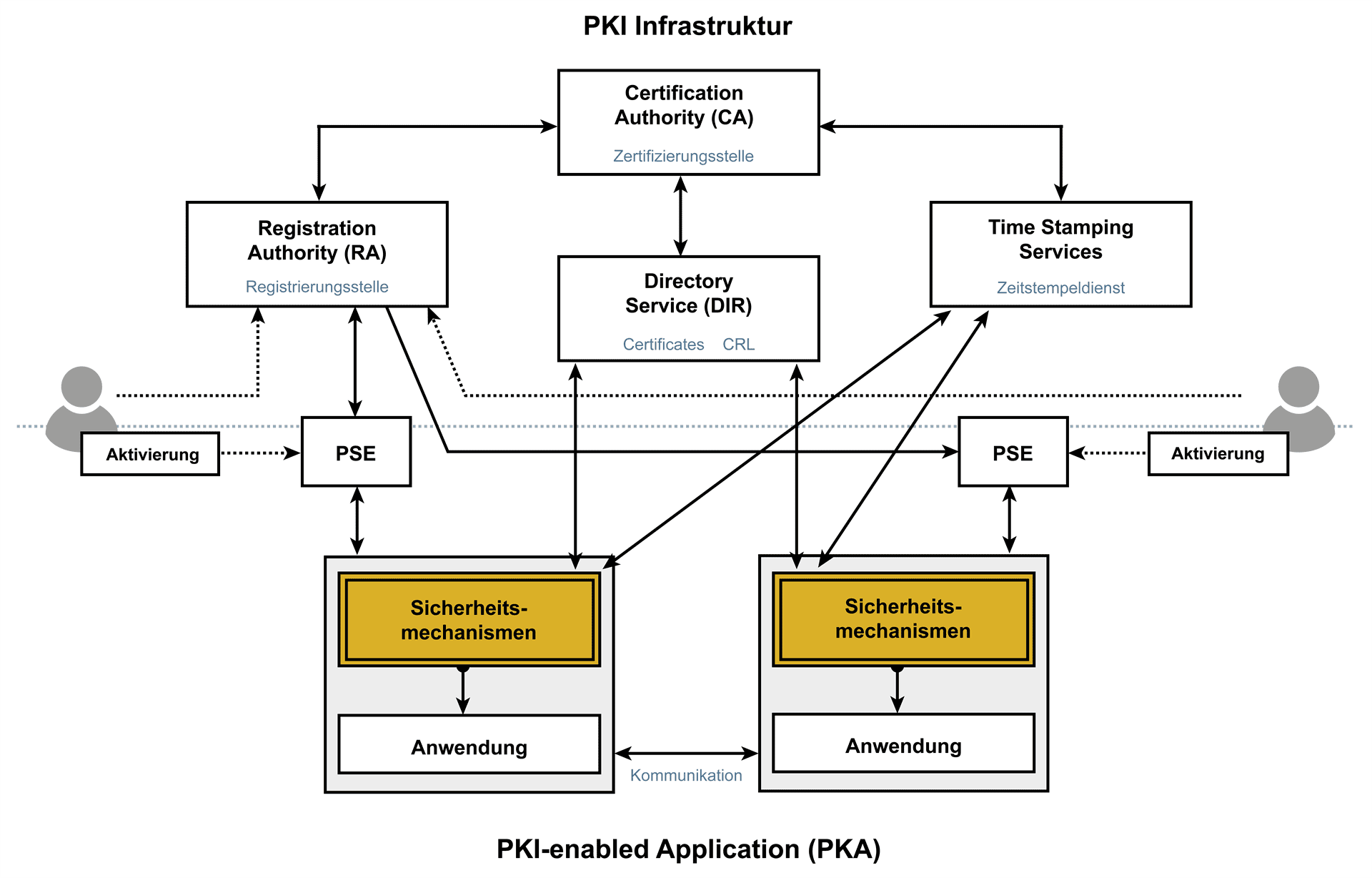

Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA)Was ist eine Public Key-Infrastruktur (PKI)? Public Key-Infrastrukturen (PKI) dienen der Erstellen und Verwalten von Zertifikaten mit öffentlichen Schlüsseln und weiteren Attributen über deren gesamten Lebenszyklus, von der Erstellung über […] weitere Informationen |  |

Poisoning AttackWas ist ein Poisoning Attack auf eine KI-Lösung? Bei einem Poisoning Attack werden Trainingsdaten manipuliert mit der Absicht, die Leistung eines KI-Modells zu verschlechtern oder konkret falsche Ergebnisse zu produzieren. […] weitere Informationen |  |