CaptchaWas ist eine Captcha? CaptchaCaptchas werden verwendet, um zu prüfen, ob zum Beispiel ein Formular im Internet von einem Menschen oder einem IT-System (Bots) ausgefüllt wurde. Oft werden von Bots […] weitere Informationen |  |

CCM-Mode (Counter with CBC-MAC)Wie funktioniert der CCM-Mode? Der CCM-Mode (Counter with CBC-MAC) kombiniert den Counter Mode zur Verschlüsselung mit dem CBC-MAC (Message Authentication Code – MAC) zur Authentizitäts- und Integritätssicherung. Dies ist möglich, […] weitere Informationen |  |

CEO-FraudWas ist CEO-Fraud? Ein CEO-Fraud oder Chef-Betrug (CEO = Chief Executive Officer) ist ein spezieller Angriff auf einen Mitarbeiter eines Unternehmens. Der Angreifer gibt sich als Chef aus und motiviert […] weitere Informationen |  |

ChatGPT und Cyber-SicherheitWelchen Einfluss hat ChatGPT auf die Cyber-Sicherheit? ChatGPT ist eine KI-gestützte Chatbot-Technologie, die vielfältig einsetzbar ist, von der Beantwortung von Fragen bis hin zur Aufgabenunterstützung. Unter anderem kann ChatGPT als […] weitere Informationen |  |

ChishingWas ist Chishing? Chishing ist eine Kombination aus den Begriffen Chat und Phishing. Beim Chishing handelt es sich um ein Phishing-Angriff über Chat-Plattformen. Dabei ist Spoofing eine häufige Methode, die […] weitere Informationen |  |

Cipher Block Chaining Mode (CBC-Mode)Was ist eine Cipher Block Chaining Mode oder CBC-Mode? CBC ist ein Mode of Operation / Betriebsart für ein Blockverschlüsselungsverfahren, wie dem AES-Verschlüsselungsverfahren. Der Cipher Block Chaining Mode verschlüsselt einen […] weitere Informationen |  |

Cipher Feedback Mode (CFB-Mode)Wie funktioniert der Cipher Feedback Mode oder CFB-Mode? CFB ist ein Mode of Operation / Betriebsart für ein Blockverschlüsselungsverfahren, wie dem AES-Verschlüsselungsverfahren. Eine Methode, eine Folge von Zeichen oder Bits […] weitere Informationen |  |

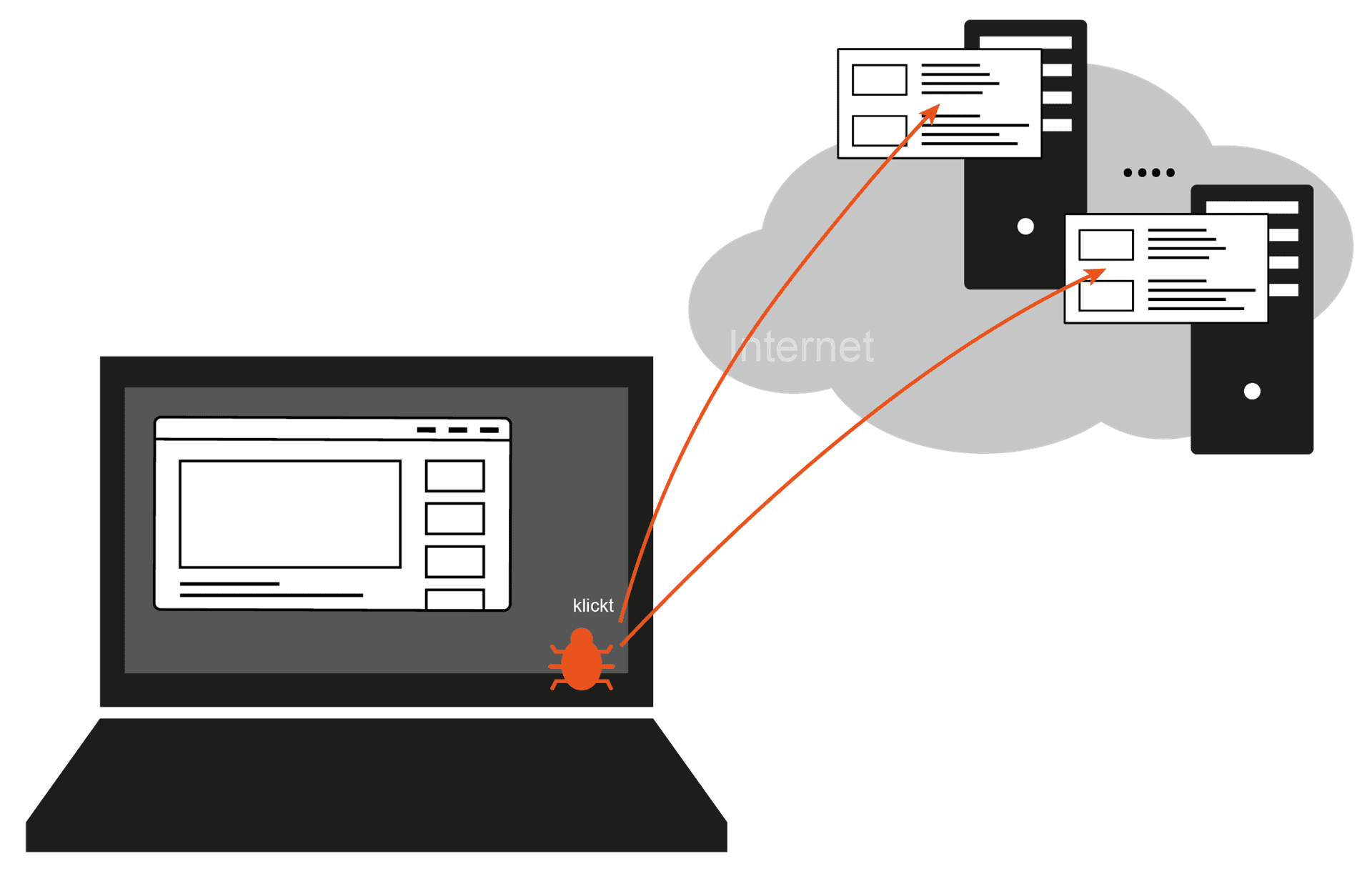

Click-Fraud-Malware / Klickbetrug-SchadsoftwareWas ist eine Click-Fraud-Malware / Klickbetrug-Schadsoftware? Eine Klickbetrug-Schadfunktion in Malware klickt auf kommerzielle Werbeflächen, um das genutzte Abrechnungssystem zum Vorteil des Angreifers (Botmasters) zu manipulieren. Der Klickbetrug mithilfe eines Botnetzwerkes […] weitere Informationen |  |

Confidential ComputingWas ist Confidential Computing? Confidential ComputingHeute werden in der Regel bei Cloud-Anwendungen die Daten während der Speicherung und des Transfers verschlüsselt. Bei der Speicherung sind z. B. verschlüsselte Datenbanken im […] weitere Informationen |  |

Counter Mode (CTR-Mode)Wie funktioniert der Counter Mode oder CTR-Mode? Counter Mode oder CTR-Mode ist ein Mode of Operation / Betriebsart für ein Blockverschlüsselungsverfahren, wie dem AES-Verschlüsselungsverfahren. Mithilfe des Counter Modes kann wie […] weitere Informationen |  |

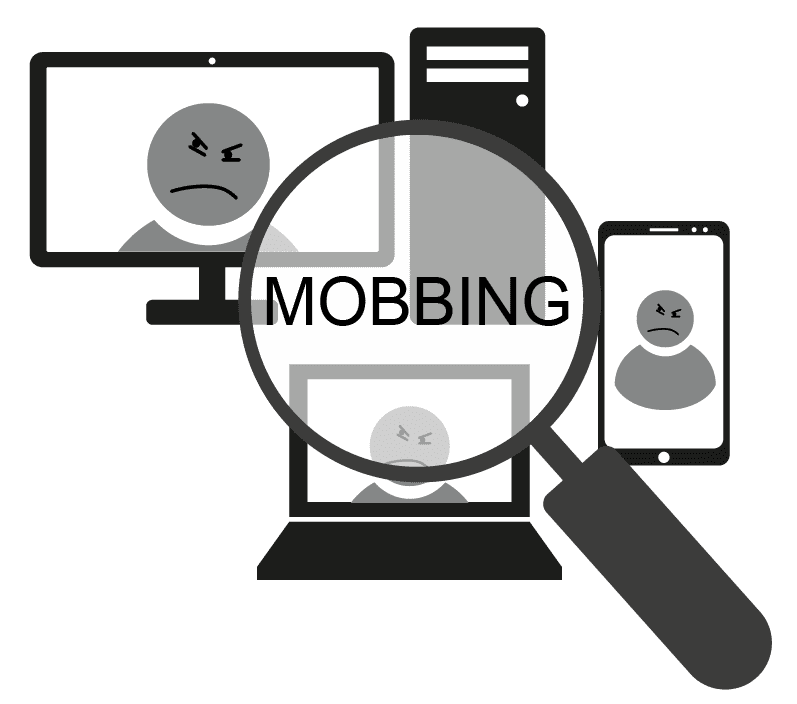

Cyber-MobbingWas ist Cyber-Mobbing? Mit Cyber-Mobbing oder auch Cyber-Bullying werden verschiedene Formen der Verleumdung, Belästigung, Bedrohungen und Nötigung aber auch des Bloßstellens von Menschen oder Unternehmen mithilfe digitaler Kommunikationsmittel im Cyber-Raum […] weitere Informationen |  |

Cyber-RaumWas ist ein Cyber-Raum? Cyber-Raum, digitaler Raum, digitale WeltDer Begriff „Cyber“ stammt aus dem Altgriechischen und bedeutet „Steuerung“. Damit war die Kunst des Seefahrers, also ein Schiff zu navigieren gemeint. […] weitere Informationen |  |

Cyber-ResilienceWas ist Cyber-Resilience oder Cyber-Widerstandsfähigkeit? Cyber-Resilience, Cyber-Widerstandsfähigkeit oder Cyber-Anpassungsfähigkeit ist eine ganzheitliche Strategie zur Stärkung der Widerstandskraft der IT-Systeme und IT-Infrastruktur einer Organisation gegenüber Cyber-Angriffen. Cyber-Resilience beinhaltet unter anderem die […] weitere Informationen |  |

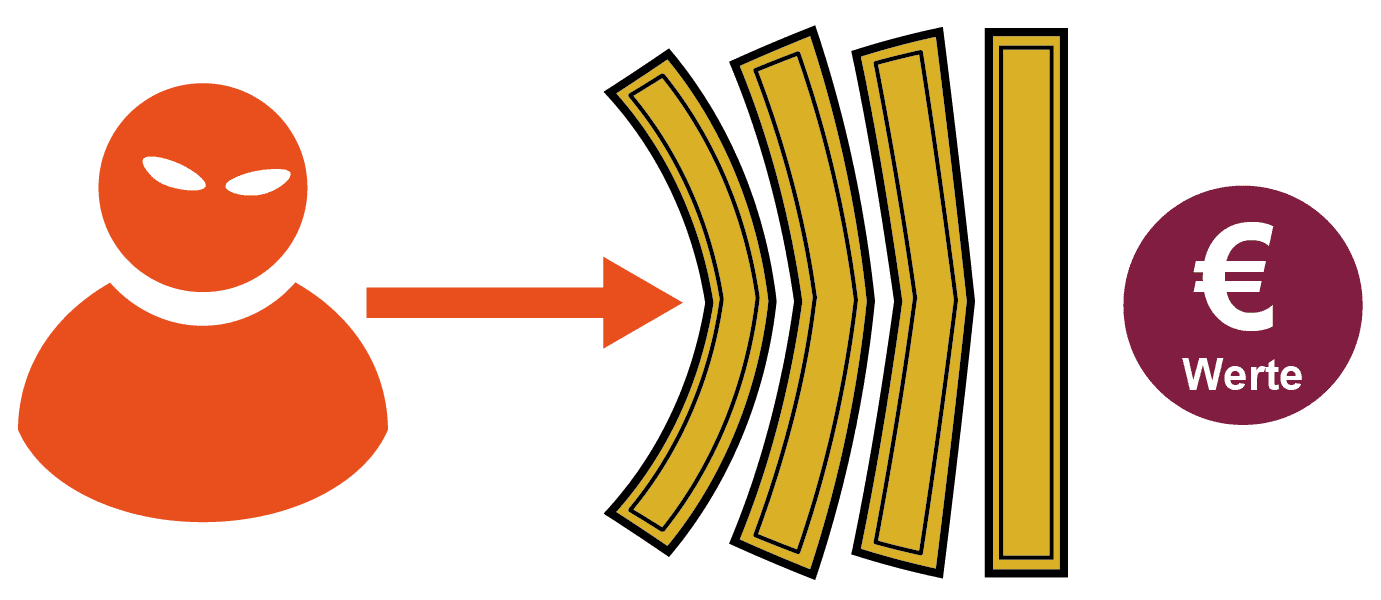

CybercrimeWas ist Cybercrime oder Cyberkriminalität? Cybercrime oder Cyberkriminalität umfasst alle Straftaten, die unter Ausnutzung der Informationstechnik oder gegen diese begangen werden. Basis der erfolgreichen Cyberkriminalität 1.) Schwachstellen / UpdatesSchwachstellen in […] weitere Informationen |  |

CybernationWas ist eine Cybernation? Ursprünglich ist Cybernation (Cyber Nation) aus den Begriffen „Cybernetik“ und „Automation“ entstanden. Gemeint war damit Prozessautomatisierung von Aufgaben und Funktionen durch den Einsatz von digitalen Technologien, […] weitere Informationen |  |

Cyber-SicherheitWas ist Cyber-Sicherheit? Cyber-Sicherheit oder auch Internet-Sicherheit, Cyber Security befasst sich mit allen Aspekten der IT-Sicherheit, wobei das Aktionsfeld auf den gesamten Cyber-Raum ausgeweitet wird. Mithilfe der Cybersecurity sollen vorhandene […] weitere Informationen |  |

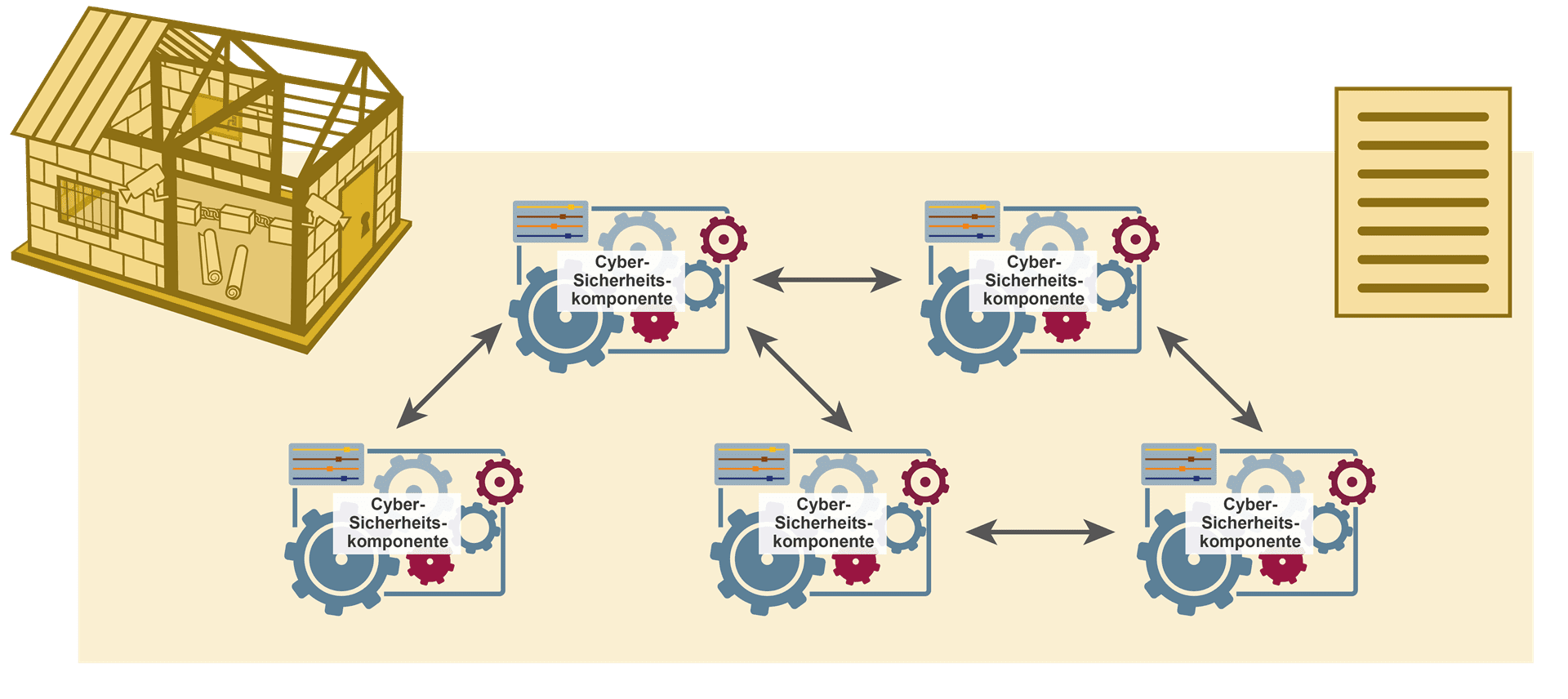

Cyber-SicherheitsarchitekturenWas ist eine Cyber-Sicherheitsarchitektur? Eine Cyber-Sicherheitsarchitektur beschreibt die Cyber-Sicherheit auf zwei Ebenen. Sie legt die Grundstrukturen, das Fundament fest und definiert Regeln, die das dynamische Zusammenspiel aller Cyber-Sicherheitskomponenten koordinieren. Im […] weitere Informationen |  |

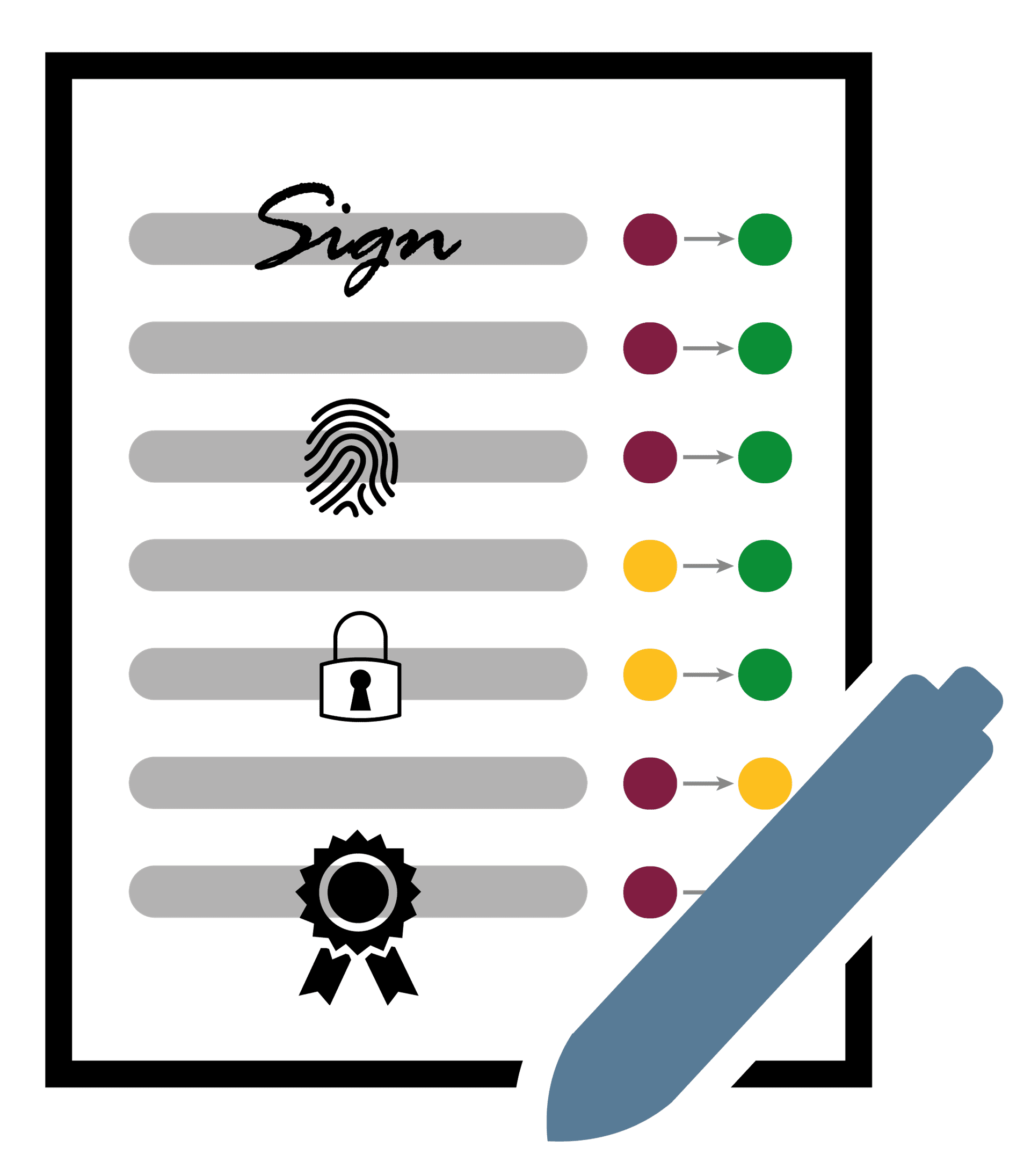

Cyber-SicherheitsanforderungWas ist eine Cyber-Sicherheitsanforderung? Eine Cyber-Sicherheitsanforderung wird typischerweise mit einer oder mehrere Cyber-Sicherheitsmaßnahmen umgesetzt. Dadurch wird zur Erhöhung der Cyber-Sicherheit beitragen. Eine Cyber-Sicherheitsanforderung beschreibt, was getan werden muss, um ein […] weitere Informationen |  |

Cyber-Sicherheitsbedürfnisse / Cyber-SicherheitszieleWas sind Cyber-Sicherheitsbedürfnisse? Was sind Cyber-Sicherheitsziele? Cyber-Sicherheitsbedürfnisse / Cyber-SicherheitszieleCyber-Sicherheitsbedürfnisse als Grundwerte der Cyber-Sicherheit, die mithilfe von Cyber-Sicherheitsmechanismen befriedigt werden können, damit die Nutzer motiviert sind IT- und IT-Dienstleistung zu nutzen. […] weitere Informationen |  |

Cyber-SicherheitseigenschaftWas ist eine Cyber-Sicherheitseigenschaft? Eine Cyber-Sicherheitseigenschaft ist ein Merkmal oder Attribut, das einem Cyber-Sicherheitsmechanismus oder einer Cyber-Sicherheitskompetente zugeschrieben wird. Im Folgenden werden ein paar Beispiele von Cyber-Sicherheitseigenschaften beschrieben: Weitere Informationen […] weitere Informationen |  |