EchokammerWas ist eine Echokammer? Eine Echokammer beschreibt das Phänomen, dass der Großteil der Menschen dazu neigt, sich mit Gleichgesinnten zu umgeben, um sich gegenseitig in einem geschlossenen Raum in der […] weitere Informationen |  |

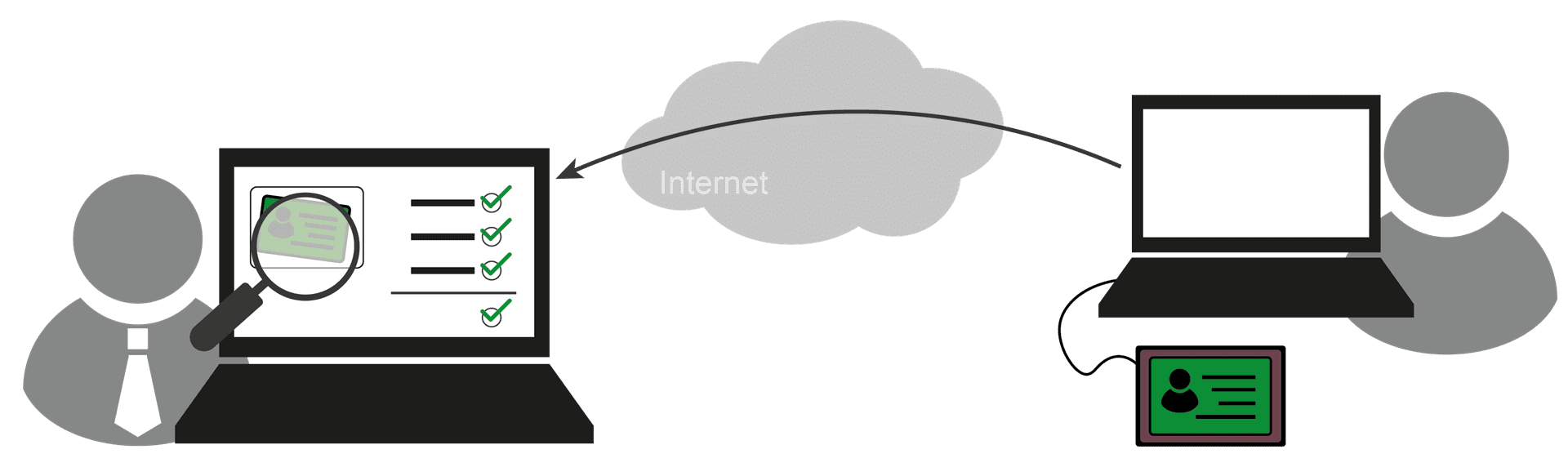

eID Verfahren des elektronischen PersonalausweisesWas ist das eID-Verfahren des elektronischen Personalausweises? Beim eID-Verfahren des elektronischen Personalausweises (ePA) handelt es sich um ein Identifikationsverfahren, bei dem sich der Besitzer des Ausweisdokuments gegenüber einem Dienstanbieter identifizieren […] weitere Informationen |  |

Einmal-Schlüssel-VerfahrenWas ist ein Einmal-Schlüssel-Verfahren? Das Einmal-Schlüssel-Verfahren wird auch individuelle Wurmverschlüsselung, Zahlenwurm oder One-Time-Pad genannt.Das Einmal-Schlüssel-Verfahren zählt zu den „absolut sicheren“ Verschlüsselungsverfahren. Das Verfahren benötigt für jede Nachricht einen Zahlenwurm, das […] weitere Informationen |  |

Electronic Code Book Mode (ECB-Mode)Wie funktioniert der Electronic Code Book Mode oder ECB-Mode? Electronic Code Book Mode (ECB-Mode) ist ein Mode of Operation / Betriebsart für ein Blockverschlüsselungsverfahren, wie dem AES-Verschlüsselungsverfahren. Der ECB-Mode stellt die […] weitere Informationen |  |

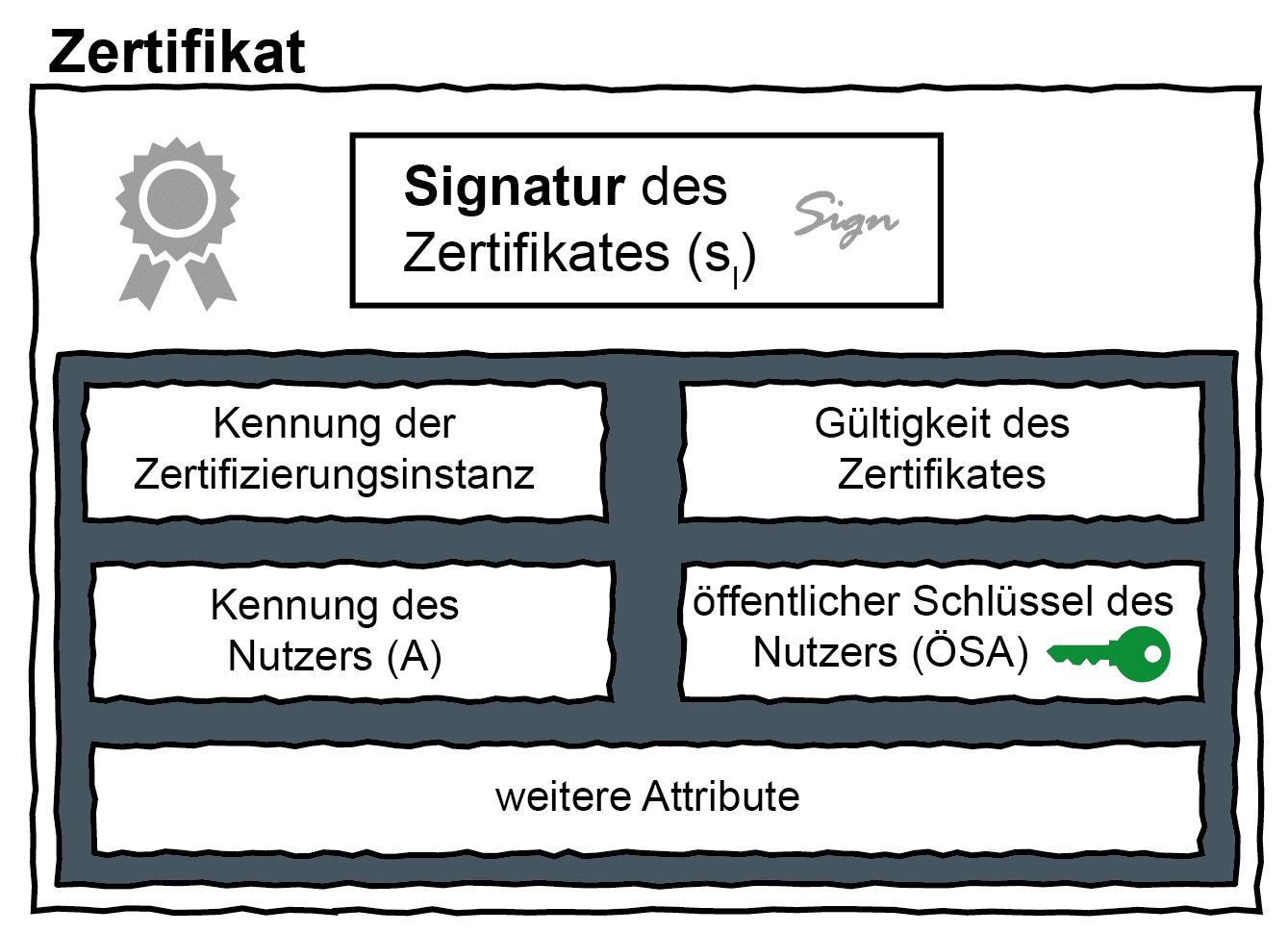

Elektronische / digitale ZertifikateWas ist ein elektronische oder digitales Zertifikat? Elektronische / digitale ZertifikateZur Gewährleistung der Authentizität von Attributen, helfen elektronische Zertifikate, mit denen genau überprüft werden kann, ob Attribute zu einem bestimmten […] weitere Informationen |  |

Elementare VerschlüsselungsverfahrenWas sind elementare Verschlüsselungsverfahren? In der Geschichte haben elementare Verschlüsselungsverfahren über die Schicksale von Menschen und Gesellschaften entschieden. Heute spielen sie in ihrer klassischen Form nur noch beim Austausch von […] weitere Informationen |  |

Endpoint Detection and Response (EDR)Was ist ein Endpoint Detection and Response (EDR) System? Endpoint Detection and Response (EDR) ist ein Cyber-Sicherheitskonzept mit dem Endgeräte wie Smartphones, Tablets, Notebooks und PCs in einem Unternehmen geschützt […] weitere Informationen |  |

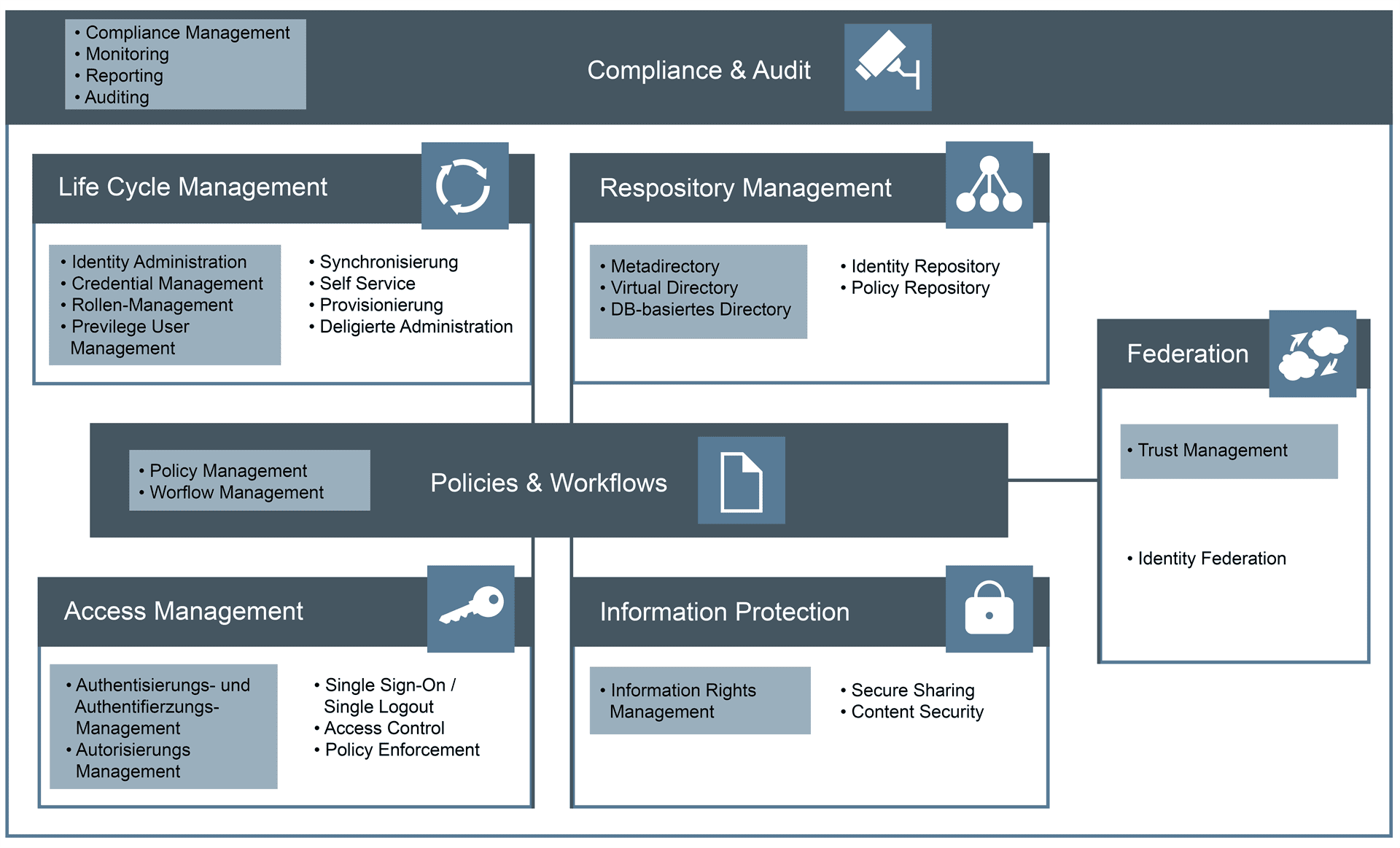

Enterprise Identity und Access ManagementWas ist eine Enterprise Identity and Access Management? Enterprise Identity and Access Management (EIAM) oder Identity and Access Management (IAM) beschreibt jeglichen Einsatz von digitalen Identitäten, deren Attributen, deren Berechtigungen […] weitere Informationen |  |

Ethical HackingWas ist Ethical Hacking? Ethical Hacking ist ein beauftragtes, simuliertes Testen von Sicherheitslücken und Angriffsmöglichkeiten auf IT-Systeme. Dabei endet die Simulation an dem Punkt, an dem der Angriff erfolgreich durchgeführt […] weitere Informationen |  |

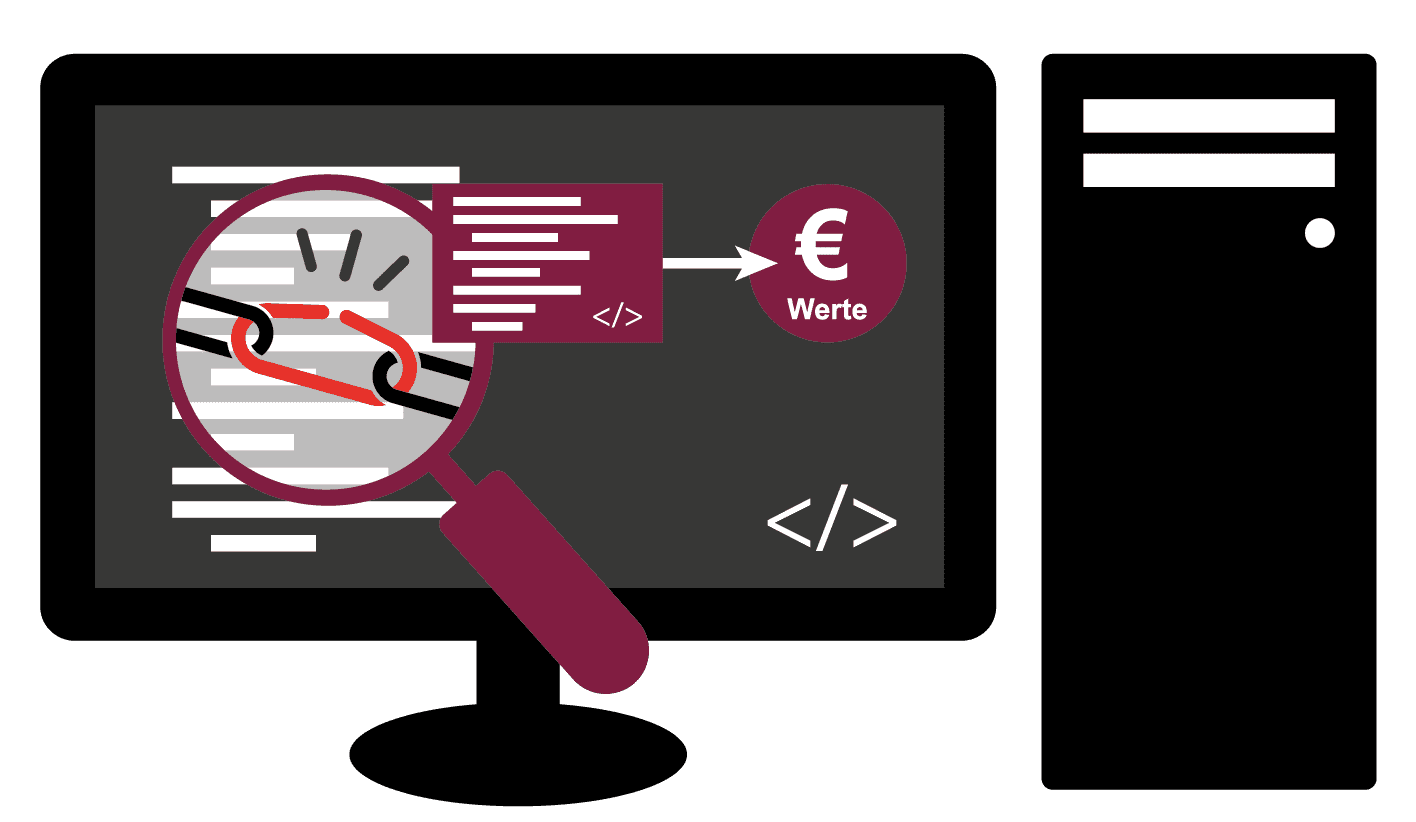

ExploitWas ist ein Exploit? Ein Exploit ist eine Software, mit der eine bestimmte Schwachstelle in einem IT-Produkt und -Lösung ausgenutzt werden kann. Angreifer nutzen die Software, um erfolgreich angreifen zu […] weitere Informationen |  |

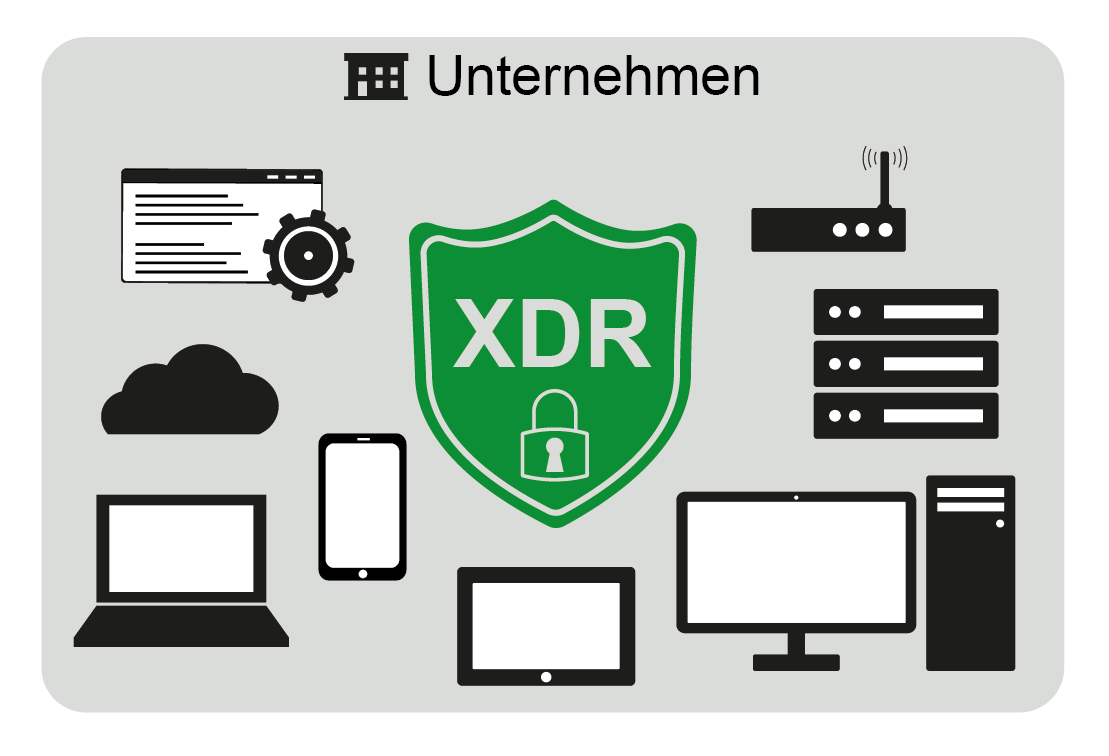

Extended Detection and Response (XDR)Was ist ein Extended Detection and Response (XDR) System? Extended Detection and Response (XDR) ist ein Cyber-Sicherheitskonzept, mit dem die ganze IT-Landschaft – alle IT-Systeme – eines Unternehmens, d. h. […] weitere Informationen |  |

Evasion AttackWas ist ein Evasion Attack auf eine KI-Lösung? Ziel einer Evasion Attack ist die Erstellung einer Eingabe, die eine falsche oder spezifische Entscheidung verursacht. Eine solche Eingabe wird als “Adversarial […] weitere Informationen |  |

Ethik der Künstlichen IntelligenzWas ist Ethik der Künstlichen Intelligenz? Die Ethik der Künstlichen Intelligenz (KI) ist ein Teilbereich der angewandten Ethik und befasst sich mit Fragen des menschlichen Handels im Bereich von KI-Lösungen. […] weitere Informationen |  |

E-Mail made in GermanyWas ist E-Mail made in Germany? „E-Mail made in Germany“ ist eine Initiative, die von GMX, Telekom und Web.de ins Leben gerufen wurde und für die Verschlüsselung der E-Mail-Kommunikationen zwischen […] weitere Informationen |  |

E-Mail SicherheitWas ist E-Mail Sicherheit? Der Austausch von E-Mails ist eine sehr häufig genutzte Anwendung im Internet. Dabei werden mithilfe von E-Mails und ihren Attachements Informationen übermittelt, die hohe Werte darstellen […] weitere Informationen |  |

E-Mail-SicherheitsherausforderungenWas sind E-Mail-Sicherheitsherausforderungen? Generelle Cyber-Sicherheitsherausforderungen des E-Mail-Dienstes, die bei der Nutzung grundsätzlich betrachtet werden müssen, sind: Weltweit kann jeder E-Mails versenden Für die erwünschten E-Mails ist das eine sehr gute […] weitere Informationen |  |