Schatten-ITWas wird unter Schatten-IT verstanden? Schatten-IT sind IT-Systeme- und Dienste sowie Anwendungen, die von Mitarbeitern neben der offiziellen IT-Infrastruktur der Unternehmen ohne Wissen der IT-Abteilung verwendet werden. Meist, um ihre […] weitere Informationen |  |

Software Bill of Materials (SBOM)Was ist ein Software Bill of Materials (SBOM)? Unter Software Bill of Materials (SBOM) wird eine Stückliste oder Aufzeichnung verstanden, die systematisch und strukturiert die Softwarekomponenten einer Softwarelösung sowie ihre […] weitere Informationen |  |

Schwachstellen in Software / SicherheitslückenWas ist eine Sicherheitslücke? SicherheitslückenEine Schwachstelle in einer Software (Softwareschwachstelle) ist eine Sicherheitslücke, die es einem Angreifer erlaubt, mithilfe eines Exploits („Schwachstellen-Ausnutzt-Software“) Angriffe auf ein IT-System erfolgreich umzusetzen. Es gibt […] weitere Informationen |  |

SchwachstellenmanagementWas ist ein Schwachstellenmanagement? Schwachstellenmanagement ist der Prozess, bei dem Schwachstellen in IT-Systemen und anderen technischen Anlagen identifiziert, bewertet und behoben werden. Eine Schwachstelle in einer Software (Softwareschwachstelle) ist eine […] weitere Informationen |  |

Security Awareness (Sicherheitsbewusstsein)Was ist Security Awareness (Sicherheitsbewusstsein)? Security Awareness (Sicherheitsbewusstsein) ist das Wissen und die Einstellung, die Mitarbeiter einer Organisation zum Schutz der IT einer Organisation mit allen ihren Werten besitzen. Dazu […] weitere Informationen |  |

Security Information and Event Management (SIEM)Was ist ein Security Information and Event Management (SIEM)? Ein Security Information and Event Management (SIEM) ermöglicht einen ganzheitlichen Blick auf die IT-Sicherheit einer Organisation.SIEM stellt eine Kombination aus Security […] weitere Informationen |  |

Security Operations Center (SOC)Was ist ein Security Operations Center? Ein Security Operations Center (SOC), auch Information Security Operations Center (ISOC) genannt, ist ein unternehmensinternes oder externes Team von Cyber-Sicherheitsexperten, das die gesamte IT-Infrastruktur […] weitere Informationen |  |

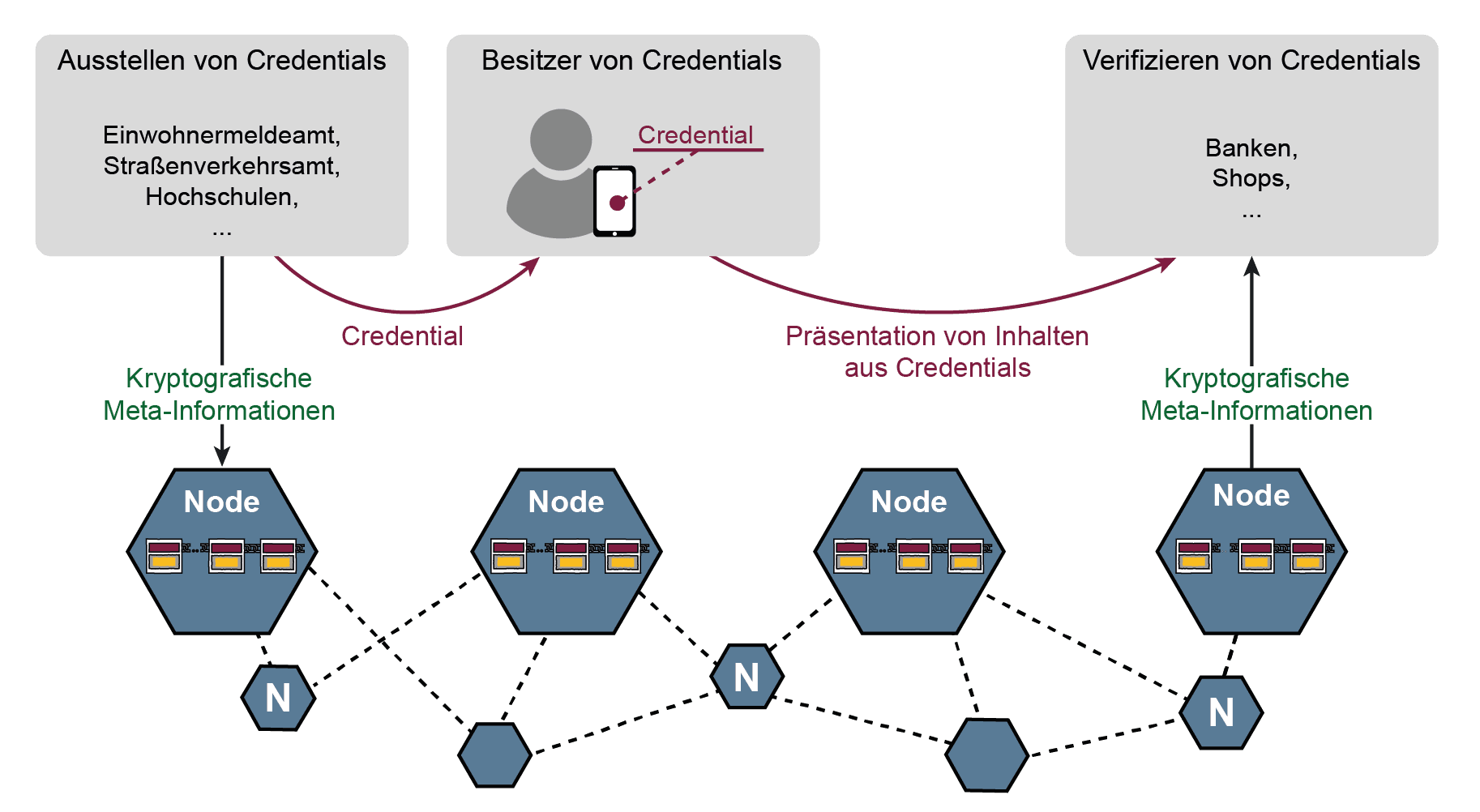

Self-Sovereign Identity (SSI)Was ist Self-Sovereign Identity (SSI)? Self-Sovereign Identity (SSI) auf den Punkt gebracht Derzeit dominieren im Cyber-Raum zentralisierte ID-Provider wie Google, Facebook und Apple die Verwaltung von Identitätsdaten bei sehr vielen […] weitere Informationen |  |

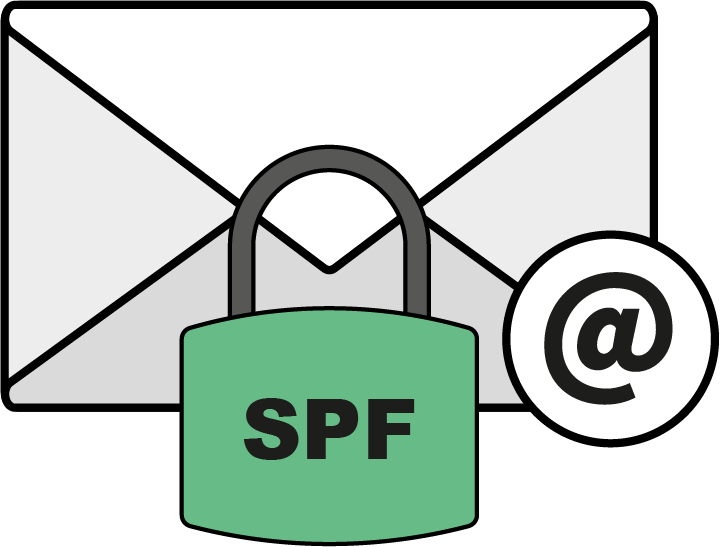

Sender Policy Framework (SPF)Was ist ein Sender Policy Framework (SPF)? SPF steht für Sender Policy Framework und soll helfen die E-Mail-Sicherheit zu erhöhen (RFC 7208). SPF ist ein Infrastruktur-Sicherheitsverfahren auf der Domänen-Ebene mit […] weitere Informationen |  |

SicherheitsrichtlinienWas sind Sicherheitsrichtlinien? Sicherheitsrichtlinien sind schriftliche Anweisungen, die in einer Organisation oder einem Unternehmen festlegen, wie die IT-Sicherheit von Personen, Daten, Informationen und Vermögenswerten geschützt werden soll. Sie können in […] weitere Informationen |  |

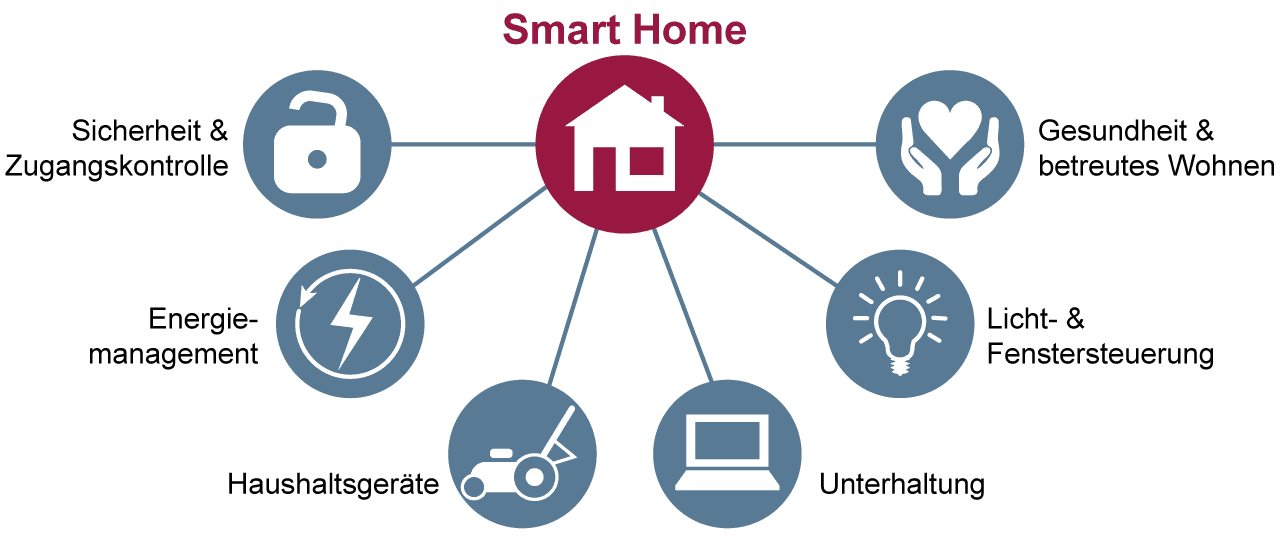

Smart Home SicherheitWie sicher ist Smart Home oder was ist Smart Home Sicherheit? Smart Home SicherheitDie Chancen und Anwendungsfelder von Smart Home sind vielfältig, die Risiken auch. Daher spielt die Smart Home […] weitere Informationen |  |

SingularitätWas bedeutet Singularität? Singularität, Superintelligenz oder Artificial General Intelligence (AGI) ist die Begrifflichkeit, die das Erreichen der starken Künstlichen Intelligenz beschreibt. Singularität bedeutet, dass sich KI-Systeme rasant selbstständig verbessern und […] weitere Informationen |  |

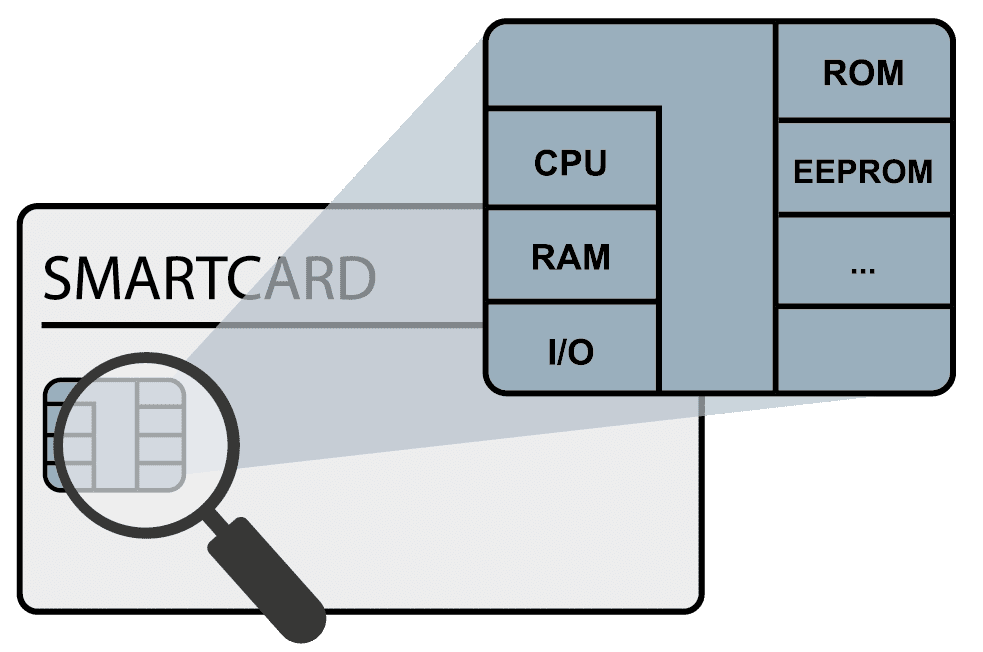

SmartcardWas ist eine Smartcard? Eine Smartcard oder intelligente Chipkarte ist ein Hardware-Sicherheitsmodul in der genormten Größe der EC-Karte (86 × 54 × 0,76 mm), das Personen IT-Sicherheitsdienstleistungen zur Verfügung stellt. […] weitere Informationen |  |

SmishingWas ist Smishing? Smishing oder Phishing-SMS ist eine Phishing-Variante. Bei diesem Angriff wird dem potenziellen Opfer eine SMS gesendet, um denjenigen mithilfe von abgestimmten Inhalten zu einer Handlung zu motivieren. […] weitere Informationen |  |

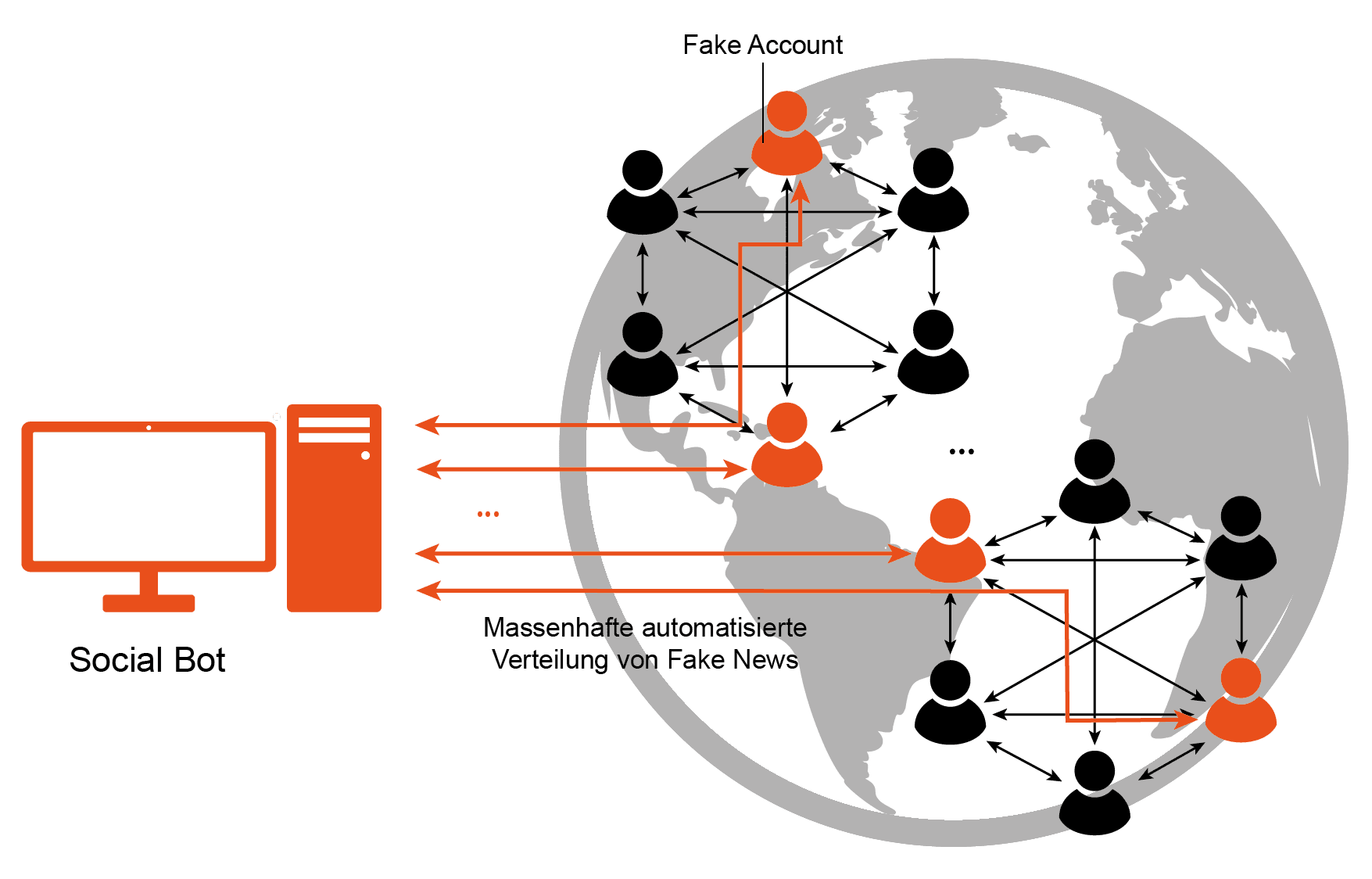

Social Bot / ChatbotWas ist ein Social Bot? Social Bot / ChatbotSocial Bots sind die digitalen Propaganda-Maschinen, mit denen Fake-News eine sehr große Verbreitung und damit eine starke Wirkung haben. Ein Bot ist […] weitere Informationen |  |

Social EngineeringWas ist Social Engineering? Social Engineering (Sicherheit) ist eine zwischenmenschliche Beeinflussung mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, die sie eigentlich nicht umsetzen würden.Zum Beispiel die Personen zur Preisgabe […] weitere Informationen |  |

Social Engineering PenetrationstestWas ist ein Social Engineering Penetrationstest? Ein Social Engineering Penetrationstest oder Social-Engineering-Pentest ist eine besondere Unterart eines klassischen Penetrationstests. Die meisten Arten von Penetrationstests setzen auf technischer Ebene an und […] weitere Informationen |  |

Spam / Spam-MailsWas sind Spam-Mails? Spam / Spam-Mails sind “unerwünscht” oder “unverlangt” zugesandte E-Mails. Die E-Mails können als “Massenware” oder als personalisierte Werbemails auftreten. Der E-Mail-Dienst ist einer der am weitesten verbreiteten […] weitere Informationen |  |

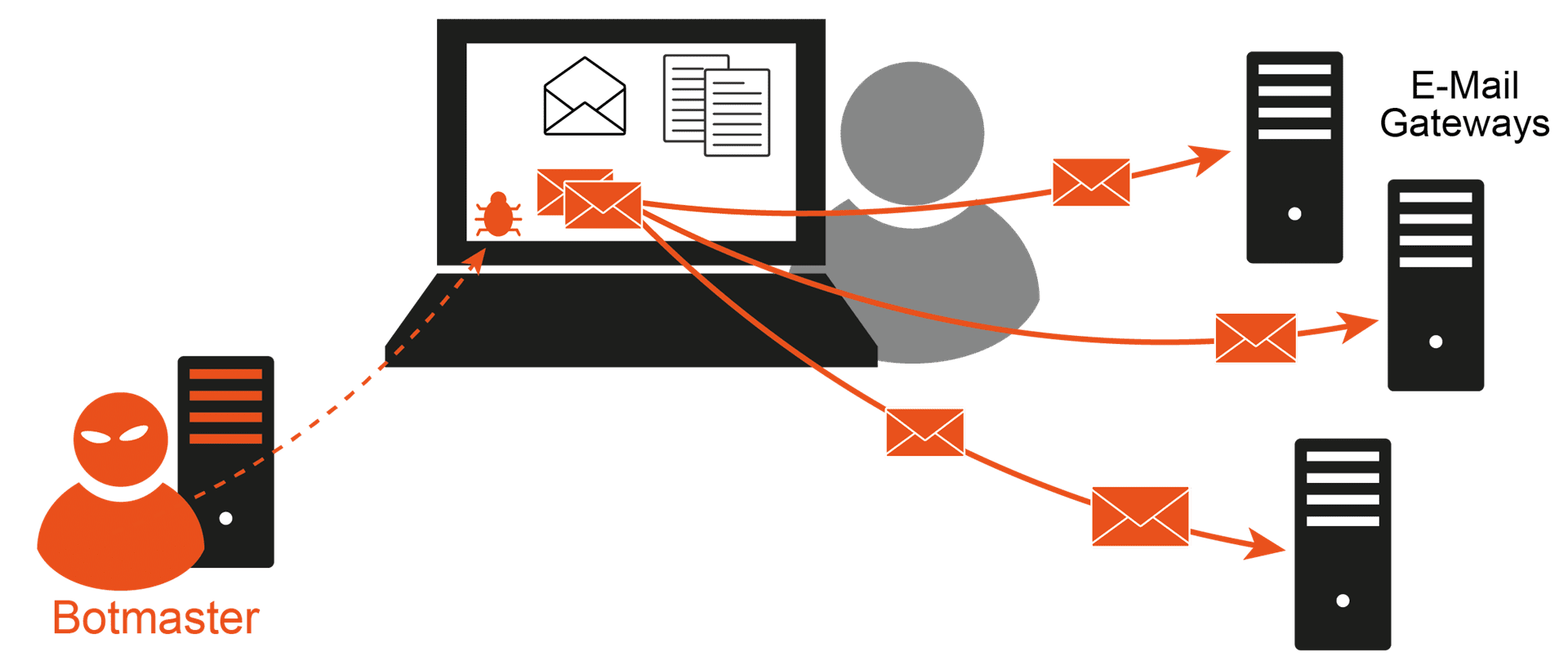

Spam-MalwareWas ist eine Spam-Malware? Spam-MalwareEine Spam-Schadfunktion in Malware verschickt unerwünschte / unverlangte Spam-E-Mails über kompromittierte IT-Systeme (Notebook, PC, Smartphone, …) an sehr viele Empfänger. Die Versendung von Spams mithilfe eines […] weitere Informationen |  |

Spear-Phishing / WhalingWas ist Spear-Phishing? Spear-Phishing / WhalingBeim Spear-Phishing werden im Vergleich zu Phishing individuelle Empfänger sorgfältig ausgewählt und recherchiert. Die individuellen Opfer erhalten E-Mails, die auf sie persönlich zugeschnitten sind. Damit […] weitere Informationen |  |