Technologische Souveränität im Cyber-RaumWas ist Technologische Souveränität? Technologische Souveränität im Cyber-RaumTechnologische Souveränität trägt dazu bei, eigenständig, selbstbestimmt und unabhängig Wirtschaft und Gesellschaft zu gestalten. Durch das Erreichen der technologischen Souveränität können auch die […] weitere Informationen |  |

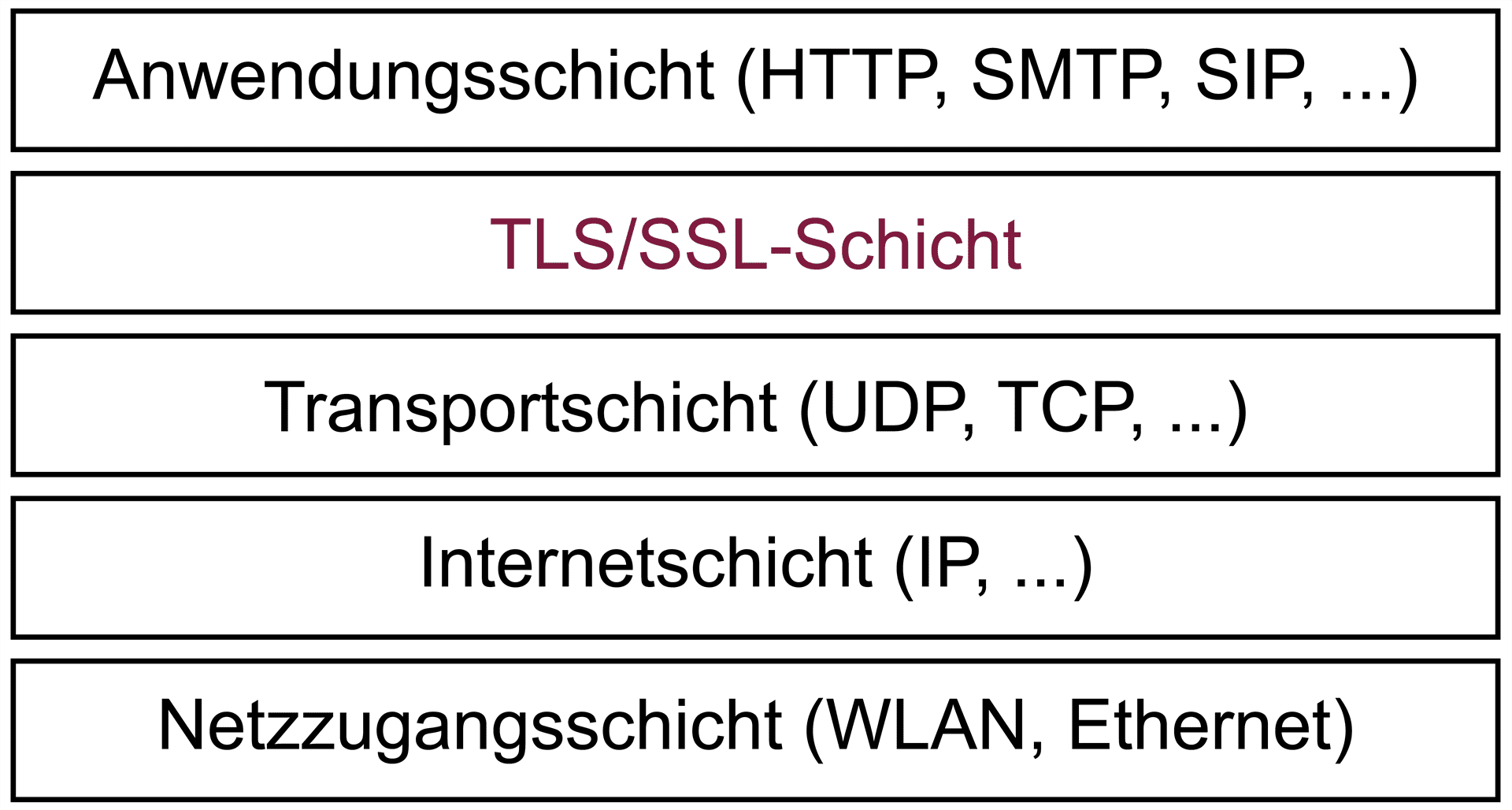

Transport Layer Security (TLS) / Secure Socket Layer (SSL)Was ist SSL oder TLS? Der vorherrschende Ansatz für die Transportverschlüsselung im Web ist die Verwendung von TLS (Transport Layer Security) / SSL (Secure Socket Layer) – TLS/SSL.TLS/SSL ist der […] weitere Informationen |  |

TranspositionsverfahrenWas ist ein Transpositionsverfahren? Transpositionsverfahren sind elementare Verschlüsselungsoperationen, bei denen einzelne Zeichen des Klartextes nach einer bestimmten Regel permutiert, das heißt vertauscht werden. Diese Methode wird als Transpositionsverfahren bezeichnet und […] weitere Informationen |  |

Trojanisches PferdWas ist ein Trojanisches Pferd? Ein Trojanisches Pferd ist eine Malware-Schadfunktion, die den Zugriff auf Werte eines kompromittierte IT-System (Notebook, PC, Smartphone, …) ermöglicht. Trojanische Pferde können die unterschiedlichsten Funktionen […] weitere Informationen |  |

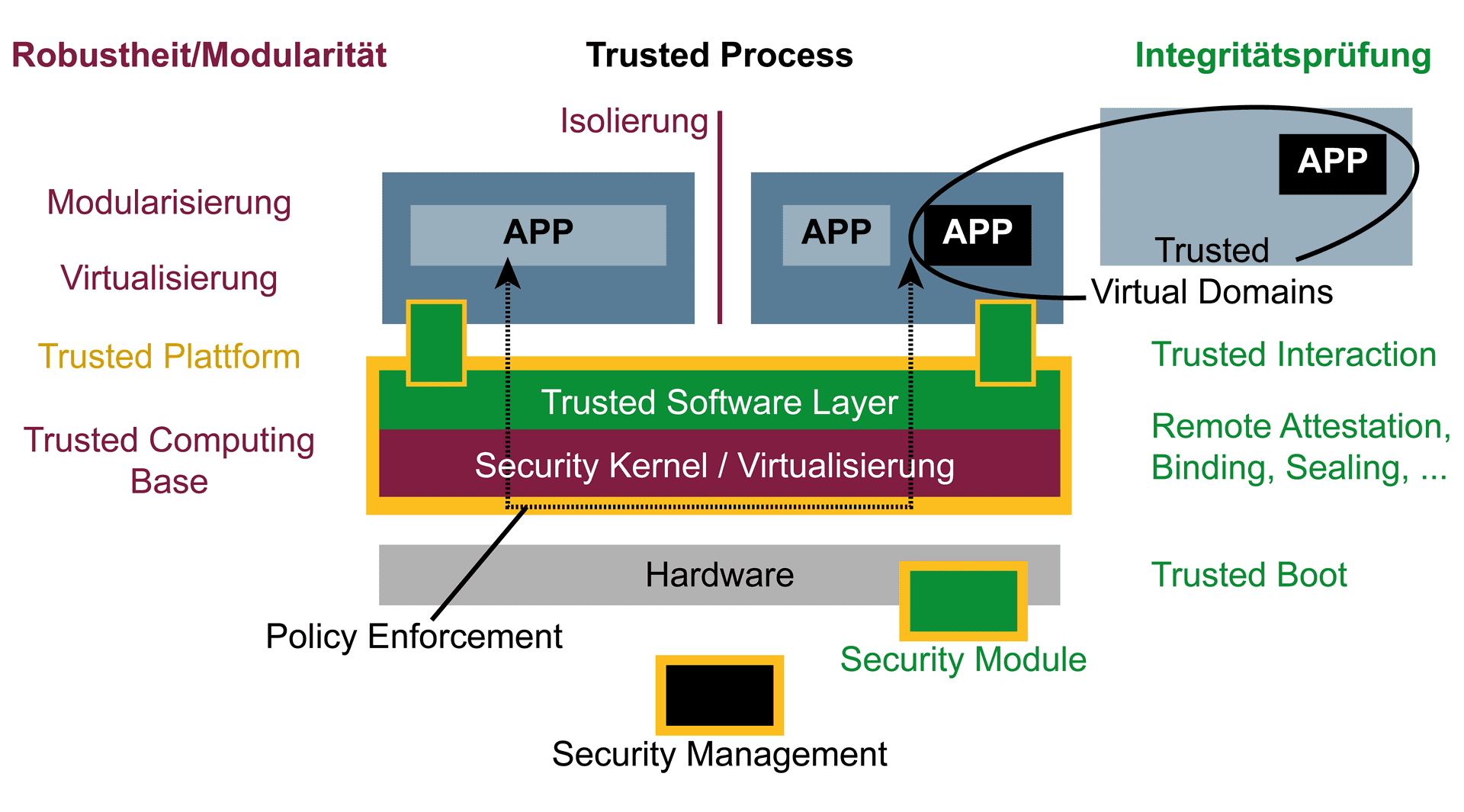

Trusted Computing (Vertrauenswürdigkeitstechnologie)Was ist Trusted Computing? Trusted Computing ist eine Cyber-Sicherheits– und Vertrauenswürdigkeitstechnologie. Mithilfe von Trusted Computing stehen moderne und intelligente Cyber-Sicherheitsarchitekturen, –konzepte und -funktionen zur Verfügung, mit denen IT-Systeme mit einer […] weitere Informationen |  |

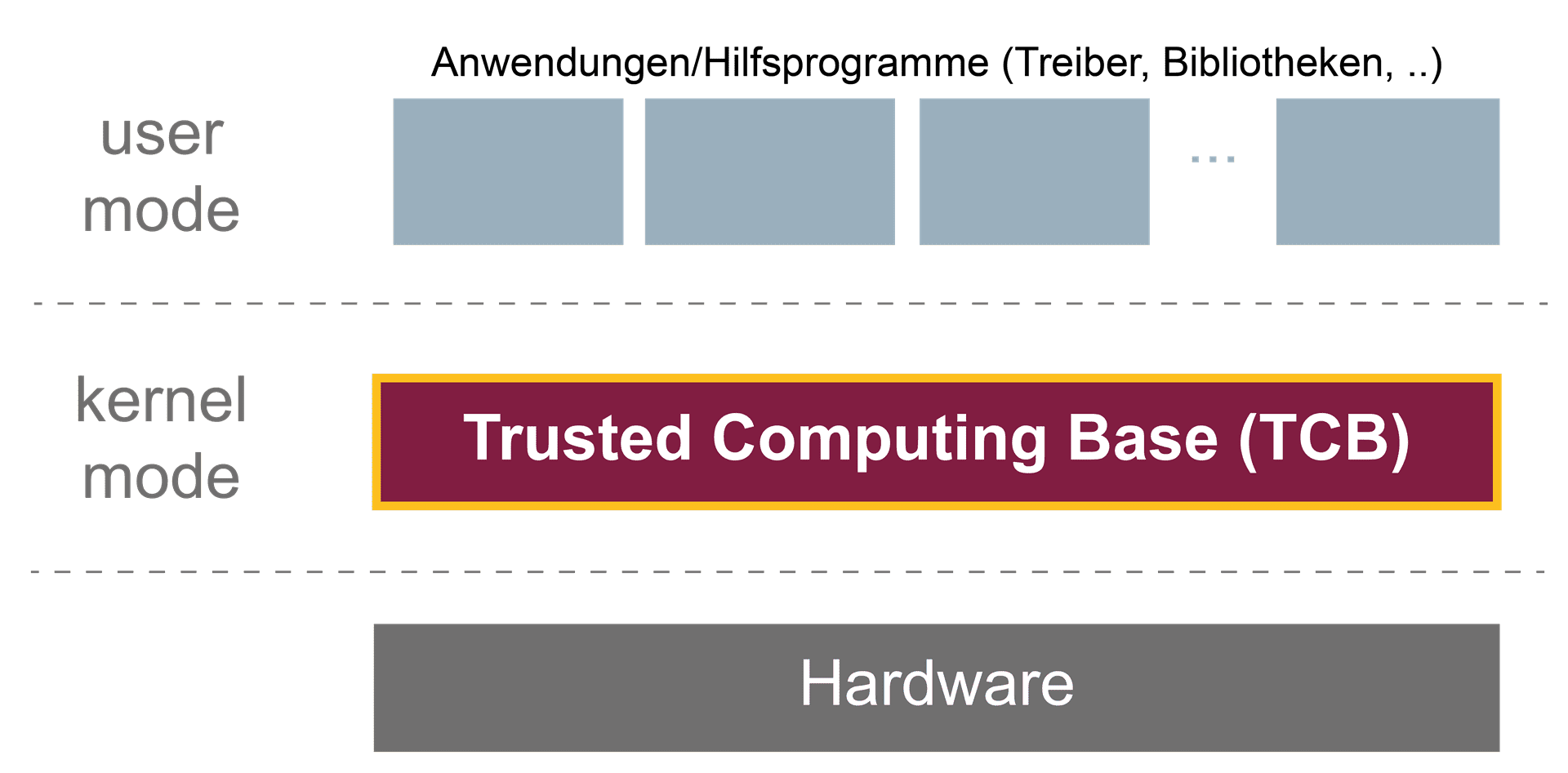

Trusted Computing Base (TCB)Was ist eine Trusted Computing Base (TCB)? Eine Trusted Computing Base (TCB) dient als verlässliches Sicherheitsfundament, um darauf weitere IT- und IT-Sicherheitskomponenten aufzubauen. Per Definition ist daher die „Trusted Computing […] weitere Informationen |  |

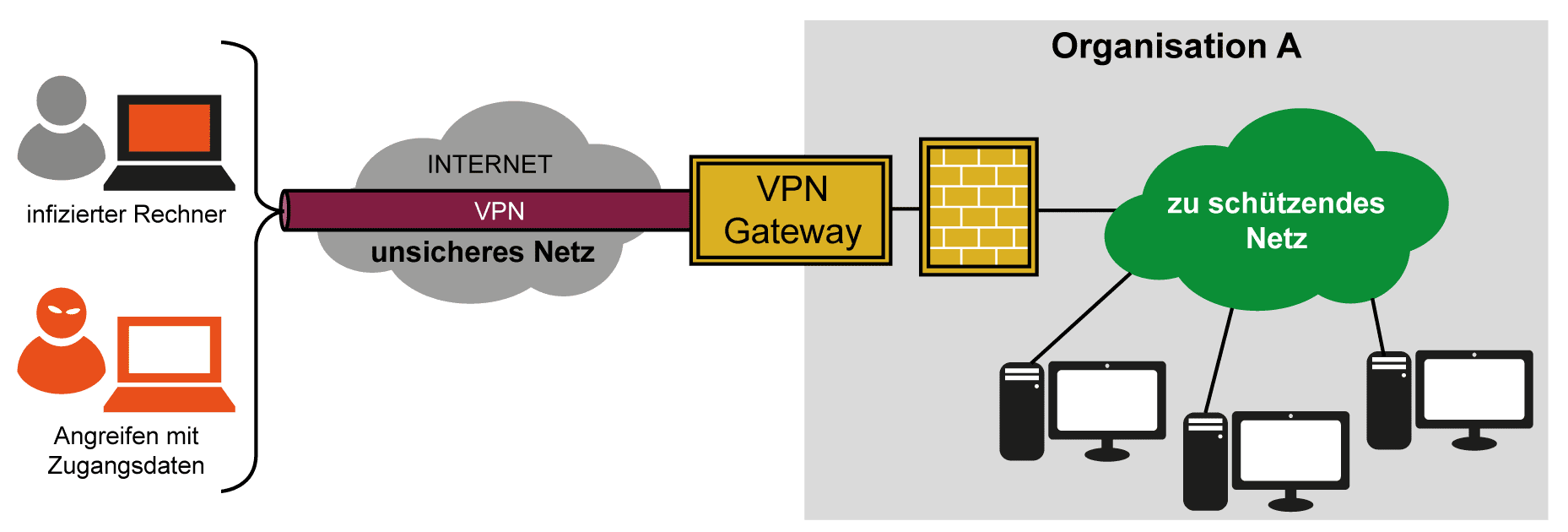

Trusted Network Connect (TNC)Was ist Trusted Network Connect (TNC)? Trusted Network Connect (TNC)Bei einer Kommunikation über unsichere Netzwerke müssen alle an der Kommunikation beteiligten Nutzer und IT-Systeme vertrauenswürdig sein. Dabei handelt es sich […] weitere Informationen |  |

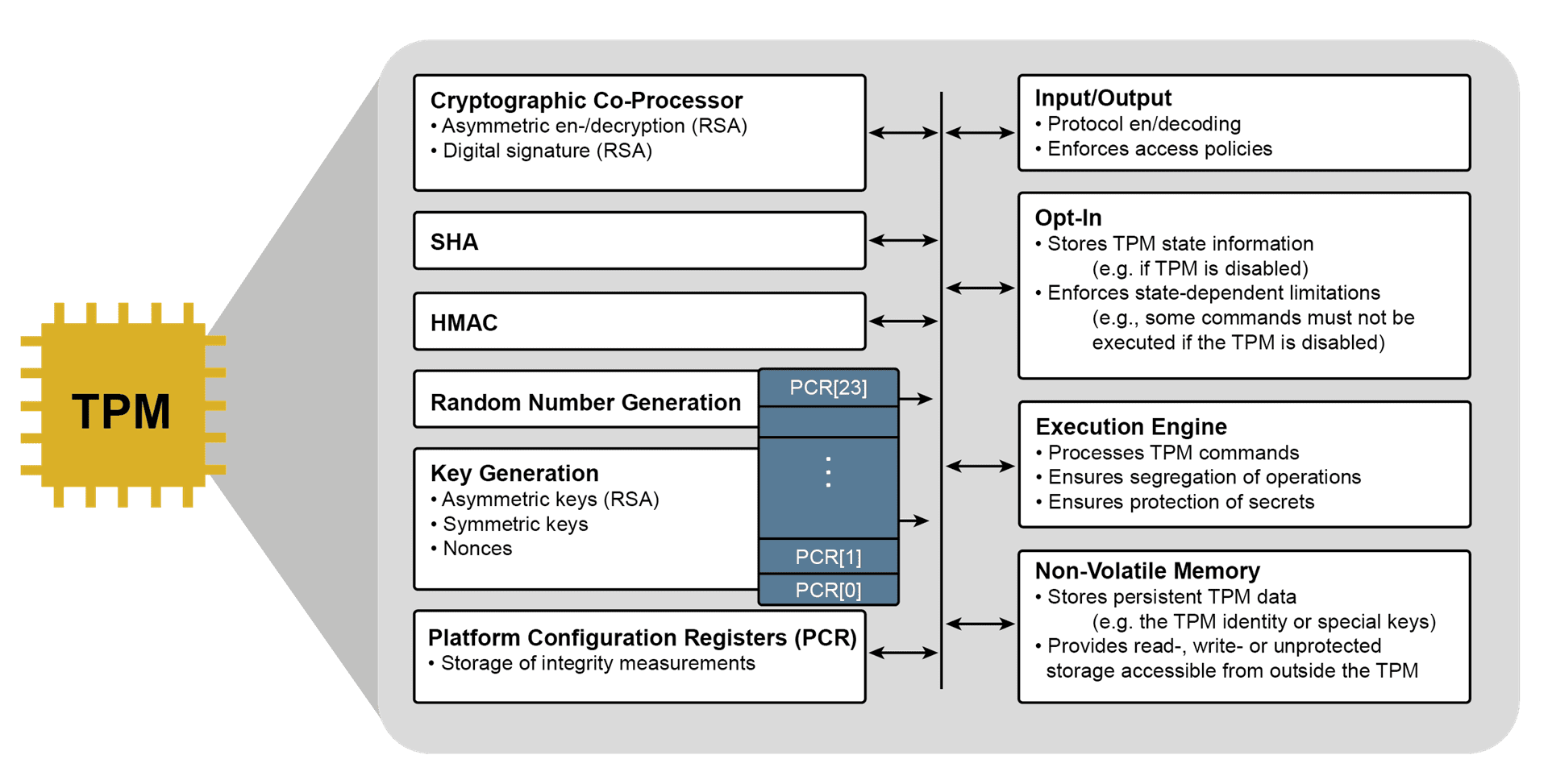

Trusted Platform Module (TPM)Was ist ein Trusted Platform Module (TPM)? Trusted Computing ist der Begriff für die Idee, IT-Systeme grundsätzlich vertrauenswürdiger zu gestalten. Forciert werden die damit einhergehenden Sicherheitstechnologien von einem Industriekonsortium mit […] weitere Informationen |  |