DANE – DNS-based Authentication of Named EntitiesWas ist ein DNS-based Authentication of Named Entities (DANE)? DANE steht für DNS-based Authentication of Named Entities und ist ein Sicherheitsverfahren, das dazu dient, den Datenverkehr auf der Transport-Ebene besonders […] weitere Informationen |  |

Datenschutz-Grundverordnung (DSGVO)Was ist die Datenschutz-Grundverordnung (DSGVO)? Datenschutz-Grundverordnung (DSGVO)In Europa ist der Datenschutz durch die Datenschutz-Grundverordnung (DSGVO) geregelt. Der Schutz natürlicher Personen bei der Sammlung und Verarbeitung personenbezogener Daten ist ein Grundrecht […] weitere Informationen |  |

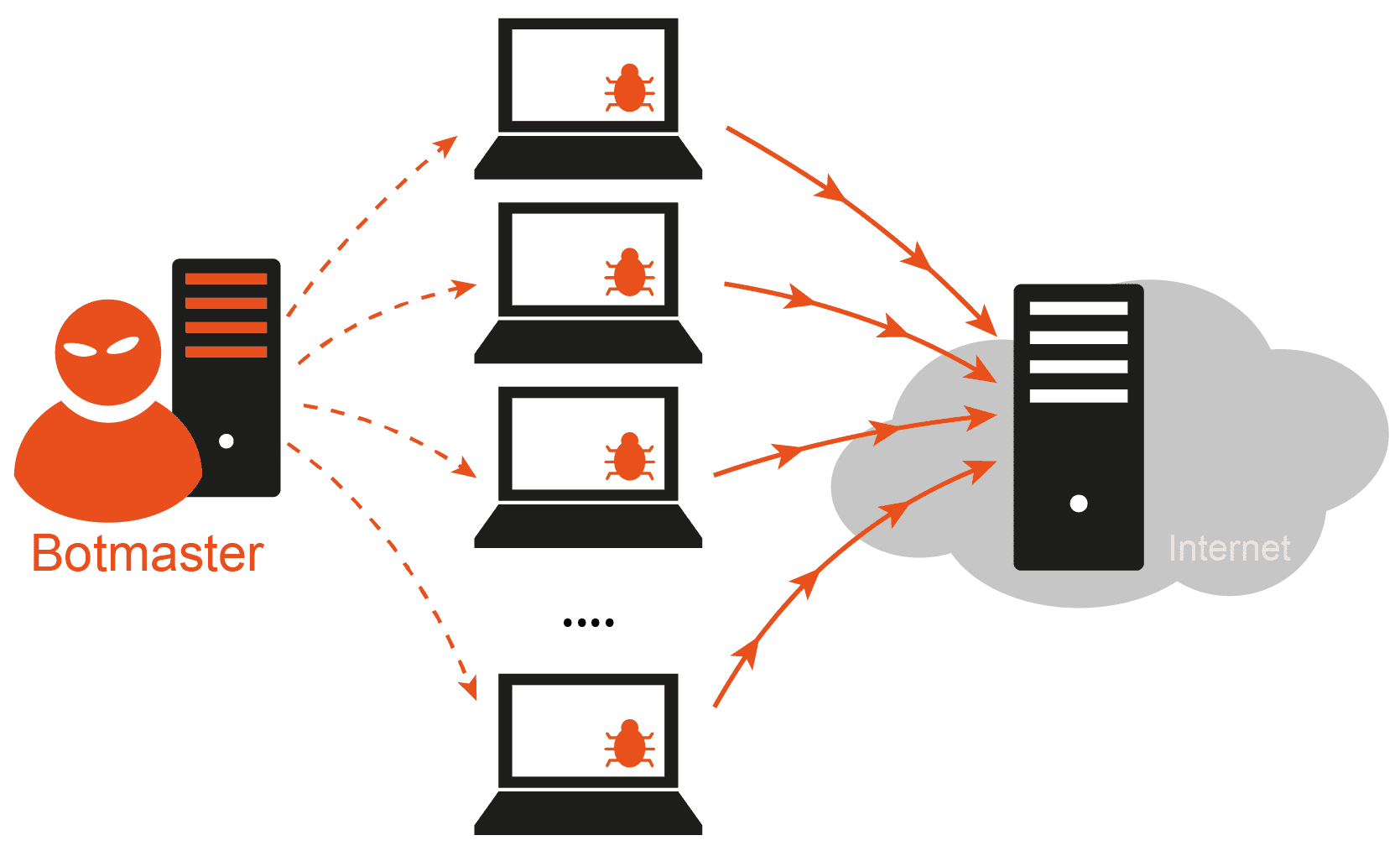

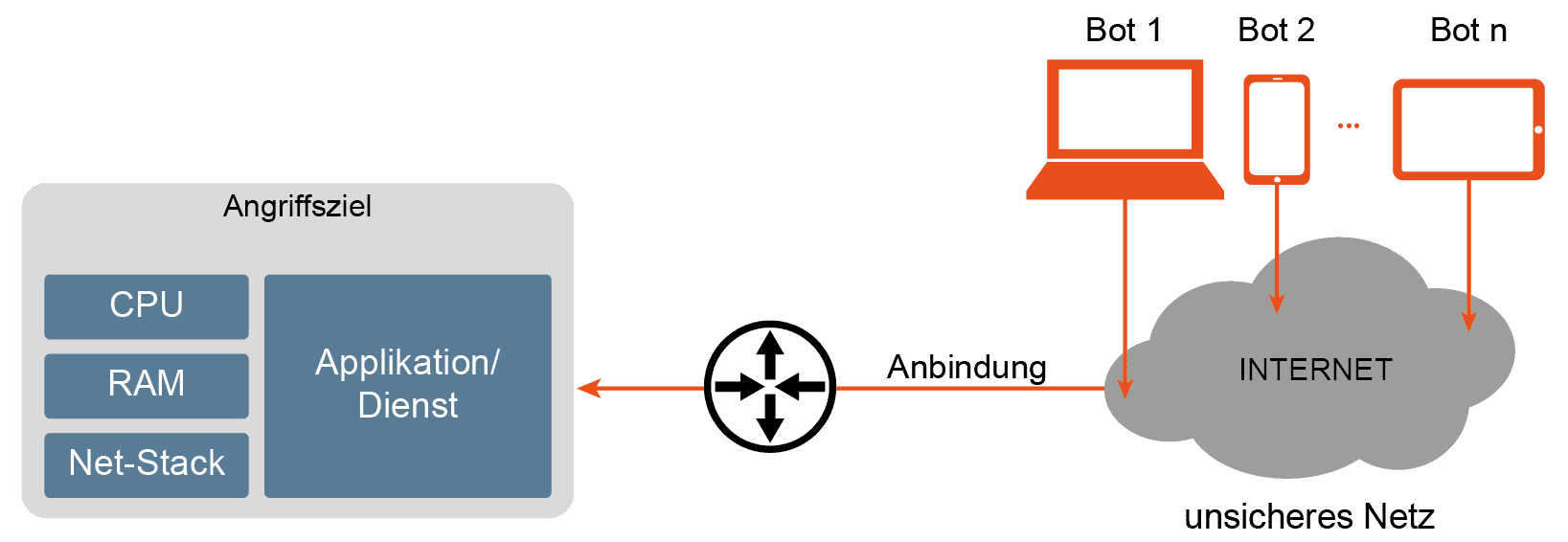

DDoS-MalwareWas ist eine DDoS-Malware? DDoS-MalwareEine DDoS-Schadfunktion in Malware wird von einem Botmaster genutzt, um ausgesuchte Ziel-IT-Systeme (Opfer) koordiniert mit einer großen Last spezieller Anfragen mithilfe der kompromittierten IT-Systeme (Bots) durch […] weitere Informationen |  |

Decentralized Identifiers (DIDs)Was sind Decentralized Identifiers (DIDs)? Decentralized Identifiers (DIDs) sind eine moderne Art von Identifier, die eine globale sowie einzigartige, überprüfbare, dezentralisierte digitale Identität ermöglichen. Ein DID identifiziert eine beliebige Entität […] weitere Informationen |  |

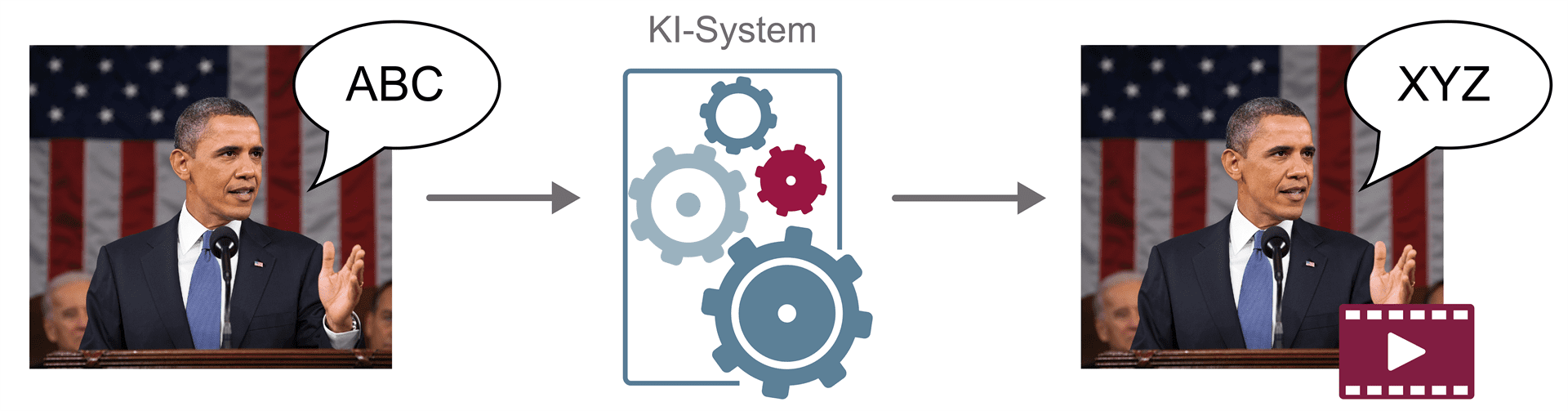

DeepfakeWas ist eine Deepfake? DeepfakeBei Deepfake werden vorwiegend dynamische Medien wie Audio- oder Video-Sequenzen so manipuliert, dass es für Menschen, die keine versierten Experten sind, so erscheint, als wären diese […] weitere Informationen |  |

De-MailWas ist De-Mail? De-Mail ist ein kostenpflichtiges Angebot, um vertrauliche E-Mails sicher und verbindlich elektronisch zu versenden und zu empfangen. Wie bei „E-Mail made in Germany“ werden die E-Mail-Daten immer […] weitere Informationen |  |

Diffie-Hellman-VerfahrenWas ist das Diffie-Hellman-Verfahren? Das Diffie-Hellman-Verfahren (kurz DH) war der erste Public-Key-Algorithmus und wurde 1976 vorgestellt. Das Verfahren dient jedoch nicht der Verschlüsselung, sondern wurde entwickelt, um geheime Schlüssel (Diffie-Hellman […] weitere Informationen |  |

Digitale EthikWas ist digitale Ethik? Die digitale Ethik beschäftigt sich als Teilgebiet der Ethik und der praktischen Philosophie mit moralischen Fragen des digitalen Wandels. Sie fragt nach sittlichen Grenzen, die der […] weitere Informationen |  |

Digitale ForensikWas ist Digitale Forensik? Allgemein ist Forensik ein Sammelbegriff für wissenschaftliche und technische Arbeitsgebiete, in denen kriminelle Handlungen systematisch durch Strafverfolgungsbehörden und Unternehmen untersucht werden.Digitale Forensik ist als Teilgebiet der […] weitere Informationen |  |

Digitale IdentitätWas ist eine digitale Identität? Eine digitale Identität ist die Teilmenge von Attributen einer Entität, die diese in einem bestimmten Kontext im Unterschied zu anderen Entitäten in Cyber-Raum bestimmbar machen. […] weitere Informationen |  |

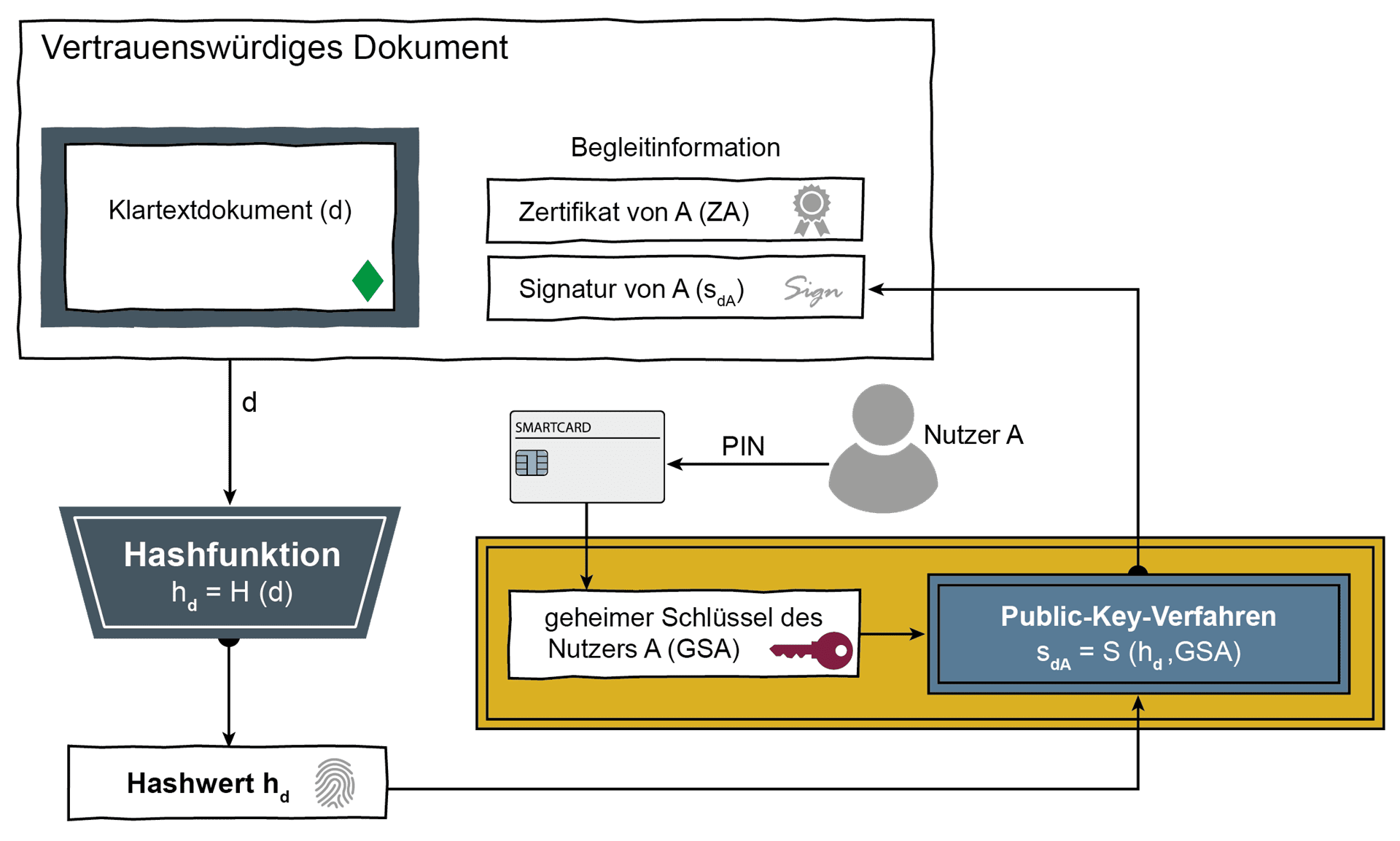

Digitale SignaturWas ist eine digitale Signatur? Eine digitale Signatur ist das Äquivalent zur eigenhändigen Unterschrift. Eine wichtige Anwendung des Public-Key-Verfahrens ist die digitale Signatur. Sie nutzt beide Komponenten – sowohl den […] weitere Informationen |  |

DigitalisierungWas ist Digitalisierung? Grundsätzliche Idee der Digitalisierung ist prinzipiell: Von analog zu digital. Allgemein ist die Digitalisierung die zunehmende Technisierung sowie der damit einhergehende gesellschaftliche Wandel. In der Industrie wird […] weitere Informationen |  |

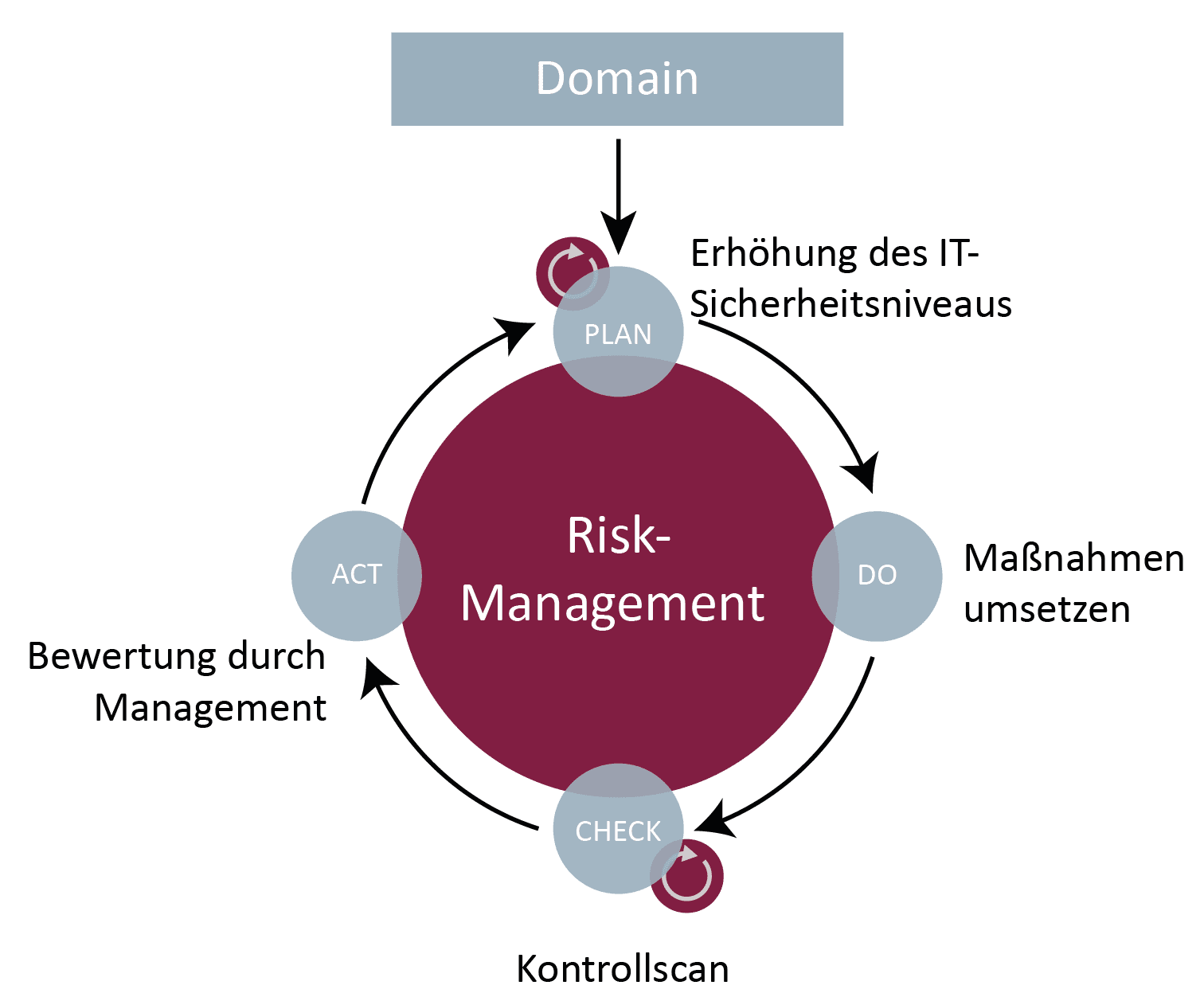

Digital Risk Management (DRM)Was ist ein Digital Risk Management (DRM)? Die zunehmende frei verfügbare Menge an sicherheitsrelevanten Informationen von Organisationen stellt ein immer größer werdendes Risiko dar, da Angreifer sie nutzen.Angreifer können durch […] weitere Informationen |  |

Distributed Denial of Service (DDoS) / Anti-DDoS-VerfahrenWas ist Distributed Denial of Service (DDoS)? Distributed Denial of Service (DDoS) Angriffe sind in der Regel von Internet-Aktivisten und/oder kompromittierten IT-Systemen, die von Angreifern dazu genutzt werden, ausgesuchte Ziel-IT-Systeme […] weitere Informationen |  |

Domain-based Message Authentication, Reporting and ConformanceWas ist DMARC? DMARC steht für „Domain-based Message Authentication, Reporting and Conformance“ und ist ein offenes E-Mail-Überprüfungsprotokoll, das E-Mails auf Domain-Ebene schützt (RFC 7489). DMARC erkennt und verhindert Spoofing-Techniken, die […] weitere Informationen |  |

DomainKeys Identified Mail (DKIM)Was ist eine DomainKeys Identified Mail (DKIM)? DKIM steht für DomainKeys Identified Mail und soll helfen die E-Mail-Sicherheit zu erhöhen (RFC 6376, RFC 8463). DKIM ist ein Infrastruktur-Sicherheitsverfahren auf der […] weitere Informationen |  |

DNSSECWas ist DNSSEC? DNSSEC steht für Domain Name System Security Extensions. Die Erweiterung DNSSEC wurde als Infrastruktur-Sicherheitsverfahren im Internet eingeführt, um die Authentizität und Integrität der Daten von DNS-Records sicherzustellen, […] weitere Informationen |  |

DNS over HTTPS (DoH)Was ist DNS over HTTPS (DoH)? Die Idee von DNS over HTTPS (DoH) ist, dass sich die Manipulation von DNS-Anfragen für missbräuchliche Zwecke verhindern lässt.DNS-Anfrage an den DNS-Server die von […] weitere Informationen |  |

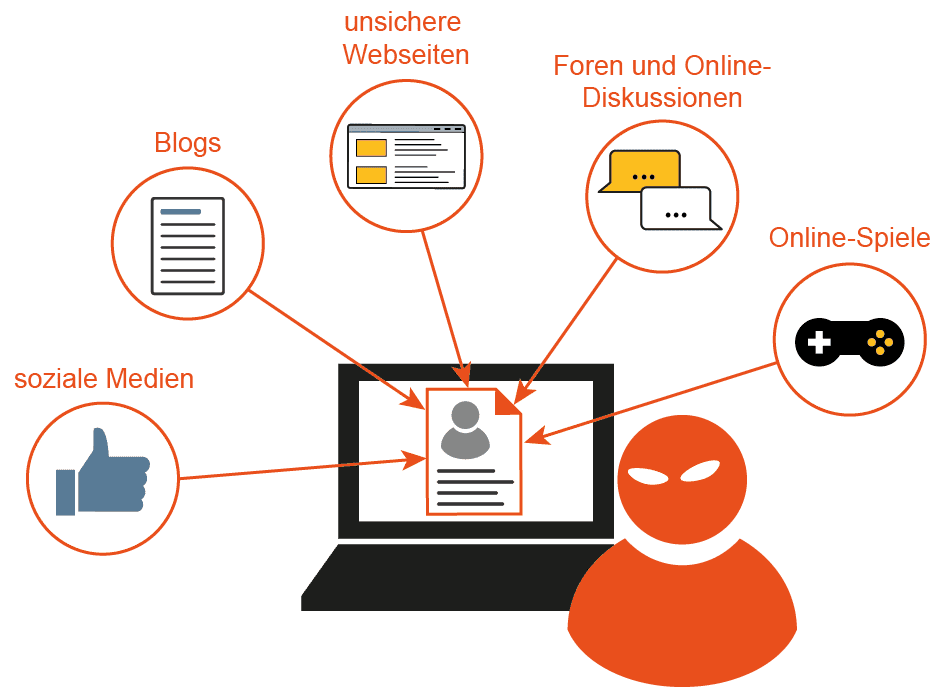

DoxingWas ist Doxing? Unter Doxing (oder auch Doxxing) wird grundsätzlich das intensive und systematische internetbasierte Zusammentragen und anschließende Veröffentlichen sensibler privater Daten verstanden. Das Ziel ist, die betroffene Person zu […] weitere Informationen |  |

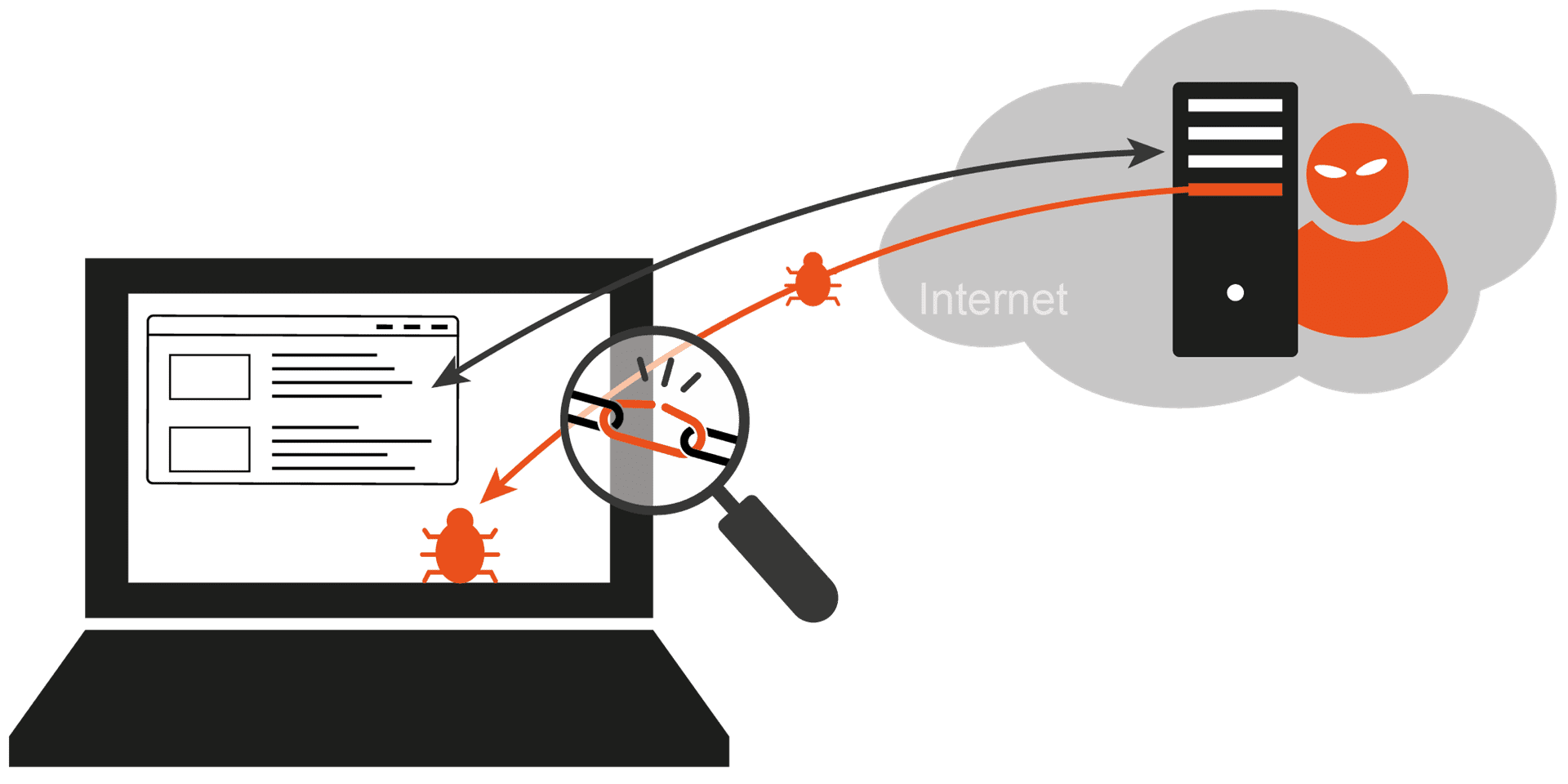

Drive-by-DownloadWas ist ein Drive-by-Download? Ein Drive-by-Download ist aus der Sicht des Nutzers ein unbewusstes und unbeabsichtigtes Herunterladen von Schadsoftware auf sein IT-System (Notebook, PC, Smartphone, …). Beim Drive-by-Download werden Sicherheitslücken […] weitere Informationen |  |