Malware / Anti-Malware-LösungenWas ist eine Malware? Malware / Anti-Malware-LösungenMalware ist der Oberbegriff für „Schadsoftware“ wie Viren, Würmer, trojanische Pferde und Ähnlichem. Angreifer (kriminelle Organisationen, politisch und wirtschaftlich orientierte Spione, Terroristen, Strafverfolger usw.) […] weitere Informationen |  |

Manuelle DateiverschlüsselungWas ist eine manuelle Dateiverschlüsselung? Eine pragmatische Möglichkeit, um vertrauliche Dateien zum Beispiel mithilfe von E-Mails zu versenden, ist eine manuelle Dateiverschlüsselung. Falls keine sichere Infrastruktur (S/MINE oder PGP) für […] weitere Informationen |  |

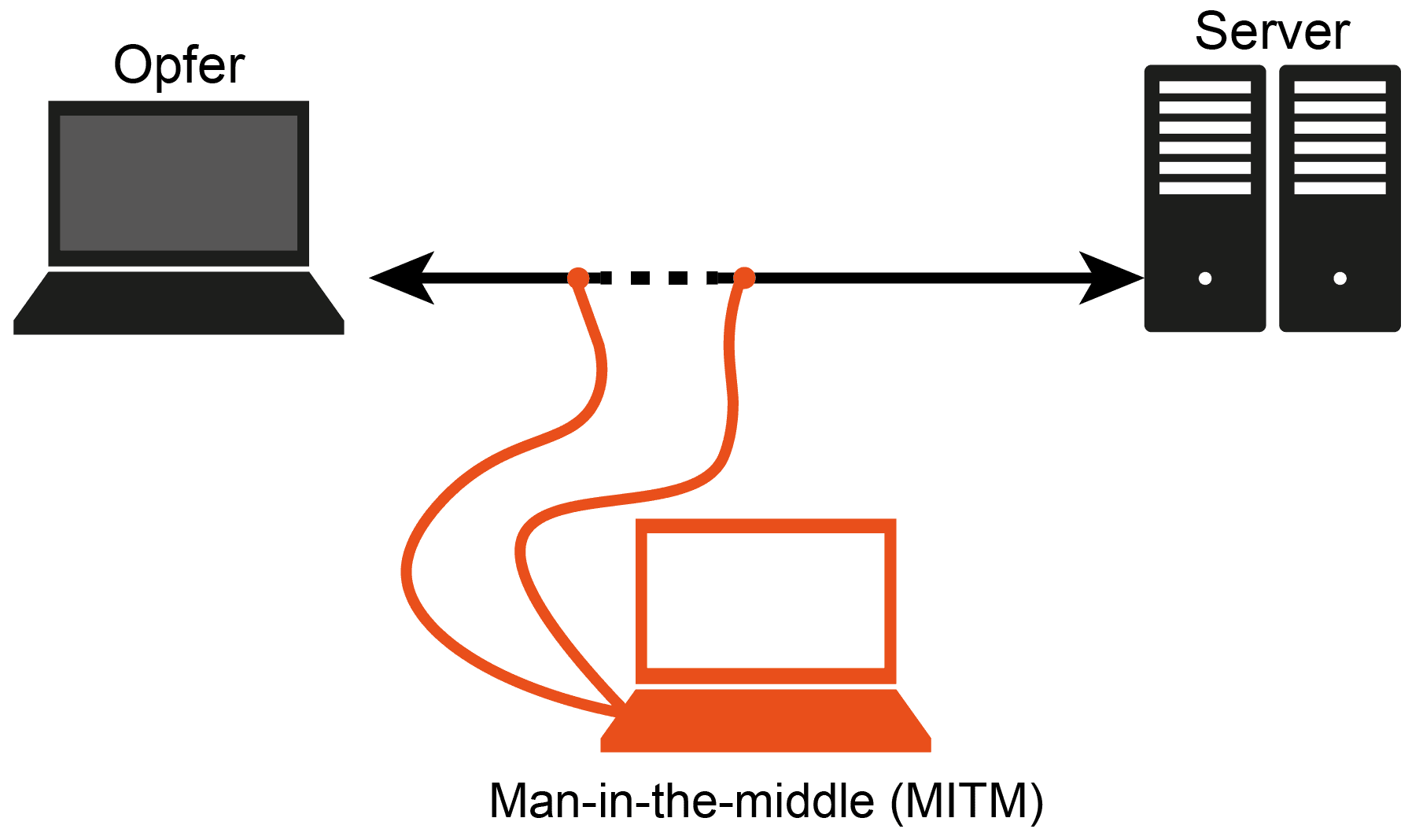

Man-in-the-Middle-Angriff (MITM)Was ist ein Man-in-the-Middle-Angriff? In der Cyber-Sicherheit ist ein Man-in-the-Middle-Angriff (MITM) eine aktive Angriffsmethode, bei der sich ein Angreifer heimlich – physisch oder logisch – in die Kommunikation zwischen mindestens […] weitere Informationen |  |

Maschinelles LernenWas ist maschinelles Lernen? Maschinelles Lernen ist die „künstliche“ Generierung von Wissen aus den Informationen in Daten mit der Hilfe von IT-Systemen. Mithilfe der Algorithmen des maschinellen Lernens werden mit […] weitere Informationen |  |

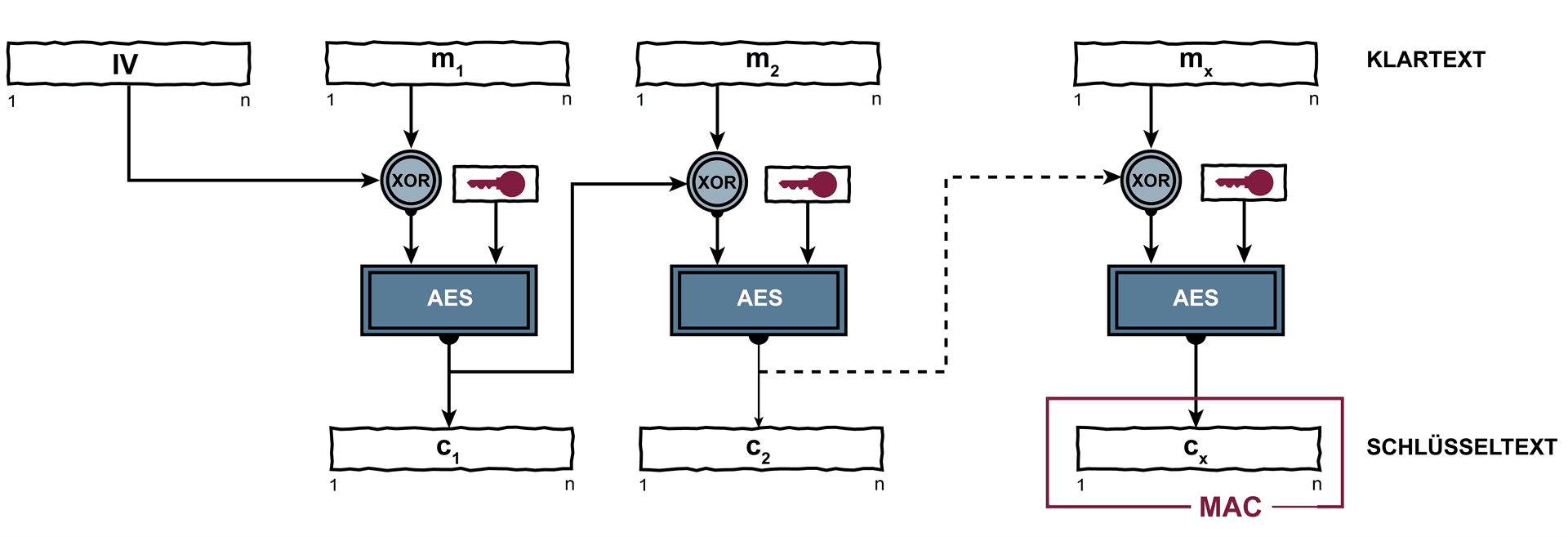

Message Authentication Code (MAC)Was ist ein Message Authentication Code? Ein Message Authentication Code oder MAC ist eine kryptografische Hashfunktion, die einen Schlüssel verwendet, mit dem nur der Hashwert verifiziert werden kann. Damit kann […] weitere Informationen |  |

Mode of Operation für BlockverschlüsselungsverfahrenWas ist Mode of Operation für Blockverschlüsselungsverfahren? Mode of Operation für BlockverschlüsselungsverfahrenBlockverschlüsselungsverfahren, wie AES können in verschiedenen Betriebsarten oder Modes of Operation ausgeführt werden.Die verschiedenen Betriebsarten bieten eine unterschiedliche IT-Sicherheit […] weitere Informationen |  |

Model Extraction AttackWas ist ein Model Extraction Attack? Ziel einer Model Extraction Attack ist die Erstellung einer lokalen Kopie eines KI-Modells unter Verwendung eines Orakels. Zum Beispiel kann ein Unternehmen ein KI-Modell […] weitere Informationen |  |

Monoalphabetische SubstitutionWas ist eine monoalphabetische Substitution? Die monoalphabetische Substitution ist als elementares Verschlüsselungsverfahren eine recht einfache Methode, um einen Klartext zu verschlüsseln. Dabei wird jedes Zeichen des Klartextes nach einem festgelegten […] weitere Informationen |  |

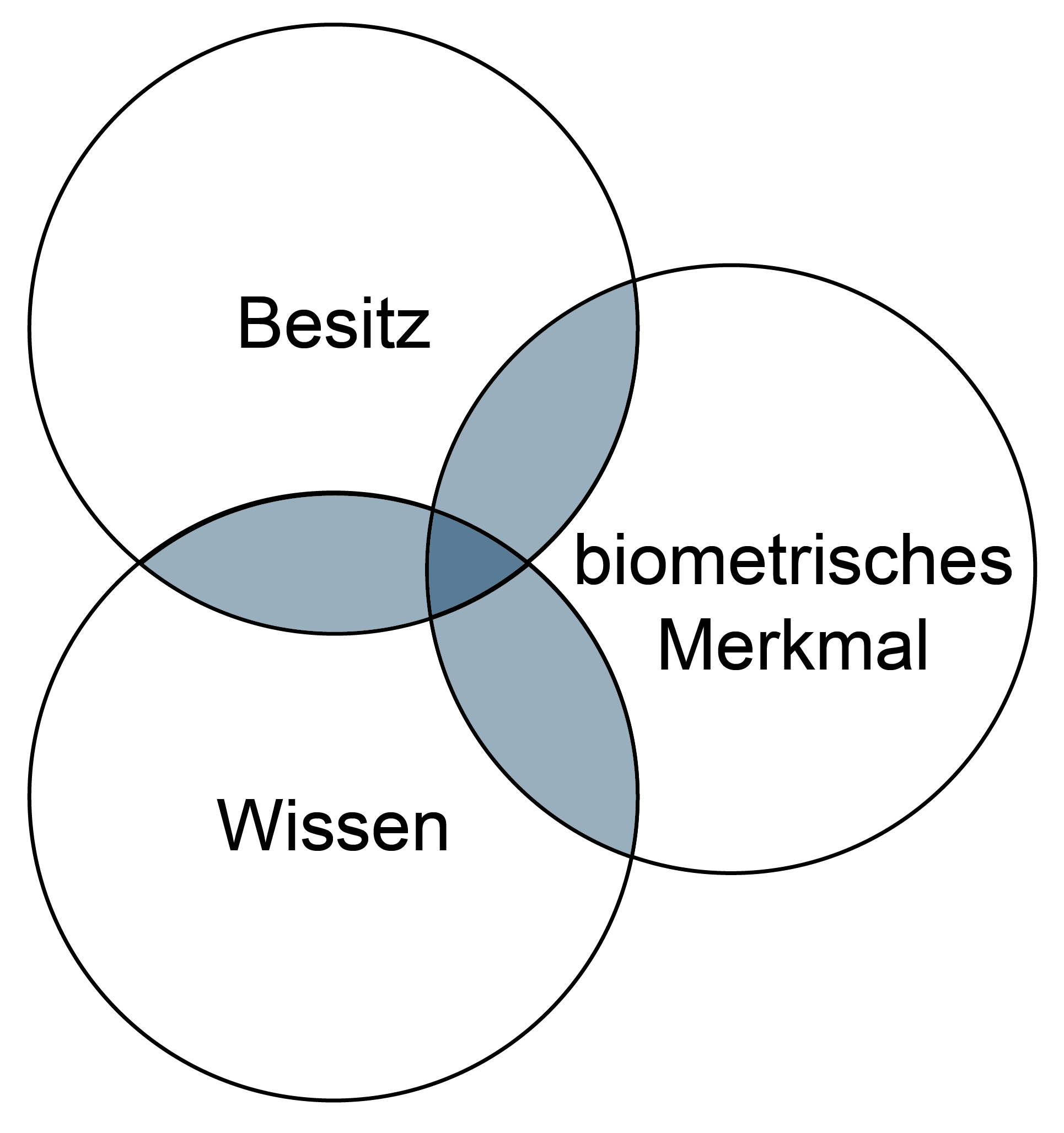

Multifaktor AuthentifizierungWas ist eine Multifaktor Authentifizierung? Eine Multifaktor Authentifizierung dient der Verifizierung einer digitalen Identität eines Nutzers mittels der Kombination unterschiedlicher und insbesondere unabhängiger Klassen von Authentifizierungsverfahren. Ziel der Multifaktor Authentifizierung […] weitere Informationen |  |