Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Fake-News…„Challenges in IT security“ „IT-Sicherheitsherausforderungen – Wie kann ich mich schützen?“ „IT Services für Unternehmen – Sicher und passend“ „Security: Kann es Sicherheit im Netz geben?“ Webseiten „Forschungsinstitut für Internet-Sicherheit… weitere Informationen |  |

Kapitel 12: „Cyber-Sicherheitsmaßnahmen gegen DDoS-Angriffe“…Cyber-Angriffen aus dem Internet zu überprüfen. Nennen und beschreiben Sie bereits dokumentierte Vorgehensweisen von Cyber-Kriminellen für die Durchführung von DDoS-Angriffen im Internet! Lösung: einblenden Botnetze Amplification Single Client Übungsaufgabe 4… weitere Informationen |

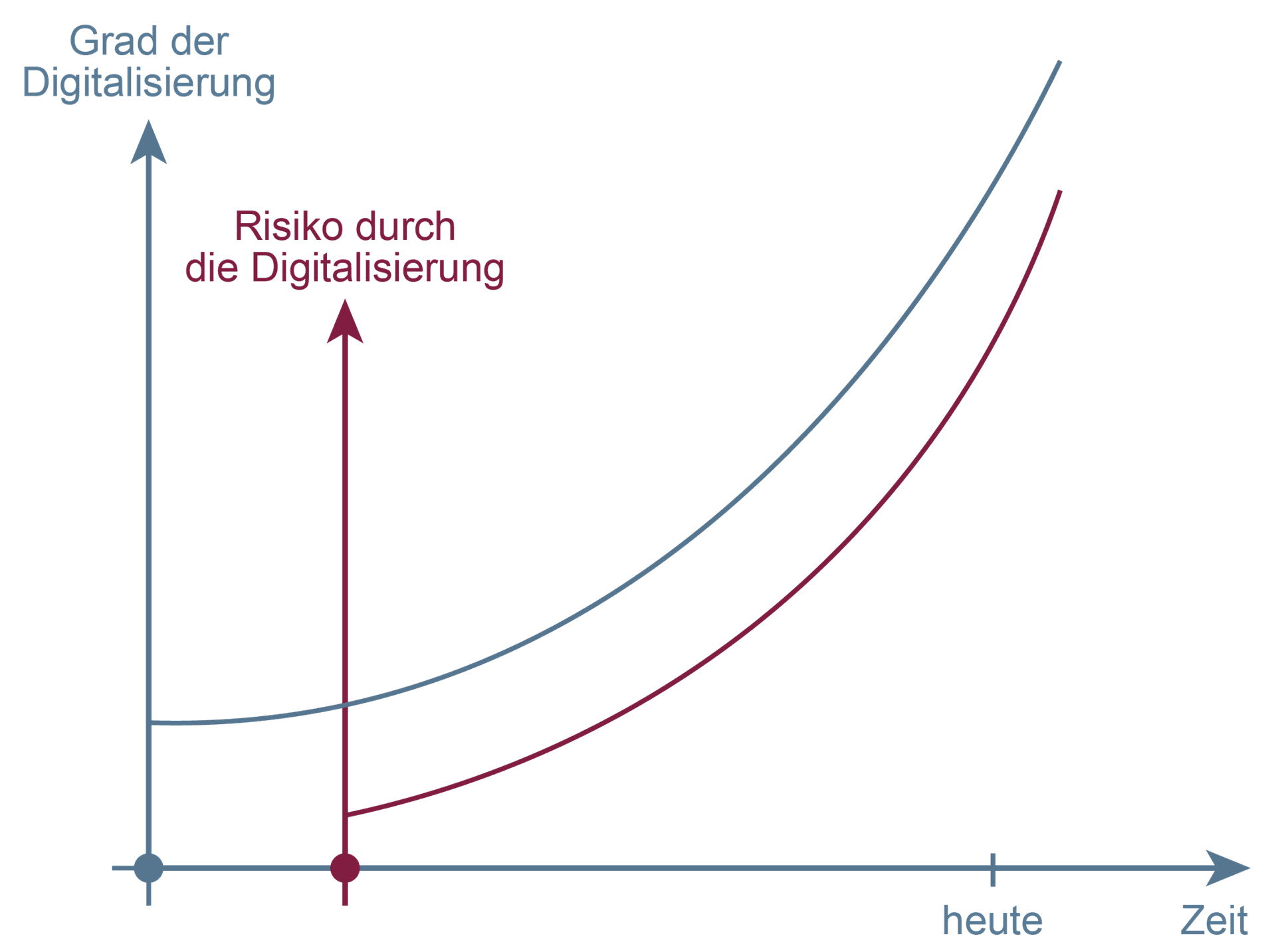

Cyber-Sicherheitsrisiko…IT-Sicherheitsmechanismen – Teil 2“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 3“ „“E-Banking”, “E-Commerce”, “INTERNET” und “Firewall”“ „Internet-Frühwarnsysteme: Strukturen und Techniken“ „Sicherheit neu denken“ „Internet of Things (IoT) – Herausforderung für die… weitere Informationen |  |

TeleTrusT IT-Sicherheitsagenda 2029 – IT-Sicherheit in der DigitalisierungProf. Norbert Pohlmann (Institut für Internet-Sicherheit) Karsten U. Bartels, HK2 Rechtsanwälte Dr. André Kudra,esatus AG TeleTrusT – it-sa Auditorium 2021 Vortrag: „TeleTrusT IT-Sicherheitsagenda 2029 – IT-Sicherheit in der Digitalisierung “ Nürnberg,… weitere Informationen |  |

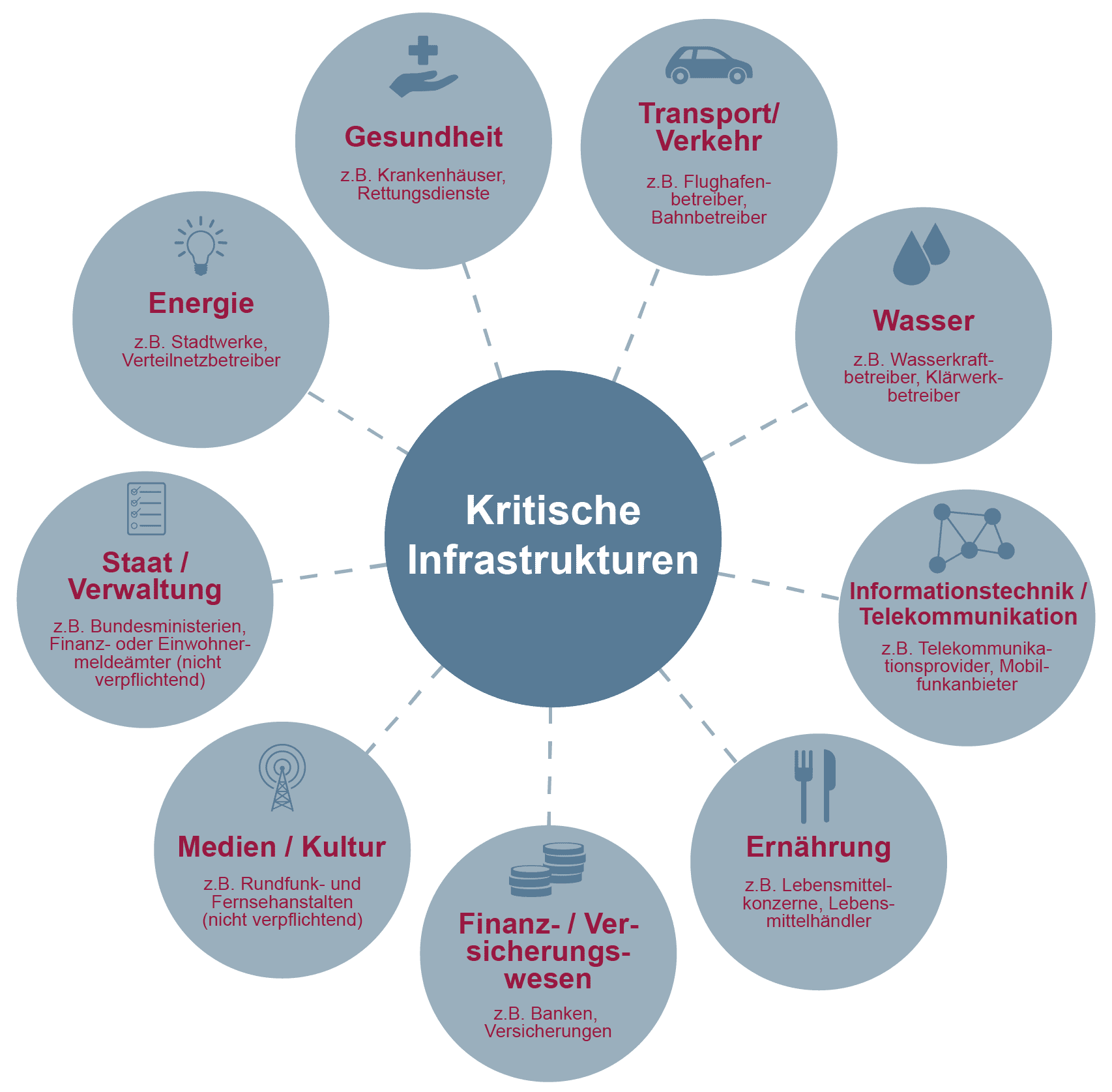

Kritische Infrastrukturen (KRITIS)…und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Self-Sovereign Identity (SSI) – Das souveräne europäische Ökosystem für Identitätsdaten“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „IoT-Security… weitere Informationen |  |

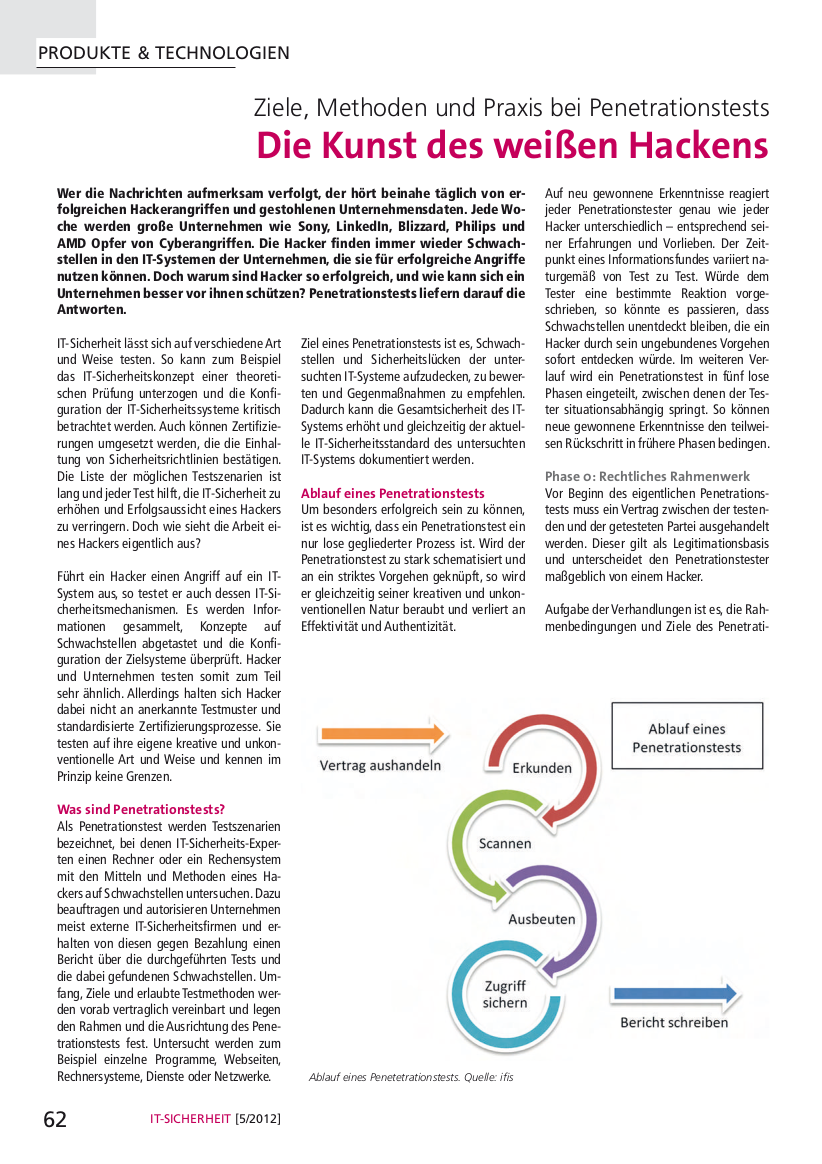

Die Kunst des weißen Hackens – Ziele, Methoden und Praxis bei PenetrationstestsT. Propach, N. Pohlmann:, „Die Kunst des weißen Hackens – Ziele, Methoden und Praxis bei Penetrationstests”. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 5/2012 Wer die Nachrichten aufmerksam verfolgt, der hört… weitere Informationen |  |

DIGITAL RISK MANAGEMENT (DRM) – Automatisiertes Sammeln, Analysieren und Bewerten von Unternehmensinformationen im InternetJ. Hörnemann, N. Pohlmann (Institut für Internet-Sicherheit), „DIGITAL RISK MANAGEMENT (DRM) – Automatisiertes Sammeln, Analysieren und Bewerten von Unternehmensinformationen im Internet“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag,… weitere Informationen |  |

Diskussion über die aktuelle Cyber-Sicherheitslage – politisch, technisch, rechtlich…IT die OT managen muss – Unterschiedliche Schutzziele unter einem Dach“ „Telematik-Infrastruktur 2.0 – Cloud-Infrastruktur für ein sicheres Gesundheitswesen“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“ „Self-Sovereign Identity (SSI) – Auf dem… weitere Informationen |  |

IT-Sicherheit ist eine gesellschaftliche Aufgabe…erfolgreich, verdienen also sehr viel Geld mit den Angriffen , was sie klug in neue Angriffe „re-investieren“. Das heißt, Cyberkriminalität wird ebenfalls zunehmend komplexer und intelligenter. Erschwerend hinzu kommt die… weitere Informationen |  |

IT-Sicherheitsherausforderungen im 21. JahrhundertNorbert Pohlmann (Institut für Internet-Sicherheit); „IT-Sicherheitsherausforderungen im 21. Jahrhundert“. Die Polizei – Fachzeitschrift für die öffentliche Sicherheit mit Beiträgen aus der Deutschen Hochschule der Polizei, Carl Heymanns Verlag Köln, 9/2014… weitere Informationen |  |

Internet Early Warning System: The Global ViewN. Pohlmann, M. Proest:, “Internet Early Warning System: The Global View”. In Proceedings of the ISSE 2006 – Securing Electronic Business Processes – Highlights of the Information Security Solutions (ISSE)… weitere Informationen |  |

1999-2003 – Mitglied des Vorstandes der Utimaco Safeware AG…Grundlagen der Sicherheitspolitik bis hin zu Details der technischen Realisierung eines Security Framework. Für eine ganzheitliche Informationssicherheit boten wir ein modulares und skalierbares Konzept, bestehend aus Security Assessment, Security Audit,… weitere Informationen |

CCM-Mode (Counter with CBC-MAC)…Block Chaining Mode) – CFB-Mode (Cipher Feedback Mode) – OFB-Mode (Output Feedback Mode) – CTR-Mode (Counter Mode) – GCM-Mode (Galois/Counter Mode) Vorträge „Security: Zu komplex für Angriffe oder digital außer… weitere Informationen |  |

Perfect Forward Secrecy…vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Cybersecurity made in EU – Ein Baustein europäischer Sicherheit“ „Strafverfolgung darf die IT-Sicherheit im Internet nicht schwächen“ Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse… weitere Informationen |  |

Web of Trust…– © Copyright-Vermerk Weitere Informationen zum Begriff “Web of Trust”: Artikel „Nicht abschließend – TLS-Sicherheit in der Praxis“ „Web Service Security – XKMS“ „Bring Your Own Device For Authentication (BYOD4A)… weitere Informationen |  |

Lehrbuch Cyber-Sicherheit: Neue Herausforderungen –> Aktualisierte Auflage…und PKAs Identifikation und Authentifikation Enterprise Identity und Access Management Trusted Computing Cyber-Sicherheit Frühwarn- und Lagebildsysteme Firewall-Systeme E-Mail-Sicherheit Blockchain-Technologie Künstliche Intelligenz und Cyber-Security Social Web Cyber-Sicherheit Self-Sovereign Identity (SSI) –… weitere Informationen |  |

Vertrauen u. Vertrauenswürdigkeit…Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ „Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-Anbieter“ „Vertrauenswürdigkeit schafft Vertrauen“ – Vertrauen ist der Schlüssel zum Erfolg von IT-… weitere Informationen |  |

Podcast Backup beleuchtet SSI, Studium an der WHS und Gelsenkirchen als Startup-SchmiedePodcast Backup beleuchtet SSI Die dritte Folge des IT-Sicherheits-Podcasts „Backup“ hält eine weite Bandbreite von Themen rund um die Internet-Sicherheit bereit – So sprechen in der aktuellen Ausgabe die IT-Security-Expert… weitere Informationen |  |

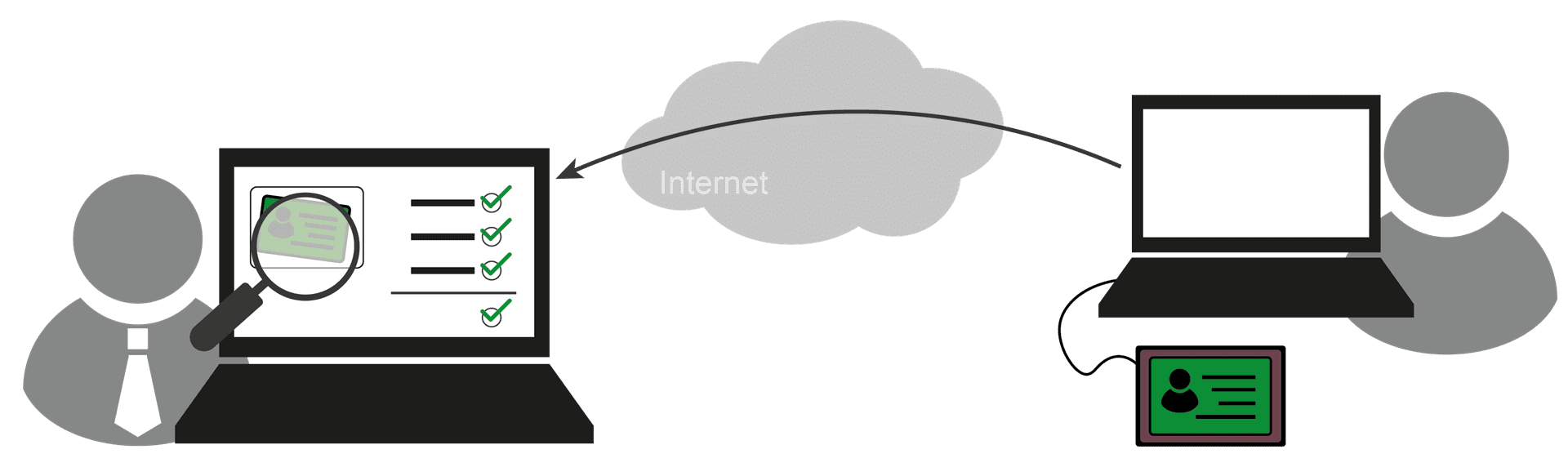

eID Verfahren des elektronischen Personalausweises…Personalausweises “ – „Videoidentifikation “ – „PostIdent “ Artikel „eID Online Authentication Network Threat Model, Attacks and Implications“ „Wenn der Softbot menschliche Identität bestätigt – VideoIdent-Verfahren: Die Technik“ „Identitäts-Check anhand… weitere Informationen |  |

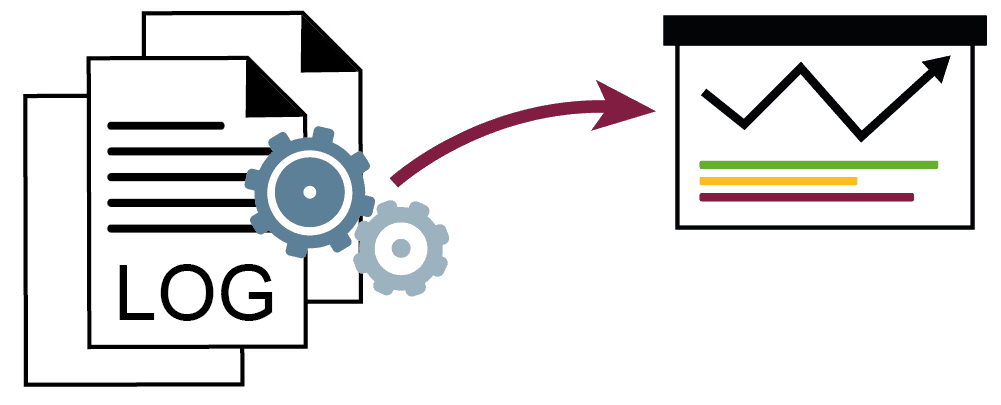

Logdatei Analyse…Weitere Informationen zum Begriff “Logdatei Analyse”: Artikel „Sicherheit zwischen Klick und Webseite – TLS/SSL: Eine Frage der Implementierung“ „Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebannt“ „Cyber Security – 10… weitere Informationen |  |