Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Cyber-Sicherheitsstrategien zur Reduzierung der Risiken für Unternehmen…“Cyber-Sicherheitsstrategien zur Reduzierung der Risiken” ARTIKEL „Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Die Notwendigkeit von… weitere Informationen |  |

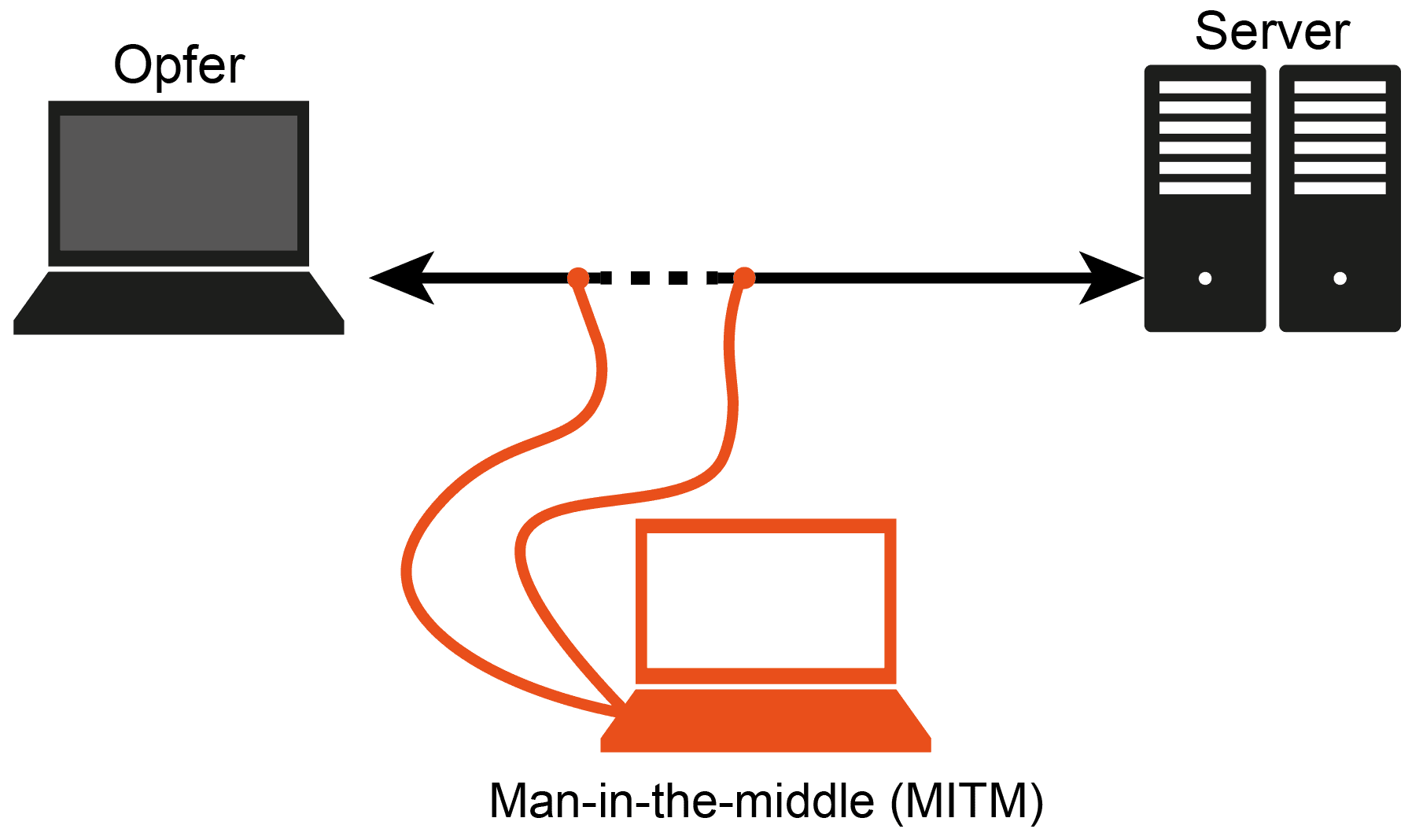

Man-in-the-Middle-Angriff (MITM)…(DoH) – Schutz der Privatsphäre und Sicherheit auf Protokollebene“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Von überall her – Internetdienste vor DDoS-Angriffen schützen“ „Supply Chain Security –… weitere Informationen |  |

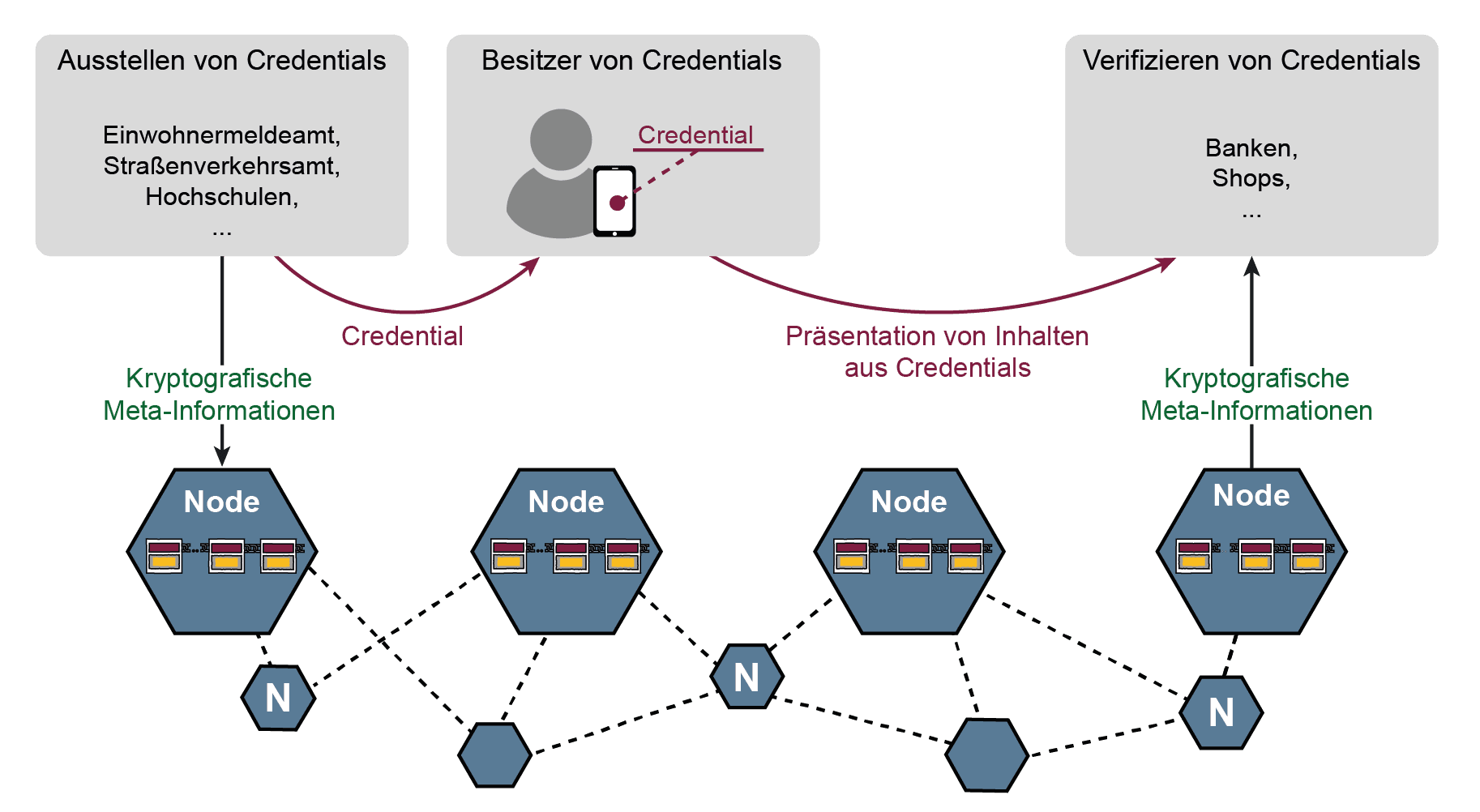

Self-Sovereign Identity (SSI)…als Verifiable Data Registry – © Copyright-Vermerk Als eine weitere Vertrauensebene zwischen den Akteuren kann eine SSI-Blockchain eingesetzt werden. Eine SSI-Blockchain-Infrastruktur ist ein dezentrales Blockchain-Netzwerk mit IT-Sicherheitsmechanismen, das die Informationen… weitere Informationen |  |

Angreifer – Typen und Motivation…betreiben. Siehe auch Bundestrojaner . Abbildung: Angreifer – Typen und Motivation – © Copyright-Vermerk Weitere Informationen zum Begriff “Angreifer – Typen und Motivation”: Artikel „Supply Chain Security – Wie sich… weitere Informationen |  |

Landesförderung: if(is) wird wichtiger Teil des Blockchain-Reallabors im Rheinischen Revier…nutzen und gleichzeitig die Digitalisierung der Energiewende vorantreiben.“ Quelle/Foto: © MWIDE NRW R. Sondermann Mehr zum Thema Blockchain finden Sie auch unter: https://connect-emscherlippe.de/impulse/blockchain/ Infos zur Blockchain-Strategie des Bundes unter: https://www.bmwi.de/Redaktion/DE/Pressemitteilungen/2019/20190918-bundesregierung-verabschiedet-blockchain-strategie.html… weitere Informationen |  |

Business Continuity Management (BCM)…Management (BCM)”: Artikel „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „IT-Sicherheit konsequent und effizient umsetzen“ „DIGITAL RISK MANAGEMENT (DRM)“ „Identity… weitere Informationen |  |

Cyber-Sicherheitsstrategien…managen – © Copyright-Vermerk Cyber-Sicherheitsstrategien zur Reduzierung der Risiken Die Cyber-Sicherheitsstrategien “Vermeiden von Angriffen“ und “Entgegenwirken von Angriffen“ helfen, den Level an verbleibenden Risiken so klein wie möglich zu bekommen… weitere Informationen |  |

Trust as a Service – Vertrauen als Dienstleistung – Validierung digitaler Nachweise mit der Blockchain…digitalen Zukunft” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven im Bereich Blockchain Wie sicher ist… weitere Informationen |  |

Cipher Block Chaining Mode (CBC-Mode)…Begriff “Cipher Block Chaining Mode (CBC-Mode)”: Artikel „Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren – Prüfsummen, Zertifikate und die elektronische Signatur… weitere Informationen |  |

Blockchain-Insider beleuchtet Self Sovereign-Identity als ZukunftstechnologieBlockchain-Insider: Self-Sovereign Identity Technologische Entwicklungen der IT-Security thematisiert der aktuelle Fachbeitrag des Blockchain-Insiders. In seinem Beitrag differenziert der Leiter des Instituts für Internet – if(is), Prof. Norbert Pohlmann, die Anwendungssektoren… weitere Informationen |  |

Interview im Onlinemagazin „Kryptokompass“: Blockchain-Technologie als Bürokratiekiller?Interview im Onlinemagazin „Kryptokompass“: Blockchain-Technologie als Bürokratiekiller? Die besonderen Herausforderungen der Coronapandemie haben nicht nur Bürger:innen, sondern auch den Verwaltungsapparat vor zahlreiche neue Aufgaben gestellt. Daher müssen innovative Digitalisierungstechnologien etabliert… weitere Informationen |  |

Blockchain-Technologie – PDF Vorlesung – freie VorlesungBlockchain-Technologie – PDF Vorlesung In der Vorlesung „Blockchain-Technologie“ werden die Grundzüge der Blockchain-Technologie behandelt. Dabei wird die Blockchain-Architektur, das Cyber-Sicherheitskonzept , die Cyber-Sicherheitseigenschaften , die notwendigen Netzwerk-, Cyber-Sicherheits- und Vertrauenswürdigkeitsmechanismen… weitere Informationen |  |

Integrating bloxberg’s Proof of Existence service with MATLAB…und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven im Bereich Blockchain Wie sicher ist eigentlich die Blockchain? eco-Whitepaper: “Die Blockchain im Mittelstand” Vorlesung: „Blockchain-Technologie… weitere Informationen |  |

Modern Endpoint Security – Mehr Schutz vor AngriffenS. Siebe, Norbert Pohlmann (Institut für Internet-Sicherheit): „Modern Endpoint Security – Mehr Schutz vor Angriffen“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 2/2024 Modern Endpoint Security – Mehr Schutz… weitere Informationen |  |

Von überall her – Internetdienste vor DDoS-Angriffen schützenR. Fritzen, N. Pohlmann:, „Von überall her – Internetdienste vor DDoS-Angriffen schützen“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 09/2015 Angriffe auf die Verfügbarkeit von Internetdiensten finden laut BSI in… weitere Informationen |  |

Vertrauenswürdigkeitstechnologie…Blockchain-Technologie schafft eine Basis für eine verteilte und vertrauenswürdige Zusammenarbeit und stellt einen dezentralen Vertrauensdienst dar. Alle Cyber-Sicherheits- und Vertrauensfunktionen sind inhärent als „Security-by-Design“ in die Blockchain-Technologie integriert. Die Blockchain-Infrastruktur… weitere Informationen |  |

Cyber Security Challenge Germany (CSCG) |

Blockchain-Technologie – Abbildungenkostenlos downloaden… weitere Informationen |  |

Vertrauensdienste (PKI, EBCA, Blockchain, …)Prof. Norbert Pohlmann (Institut für Internet-Sicherheit), it-sa Auditorium (TeleTrusT) Vortrag: “Vertrauensdienste (PKI, EBCA, Blockchain, …)“ Nürnberg, 10.2019 Vertrauensdienste (PKI, EBCA, Blockchain) Wurzel-CA generiert Zertifikate der öffentlichen Schlüssel der untergeordneten CAs…. weitere Informationen |  |

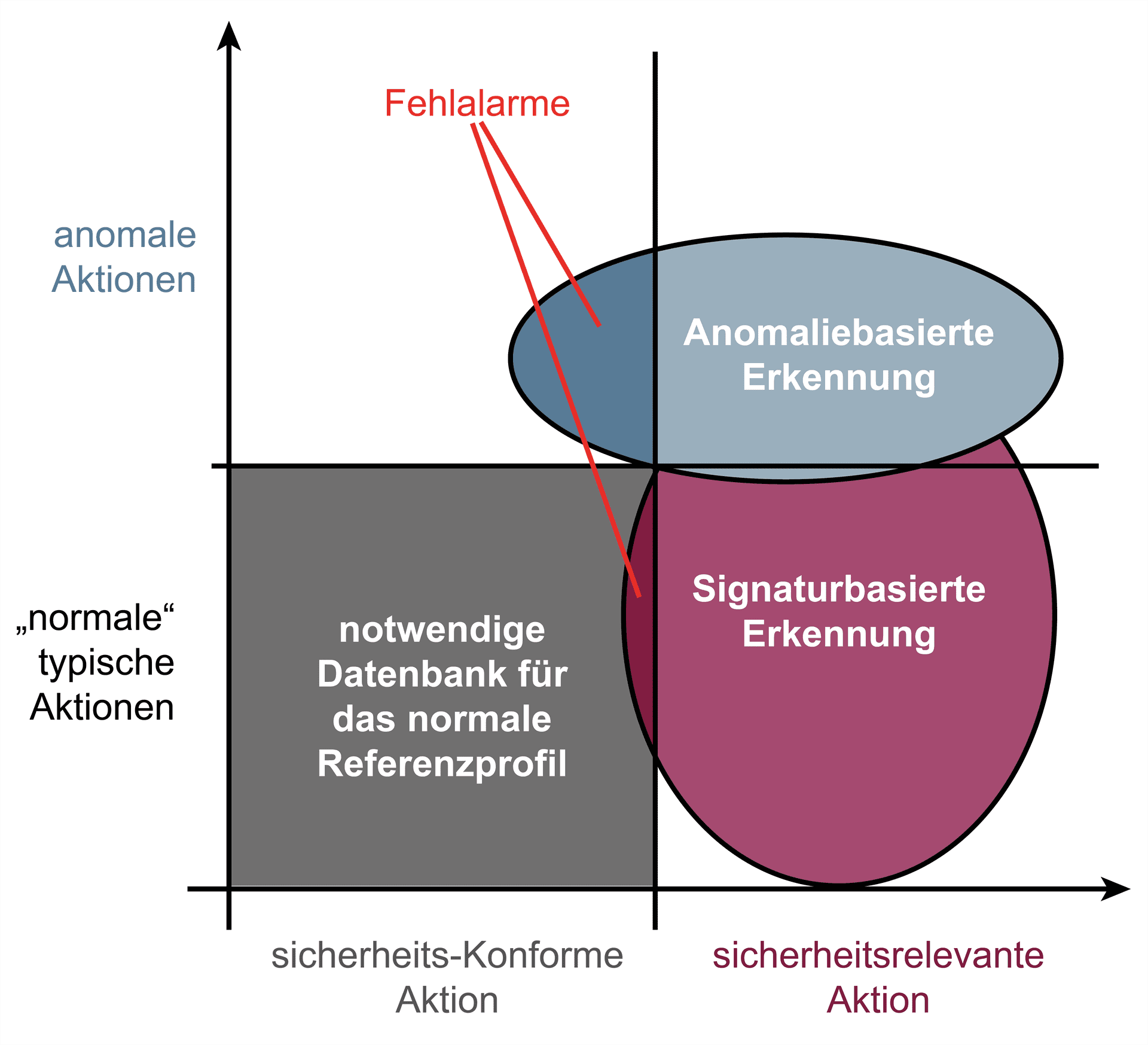

Analysekonzepte von AngriffenWas sind Analysekonzepte von Angriffen? Analysekonzepte von Angriffen Es gibt grundsätzlich zwei verschiedene Analysekonzepte, um Angriffe zu erkennen. Signaturbasierte Erkennung Erkennen von bekannten sicherheitsrelevanten Aktionen Nach diesem Analysekonzept von Angriffen… weitere Informationen |  |