Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Vertrauenswürdigkeit…für den Bundestrojaner genutzt wird. Zusammenfassung – Vertrauenswürdigkeit Das Vertrauenswürdigkeitsmodell stellt sehr gut dar, auf welchen Ebenen es Unternehmen möglich ist – durch entsprechendes Handeln und Bereitstellung von Informationen –… weitere Informationen |  |

Security Awareness (Sicherheitsbewusstsein)…Awareness (Sicherheitsbewusstsein) – © Copyright-Vermerk Sowohl Security Awareness sowie Social Engineering adressieren uns als Menschen, nur beide Aspekte wollen genau das Gegenteil erreichen. Ziel von Security Awareness Ziel von Security… weitere Informationen |  |

Analysis of large-scale decision making tools using a decentralized architecture to govern common pool resources…these decentralized technologies and approaches, can not only be beneficial for consortial governance using blockchain but can also help communities to govern common goods and resources. Blockchain and its trust-enhancing… weitere Informationen |  |

Kryptografie wird Währung – Bitcoin: Geldverkehr ohne Banken…Dienstleistung – Validierung digitaler Nachweise mit der Blockchain“ “Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain –… weitere Informationen |  |

High-Level Security Module (HSM)…zu Smartcard-Sicherheitschips und TPMs. Abbildung: High-Level Security Module (HSM) – © Copyright-Vermerk Anwendungsfelder für High-Level Security Module Ein Hardware-Sicherheitsmodul für das Hoch-Sicherheitsumfeld ist in der Umsetzung meist ein High-Level Security… weitere Informationen |  |

Statistical anomaly detection in ETHEREUM transaction graphs…and Gramoli [4] have shown that the inherently forkable nature of PoW based blockchain protocols makes them vulnerable to e.g. double-spending attacks, especially in the context of consortium run blockchain… weitere Informationen |  |

IT-Sicherheitstag 2022 – Der Weg zu einem guten Schutz…und nutzen hierfür sogenannte Advanced Persistent Threats (APT) . Diese werden zurzeit bei Ransomware – und Supply-Chain-Angriffen angewendet, aber in der Zukunft insbesondere im Bereich von Cyberwar . Beim IT-Sicherheitstag… weitere Informationen |  |

The European Cybersecurity Act and its impact on US companies…Act” ARTIKEL „Krieg der Daten 4.0” – Die Digitalisierung von Wirtschaft und Gesellschaft lässt Cybersecurity zu einem Megatrend avancieren „Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Cybersecurity… weitere Informationen |  |

The German Smart City Market 2021-2026…for future smart city projects and business models. free download Artikel: – Sicheres und vertrauenswürdiges Arbeiten im Homeoffice – aktuelle Situation der Cybersicherheitslage – Chancen und Risiken von Smart Home… weitere Informationen |  |

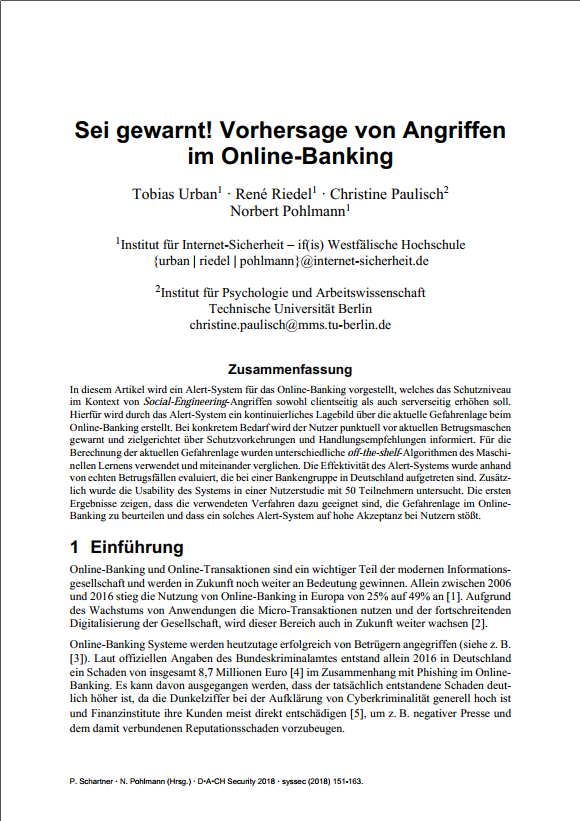

Sei gewarnt! Vorhersage von Angriffen im Online-Banking…Intelligenz / Maschinelles Lernen”: Vorlesung: „Künstliche Intelligenz und Cyber-Sicherheit“ Artikel: „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Ethik und künstliche Intelligenz –… weitere Informationen |  |

Firewall-System…werden. Ein Firewall-System besteht aus einem oder mehreren Firewall-Elementen , die aktiv in die Kommunikation zwischen dem zu schützenden und dem unsicheren Netz eingreifen sowie einem Security-Management, das für die… weitere Informationen |  |

Cybersecurity Fonds vergibt 50 Millionen Euro: if(is)-Leiter Prof. Pohlmann hilft bei Auswahl der Cybersecurity Wachstumsfirmen…Cybersecurity-Partner den Fonds und können die Cybersecurity Technologien junger Firmen bewerten und Mehrwerte einbringen. Derzeit sucht der eCAPITAL Cybersecurity Fonds nach weiteren spannenden Technologiefirmen aus dem Bereich Cybersecurity, Datensicherheit und… weitere Informationen |  |

Actually attacks and principal strategies for cybersecurityProf. Norbert Pohlmann (Institut für Internet-Sicherheit) German-American IT Security Forum 2022 Vortrag: “Actually attacks and principal strategies for cybersecurity” San Francisco, USA, 05.2022 Actually attacks and principal strategies for cybersecurity In… weitere Informationen |  |

Human-Centered Systems Security – IT Security by People for People…the existence – and increasing recognition – of real shortcomings in IT security. Despite years of intensive research and development on secure IT systems, the number of successful attacks, and… weitere Informationen |  |

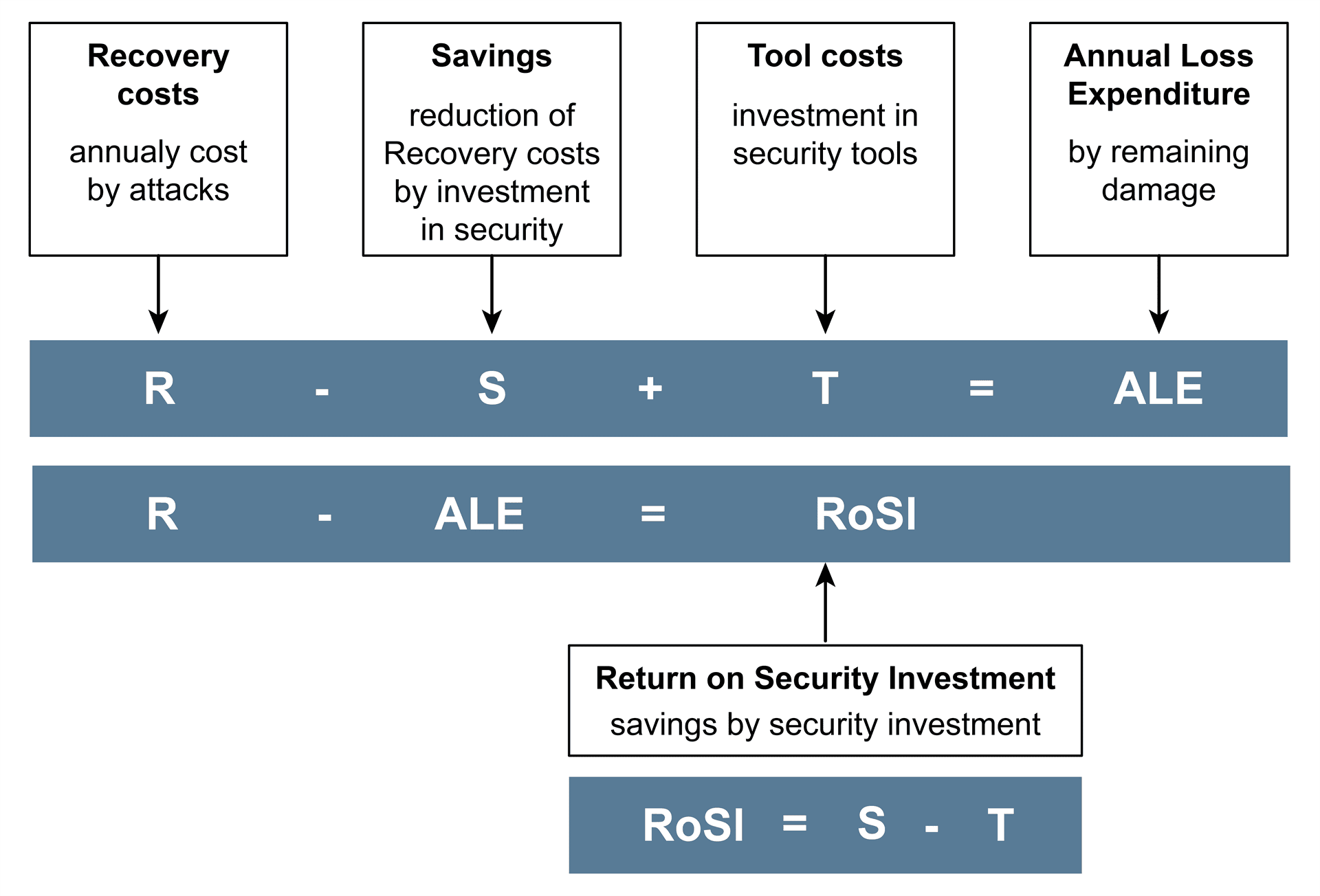

Return on Security Investment (RoSI)…sein kann. Wenn die unterschiedlichen Studien (Computer Security Institut – Crime&Security Survey, Security Issues and Trends, …) über die Schäden von verlorenen Notebooks analysiert werden, kommt als Ergebnis raus, dass… weitere Informationen |  |

Die Notwendigkeit von neuen IT-Sicherheitskonzepten…– Wie Unternehmen die Angriffsflächen reduzieren können „Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Modern Endpoint Security – Mehr Schutz vor… weitere Informationen |  |

Security Awareness…KI-Anbieter und -Lösungen” „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-Anbieter“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ BÜCHER… weitere Informationen |  |

Informationssicherheit…Cybersicherheit – Unausgegoren aber notwendig“ „Alexa, wie sicher bist du? – Intelligente Sprachsteuerung unter der Lupe“ „Blockchain-Technologie unter der Lupe – Sicherheit und Vertrauenswürdigkeit kryptografisch verkettete Datenblöcke“ „Warum auf lange… weitere Informationen |  |

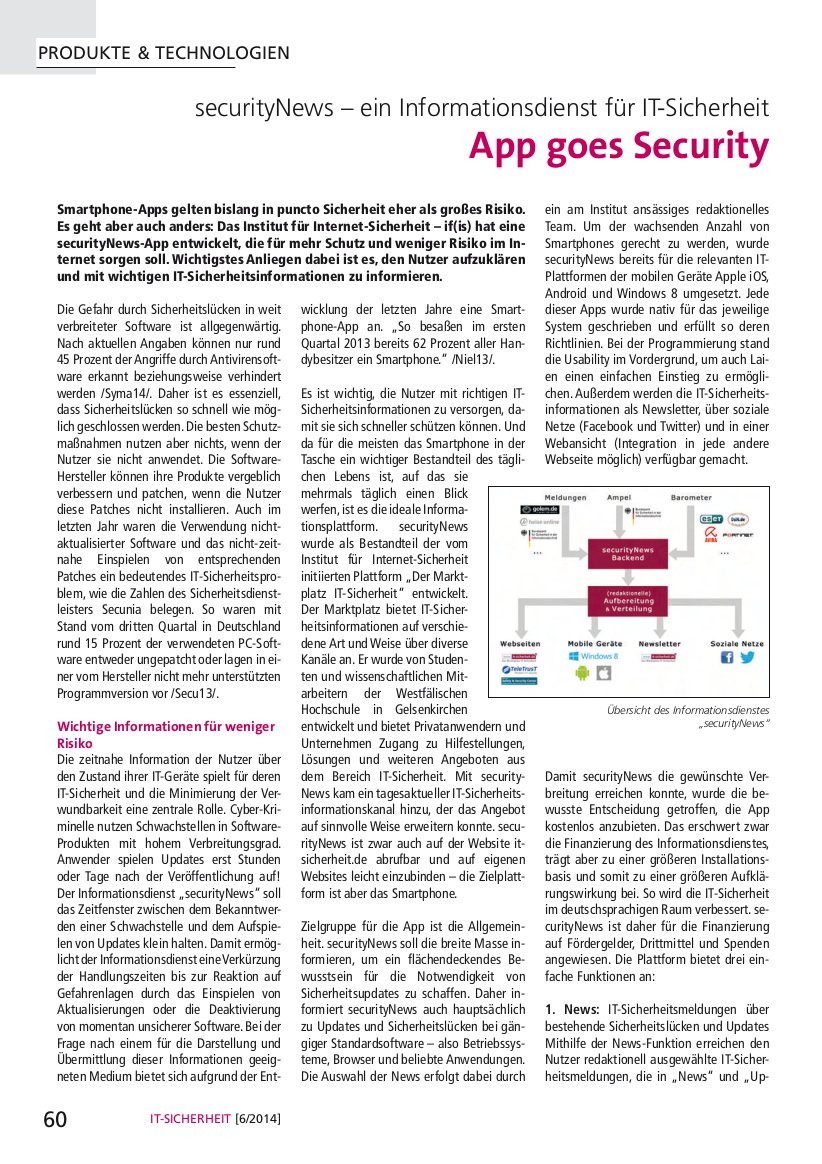

securityNews – ein Informationsdienst für IT-Sicherheit: App goes SecurityB. Krüger, N. Pohlmann:, „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 6/2014 Smartphone-Apps gelten bislang in puncto Sicherheit eher als großes Risiko… weitere Informationen |  |

IT Security Manifesto Statement of aims and objectives to achieve an appropriate IT risk profile…digitisation and industrial digitisation, but consideration must be given to a joint IT security strategy. From a national perspective, qualitative IT security is a major USP. ‘IT Security made in… weitere Informationen |  |