Abgeleitete IdentitätenWas sind abgeleitete Identitäten? Abgeleitete IdentitätenDie Identität einer Person ist einmalig und unverwechselbar. Sie wird anhand charakteristischer Eigenschaften definiert, der Identitätsattribute. Das können persönliche Daten wie Vorname, Name, Geburtsort und […] weitere Informationen |  |

Advanced Encryption Standard (AES)Was ist der Advanced Encryption Standard (AES)? Der Advanced Encryption Standard (AES) ist ein symmetrischer Verschlüsselungsalgorithmus und ist von der NIST im Rahmen eines Wettbewerbs zur Einführung eines neuen Verschlüsselungsstandards […] weitere Informationen |  |

Advanced Persistent Threat (APT)Was ist ein Advanced Persistent Threat (APT)? Unter einem Advanced Persistent Threat (APT) wird in der Regel ein gezielter Angriff mit komplexen Angriffstechnologien- und Taktiken sowie aufwendigen Hintergrundinformationen eines Opfer-IT-Systems […] weitere Informationen |  |

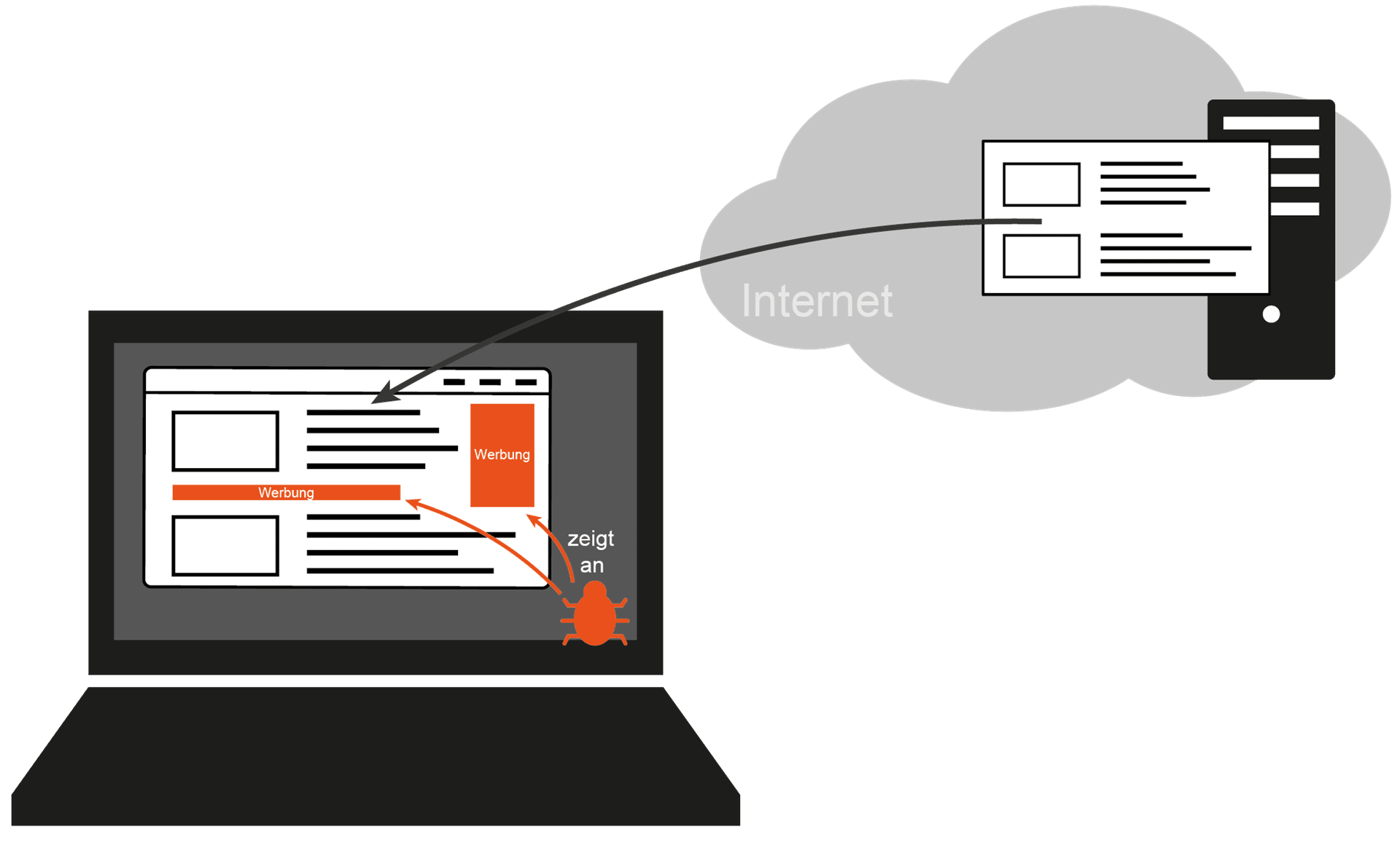

AdwareWas ist Adware? Eine Adware ist eine Schadfunktion in Malware (Advertising Malware, Webe-Schadfunktion), die auf dem eigenen IT-System (Notebooks, PCs, Smartphone, …) unerlaubt Werbung anzeigt, private Daten stiehlt und Suchanfragen […] weitere Informationen |  |

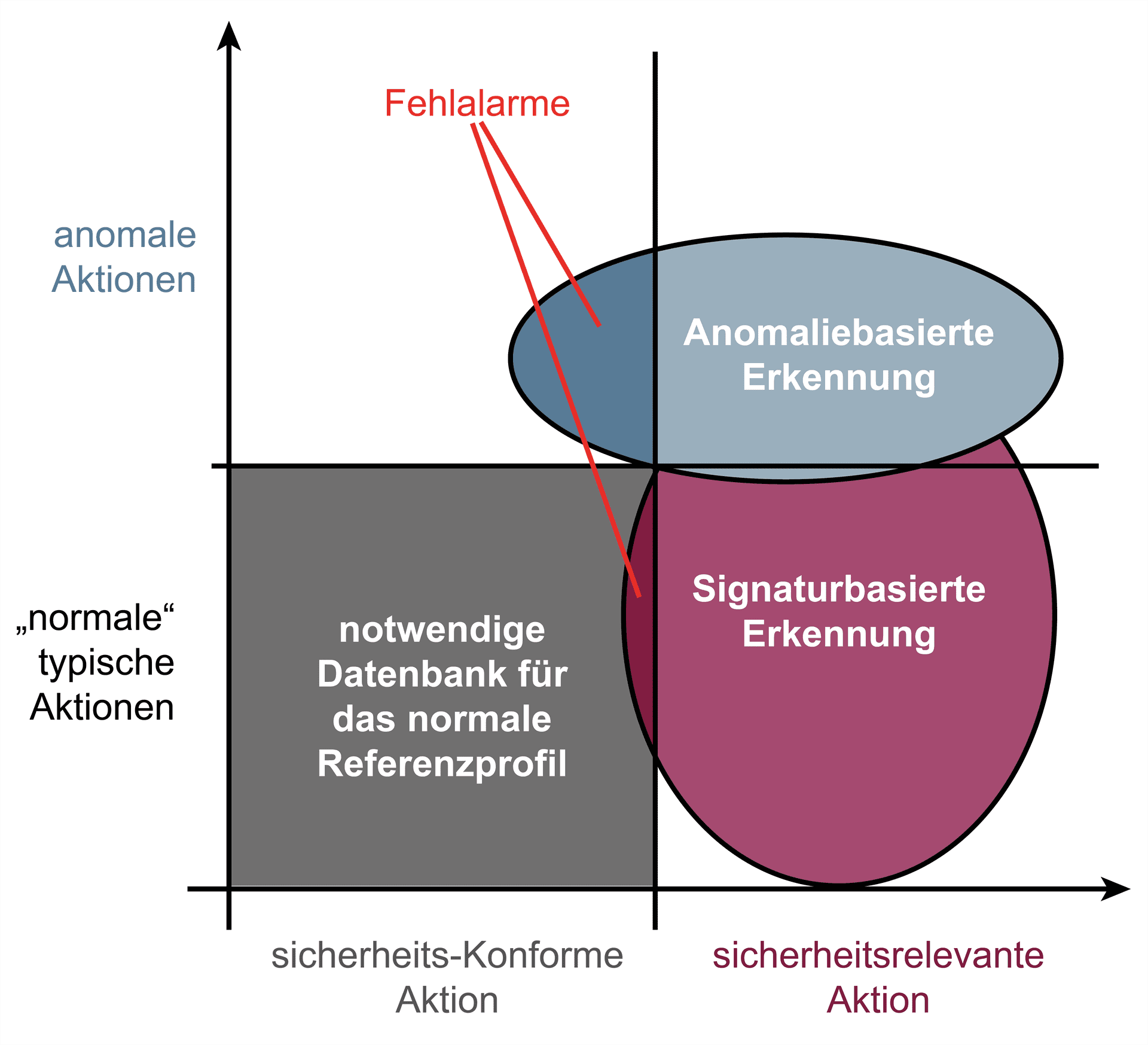

Analysekonzepte von AngriffenWas sind Analysekonzepte von Angriffen? Analysekonzepte von AngriffenEs gibt grundsätzlich zwei verschiedene Analysekonzepte, um Angriffe zu erkennen. Signaturbasierte Erkennung Erkennen von bekannten sicherheitsrelevanten AktionenNach diesem Analysekonzept von Angriffen wird vorab […] weitere Informationen |  |

Angreifer – Typen und MotivationWas sind Angreifer – Typen und Motivation? Angreifer – Typen und MotivationBei der Beurteilung der Angriffspotenziale macht es Sinn, auch die Motivation von Angreifern mit zu berücksichtigen. Ein Angreifer versucht […] weitere Informationen |  |

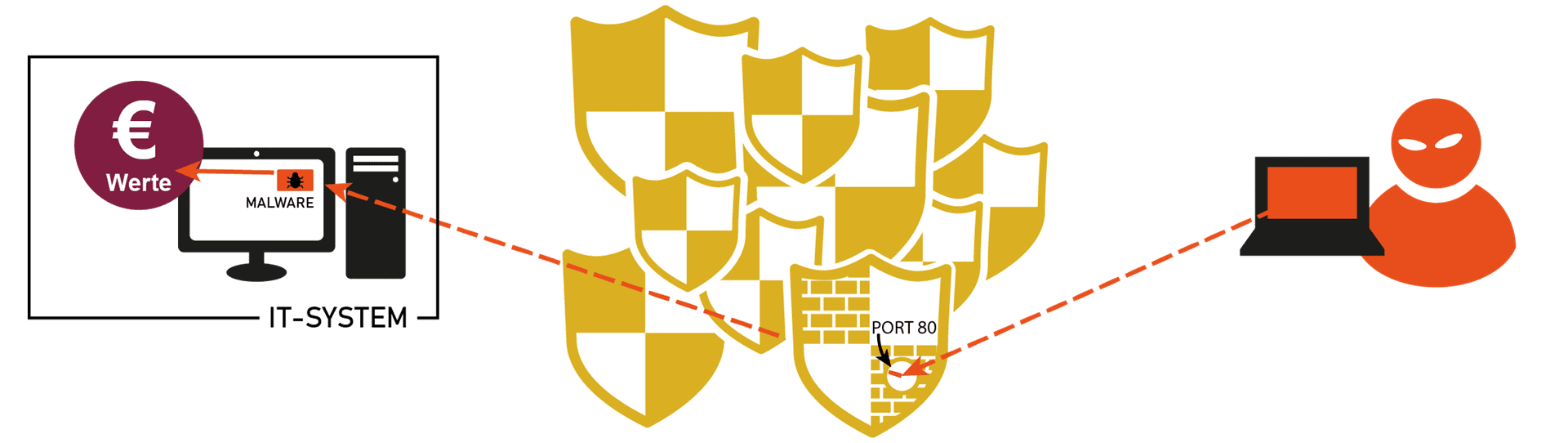

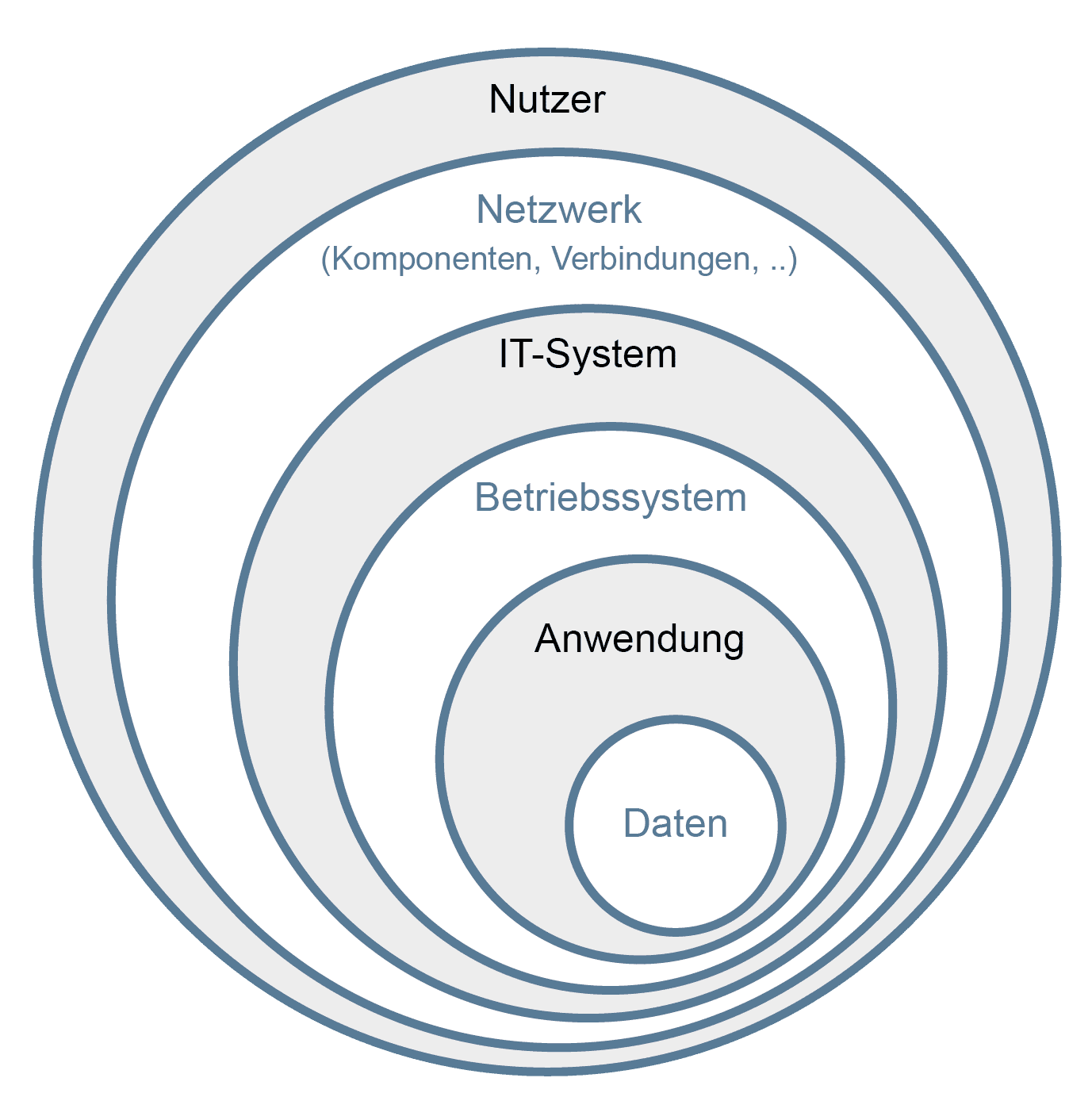

AngriffsflächeWas ist eine Angriffsfläche? Die (Cyber-)Angriffsfläche beschreibt die Gesamtheit der vorhandenen Schwachstellen und Angriffsvektoren, die ein Angreifer für einen erfolgreichen Angriff ausnutzen kann.Die Angriffsfläche bezieht sich auf das Netzwerk, die […] weitere Informationen |  |

AngriffsvektorWas ist ein Angriffsverktor? Ein Angriffsvektor oder Attack Vector bezeichnet sowohl einen Angriffsweg als auch eine Angriffstechnik, mittels derer ein Angreifer einen erfolgreichen Angriff auf ein IT-System oder -Dienst durchführt. Um […] weitere Informationen |  |

AnonymitätWas ist Anonymität? Anonymität ist das Gegenteil von Identifikation und Authentifikation. Anonymität bedeutet, dass es keine Zuordnung einer Person oder eines Nutzers zu einer ausgeübten Handlung gibt. Für viele Menschen […] weitere Informationen |  |

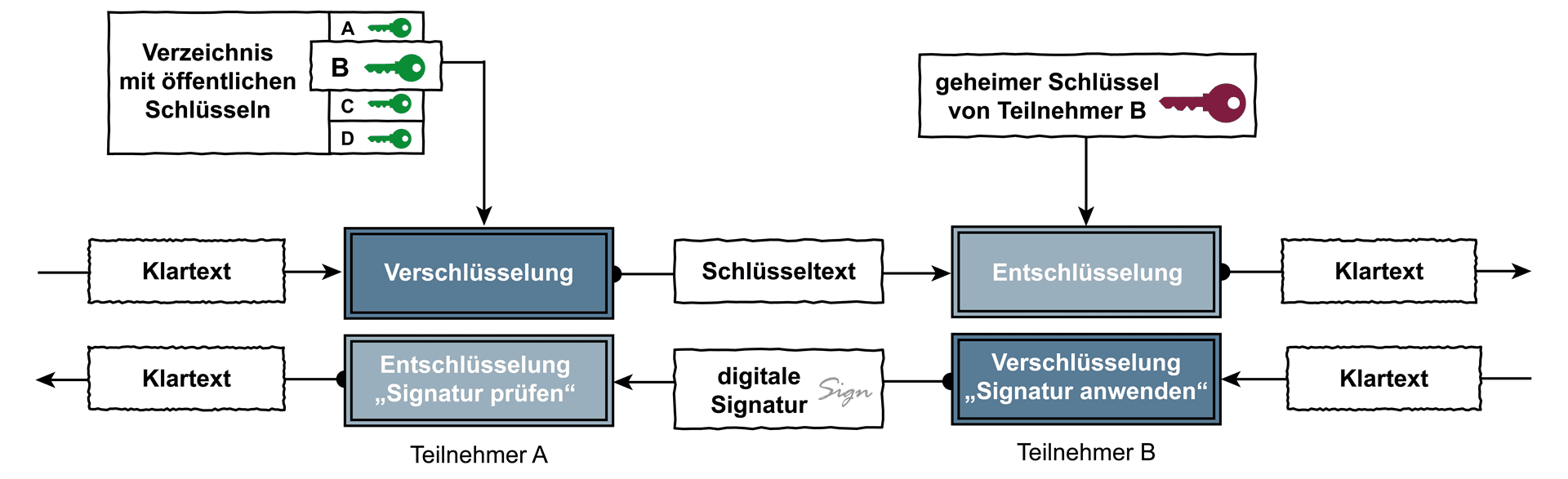

Asymmetrische VerschlüsselungWas ist eine asymmetrische Verschlüsselung? Asymmetrische Verschlüsselung oder Public-Key-VerfahrenUm das klassische Problem der Kryptografie, die Schlüsselverteilung, zu erleichtern, wurden Verfahren entwickelt, die mit sogenannten öffentlichen Schlüsseln oder Public-Keys arbeiten. Das […] weitere Informationen |  |

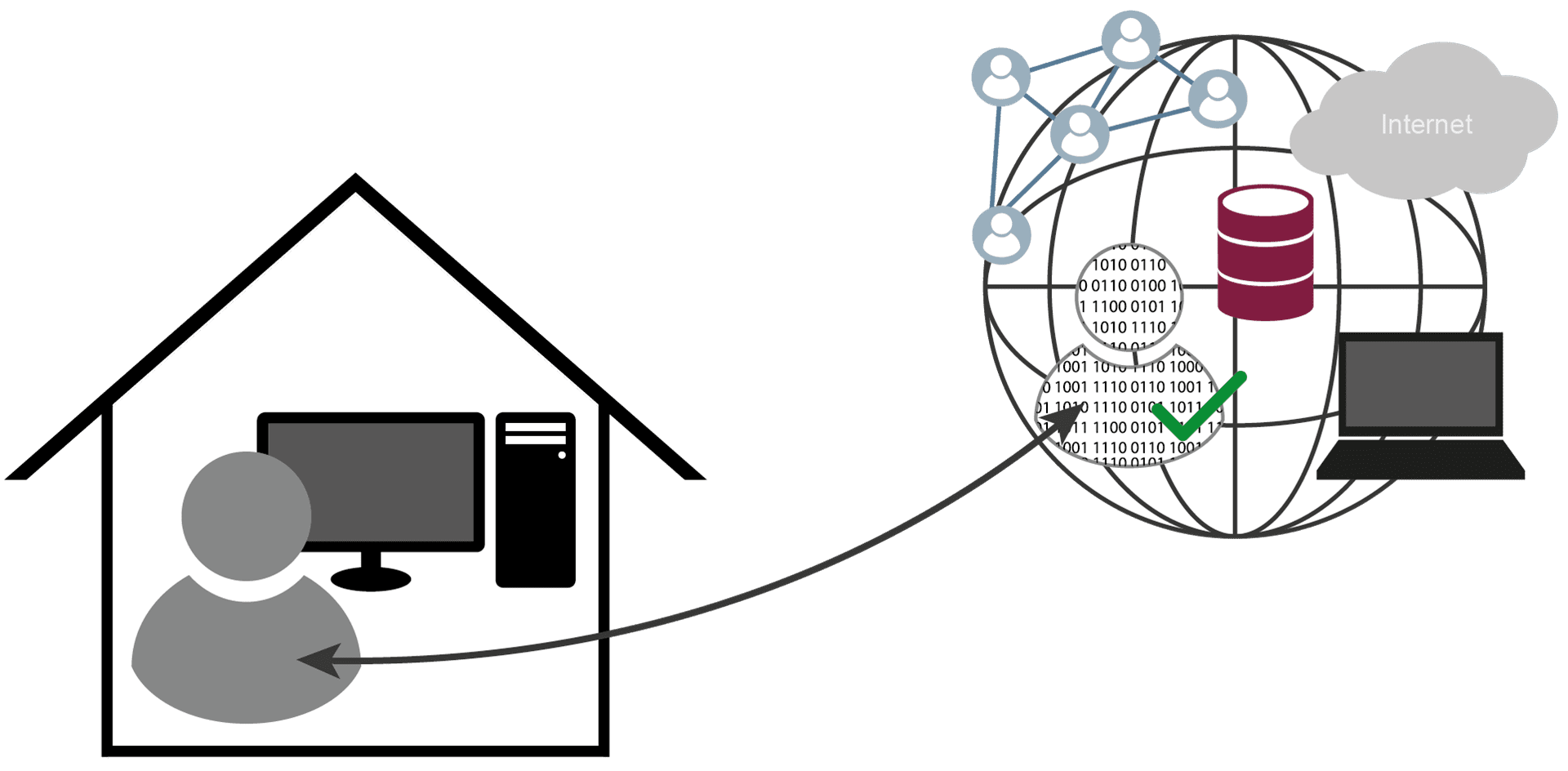

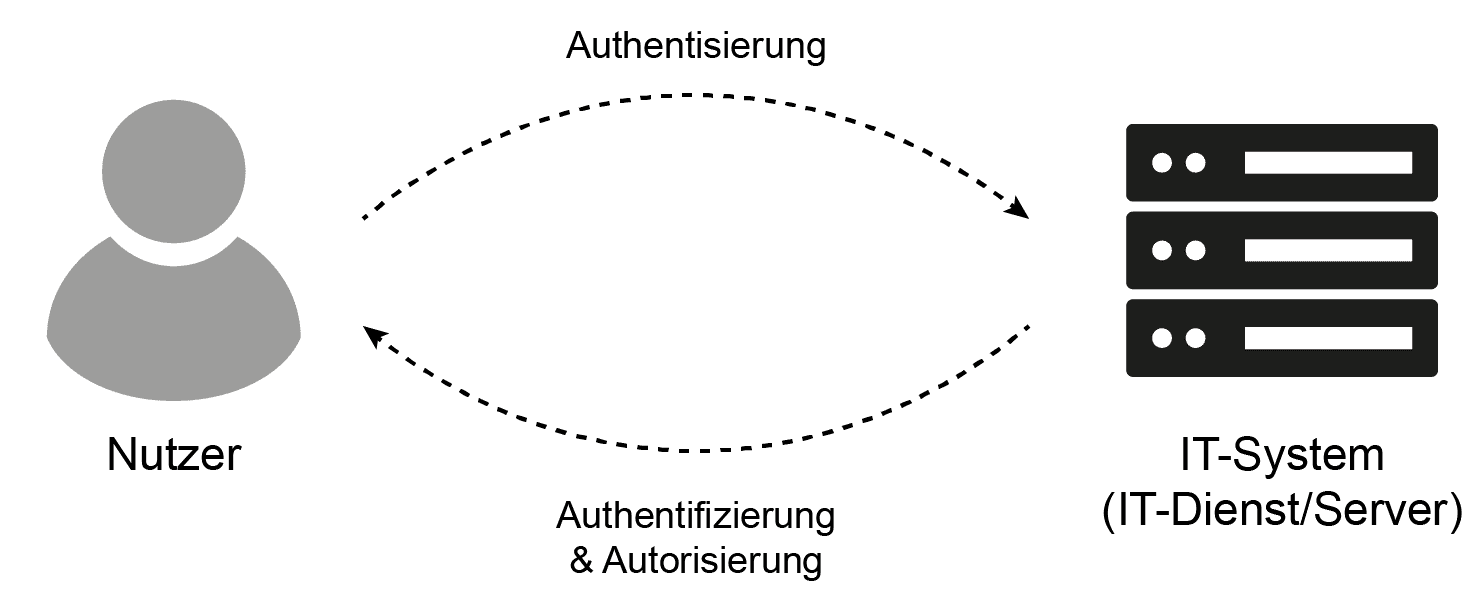

AuthentifikationWas ist eine Authentifikation? Authentifikation oder Authentifizierung bezeichnet einen Prozess, in dem überprüft wird, ob „jemand“ oder „etwas“ echt ist. Daher bedeutet Authentifikation die Verifizierung (Überprüfung) der Echtheit beziehungsweise der […] weitere Informationen |  |