Identifikation / IdentitätsfeststellungWas ist eine Identifikation oder Identitätsfeststellung? Identifikation / IdentitätsfeststellungDie Identifikation oder Identitätsfeststellung ist die Überprüfung eines vorgelegten, kennzeichnenden Merkmals, zum Beispiel des Nutzernamens oder allgemein der Identität. Eine Person wird […] weitere Informationen |  |

IdentitätsdiebstahlWas ist ein Identitätsdiebstahl? Allgemein ist ein Identitätsdiebstahl die missbräuchliche Nutzung personenbezogener Daten einer natürlichen Person durch Dritte. Ziel eines Identitätsdiebstahls ist daraus finanzielle Vorteile abzuleiten oder der bestohlenen Person […] weitere Informationen |  |

Identity and Access Management (IAM)Was ist Identity and Access Management (IAM)? In der Mehrheit der verschiedenen Definitionen bezieht sich der Begriff Identity and Access Management (IAM) im Kern auf die Kombination von Verfahren der […] weitere Informationen |  |

Identity ProviderWas ist ein Identity Provider oder ID-Provider? Ein Identity Provider (IdP), Identitätsanbieter oder ID-Provider ist ein zentrales Zugangssystem für Service-Provider-Dienste (SP – Dienstanbieter), bei dem sich die Nutzer anmelden können.Identity […] weitere Informationen |  |

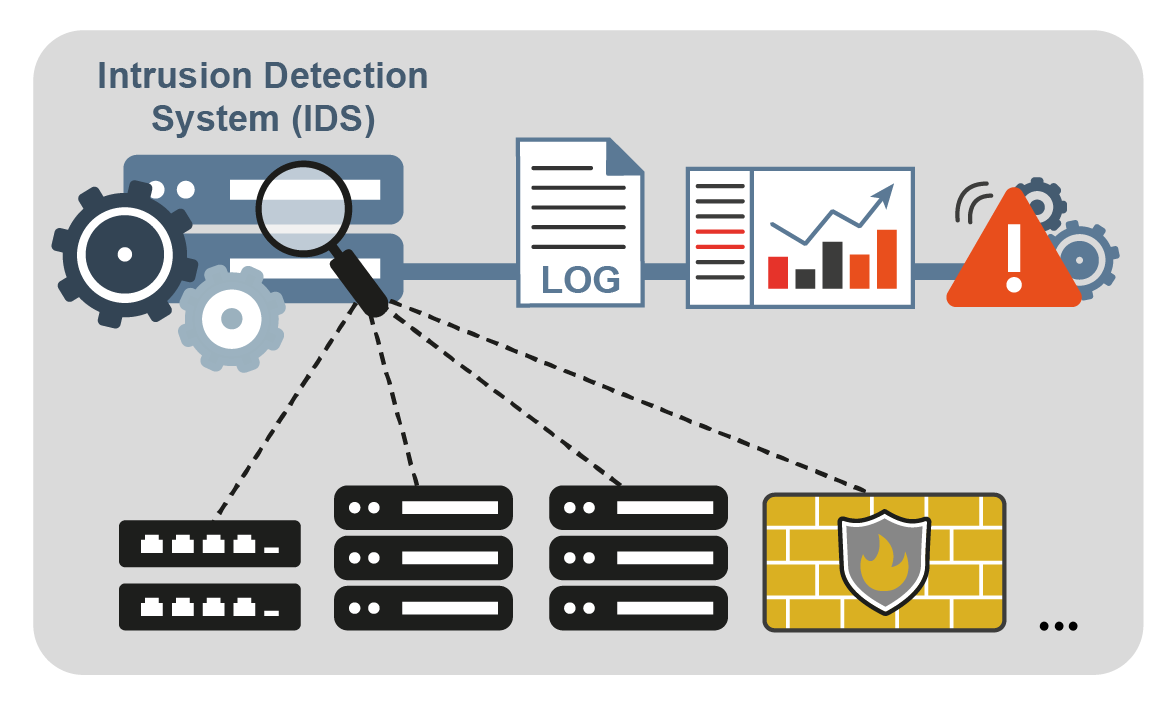

IDSWas ist ein Intrusion Detection System? Bei einem Intrusion Detection System oder IDS handelt es sich um ein Angriffserkennungssystem, dass ein Eindringen in Netzwerke und/oder IT-Systeme erkennen soll. Während andere […] weitere Informationen |  |

Incident ResponseWas ist ein Incident Response? Incident Response oder Reaktion auf ein Cyber-Sicherheitsvorfall bezeichnet einen formalen Prozess, der in Organisationen und Unternehmen implementiert wird, um auf Cyber-Sicherheitsvorfälle schnell und angemessen zu […] weitere Informationen |  |

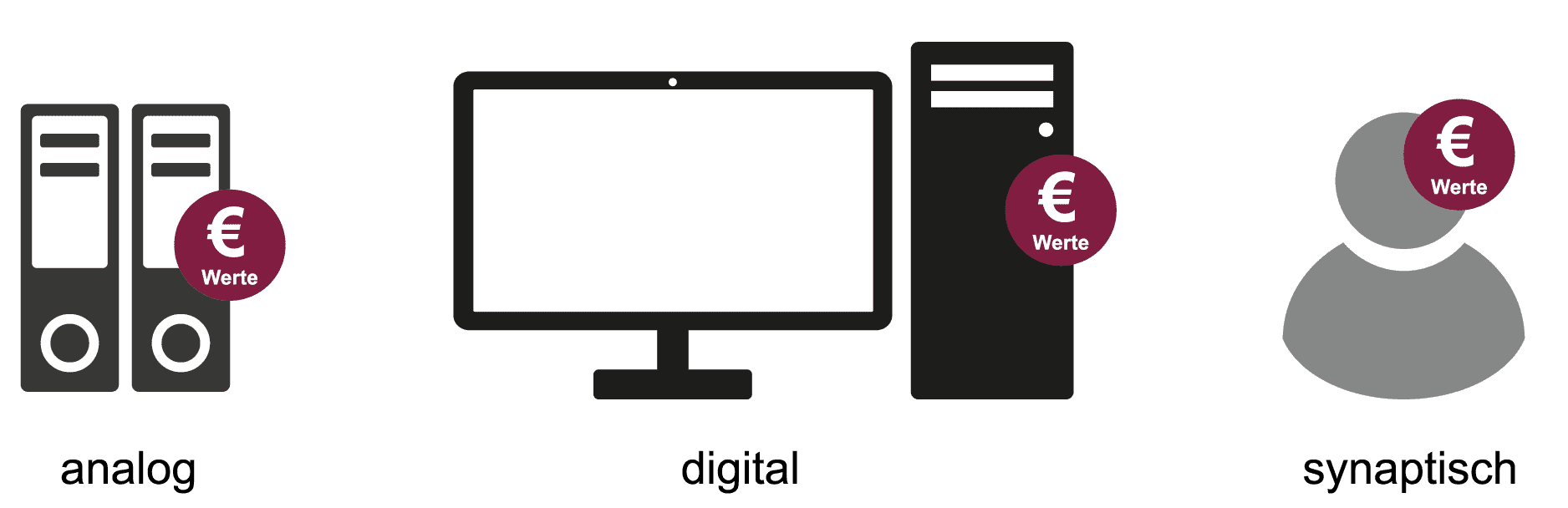

InformationssicherheitWas ist Informationssicherheit? Informationssicherheit hat das Ziel, Informationen während der Verarbeitung, Speicherung/Lagerung und Übertragung zu schützen. Die zu schützenden Informationen sind analog auf Papier (in Ordnern, Papierarchive …), digital auf […] weitere Informationen |  |

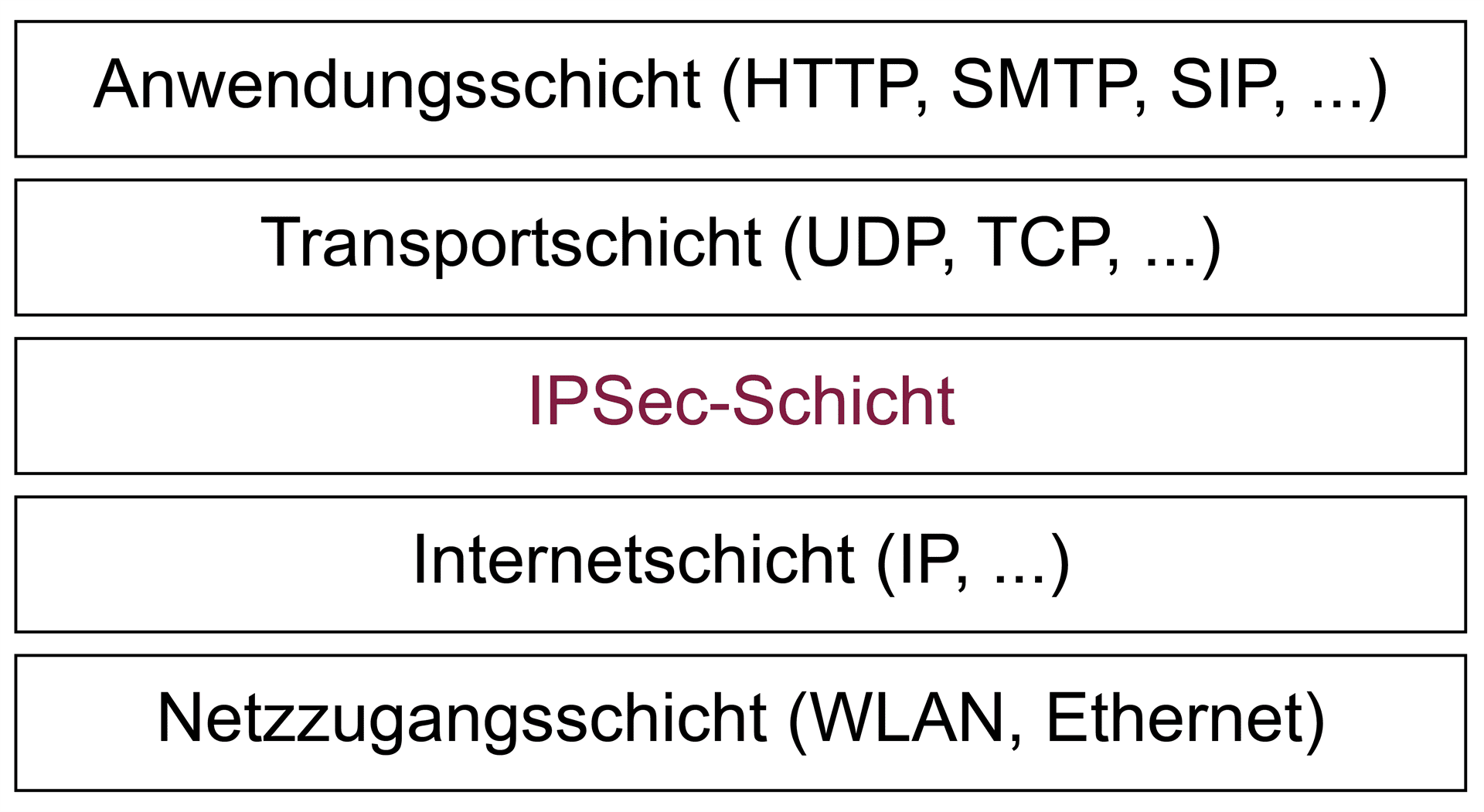

IPSec VerschlüsselungWas ist IPSec oder IPSec Verschlüsselung? IPSec VerschlüsselungIPSec ist der Internet-Sicherheitsstandards der Internet Engineering Task Force (IETF) für die Cyber-Sicherheit von IP-Paketen auf der Netzwerk-Ebene. Die grundsätzliche Idee von IPSec […] weitere Informationen |  |

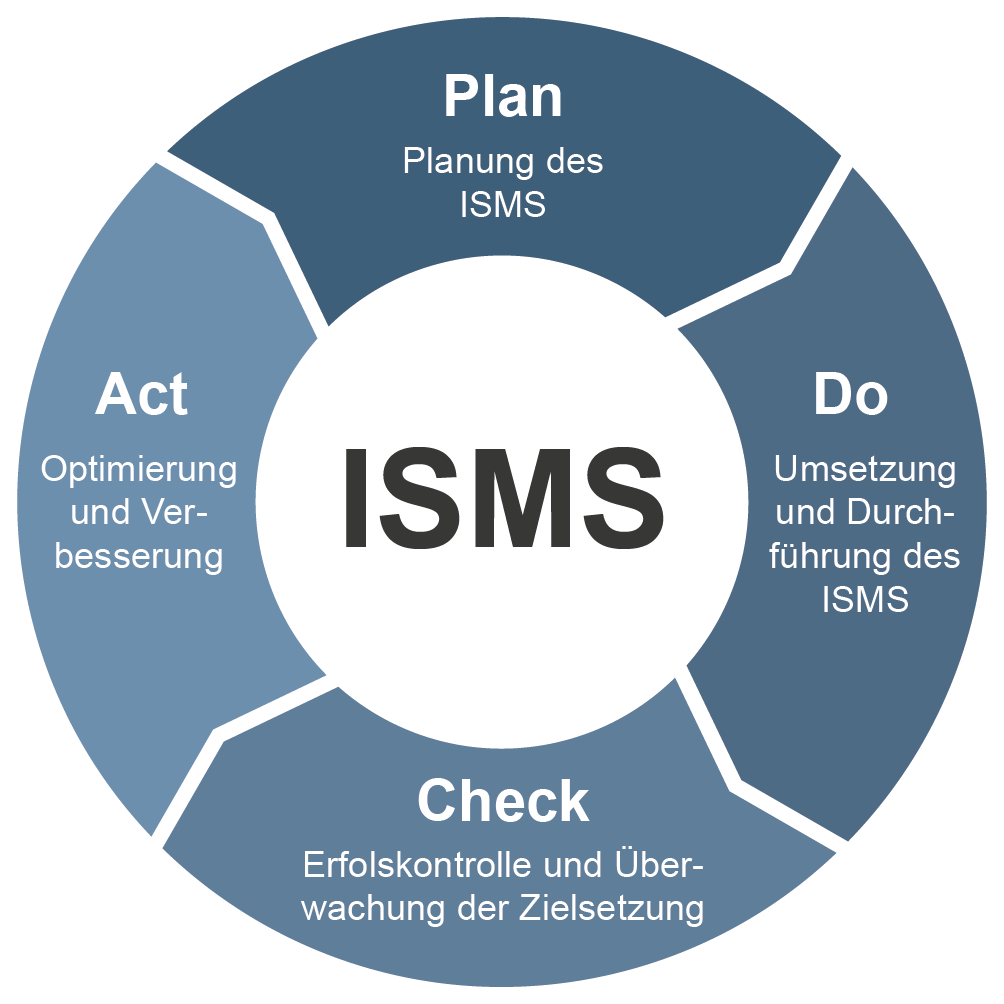

ISMS (Informationssicherheitsmanagementsystem)Was ist ein ISMS? Ein ISMS (Informationssicherheitsmanagementsystem) ist ein strukturierter Ansatz zur Verwaltung der Informationssicherheit in einer Organisation. Es besteht aus einer Reihe von Prozessen, Sicherheitsrichtlinien, Verfahren und Kontrollen, die […] weitere Informationen |  |

ISO 27001Was ist ISO 27001? ISO 27001 ist eine international anerkannte Norm, die von der International Organization for Standardization (ISO) herausgegeben wurde. Sie legt die Anforderungen für ein Informationssicherheitsmanagementsystem (ISMS) fest, […] weitere Informationen |  |

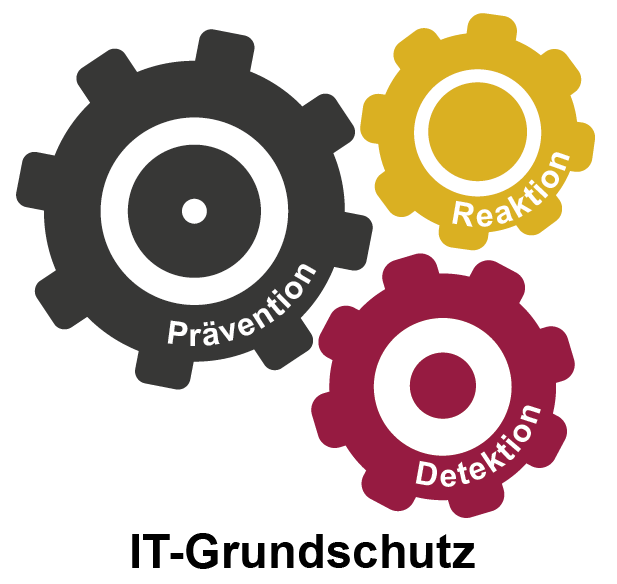

IT-GrundschutzWas ist der IT-Grundschutz? IT-Grundschutz ist ein Konzept zur Absicherung von IT-Systemen und -Infrastrukturen gegen vorhandenen Risiken. Das IT-Grundschutz-Kompendium wurde vom BSI entwickelt und ist in drei Bereiche aufgeteilt: Im […] weitere Informationen |  |

IT-NotfallWas ist ein IT-Notfall? Wir nutzen IT-Systeme- und Infrastrukturen, um unseren Geschäftsbetrieb effektiv umzusetzen. Durch die fortschreitende Digitalisierung wird die kontinuierliche Verfügbarkeit der IT-Systeme- und Infrastrukturen immer wichtiger. Ein IT-Notfall […] weitere Informationen |  |

IT-Security Made in EUWas ist IT Security made in EU? Die IT-Sicherheitslage im Internet verschlechtert sich jedes Jahr. Damit steigt für Organisationen das Risiko, Opfer eines Angriffs zu werden. Das macht vertrauenswürdige IT-Sicherheitslösungen […] weitere Informationen |  |

IT Security made in GermanyWas ist IT Security made in Germany? Die IT-Sicherheitslage im Cyberraum verschlechtert sich jedes Jahr nachweislich. Folglich steigt für Unternehmen kontinuierlich das Risiko, Opfer eines Angriffs zu werden. Aus diesem […] weitere Informationen |  |

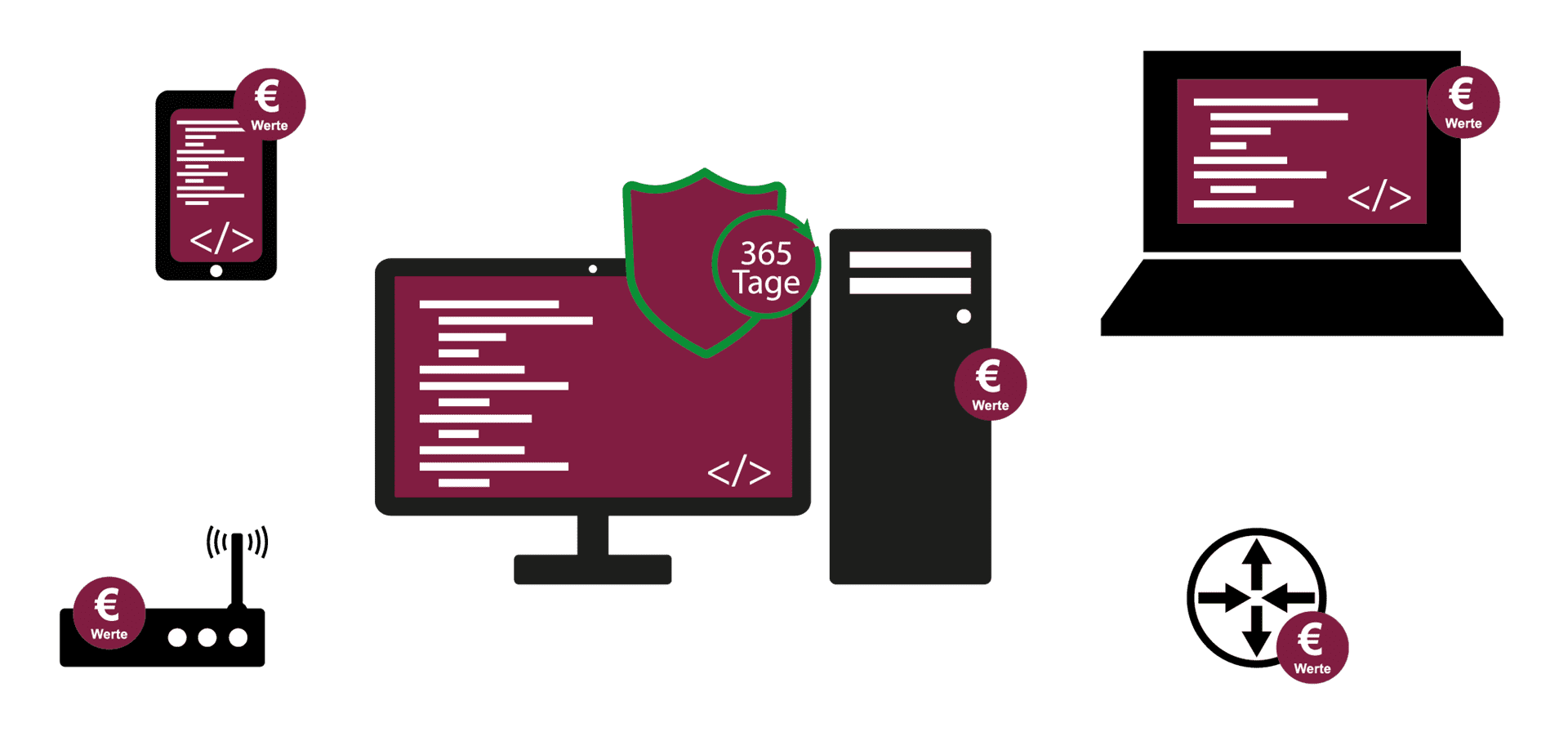

IT-SicherheitWas ist IT-Sicherheit? Mit Hilfe der IT-Sicherheit sollen vorhandene Risiken, die durch Bedrohungen auf IT-Systeme wirken, auf ein angemessenes Maß reduziert werden. IT-Sicherheit befasst sich daher mit IT-Sicherheitsmaßnahmen, die Informationen […] weitere Informationen |  |

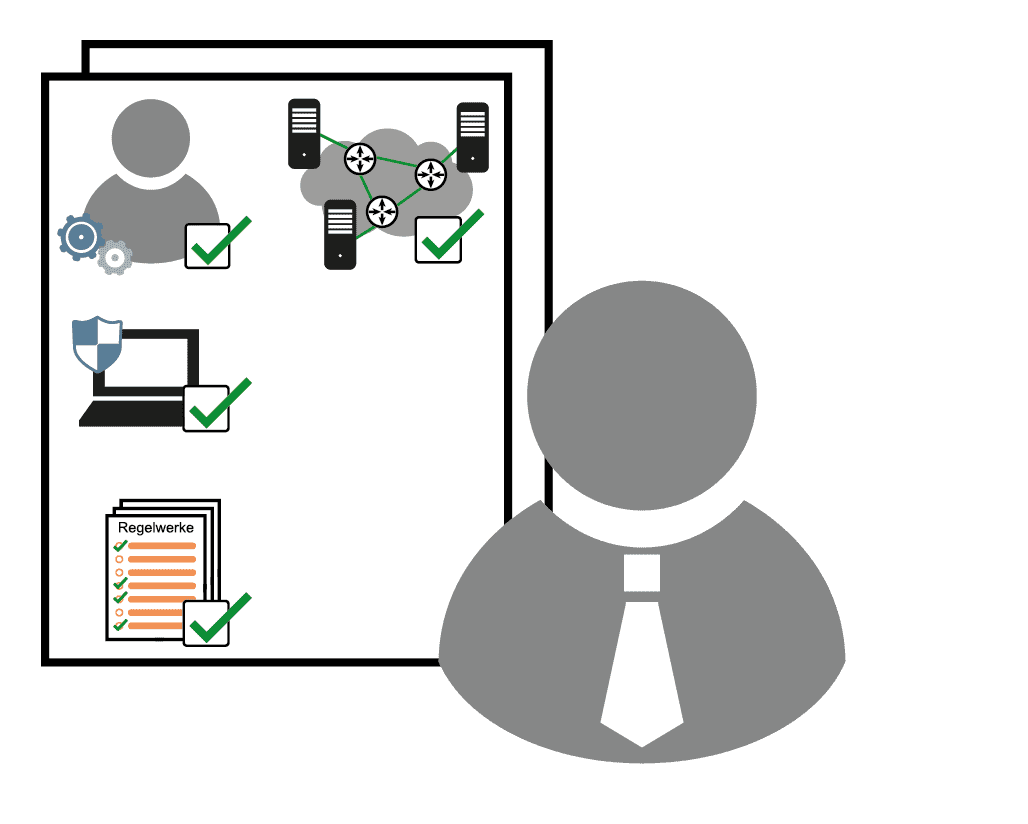

IT-SicherheitsauditWas ist eine IT-Sicherheitsaudit? Im Fokus eines IT-Sicherheitsaudits steht die Ermittlung von Sicherheitsmängeln jeglicher Art. Die reine Sicherheitsüberprüfung ist im Rahmen einer solchen Vorgehensweise zuzüglich der Dokumentation aller vorgefundenen Mängel […] weitere Informationen |  |