Norbert Pohlmann (Institut für Internet-Sicherheit): „Die Notwendigkeit von neuen IT-Sicherheitskonzepten”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 1/2024

Die Notwendigkeit von neuen Cyber-Sicherheitskonzepten

IT-Sicherheit lässt sich aus zwei Perspektiven betrachten: die der Verteidiger sowie der Angreifer. Erstere ergreifen Maßnahmen, um diese zu schützen – das Ziel letzterer besteht darin, diese überwinden. Doch Fakt ist, dass hier ein Ungleichgewicht herrscht, denn professionelle Angreifer können momentan sehr erfolgreich agieren. Dies lässt sich in erster Linie darauf zurückführen, dass Unternehmen allgemein (noch) nur ungenügend gesichert sind – die aktuell genutzten Cyber-Sicherheitsmechanismen sind durchweg insgesamt nicht wirkungsvoll genug, um einen angemessenen Schutz zu bieten. Hier muss sich etwas ändern, denn die durch einen erfolgreichen Angriff verursachten Schäden können Unternehmen existenziell gefährden. Neue Cyber-Sicherheits Paradigmen wie Zero Trust werden helfen, Unternehmen besser zu schützen.

Die IT-Sicherheitslage im Cyberraum

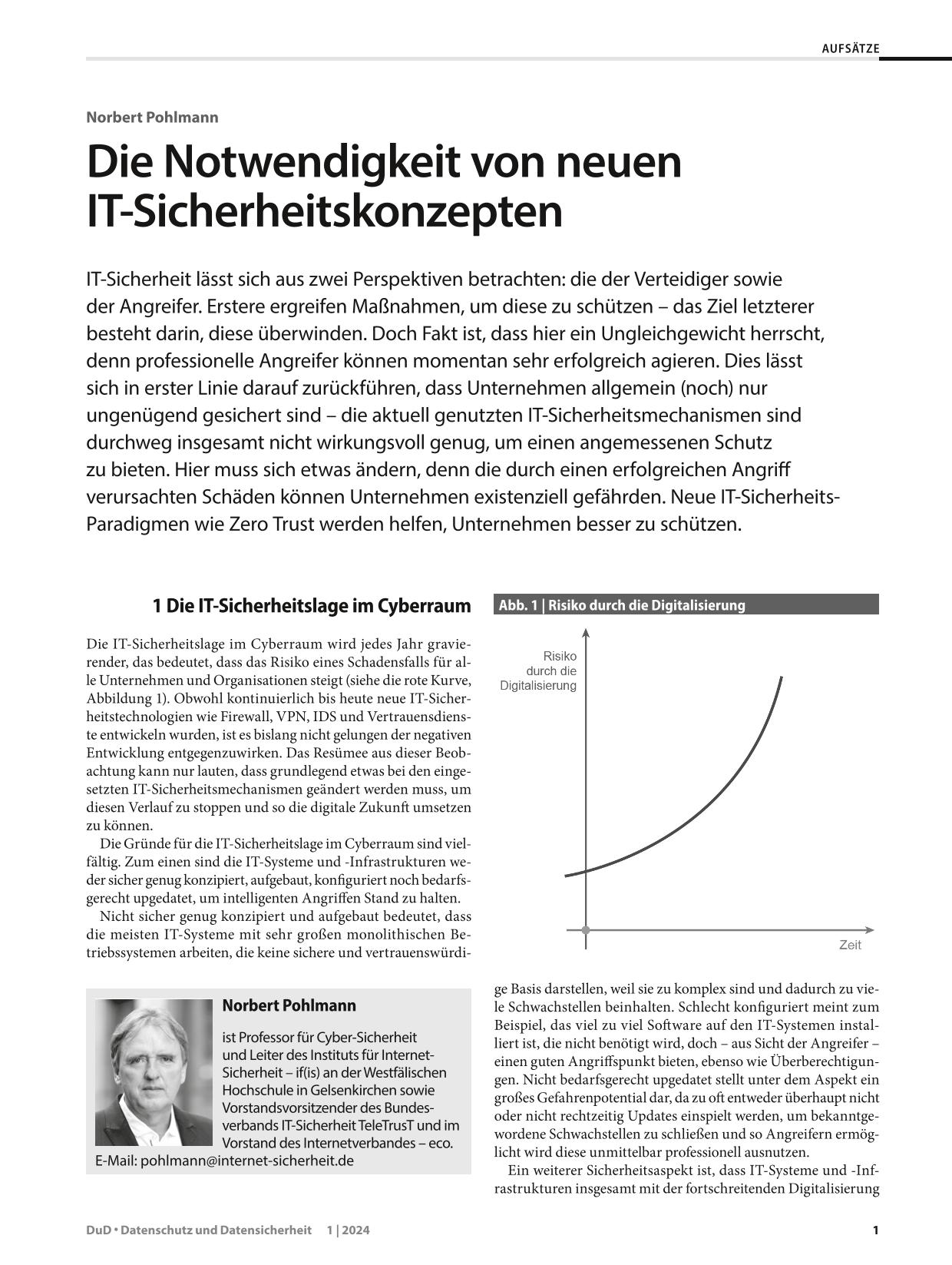

Die IT-Sicherheitslage im Cyberraum wird jedes Jahr gravierender, das bedeutet, dass das Risiko eines Schadensfalls für alle Unternehmen und Organisationen steigt . Obwohl kontinuierlich bis heute neue IT-Sicherheitstechnologien wie Firewall, VPN, IDS und Vertrauensdienste entwickeln wurden, ist es bislang nicht gelungen der negativen Entwicklung entgegenzuwirken. Das Resümee aus dieser Beobachtung kann nur lauten, dass grundlegend etwas bei den eingesetzten IT-Sicherheitsmechanismen geändert werden muss, um diesen Verlauf zu stoppen und so die digitale Zukunft umsetzen zu können.

Die Gründe für die IT-Sicherheitslage im Cyberraum sind viel fältig. Zum einen sind die IT-Systeme und -Infrastrukturen weder sicher genug konzipiert, aufgebaut, konfiguriert noch bedarfs gerecht upgedatet, um intelligenten Angriffen Stand zu halten.

Nicht sicher genug konzipiert und aufgebaut bedeutet, dass die meisten IT-Systeme mit sehr großen monolithischen Betriebssystemen arbeiten, die keine sichere und vertrauenswürdige Basis darstellen, weil sie zu komplex sind und dadurch zu viele Schwachstellen beinhalten. Schlecht konfiguriert meint zum Beispiel, das viel zu viel Software auf den IT-Systemen installiert ist, die nicht benötigt wird, doch – aus Sicht der Angreifer – einen guten Angriffspunkt bieten, ebenso wie Überberechtigungen. Nicht bedarfsgerecht upgedatet stellt unter dem Aspekt ein großes Gefahrenpotential dar, da zu oft entweder überhaupt nicht oder nicht rechtzeitig Updates einspielt werden, um bekanntge wordene Schwachstellen zu schließen und so Angreifern ermöglicht wird diese unmittelbar professionell ausnutzen. Ein weiterer Sicherheitsaspekt ist, dass IT-Systeme und -Infrastrukturen insgesamt mit der fortschreitenden Digitalisierung zunehmend komplexer werden und sich dadurch Angriffsfläche für Angreifer vergrößert. Zudem binden IT-Lösungen vermehrt fremde Software und Dienstleistungen im Sinne von Supply Chains ein, die oft weder sicher noch vertrauenswürdig genug sind.

Ein zusätzlicher Risiko-Faktor ist, dass die Angriffsmethoden der Angreifer immer ausgefeilter werden, weil die Angreifer in kriminellen Ökosysteme organisiert sind. Diese Ökosysteme werden sehr professionell betrieben und sind sehr erfolgreich, das heißt erwirtschaften momentan sehr hohe Gewinne zum Beispiel mit Ransomware-Angriffen. Diese Gewinne werden in zunehmend ausgefeilte sowie automatisierte Angriffstools re-investiert. Damit steigt zum einen die Wahrscheinlichkeit bei jedem Angriff diesen erfolgreich durchführen zu können und zu anderen erweitert sich durch den Einsatz um

fänglich automatisierter Tools das Angriffspotential, da auch kleinere Unternehmen zunehmend effektiver angegriffen. Positiv für den Angreifer aber negativ für den Anwender ist, dass die Angriffsziele aufgrund der zunehmenden Digitalisierung kontinuierlich lukrativer werden, da sich immer mehr digitale Werte auf den IT-Systemen befinden. Auch wenn die Risiko-Faktoren hier nicht abschließend dargestellt werden können, zeigt sich doch, dass die Risiken steigen und Unternehmen deutlich wirkungsvollere IT-Sicherheitsmechanismen benötigen, um sich im Rahmen der digitalen Transformation angemessen

zu schützen. …

kostenlos downloaden

Weitere Informationen zum Thema “Die Notwendigkeit von neuen IT-Sicherheitskonzepten”

„Maßnahmen zur Vermeidung von Überberechtigungen – Wie Unternehmen die Angriffsflächen reduzieren können“

„Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „IT-Sicherheit konsequent und effizient umsetzen“

„Lehrbuch Cyber-Sicherheit“

„Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ „Trusted Computing – Ein Weg zu neuen IT-Sicherheitsarchitekturen“

„Vorlesungen zum Lehrbuch Cyber-Sicherheit“

„Fakes, Malware, Security: Können die Sicherheitslücken geschlossen werden?“ „Die Notwendigkeit von neuen IT Sicherheitskonzepten – Zero Trust“ „Internet Security Survey 2024“ „Neue IT-Sicherheitskonzepte“

„Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“

„Auch Studierende sind ein Angriffspunkt“

„Was wir in der Cybersicherheit angehen müssen“ „Ein Plädoyer für mehr IT-Sicherheit: Wie viel Sicherheit braucht unsere Freiheit?“

„The German Smart City Market 2021-2026“

„Internetwirtschaft 2020–2025: Der Start in eine digitale Dekade der Superlative“

„Cyber-Sicherheit braucht mehr Fokus“

„Das Manifest zur IT-Sicherheit“

„IT-Sicherheitsstrategie für Deutschland“ „IT-Sicherheit für NRW 4.0 – Gemeinsam ins digitale Zeitalter. Aber sicher.“

„Cyber-Sicherheit“

„Cyber-Raum“ „Cyber-Sicherheitsmechanismus“ „IT-Sicherheit“ „Angriffsfläche“ „Digitalisierung“ „Firewall“ |