Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Singularität…„Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?“ „Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien“… weitere Informationen |  |

URBAN.KI Deutsches KI-Institut für Kommunen – Innovationsinitiative…Definition und Abgrenzung“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“ „IT-Sicherheit konsequent… weitere Informationen |  |

Model Extraction Attack…angemessenen Umgang mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht die… weitere Informationen |  |

Weisenrat für Cyber-Sicherheit…vor allem in die Zukunft schauen. Die Berichte geben Auskunft darüber, wie Wirtschaft und Gesellschaft, Unternehmen, Organisationen und Individuen den Gefahren im Netz begegnen können – jetzt und künftig. Es… weitere Informationen |

Social Engineering Penetrationstest…klassischen Anfangsphasen eines Penetrationstests durchlaufen werden. Somit sollte als erstes die Informationsbeschaffungsphase durchgeführt werden, wozu eine OSINT Analyse in Bezug auf das Ziel – Mitarbeiter – durchgeführt wird. Nun sollten… weitere Informationen |  |

Social Engineering…vor Verwirrung selbst verletzt! – Chishing“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Plenty of Phish in the Sea: Analyzing Potential Pre-Attack Surface“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ Bücher… weitere Informationen |  |

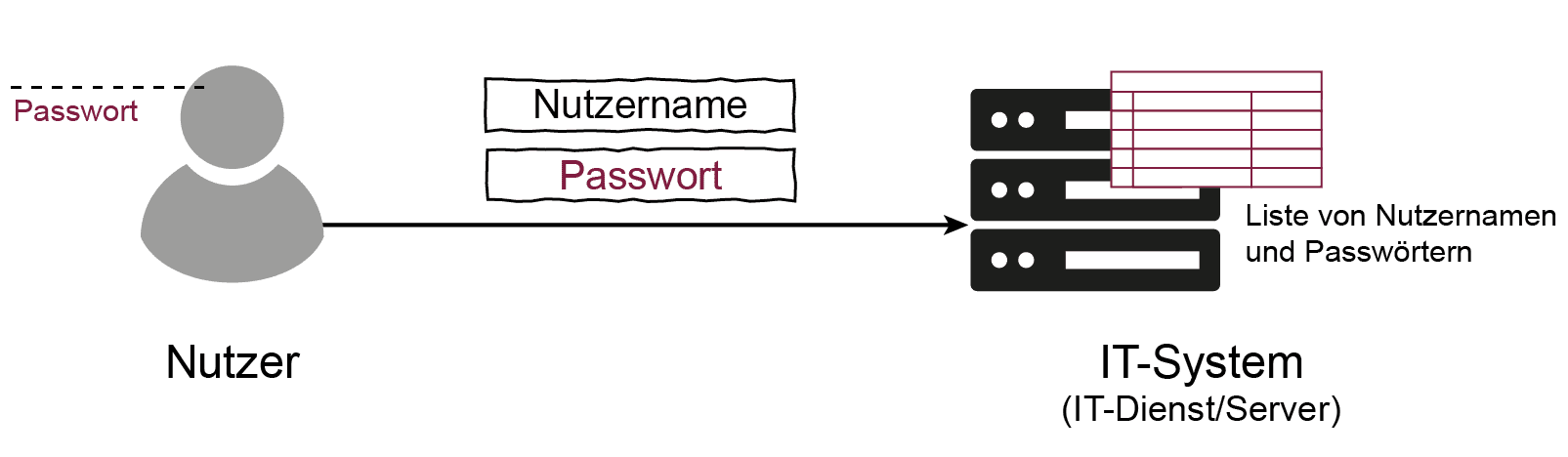

Passwörter / Passwort-Verfahren…nur dem Nutzer bekannt sein (Verhinderung, dass jemand anders mit dem Passwort zugreifen kann) Mindestlänge: zehn Stellen, besser zwölf Stellen (Verhinderung des Brute-Force-Angriffs – mehr Kombinationen – rechnerische Sicherheit )… weitere Informationen |  |

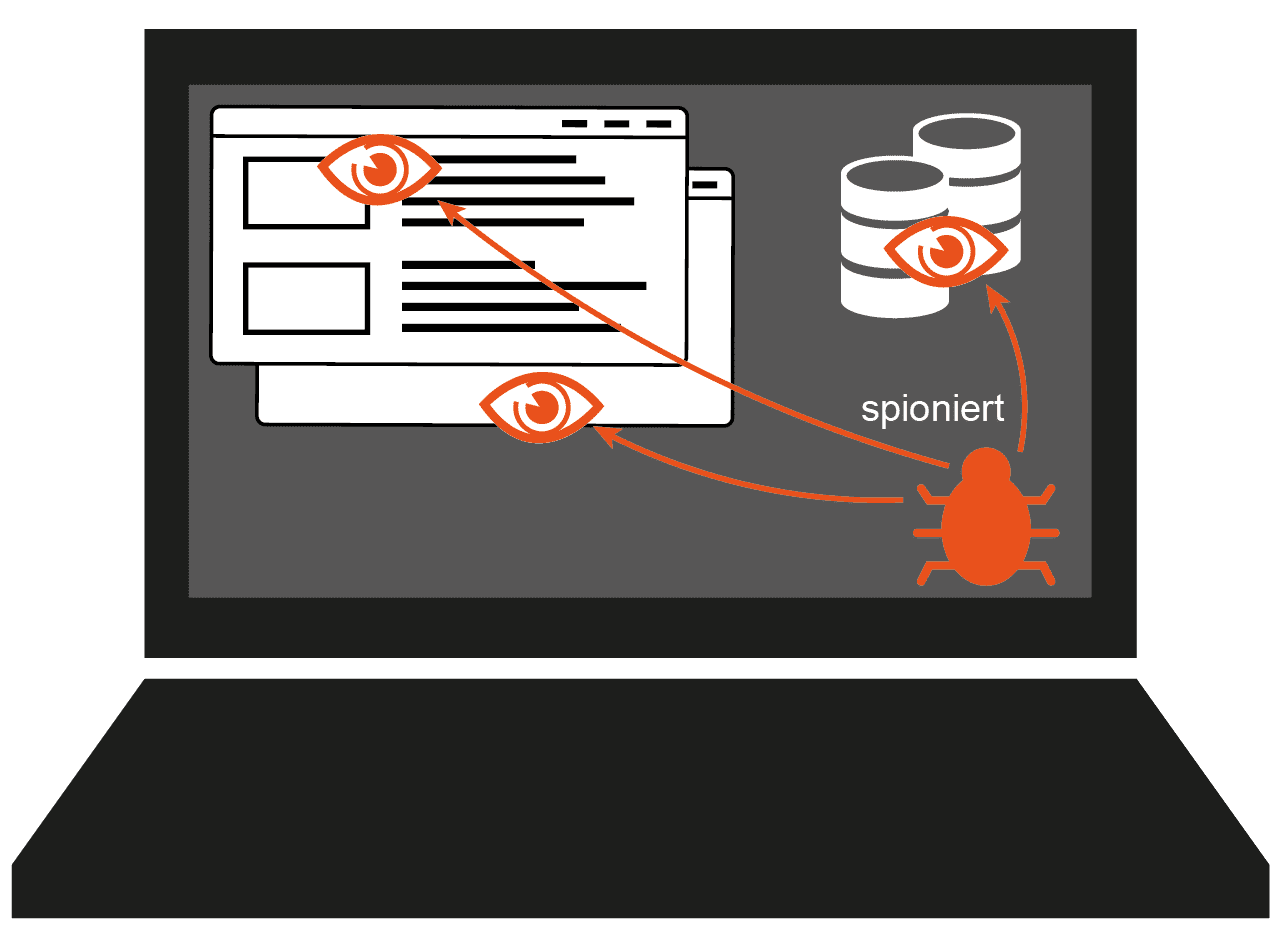

Spyware…Cyber-Sicherheitsangriff – © Copyright-Vermerk Weitere Informationen zum Begriff “Spyware”: Artikel „Influence of security mechanisms on quality of service with VoIP“ „Attack-Test and Verification Systems, Steps Towards Verifiable Anomaly Detection“ „Angriffe… weitere Informationen |  |

Evasion Attack…“Evasion Attack”: Artikel „Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren… weitere Informationen |  |

Backdoor Attack…mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für… weitere Informationen |  |

Quantensichere Algorithmen / Post-Quanten-Kryptographie…Selbstbestimmung? Die Schattenseiten der Algorithmen“ „Bedingt neutrale Berechnungsverfahren – Algorithmen, die diskriminieren und Selbstbestimmung beschränken“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht… weitere Informationen |  |

Ein Plädoyer für mehr IT-Sicherheit: Wie viel Sicherheit braucht unsere Freiheit?…Zeitung verlangt Prof. Norbert Pohlmann vom Institut für Internet-Sicherheit – if(is) daher mehr Eigeninitiative von den Bürgern, beim Umgang im und mit dem Internet. Denn die Vorzüge und Freiheiten der… weitere Informationen |  |

Ohne IT-Sicherheit gelingt keine nachhaltige Digitalisierung (V)…Infrastrukturen vielfältiger und deutlich größer, was wir in der Berichterstattung von erfolgreich durchgeführten Angriffen jeden Tag erkennen müssen. Die Angriffe auf unsere immer höheren Werte auf den IT-Systemen und deren… weitere Informationen |  |

Kapitel 6: „Enterprise Identity und Access Management“…vor Angriffen verantwortlich? Lösung: einblenden 1. Ziele In der Policy werden Ziele eines Unternehmens im Zusammenhang mit Sicherheit, Vertraulichkeit, Integrität und Verfügbarkeit definiert. 2. Entscheidungen über Zugriffsberechtigungen Die Entscheidungen über… weitere Informationen |

XSS…ausgeführt, wenn sie die Webseite besuchen. Der Code wird oft in Form von JavaScript eingefügt, der dann im Browser des Nutzers ausgeführt wird. Es gibt verschiedene Arten von XSS-Angriffen, darunter:… weitere Informationen |  |

ChatGPT: Konsequenzen für die IT-Sicherheit…Angriffen Mithilfe von ChatGPT können die Angreifer Malware und weiteren Angriffstechnologien einfacher und schneller entwickeln. Vertrauliche Informationen Analyse der / Angriffe auf Eingaben, die bei ChatGPT eingegeben werden. Verbreitung von… weitere Informationen |  |

Die KommunikationslageD. Petersen, N. Pohlmann:, „Die Kommunikationslage“, WISU – Das Wirtschaftsstudium, Lange Verlag, 4/2015 Die IT-Sicherheitsereignisse aus jüngster Vergangenheit haben weitreichende Auswirkungen für alle Menschenund Unternehmen: 50 Milliarden Euro Schaden im… weitere Informationen |  |

Was wir in der Cybersicherheit angehen müssenNorbert Pohlmann (Institut für Internet-Sicherheit) Komentar: Was wir in der Cybersicherheit angehen müssen Die größte europäische IT-Sicherheit-Messe – it-sa – zeichnete sich in diesem Jahr durch einen Rekord aus: erstmals… weitere Informationen |  |

Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher SprachintelligenzP. Farwick, Norbert Pohlmann (Institut für Internet-Sicherheit): „Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher Sprachintelligenz“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 4/2023 Chancen… weitere Informationen |  |

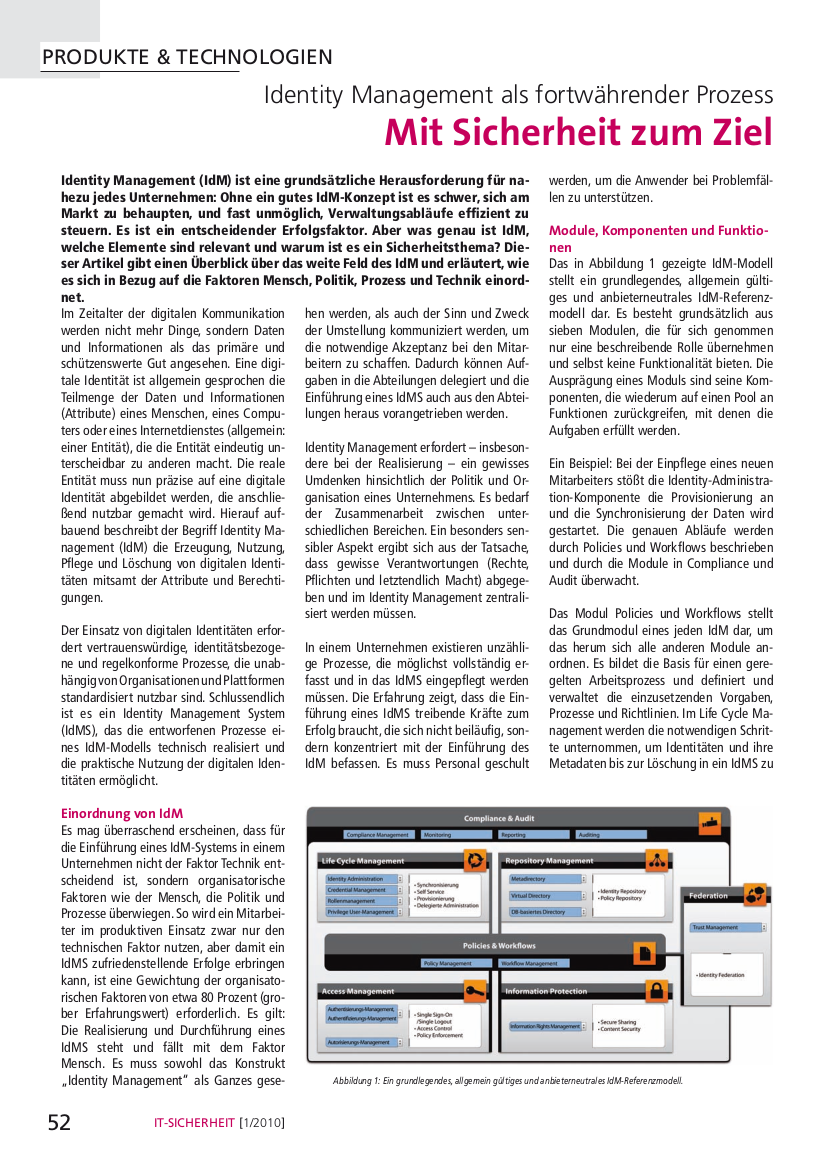

Identity Management als fortwährender ProzessO. Achten, S. Feld, N. Pohlmann:, “Identity Management als fortwährender Prozess”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 1/2010 Identity Management (IdM) oder Identity and Access Management (IAM) ist eine grundsätzliche… weitere Informationen |  |