Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Nutzen und Chancen von Public-Key-Infrastrukturen…PKIs Immer mehr Geschäftsprozesse in Unternehmen und Organisationen werden – ganz oder teilweise – über elektronische Medien abgewickelt. Sowohl diese Prozesse als auch die dabei verarbeiteten oder generierten Daten stellen… weitere Informationen |  |

Trusted IT-Infrastructures: Not only a Technical Approach…– Complete development and production documentation: many organizations possess hardware worth thousands of dollars on which information worth millions is stored. – Financial and operating results, strategic plans: if such… weitere Informationen |  |

SS 2013 – Gastprofessor an der Stanford University, Kalifornien, USA…wichtig oder welche weniger von Bedeutung sind. Fotos von meiner Zeit an der Stanford University, Silicon Valley, Kalifornien, USA, Visum – Visiting Professor – Stanford University – Prof. Norbert Pohlmann… weitere Informationen |

Schwachstellen in Software / Sicherheitslücken…Vertrauenswürdigkeit von Software“ „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!“ „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Bugs, die Nahrung für Malware – Von… weitere Informationen |  |

Analyzing G-20´Key Autonomous Systems and their Intermeshing using AS-AnalyzerS. Feld, N. Pohlmann, M. Sparenberg, B. Wichmann:, „Analyzing G-20´Key Autonomous Systems and their Intermeshing using AS-Analyzer”. In Proceedings of the ISSE 2012 – Securing Electronic Business Processes – Highlights… weitere Informationen |  |

Homofone Substitution…Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren – Prüfsummen, Zertifikate und die elektronische Signatur – Public Key Infrastruktur (PKI) – Vertrauensmodelle von… weitere Informationen |  |

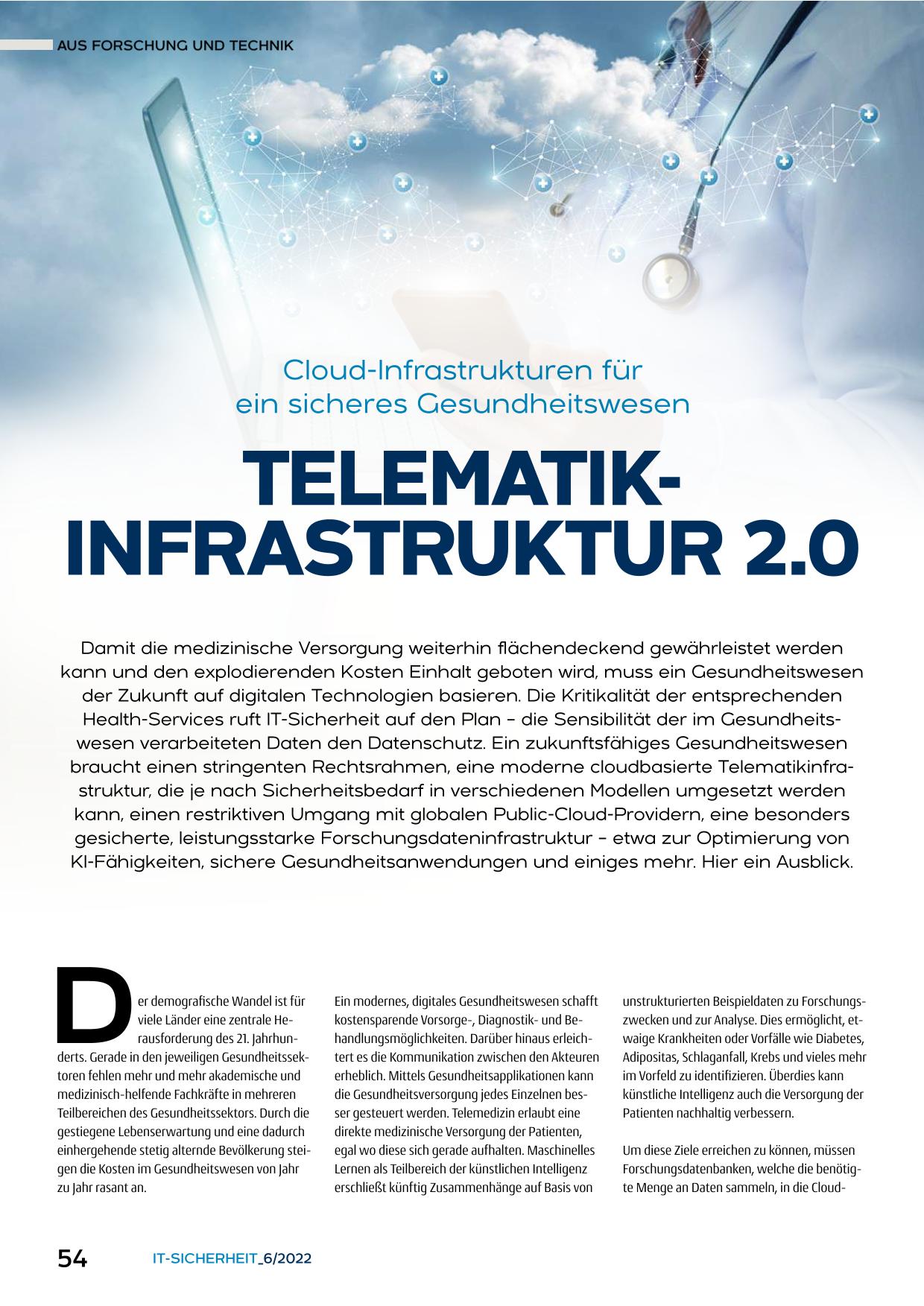

Telematik-Infrastruktur 2.0 – Cloud-Infrastruktur für ein sicheres Gesundheitswesen…Cybersicherheit – Unausgegoren aber notwendig“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ „Ideales Internet-Frühwarnsystem“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken… weitere Informationen |  |

Exploit…Online-Banking“ „Internet-Sicherheit – Was ist und was kommt?“ „Digitalisierung 4.0 – Wie sicher geht sicher?“ „Cyber security problem areas“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz… weitere Informationen |  |

Nicht abschließend – TLS-Sicherheit in der PraxisJ. Meng, N. Pohlmann: „Nicht abschließend – TLS-Sicherheit in der Praxis“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 07/2019 TLS-Sicherheit Das Institut für Internet-Sicherheit – if(is) hat zahlreiche Webseiten untersucht… weitere Informationen |  |

Cyber-Sicherheitsbedürfnisse / Cyber-Sicherheitsziele…/ Cyber-Sicherheitsziele”: Artikel „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!“ „Ohne Cybersicherheit gelingt keine Digitale Heimat“ „Internet of Things (IoT) – Herausforderung für die IT-Sicherheit“ „IT-Sicherheit… weitere Informationen |  |

Filterblasen…Beispiel durch die Analyse des Like- und Klick-Verhalten oder Suchverlauf des Nutzers durch die Internet-Plattform automatisiert und – ohne dass der Nutzer dies bemerkt – analysiert. Abbildung: Filterblasen – ©… weitere Informationen |  |

Kapitel 18: „Self-Sovereign Identity (SSI)“…kontrollieren. Privacy: Die DID-Architektur soll Identitäten die Möglichkeit zur Kontrolle der eigenen Daten und damit gleichbedeutend den Schutz ihrer Daten ermöglichen. Security: Die DID-Architektur muss die notwendige IT-Sicherheit für die… weitere Informationen |

Online-Service für Studierende und IT-Affine: Kostenlose Vorlesungen zur Cyber-Sicherheit hier auf der Homepage…und Interessierten in der momentanen Situation – geschlossene Bibliotheken und erschwerte Bedingungen beim Lernen – eine Hilfestellung an die Hand zu geben, hat der Leiter des if(is) nun 16 Vorlesungen… weitere Informationen |  |

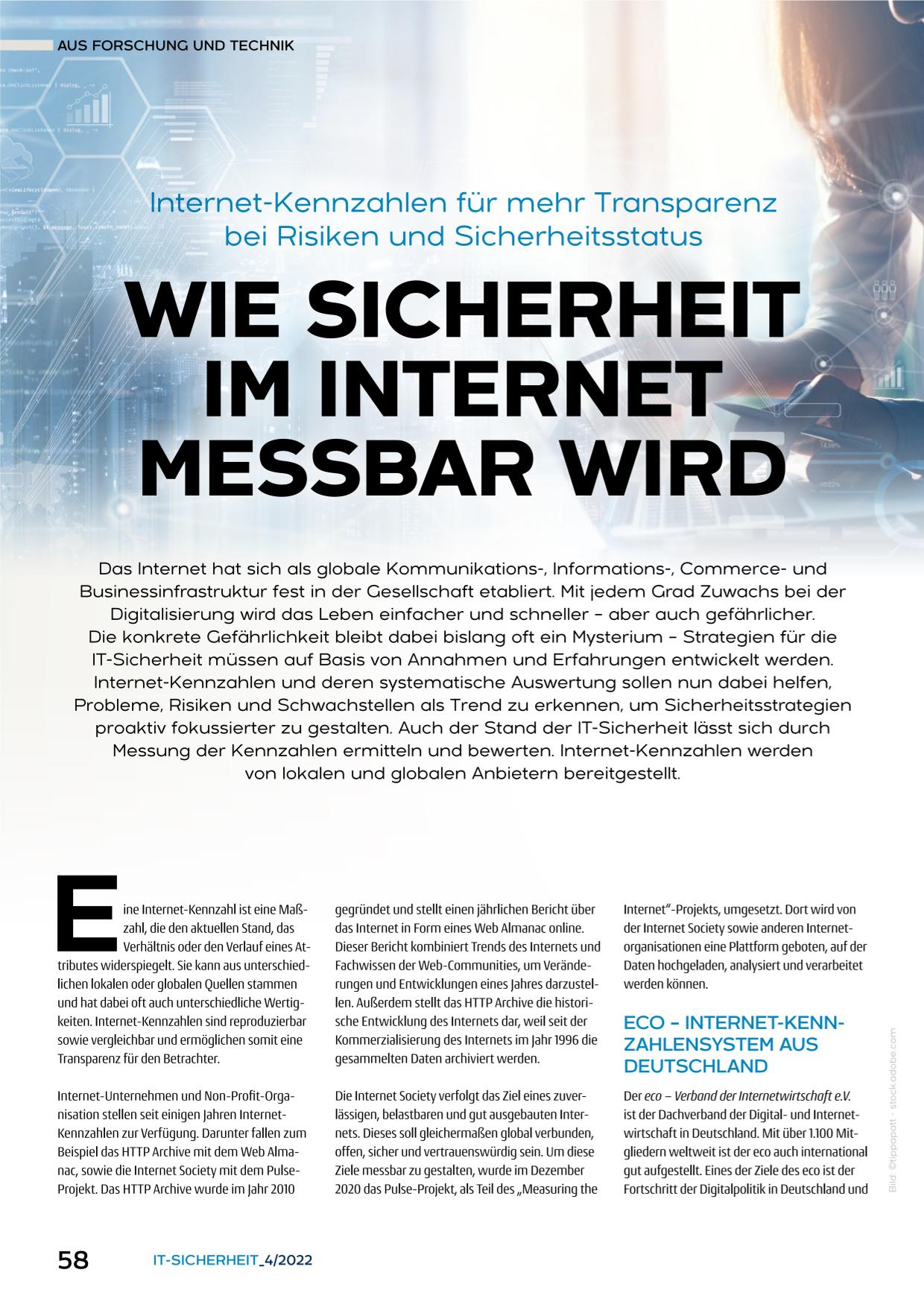

Wie Sicherheit im Internet messbar wird – Internet-Kennzahlen für mehr Transparenz bei Risiken und Sicherheitsstatus…„Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige… weitere Informationen |  |

Ohne Vertrauen geht es nicht – Kriterien für das Vertrauen von Anwenderunternehmen in Hersteller und deren IT-Sicherheitslösungen…die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ “Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ “Vertrauenswürdigkeit schafft Vertrauen – Vertrauen ist der Schlüssel zum Erfolg von IT- und IT-Sicherheitsunternehmen“… weitere Informationen |  |

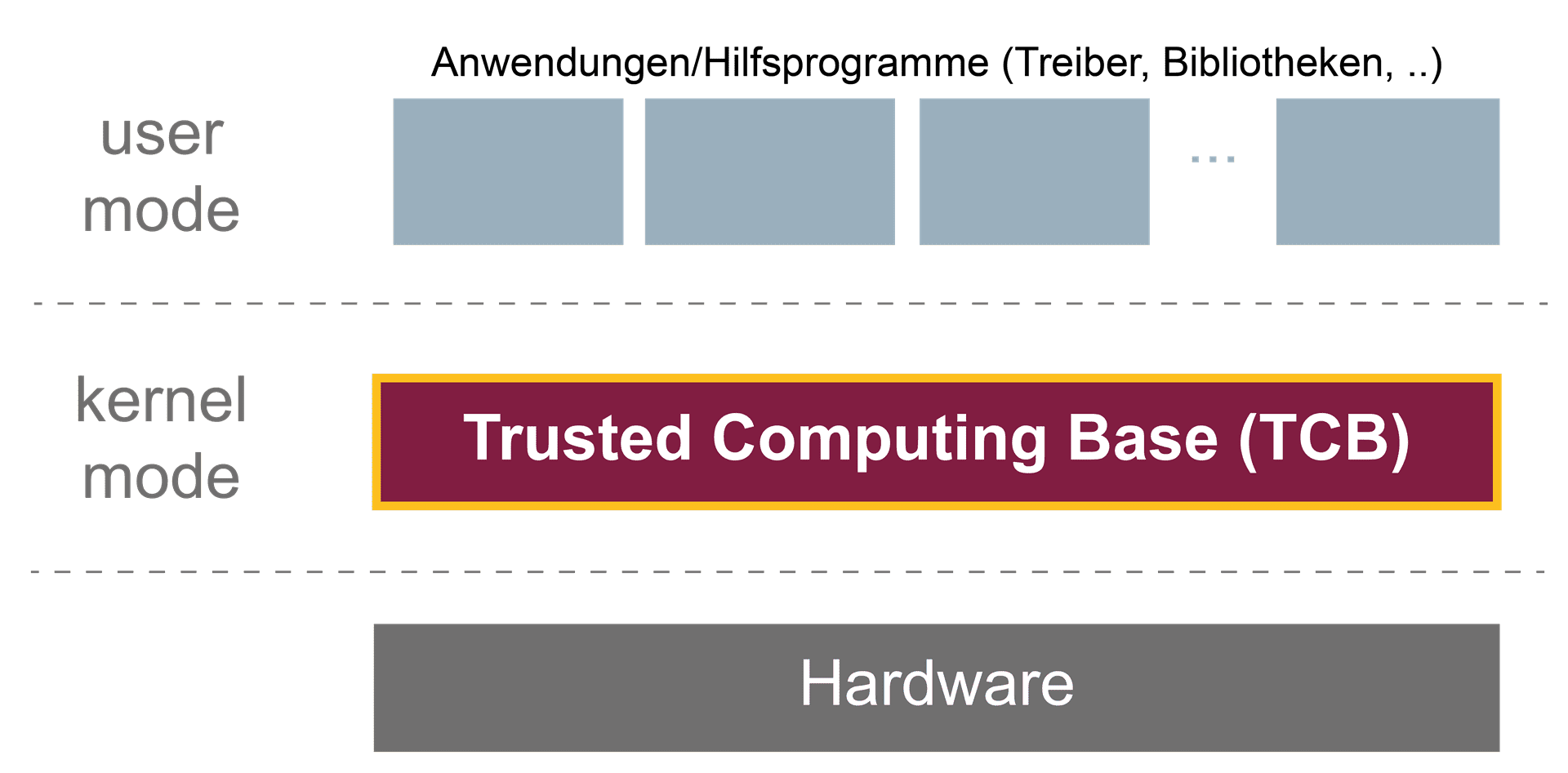

Trusted Computing Base (TCB)…“Trusted Computing Base (TCB)”: Artikel „European Multilateral Secure Computing Base“ „Trusted Computing: ein Airbag für das Betriebssystem?“ „Turaya – Die offene Trusted Computing Sicherheitsplattform“ „Eine Diskussion über Trusted Computing –… weitere Informationen |  |

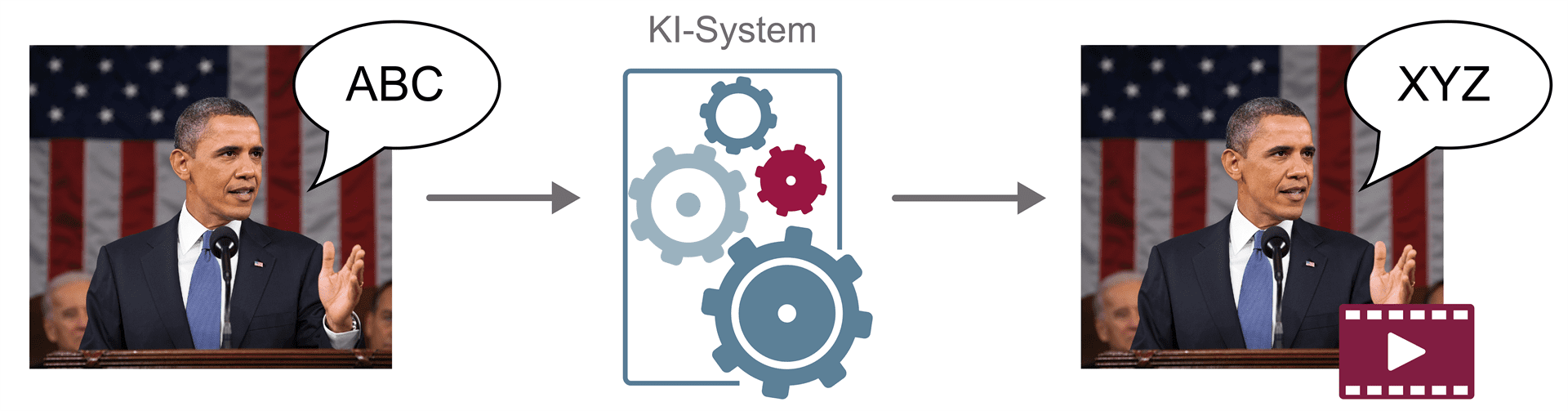

Deepfake…security mechanisms on quality of service with VoIP“ „Trust as a Service – Vertrauen als Dienstleistung – Validierung digitaler Nachweise mit der Blockchain“ „Menschliche Basis fürs Business – Mechanismen zur… weitere Informationen |  |

Lokaler BefehlsempfängerT. Hüsch, N. Pohlmann: „Lokaler Befehlsempfänger – Was einen Compliance-gerechten Sprachassistenten von „Alexa“ unterscheidet“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 2/2022 Motivation für einen dezentralen Sprachassistenten –… weitere Informationen |  |

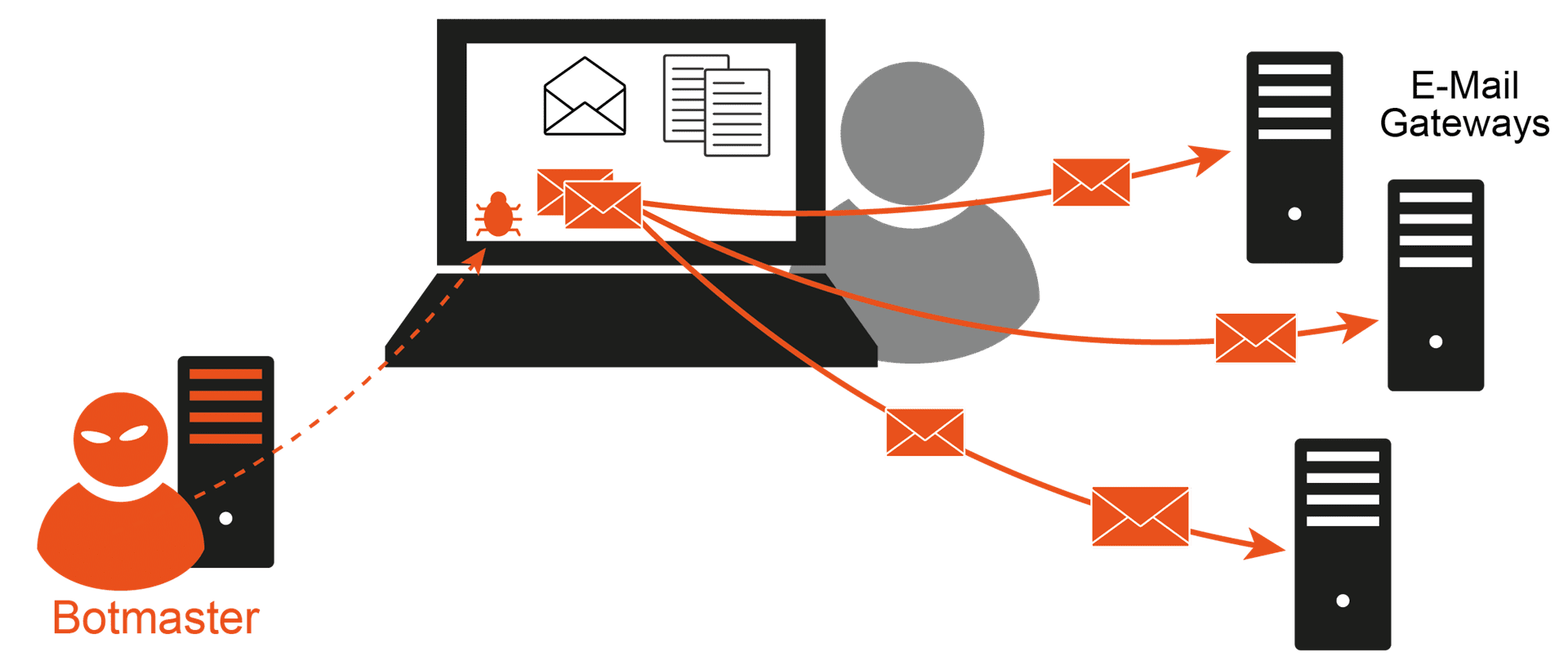

Spam-Malware…Lehrbuch Cyber-Sicherheit“ Vorträge „Wie sicher ist eigentlich die Blockchain?“ „Innovative Answers to the IoT Security Challenges“ „CISO 2025 – Berufsbild im Wandel“ „Internet-Sicherheit – Was ist und was kommt?“ Webseiten… weitere Informationen |  |

Galois/Counter Mode (GCM-Mode)…(Electronic Code Book Mode) – CBC-Mode (Cipher Block Chaining Mode) – CFB-Mode (Cipher Feedback Mode) – OFB-Mode (Output Feedback Mode) – CTR-Mode (Counter Mode) – CCM-Mode (Counter with CBC-MAC) Artikel… weitere Informationen |  |